Auffinden von Proxylogon und verwandten Schwachstellen in Microsoft Exchange: Wie Tenable helfen kann

Wir empfehlen Unternehmen dringend, Proxylogon (CVE-2021-26855) und verwandte Schwachstellen (CVE-2021-26857, CVE-2021-26858, CVE-2021-27065) in Microsoft Exchange Server zu patchen und ihre Netzwerke auf potenzielle Kompromittierungen zu untersuchen. Hier erfahren Sie, wie Tenable-Produkte dabei helfen können.

Update vom 17. März 2021: Der Abschnitt „Identifizieren betroffener Systeme“ wurde mit Informationen über die Verfügbarkeit einer Scan-Vorlage aktualisiert, mit der Sie schnell gezielte Scans durchführen können, um Systeme zu identifizieren, die von diesen vier CVEs betroffen sind.

Hintergrund

Im Anschluss an die Herausgabe eines Microsoft Out-of-Band-Advisorys über vier Zero-Day-Schwachstellen in Microsoft Exchange Server, die von einem staatlichen Bedrohungsakteur ausgenutzt wurden, der unter dem Namen HAFNIUM bekannt ist, sind mehrere Berichte aufgetaucht, wonach möglicherweise über 30.000 Organisationen von diesen Schwachstellen betroffen sind. Jake Sullivan, der nationale Sicherheitsberater des Weißen Hauses, twitterte, dass die Regierung von „potenziellen Kompromittierungen“ in US-Denkfabriken und Einrichtungen der Verteidigungsindustrie wisse.

We are closely tracking Microsoft’s emergency patch for previously unknown vulnerabilities in Exchange Server software and reports of potential compromises of U.S. think tanks and defense industrial base entities. We encourage network owners to patch ASAP: https://t.co/Q2K4DYWQud

— Jake Sullivan (@JakeSullivan46) March 5, 2021

Die Auswirkungen dieser Schwachstellen sind nicht nur auf Organisationen in den USA beschränkt, denn es gibt auch Meldungen über kompromittierte Stellen in der Tschechischen Republik und Norwegen. Wir gehen davon aus, dass in den kommenden Tagen und Wochen weitere kompromittierte Organisationen identifiziert werden.

Wie Chris Krebs, ehemaliger Direktor der Cybersecurity and Infrastructure Security Agency (CISA), sagte, sollten Organisationen, in denen Exchange Server über das Internet zugänglich ist, von einer Kompromittierung ausgehen und mit der Suche nach bekannten Indikatoren beginnen.

This is the real deal. If your organization runs an OWA server exposed to the internet, assume compromise between 02/26-03/03. Check for 8 character aspx files in C:\\inetpub\wwwroot\aspnet_client\system_web\. If you get a hit on that search, you’re now in incident response mode. https://t.co/865Q8cc1Rm

— Chris Krebs (@C_C_Krebs) March 5, 2021

Wie Tenable helfen kann

Tenable hat Plugins zur Versionsprüfung für Exchange Server 2010, 2013, 2016 und 2019 veröffentlicht, mit denen Sie feststellen können, welche Exchange Server-Systeme in Ihrer Umgebung anfällig sind. Wir haben jedoch auch zusätzliche Checks entwickelt, mit denen anfällige Systeme direkt identifiziert werden können und die potenzielle Web-Shells auf möglicherweise kompromittierten Hosts aufzeigen.

Plugin zur Direktprüfung

Im Gegensatz zu Versionsprüfungen, die unter Umständen einen Credentialed Scan (Scan mit Zugangsdaten) erfordern, ist das Plugin zur Direktprüfung darauf ausgelegt zu testen, ob Ihre Exchange Server-Instanz für den Exploit selbst anfällig ist oder nicht. Wir haben Plugin ID 147171 veröffentlicht, das für Uncredentialed Scans (Scan ohne Zugangsdaten) gefährdeter Exchange Server-Instanzen verwendet werden kann. Sobald der Scan abgeschlossen ist, liefert die Scan-Ausgabe das folgende Ergebnis, wenn das System gefährdet ist:

In diesem Fall ist der Exchange Server anfällig für CVE-2021-26855.

Plugin zur Prüfung auf Indicators of Compromise (IOC)

Zusätzlich zum Direktprüfungs-Plugin hat Tenable Research ein Plugin (147193) entwickelt, mit dem sich Microsoft Exchange-Hosts identifizieren lassen, die auf der Grundlage öffentlich verfügbarer IOCs möglicherweise kompromittiert wurden. Das Plugin kann die folgenden Ergebnisse hervorbringen:

Dieser Screenshot zeigt, dass das Plugin Ergebnisse mit .aspx-Dateien zurückgibt, die darauf hindeuten können, dass der Host kompromittiert wurde.

Bitte beachten Sie, dass das IOC-Plugin möglicherweise harmlose aspx-Dateien als verdächtig kennzeichnet. Wir empfehlen daher dringend, diese Dateien mit Listen bekannter Schadprogramme wie dieser von der NCC Group sowie mit Malware-Datenbanken wie VirusTotal, Hybrid Analysis und PolySwarm abzugleichen.

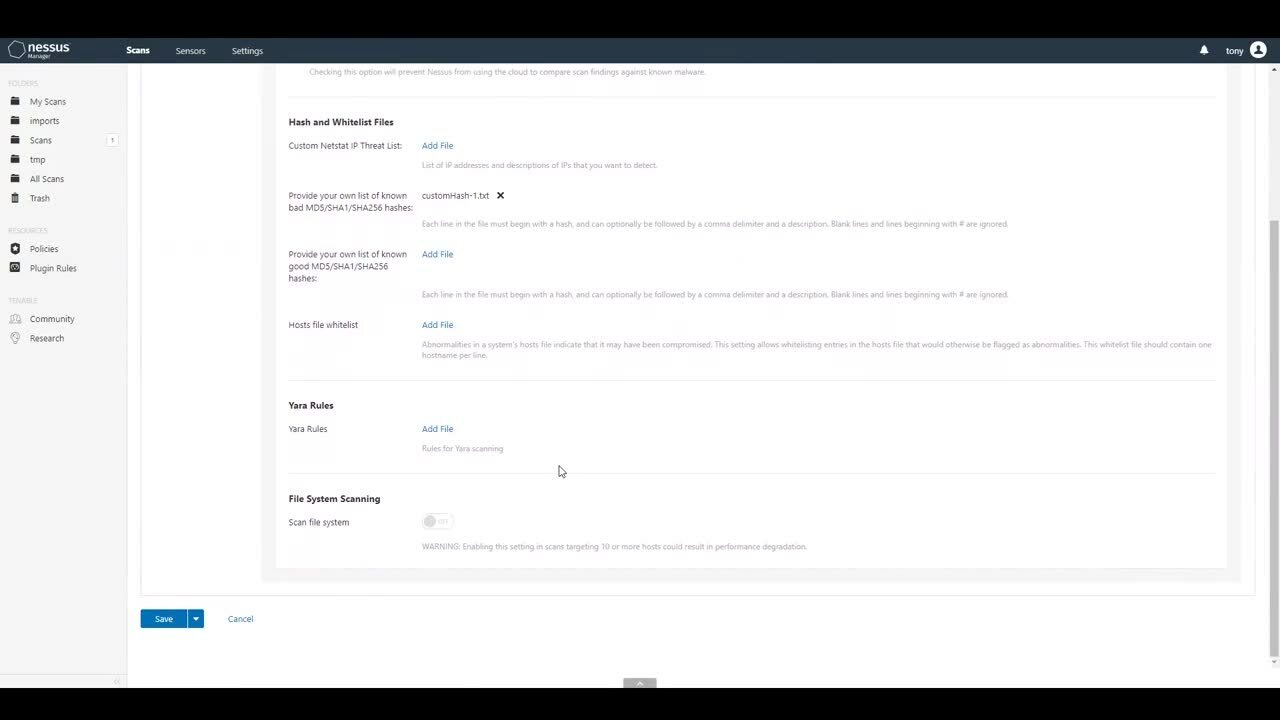

Verwendung von YARA-Regeln zum Scannen auf Hashes und andere IOCs

Wie wir in unserem letzten Blog erwähnt haben, wurden die IOCs ursprünglich von Microsoft und Volexity veröffentlicht. Volexity hat einen Satz von drei YARA-Regeln zur Identifizierung von Web-Shells bereitgestellt.

Tenable-Produkte bieten die Möglichkeit zur Durchführung von YARA-Scanning durch die Bereitstellung einer YARA-Regel. Bei YARA-Scans werden Dateien auf dem Ziel gescannt, um festzustellen, ob eine Datei den vom Benutzer festgelegten YARA-Regeln entspricht. Diese Funktion verwendet die Optionen Directories und Custom Filescan Directories, um zu bestimmen, welche Dateien gescannt werden sollen. Wenn eine Datei mit einer YARA-Regel übereinstimmt, wird im Scan-Bericht eine „kritische“ Schwachstelle gemeldet, und die betreffende Datei wird angehängt, sofern sie weniger als 5 MB groß ist.

Zusätzlich zu YARA-Scanning können Kunden auch eine Liste bekannter ungültiger Hashes (MD5, SHA1 und SHA256) bereitstellen, die auf dem Zielsystem identifiziert werden sollen. Microsoft hat eine Liste bekannter ungültiger Hashes im Zusammenhang mit der HAFNIUM-Kampagne veröffentlicht.

Priorisierung von Patching und Untersuchung auf potenzielle Kompromittierung

Wir empfehlen unseren Kunden nachdrücklich, die von Microsoft zur Verfügung gestellten Patches so schnell wie möglich anzuwenden. Allerdings halten wir es für ebenso wichtig, das Vorhandensein von Web-Shells und weitere Kompromittierungen in Ihrem Unternehmen zu erkennen, da es sein kann, dass die Angreifer bereits eine Präsenz aufgebaut haben. Durch die Anwendung der verfügbaren Patches wird die Sicherheitslücke zwar geschlossen, aber die Möglichkeit, dass die Angreifer bereits in Ihrem Netzwerk lauern, besteht weiterhin. Deshalb ist es so wichtig, nach diesen IOCs zu suchen.

Identifizieren betroffener Systeme

Im Folgenden finden Sie eine Zusammenfassung aller Checks, die Tenable Research im Zusammenhang mit den Exchange Server-Schwachstellen erstellt hat.

| Plugin | Plugin-Typ | Beschreibung |

|---|---|---|

| Security Update for Microsoft Exchange Server 2010 SP 3 (March 2021) | Versionsprüfung | Identifizieren anfälliger Exchange Server 2010-Systeme. |

| Security Updates for Microsoft Exchange Server (March 2021) | Versionsprüfung | Identifizieren anfälliger Systeme mit Exchange Server 2013, 2016 und 2019. |

| Microsoft Exchange Server Authentication Bypass | Direktprüfung | Direktes Identifizieren anfälliger Exchange Server-Systeme, ohne Anmeldung mit Zugangsdaten. |

| Potential exposure to Hafnium Microsoft Exchange targeting | Lokale Prüfung | Identifizieren von potenziellen Web-Shells in ausgewählten Verzeichnissen zur weiteren Analyse. |

Scan-Vorlage

Für Tenable-Produkte wurde eine Scan-Vorlage veröffentlicht, mit der Kunden schnell und einfach gezielte Scans in ihrer Umgebung durchführen können. Die Vorlage „ProxyLogon : MS Exchange“ beinhaltet voreingestellte Richtlinienoptionen und bietet die Möglichkeit, mit Windows SMB-Zugangsdaten nach den oben genannten Plugins zur Versionsprüfung zu suchen. Zwar sind für das Direktprüfungs-Plugin keine Zugangsdaten erforderlich, wir empfehlen jedoch dringend, Zugangsdaten hinzuzufügen, um Ergebnisse für die Versionsprüfungs-Plugins zu erhalten.

Falls wir weitere Plugins im Zusammenhang mit diesen Ereignissen veröffentlichen, werden wir diesen Blog-Beitrag aktualisieren.

Weitere Informationen

- Blog-Artikel von Tenable zu vier Zero-Day-Schwachstellen in Microsoft Exchange Server (Englisch)

- Mircosoft Blog über HAFNIUM-Angriffe auf Exchange Server mittels Zero-Day Exploits (Englisch)

- Volexity Blog über Operation Exchange Marauder (Englisch)

- CISA-Warnung (AA21-062A): Mitigate Microsoft Exchange Server Vulnerabilities

Verfolgen Sie die Beiträge des Security Response Team von Tenable in der Tenable Community.

Erfahren Sie mehr über Tenable, die erste Cyber Exposure-Plattform für die ganzheitliche Verwaltung Ihrer modernen Angriffsoberfläche.

Holen Sie sich eine kostenlose 30-tägige Testversion von Tenable.io Vulnerability Management.

Verwandte Artikel

- Vulnerability Management