Tenable Security Center

Voller Einblick und wirklich relevante Prognosen. Mit On-Prem-Management.

Verschaffen Sie sich einen risikobasierten Überblick über die Lage Ihrer IT, Sicherheit und Compliance, damit Sie Ihre wichtigsten Assets und Schwachstellen schnell identifizieren, untersuchen und priorisieren können.

Die On-Premises verwaltete Tenable Security Center-Produktsuite basiert auf der Nessus-Technologie. Sie bietet die branchenweit umfassendste Abdeckung von Schwachstellen und eine kontinuierliche Bewertung Ihres Netzwerks in Echtzeit. Verlassen Sie sich auf Ihre End-to-End-Komplettlösung für das Schwachstellen-Management.

Demo anfordern

Erfassen

Aktives Scannen, Agents, passives Monitoring, External Attack Surface Management und CMDB-Integrationen sorgen für einen vollständigen und kontinuierlichen Überblick über alle Ihre Assets, einschließlich derer, die bisher unbekannt waren.

Bewerten

Mit einer Abdeckung von mehr als 839.000 Schwachstellen bietet Tenable branchenweit die umfangreichste Unterstützung für CVEs und Sicherheitskonfigurationen – damit Sie Ihre Sicherheits- und Compliance-Situation mit Zuversicht beurteilen können.

Priorisieren

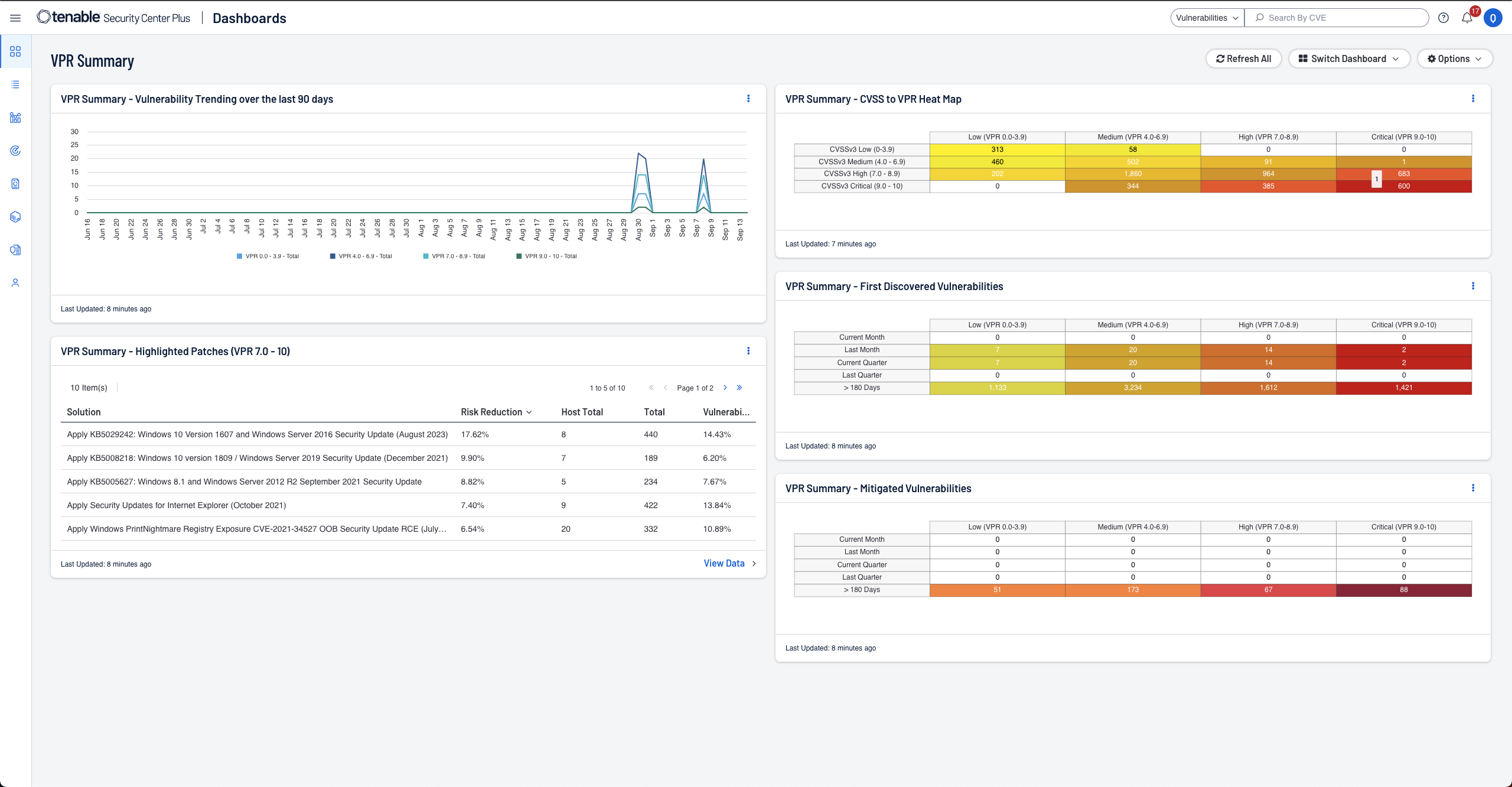

Die Predictive Prioritization-Technologie von Tenable kombiniert Daten zu Schwachstellen mit Threat Intelligence und Datenwissenschaft, um leicht leicht verständliche Risikobewertungen zu erhalten, anhand derer Sie Risiken schnell einschätzen können und stets wissen, welche Schwachstellen Sie zuerst beheben sollten.

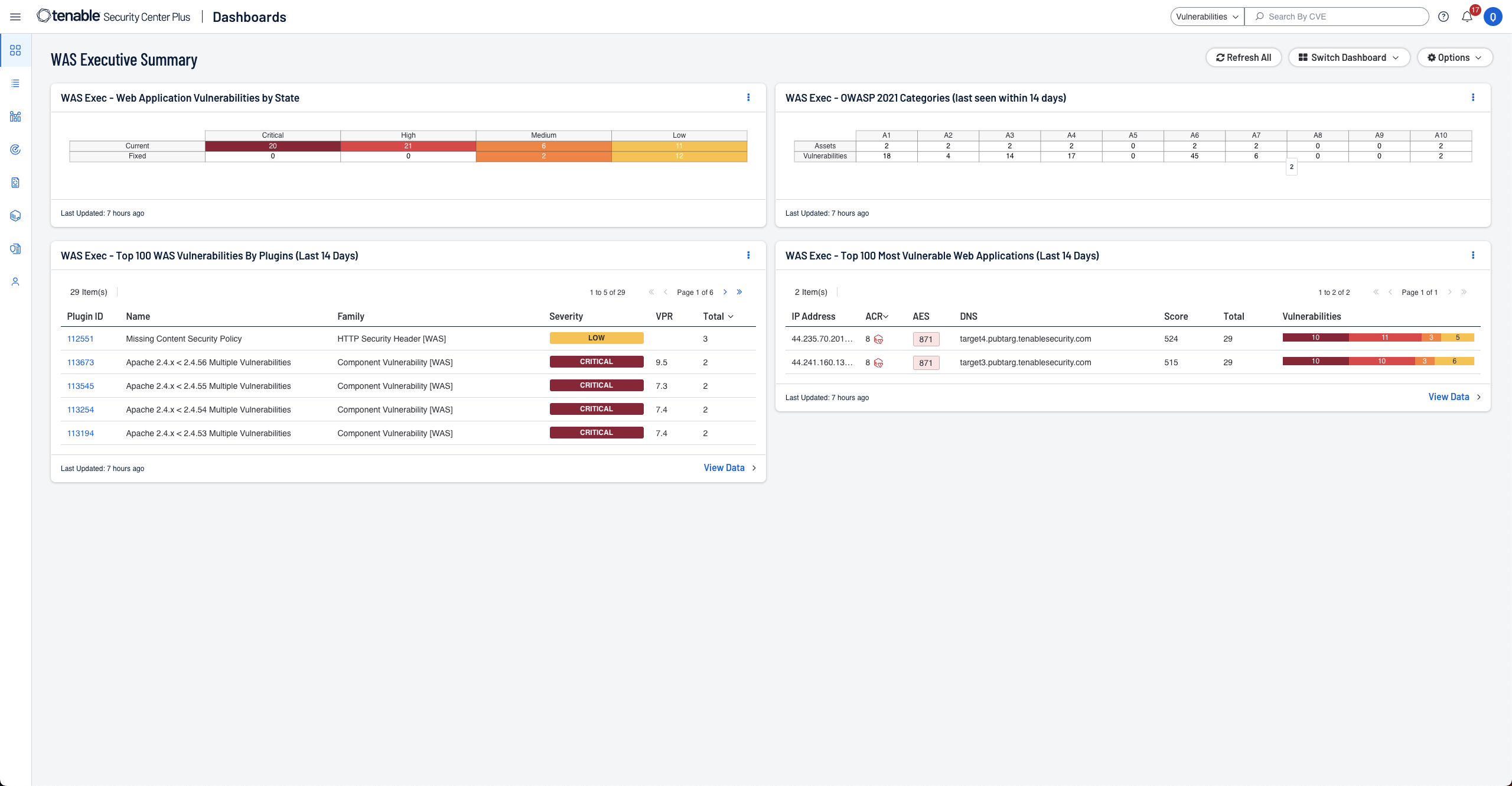

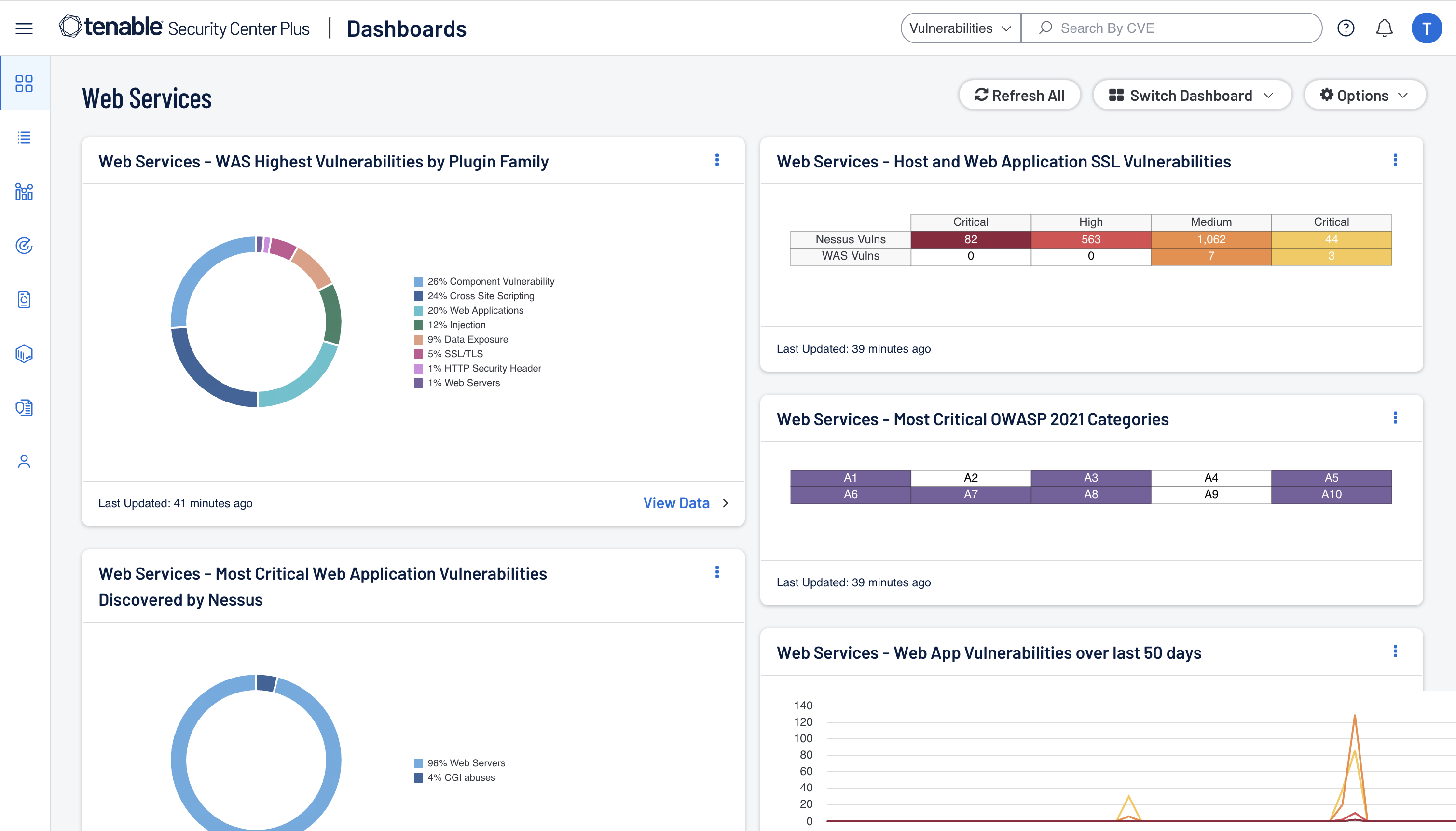

On-Prem-Web App Scanning verfügbar über Tenable Security Center

Verbessern Sie Ihren Schutz, indem Sie mit Tenable Web App Scanning die On-Prem-Sicherheit Ihrer Webanwendungen erhöhen. Tenable Web App Scanning ist nahtlos in die Benutzeroberfläche von Security Center integriert und versetzt Sie in die Lage, Schwachstellen in Ihrem Netzwerk und in Ihren Webanwendungen zu identifizieren und zu beheben, um Ihre Sicherheit zu stärken, während Sie Ihre Daten vor Ort verwalten.

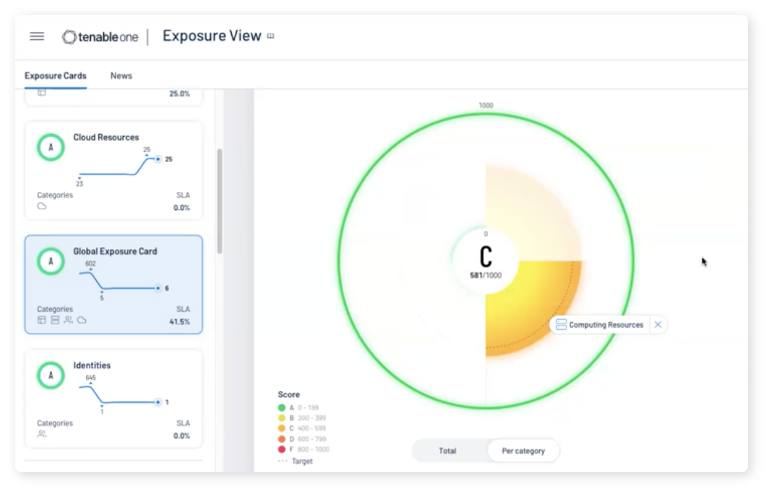

Mehr erfahrenVerfügbar über die Exposure Management-Plattform Tenable One

Tenable One ist eine Exposure Management-Plattform, mit deren Hilfe Unternehmen Sichtbarkeit auf ihrer gesamten modernen Angriffsoberfläche erzielen, Maßnahmen zur Verhinderung von wahrscheinlichen Angriffen fokussieren und Cyberrisiken präzise kommunizieren können, um eine optimale Unternehmensleistung zu unterstützen. Die Tenable One-Plattform bietet umfassende Schwachstellen-Abdeckung über IT-Assets, Cloud-Ressourcen, Container, Web-Apps und Identitätssysteme hinweg.

Mehr erfahrenDie Tenable Security Center-Produktreihe

Tenable Security Center

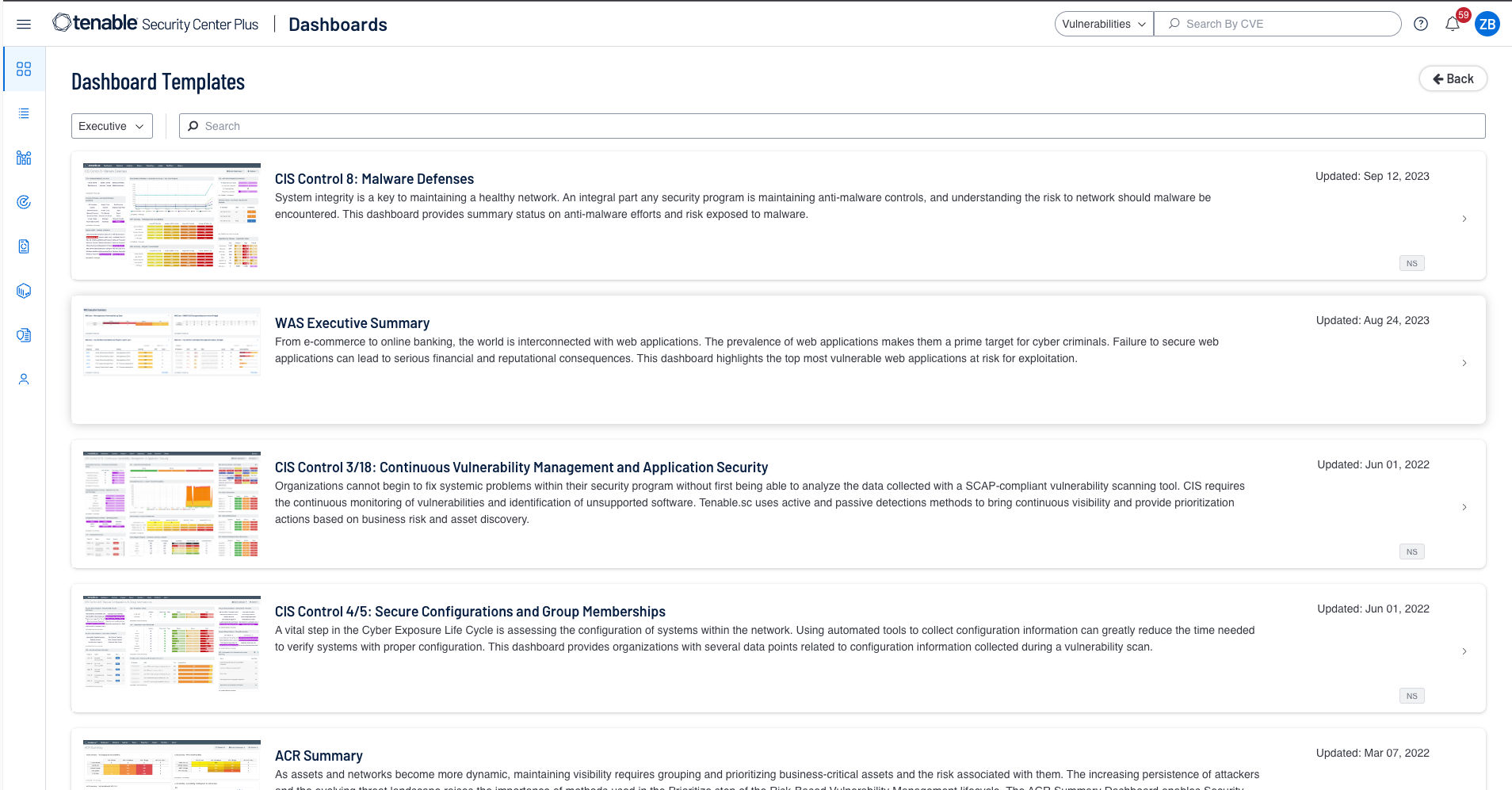

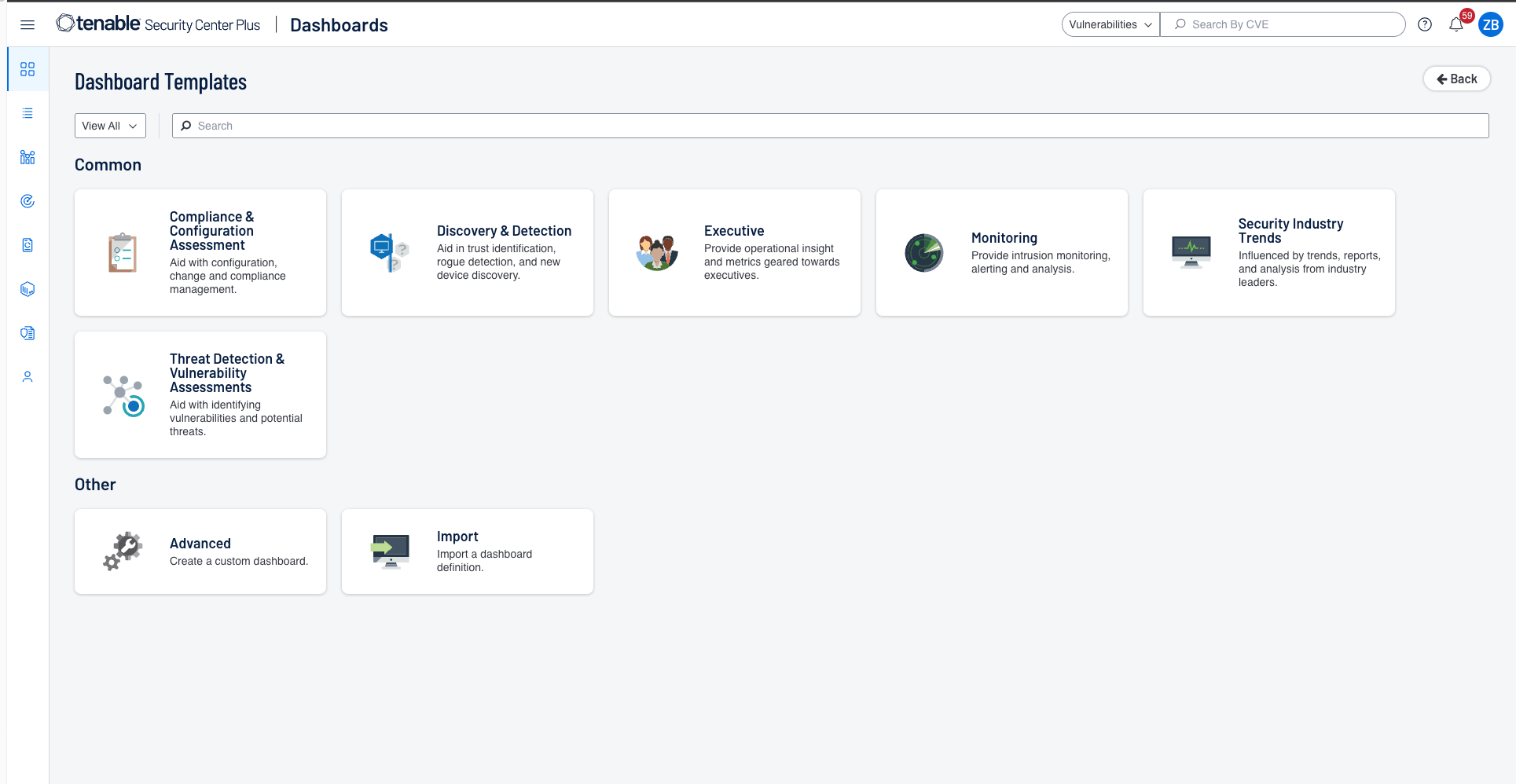

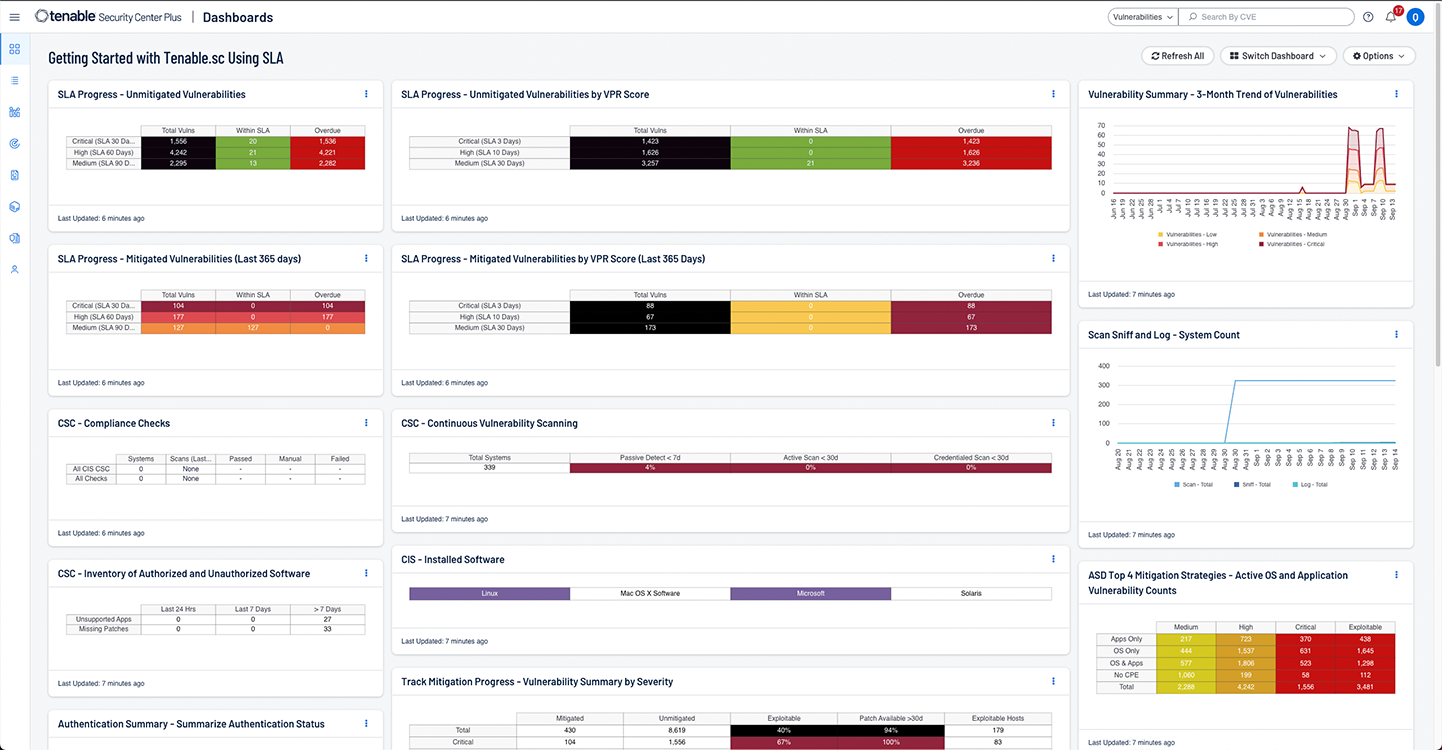

- Risikobasiertes Schwachstellen-Management, vor Ort verwaltet

- Unmittelbarer Einblick in Ihr Netzwerk mithilfe unbegrenzter Nessus-Scanner

- Klare, handlungsrelevante Erkenntnisse aus Daten dank hochgradig anpassbarer Dashboards, Berichte und Workflows

- Schnelle Identifizierung und Priorisierung von Schwachstellen durch integrierte Risikobewertungen und Threat-Intelligence

- Beschleunigte Vorfallsreaktion durch anpassbare Konfigurationswarnungen, Benachrichtigungen und Ticketing

- Kostenloser API-Zugang für Kundenintegrationen, Datenerfassung und Datenanreicherung

- Erfassung unbekannter Assets auf Ihrer externen Angriffsoberfläche

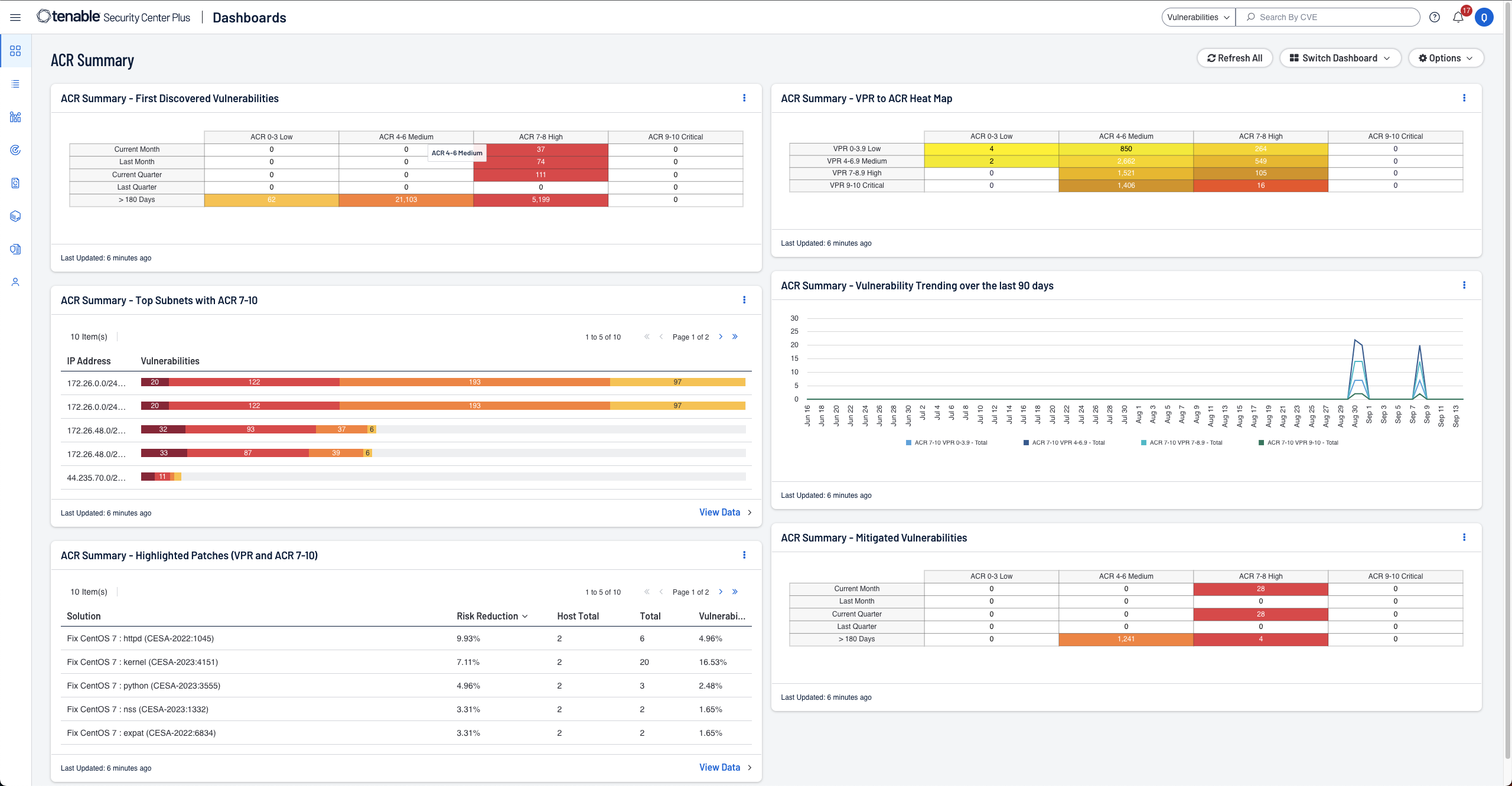

Tenable Security Center Plus

Beinhaltet alle Vorteile von Tenable Security Center sowie:

- Ein tieferes Verständnis von Assets und ihrem jeweiligen Kontext dank Asset Criticality Rating (ACR).

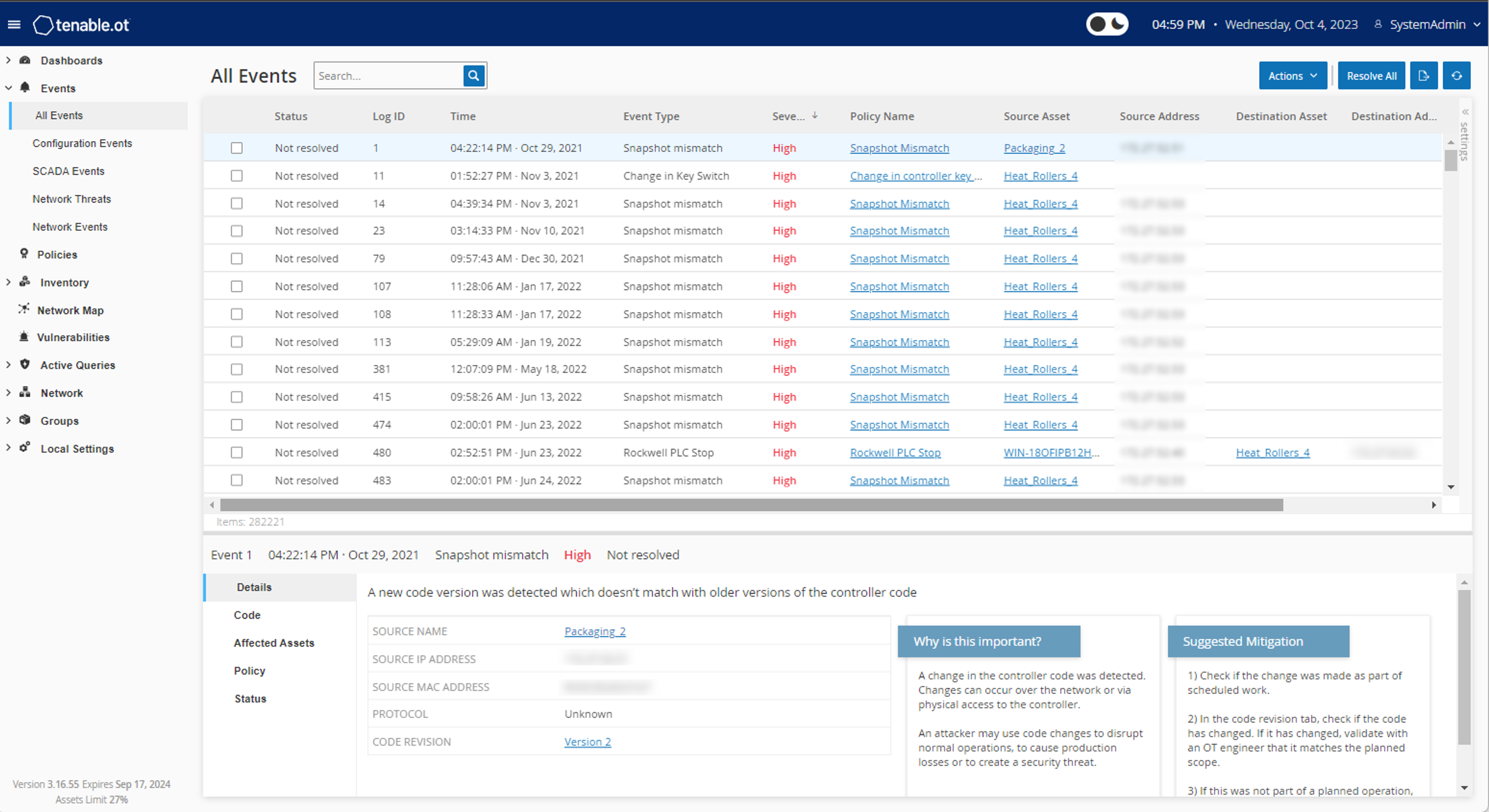

- Echtzeit-Erfassung von Assets und Schwachstellen sowie kontinuierliches Monitoring für ein Höchstmaß an Transparenz

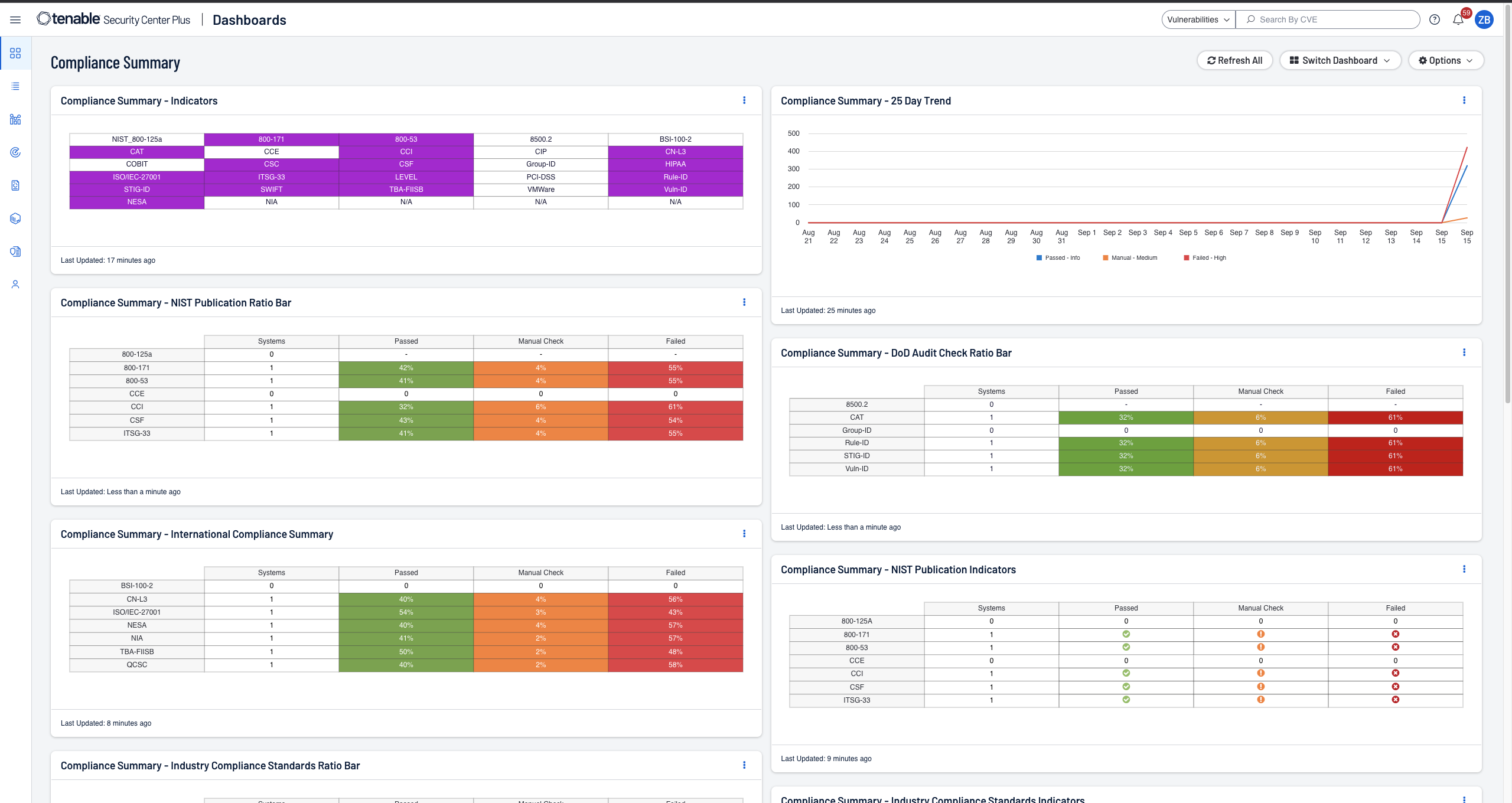

- Optimiertes Compliance-Reporting mit Echtzeit-Metriken und proaktiven Warnmeldungen bei Verstößen

- Erkennung von Botnets und Command-and-Control-Traffic in Echtzeit

- Identifizierung von bisher unbekannten Ressourcen, Verhaltensänderungen und der Nutzung neuer Applikationen

Tenable Security Center Director

Für Kunden mit mehreren Tenable Security Center-Konsolen ist Tenable Security Center Director als Add-on für Tenable Security Center oder Tenable Security Center Plus erhältlich.

- Eine einzige, zentrale Ansicht, um Ihr Netzwerk über alle Tenable Security Center-Konsolen hinweg anzuzeigen und zu verwalten

- Komfortable Verwaltung von Scans für alle Tenable Security Center-Konsolen von zentraler Stelle aus

- Zentralisiertes Netzwerk-Management, um die Verwaltung von mehreren Konsolen, Scannern und Assets und das entsprechende Reporting zu erleichtern

- Zentralisierte Berichterstellung über mehrere Tenable Security Center-Konsolen hinweg zur einfachen Messung Ihres Cyberrisikos

Die Nr. 1 in Sachen Schwachstellen-Management

Schwachstellen aktiv identifizieren, untersuchen und priorisieren

weniger vorrangig zu behebende Schwachstellen dank Predictive Prioritization

„Tenable Security Center ist für unser Netzwerk zur Stimme der Wahrheit geworden, da diese Lösung zusätzliche Erkenntnisse bietet, mit denen wir eigenverantwortlich handeln und den Erfolg unseres Sicherheitsprogramms gegenüber unserem Vorstand bestätigen können.“Ted Tomita, Senior Vice President und Chief Technology Officer, Catskill Hudson Bank

Sicherheits- und Compliance-Risiken schnell messen und analysieren

Bereit, Cyber-Risiken unternehmensweit zu managen und zu reduzieren?

Tenable Lumin ist jetzt für Tenable Security Center verfügbar.

Erfahren Sie mehr über Tenable Lumin