Cloud Infrastructure Entitlement Management (CIEM)

Robust identity-first entitlement management for AWS, Azure and GCP

Cloud-Identitäten – von Personen und Diensten – sowie deren Zugriff auf Daten sind die Hauptursache für Sicherheitsverletzungen in der Cloud. Attackers exploit unauthorized access, toxic combinations, and other risks to gain entry. Bedingt durch die Komplexität der Cloud lassen sich Fehlkonfigurationen und übermäßige Berechtigungen nur schwer erkennen und korrigieren. Tenable Cloud Security brings industry-leading identity-first CIEM to your doorstep.

Demo von Tenable Cloud Security anfordern

Außergewöhnliche, einheitliche Cloud-Sicherheit erwartet Sie!

We'll show you exactly how Tenable Cloud Security helps you deliver multi-cloud asset

discovery, prioritized risk assessments, and

automated compliance/audit reports.

More than 44,000+ organizations around the world rely on Tenable to better understand and reduce cybersecurity risk.

Cloud-Sicherheit – passend zu Ihrem individuellen Weg

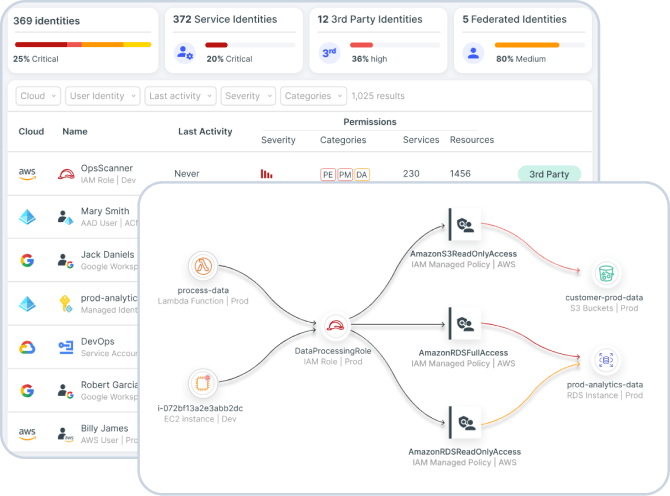

Manage a full inventory of identities, entitlements, resources, and configurations in your cloud infrastructure, visualizing permissions and relationships. Erkennen und priorisieren Sie Berechtigungsrisiken mit punktgenauer Präzision und ergreifen Sie Behebungsmaßnahmen mithilfe von automatisierten Workflows auf Basis des Least-Privilege-Prinzips.

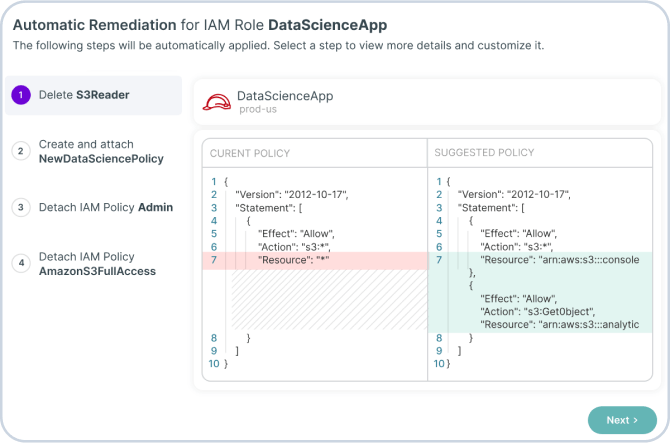

Kontaktieren Sie unsBeseitigen Sie riskante Berechtigungen und Fehlkonfigurationen mithilfe von automatisierten und geführten Remediation-Tools in kürzester Zeit. Nutzen Sie Assistenten für direkte Behebungsmaßnahmen, übertragen Sie generierte optimierte Richtlinien in bestehende Workflows (z. B. Jira, ServiceNow) und stellen Sie Entwicklern passgenaue Code-Snippets zur Verfügung.

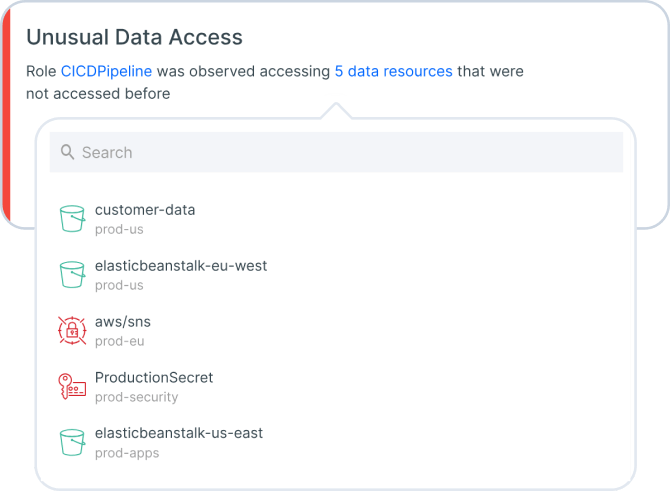

Kontaktieren Sie unsFühren Sie Risikoanalysen anhand von Verhaltens-Baselines durch und machen Sie verdächtige Aktivitäten ausfindig. Identify identity-based threats related to data access, network access, permissions, and more. Query enriched logs and accelerated incident response through integrations with SIEM and ticketing.

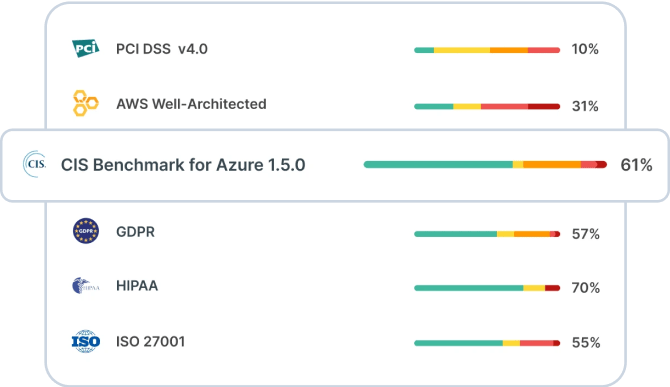

Kontaktieren Sie unsFühren Sie kontinuierliche Audits durch und erstatten Sie Stakeholdern ausführlich Bericht über die Verwendung Ihrer privilegierten Cloud-Identitäten und den zugrunde liegenden Autorisierungsprozess. Comply with industry regulations that require cloud security capabilities to govern access policy and enforce least privilege.

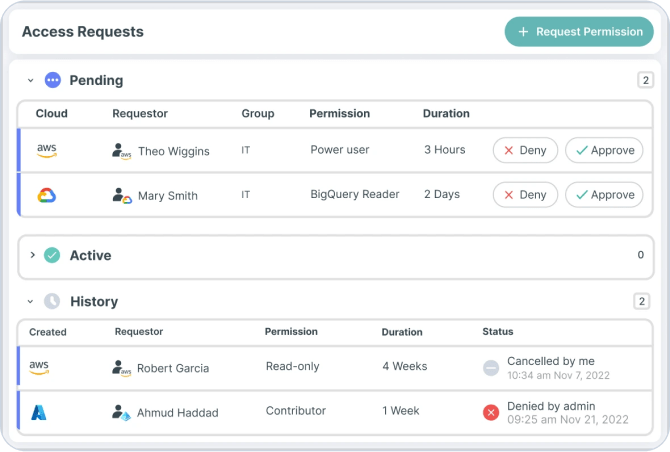

Kontaktieren Sie unsMinimieren Sie das Angriffsrisiko, indem Sie Engineering-Teams in die Lage versetzen, basierend auf betrieblichen Begründungen ganz einfach Genehmigungen für temporär erhöhte Zugriffsrechte anzufordern und zu erhalten. Nutzen Sie Tenable JIT, um das Least-Privilege-Prinzip durchzusetzen und über lange Zeiträume bestehende Berechtigungen zu vermeiden. Führen Sie einen Audit Trail sämtlicher JIT-Aktivitäten.

Kontaktieren Sie uns