Tenable Identity Exposure secures active directory and eliminates attack paths

Tenable Identity Exposure secures active directory and eliminates attack paths

-

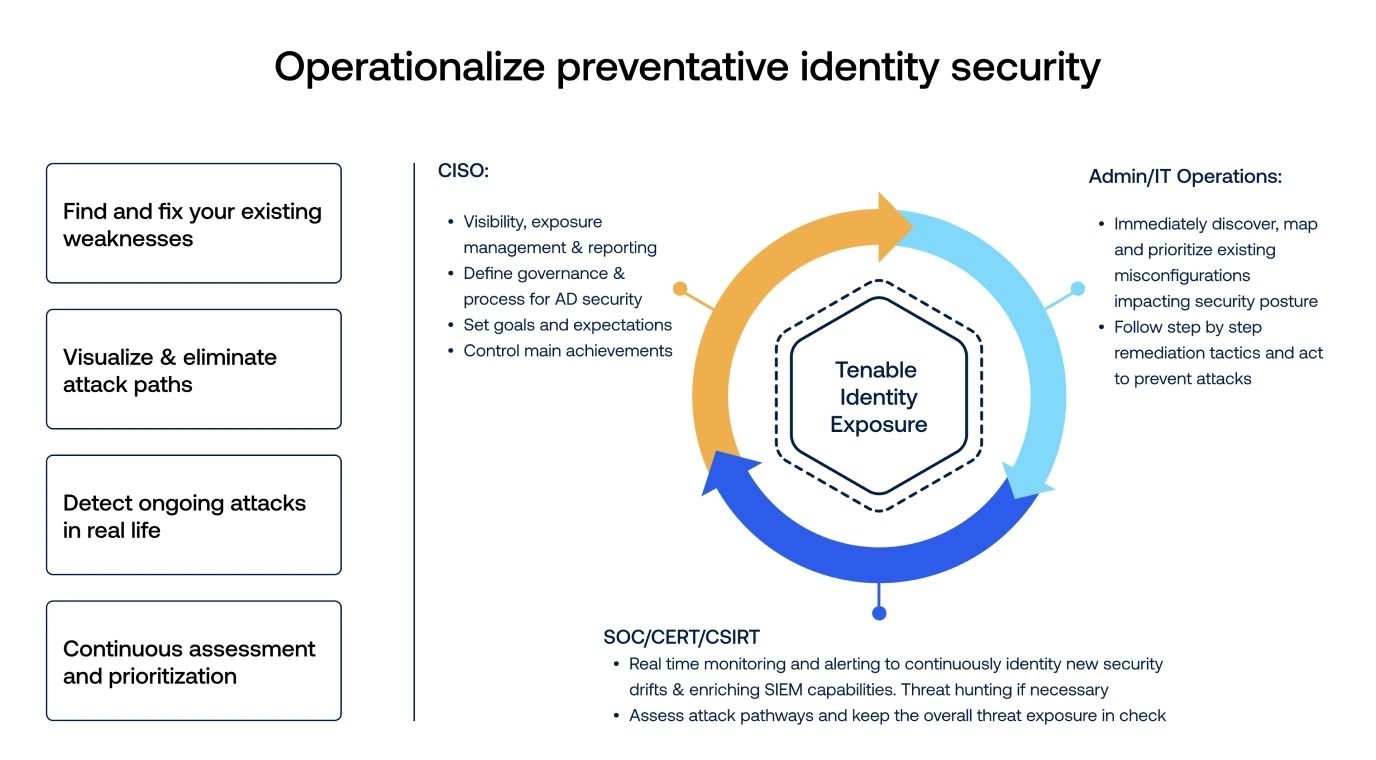

Decrease identity risk and secure human and machine identities with best practices for preventative Active Directory Security.

-

Unified view of identities across Active Directory and Entra ID (Formerly Azure Active Directory) deployments.

-

Enhance your ITDR (Identity Threat Detection and Response) capability by auditing Active Directory directory changes in real time and establishing timelines for indicators of attack.

-

Exposure management is based on calculated identity risk scores, focusing on areas of highest risk.

-

Kontinuierliche Validierung und Bewertung von AD zur Verhinderung und Erkennung von Angriffen

Demo anfordern

Tenable customers - 65% of the Fortune 500 trust Tenable

Tenable Identity Exposure bietet Ihnen all dies:

Tenable Identity Exposure benefits

Tenable Identity Exposure bietet Ihnen all dies:

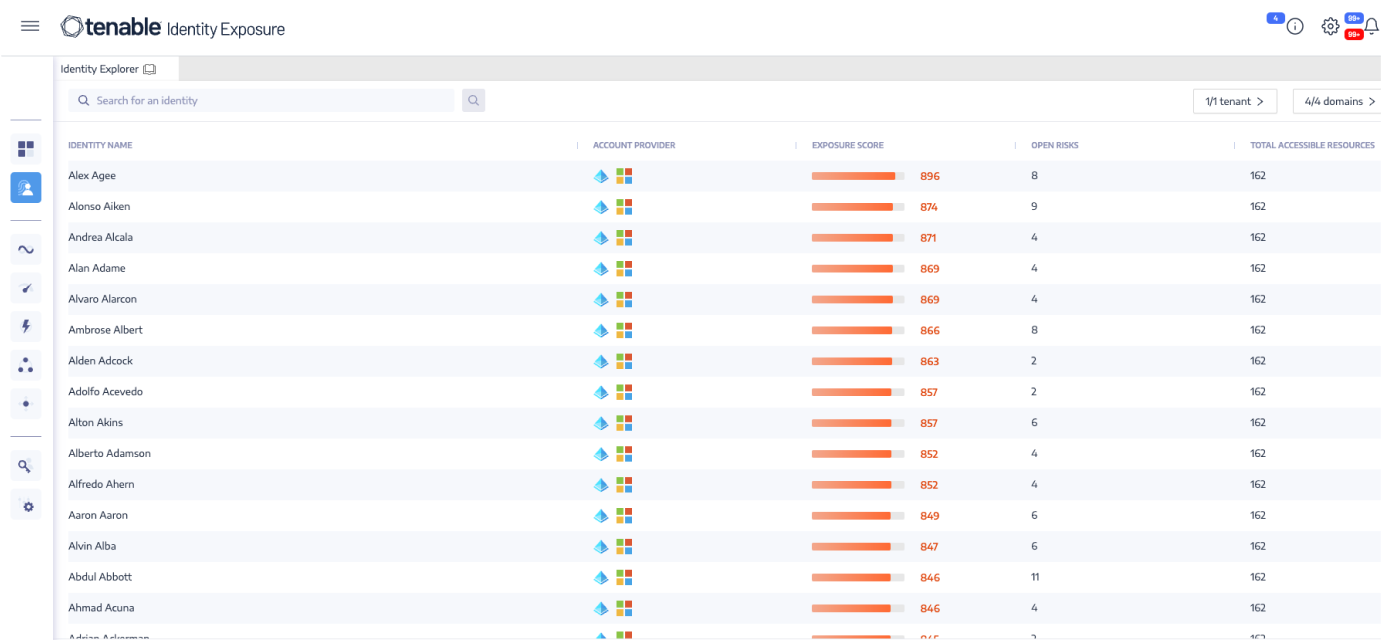

Identity unification and

AI-driven risk scoring

Führen Sie Active Directory-, Entra ID- und hybride Benutzerkonten in einer einzigen Ansicht zusammen. Verschaffen Sie sich Kontrolle über Identitäten, die auf mehrere Verzeichnisdienste, Domänen und Gesamtstrukturen verteilt sind, in einer zentralen Ansicht. Priorisieren Sie Behebungsmaßnahmen anhand unseres datenwissenschaftlich untermauerten Identitätsrisiko-Score, der Identitäten nach dem Ausmaß des Risikos für die jeweiligen Umgebung bewertet. Optimieren Sie die Effizienz Ihres Teams und konzentrieren Sie Ihre Maßnahmen auf Risikominimierung und Angriffsprävention.

Expand

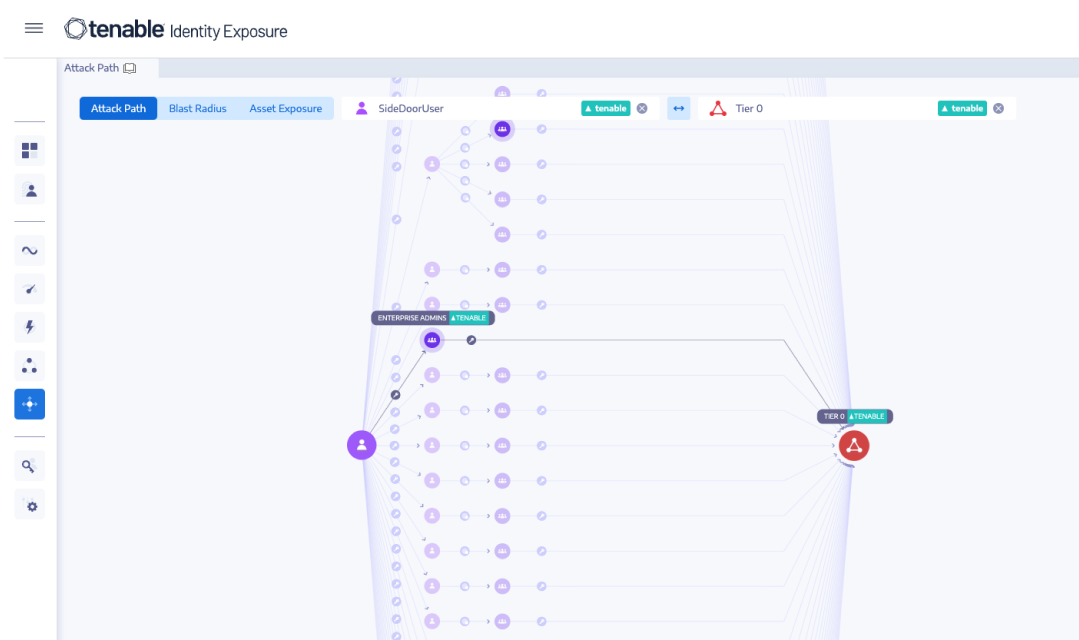

Eliminate attack paths that lead to domain domination

Gehen Sie den komplexen gegenseitigen Beziehungen zwischen Objekten, Dienstprinzipalen und Berechtigungen auf den Grund und beseitigen Sie Angriffspfade, die zu Domänendominanz führen. Die Angriffspfad-Analyse (Attack Path Analysis, APA) zeigt alle möglichen Schritte auf, mit denen sich Angreifer seitwärts fortbewegen, Zugriffsrechte erhöhen und die Verzeichnisdienste Ihres Unternehmens unter ihre Kontrolle bringen könnten.

Expand

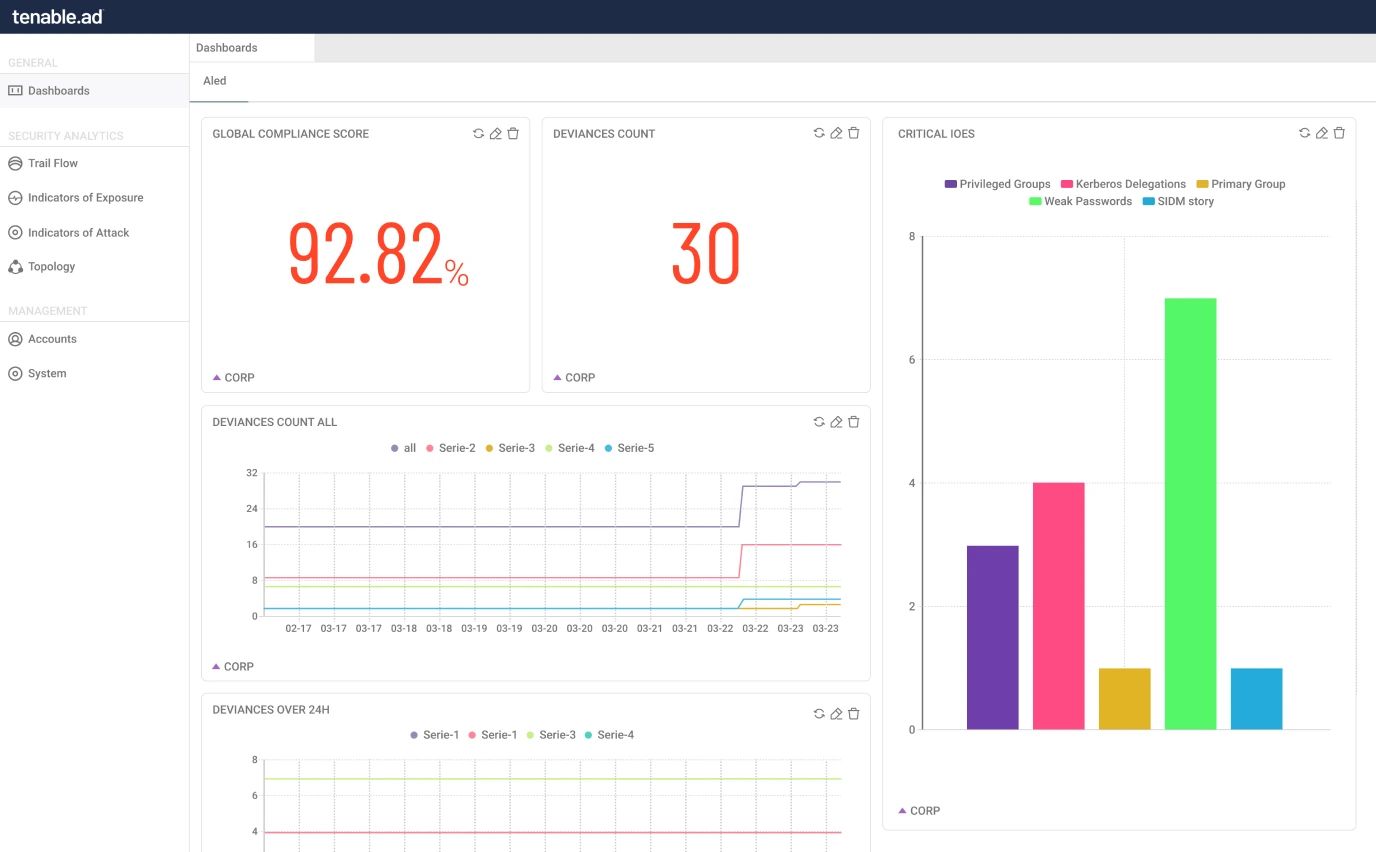

Continually assess directory services security in real-time

Bewerten Sie die Sicherheitslage Ihrer Verzeichnisdienste und decken Sie Schwachstellen, riskante Konfigurationen und eine Ausweitung von Zugriffsrechten (Permissions Creep) auf.Tenable Identity Exposure provides a step-by-step tactical guide that identifies affected objects, eliminating the need for time-consuming manual reports or scripts, hardening AD and Entra ID.

Expand

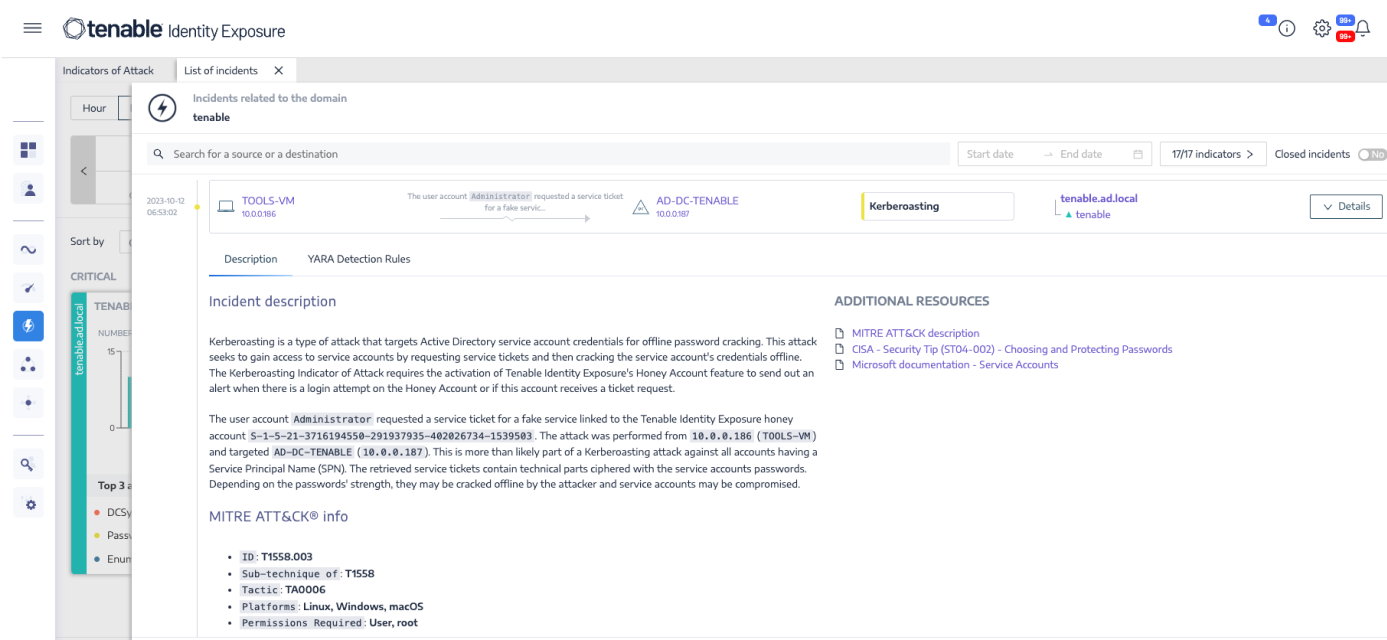

Real-time attack detection

Receive instant alerting against indicators of attack, including credential dumping, Kerberoasting, DCSync, ZeroLogon, and many more. Reagieren Sie in Echtzeit auf Angriffe, indem Sie Tenable Identity Exposure mit Ihren SIEM- und SOAR-Lösungen integrieren. Das Forschungsteam von Tenable nimmt regelmäßig Aktualisierungen an Angriffsindikatoren (Indicators of Attack, IoA) vor, sobald neue identitätsbasierte Exploits entdeckt werden.

Expand

Investigate and inform

Reduce MTTR (mean time to respond) and audit active directory by capturing all changes to Active Directory using Trail Flow. Informieren Sie Ihre Incident Response-Teams und optimieren Sie Ihre Sicherheitsprozesse mit Echtzeit-Priorisierung und detaillierten Behebungsmaßnahmen.

Expand

Einführung in Tenable Identity Exposure und identitätsbasiertes Exposure-Management

A quick walkthrough of Tenable Identity Exposure highlighting why Identity aware exposure management provides critical context to prioritize cyber security remediation efforts.

Continuously detect

and prevent active directory attacks

-

Keine Agents. No privileges.

Keine VerzögerungenVerhindert und erkennt raffinierte Active-Directory-Angriffe ohne Agents und Zugriffsrechte.

-

Clouds covered

Erweiterte Unterstützung für den Schutz von Azure AD-Bereitstellungen in Public und Hybrid Clouds und Verwaltung von Identitätsrisiken in der Cloud anhand spezifischer Gefährdungsindikatoren (Indicators of Exposure, IoE) für Azure AD

-

Überall einsetzbar

Tenable Identity Exposure bietet die Flexibilität von zwei Architekturkonzepten: On-Prem, damit Ihre Daten vor Ort und unter Ihrer Kontrolle bleiben. SaaS, damit Sie die Cloud nutzen können.