Tenable

Identity Exposure

Die unverzichtbare Lösung für

Identity Security Posture Management (ISPM)

Stärken Sie Ihre Sicherheitslage und wehren Sie identitätsbasierte Angriffe ab.

Identitätsbasierte Angriffe stoppen

Identifizieren Ihrer Situation im Identitätsbereich

Brechen Sie Unternehmenssilos auf und vereinheitlichen Sie Ihre hybride Identitätsinfrastruktur, einschließlich Active Directory und Entra ID.

Bewerten

Ihrer kritischsten identitätsbasierten Risiken

Beurteilen Sie Ihre Identitäten mithilfe von Risiko-Scoring, um die risikoreichsten Identitäten zu ermitteln, die Aufmerksamkeit erfordern.

Beheben von Identitäts-Sicherheitslücken

Nutzen Sie detaillierte Anleitungen zur Problembehebung und automatisierbare Skripts, um sofortige Maßnahmen zu ergreifen.

Beheben Sie Identitäts-Sicherheitslücken, um Risiken zu reduzieren

Identitäten sind der neue Perimeter – kompromittierte Identitäten stehen im Mittelpunkt nahezu jedes erfolgreichen Cyberangriffs. Tenable Identity Exposure deckt Fehlkonfigurationen, überprivilegierte Zugriffsrechte und Schwachstellen in Active Directory (AD) und Entra ID auf, um Ihre Sicherheitslage zu stärken und identitätsbasierte Angriffe zu verhindern, bevor sie überhaupt auftreten.

Betrachten Sie das Gesamtbild

Tenable Identity Exposure vereinheitlicht und analysiert Ihre Identitätsrisiken und prüft AD und Entra ID kontinuierlich auf Schwachstellen, Fehlkonfigurationen und riskante Berechtigungen. Die Einbindung von tiefgreifendem Identitätskontext in die Exposure Management-Plattform Tenable One kann dazu beitragen, Silos zu beseitigen, toxische Kombinationen aufzudecken und Risiken zu priorisieren, so dass Sie die Risiken beseitigen können, die wirklich wichtig sind.

Angriffspfade beseitigen

Tenable Identity Exposure beseitigt die Sicherheitslücken und Angriffspfade, die Angreifer andernfalls ausnutzen könnten. So fällt es Angreifern schwerer, Fuß zu fassen – und sollte es ihnen dennoch gelingen, steht kein weiterer Angriffsschritt zur Verfügung.

Erster

Zugang

über Phishing oder Schwachstelle

Erkunden

Schrittweise Fortbewegung (Lateral Movement) in der Zielumgebung

Ausweiten

Erhöhte Zugriffsrechte erlangen

Ausweichen

Forensische Spuren verbergen

Festsetzen

Code für Permanenz installieren

Exfiltrieren

Daten exfiltrieren oder Lösegeld erpressen

Hybride Identitätsinfrastruktur absichern

- Ordnen und konsolidieren Sie Identitäten über verschiedene Identitätsanbieter hinweg, um blinde Flecken zu beseitigen, die durch den Wildwuchs von Identitäten entstehen und auf die Angreifer zählen.

- Identifizieren Sie riskante Vertrauensstellungen und domänenübergreifende Angriffspfade zwischen On-Prem AD und cloudbasiertem Entra ID, um die Ausweitung von Privilegien und Lateral Movement zu verhindern.

- Klassifizieren Sie Identitäten, Fehlkonfigurationen und überprivilegierte Konten nach ihren Auswirkungen auf die Sicherheit, um Behebungsmaßnahmen dort zu konzentrieren, wo sie am dringlichsten sind.

- Verfolgen Sie Änderungen an Identitäten und erkennen Sie böswillige Aktivitäten in der gesamten hybriden Identitätsinfrastruktur – sobald sie auftreten.

- Identifizieren und korrigieren Sie veraltete Zugangsdaten, überprivilegierte Konten und Fehlkonfigurationen, die AD und Entra ID gefährden.

Angriffe zuverlässig abwehren, bevor sie stattfinden

Bereitstellung nach Ihren Vorstellungen

Absicherung von Active Directory (AD) und Entra ID mit flexiblen Bereitstellungsoptionen: On-Premises für eine vollständige Kontrolle über Ihre Identitätsdaten oder SaaS für skalierbare Sicherheit in der Cloud.

Sicherheit ohne Risiko

Tenable Identity Exposure arbeitet völlig agentenlos und benötigt lediglich ein Standard-Benutzerkonto, um Konfigurationen zu überprüfen und komplexe Identitätsbedrohungen in Echtzeit zu erkennen.

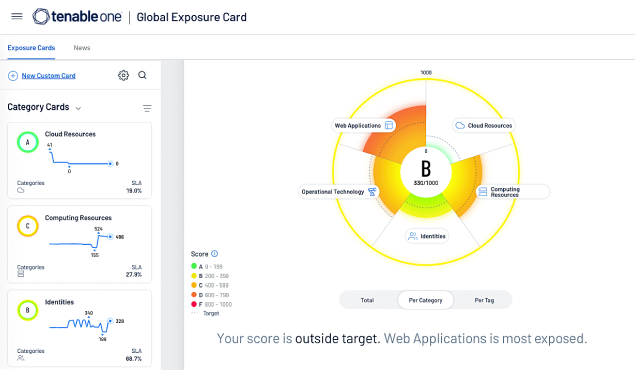

Verfügbar über Tenable One: Die weltweit einzige KI-gestützte Plattform für Exposure Management

Tenable One ist die Lösung für die zentrale Herausforderung moderner Sicherheit: ein zutiefst uneinheitlicher Ansatz für die Erkennung und Bekämpfung von Cyberrisiken. Wir beseitigen Risiken, indem wir Sichtbarkeit, Erkenntnisse und Maßnahmen über die gesamte Angriffsfläche hinweg vereinheitlichen, um Lücken schnell aufzudecken und zu schließen. Kunden nutzen Tenable One, um wichtige Cyber-Schwächen zu beseitigen und sich vor Angriffen zu schützen – von der IT-Infrastruktur über Cloud-Umgebungen bis hin zu kritischen Infrastrukturen und allen dazwischen liegenden Bereichen.

Mehr erfahren

FAQs

-

Was sind die Hauptfunktionen von Tenable Identity Exposure?

-

Tenable Identity Exposure bietet proaktive Identitätssicherheit zum Schutz vor identitätsbasierten Bedrohungen in Active Directory (AD), Entra ID und anderen Identitätsanbietern, so dass Sie Ihre gesamten identitätsbezogenen Risikobereiche effizient verwalten können.

Wichtige Funktionalität von Tenable Identity Exposure:

- Sichtbarkeit von Identitäten vereinheitlichen: Gewinnen Sie einen konsolidierten Überblick über alle Identitäten von Menschen und Maschinen in Active Directory (AD), Entra ID und anderen Identitätsanbietern (IDPs).

- Identitätsrisiken aufdecken: Erkennen und priorisieren Sie Fehlkonfigurationen, übermäßige Berechtigungen und Angriffspfade, die Angreifer ausnutzen können.

- Behebung optimieren: Stellen Sie geführte Behebungsschritte und automatisierte Skripts bereit, um Sicherheitslücken effizient zu schließen.

-

What is identity security posture management (ISPM)?

-

Identity Security Posture Management (ISPM) ist ein proaktiver Ansatz zur Absicherung von Identitätsinfrastrukturen durch die kontinuierliche Bewertung, Überwachung und Eindämmung von identitätsbezogenen Risiken. ISPM geht über herkömmliches Identitäts- und Zugriffsmanagement (Identity Access Management, IAM) hinaus, indem es den Fokus auf die Identifizierung von Fehlkonfigurationen, übermäßigen Berechtigungen, riskanten Vertrauensstellungen und Angriffspfaden legt, die Angreifer ausnutzen könnten.

Tenable Identity Exposure verwirklicht die ISPM-Prinzipien, indem es eine 360-Grad-Ansicht der Sicherheitsrisiken von Identitäten in hybriden Umgebungen wie Active Directory (AD) und Entra ID bereitstellt. Die Lösung ordnet Identitäten kontinuierlich Gefährdungsindikatoren (Indicators of Exposure, IOEs) zu, so dass Sie Risiken priorisieren und beheben können, bevor Bedrohungsakteure sie ausnutzen.

Während herkömmliche IDTR-Lösungen (Identity Threat Detection and Response) auf bereits laufende Angriffe reagieren, beugt ISPM Angriffen vor, indem Sicherheitslücken geschlossen werden, bevor sie zu einer Bedrohung werden. ISPM lässt sich außerdem in umfassendere CTEM-Strategien (Continuous Threat Exposure Management) integrieren, um Ihrem Unternehmen einen ganzheitlichen Blick auf die Oberfläche Ihrer Identitätsrisiken zu ermöglichen.

-

Welche Angriffe auf Active Directory (AD) und Entra ID und entsprechende Techniken werden von Tenable Identity Exposure erkannt?

-

Tenable Identity Exposure erkennt viele der Techniken, die von Bedrohungsakteuren bei Cyberangriffen eingesetzt werden, um erhöhte Privilegien zu erlangen und laterale Bewegungen zu ermöglichen, wie z. B. DCShadow, Brute Force, Password Spraying, DCSync, Golden Ticket und andere.

-

Wie prüft Tenable Identity Exposure Active Directory (AD) und Entra ID?

-

Tenable Identity Exposure ist die einzige Lösung auf dem Markt, die nicht auf Domänencontrollern, Endgeräten oder Entra ID-Umgebungen installiert werden muss. Zudem benötigt Tenable Identity Exposure nur ein Standard-Benutzerkonto für den Betrieb. Dank dieser einzigartigen Architektur sind Ihre Sicherheitsteams in der Lage, Konfigurationen schnell zu prüfen und ausgefeilte Angriffe in Echtzeit zu erkennen. Komplexe Bereitstellungen entfallen und die mit Agents und privilegierten Konten verbundenen Sicherheitsrisiken werden minimiert.

-

Ist Tenable Identity Exposure ein Tool zur punktuellen Sicherheitsüberprüfung für hybride-Identity-Infrastrukturen?

-

Nein. Tenable Identity Exposure ist kein Tool für punktuelle Sicherheitsprüfungen. Fehlkonfigurationen und Schwachstellen in hybriden Identitätsinfrastrukturen, wie z.B. Active Directory (AD) und Entra ID, können jederzeit auftreten, so dass zeitpunktbezogene Überprüfungen praktisch sofort nach ihrem Abschluss bereits veraltet sind.

Tenable Identity Exposure überwacht hybride Identitätsinfrastrukturen kontinuierlich auf neue Schwachstellen und komplexe Angriffstechniken – On-Prem und in der Cloud. Die Lösung bietet Warnmeldungen in Echtzeit, so dass Sie Schwachstellen schnell identifizieren und beheben und Risiken effektiv eindämmen können, ohne sich auf veraltete, periodische Bewertungen verlassen zu müssen.

-

Welche Datenquellen werden von Tenable Identity Exposure verwendet?

-

Tenable Identity Exposure nutzt Identitätsdaten aus Active Directory (AD), Entra ID und anderen Identitätsanbietern (IDP), um Identitätsrisiken zu bewerten. Die Lösung integriert außerdem Daten aus der Tenable One-Plattform, z. B aus Cloud Security, Vulnerability Management und Operational Technology (OT), um eine umfassende Exposure Management-Lösung zu bieten.

-

Ist Tenable Identity Exposure eine Lösung für Cyber Asset Management (CAM)?

-

Tenable Identity Exposure ist kein herkömmliches Tool für Cyber Asset Management (CAM). Vielmehr liefert es identitätsspezifische Transparenz und Erkenntnisse über Risiken, die einen breiteren CAM-Ansatz ergänzen. Tenable Identity Exposure bietet einen 360-Grad-Blick auf sämtliche Identitäten in Active Directory (AD) und Entra ID und zeigt so Schwachstellen und Risiken auf, die nur in Identitätssystemen auftreten.

Durch die Integration in Tenable One wird Identitätssicherheit mit den Prinzipien von Continuous Threat Exposure Management (CTEM) in Einklang gebracht und und so die Lücke zwischen Asset Discovery und proaktiver Risikoreduzierung geschlossen. Während sich CAM-Lösungen auf die Erkennung und Verwaltung einer breiten Palette von Cyber-Assets konzentrieren, ist Tenable Identity Exposure auf die tiefgreifende, identitätsorientierte Analyse spezialisiert, die für die Abwehr von Angriffen auf Basis von Zugangsdaten und die Absicherung Ihrer stetig wachsenden Identitätsoberfläche entscheidend ist.

-

Kann ich Daten aus Tenable Identity Exposure exportieren?

-

Ja. Sie können Ergebnisse aus Datentabellen herunterladen. Sie können Exporte so anpassen, dass nur die von Ihnen benötigten Spalten angezeigt werden. Das derzeit für den Export unterstützte Dateiformat ist .CSV.

-

Wie trägt Tenable Identity Exposure zu einer zentralen Sichtbarkeit von Identitätsrisiken bei?

-

Tenable Identity Exposure bietet eine zentralisierte Sicht auf Identitätsschwächen – z.B. Fehlkonfigurationen und übermäßige Berechtigungen – in Active Directory (AD), Entra ID und hybriden Umgebungen. Die Lösung unterstützt Ihr Unternehmen bei der schnellen Identifizierung, Priorisierung und Behebung von Identitätsrisiken im großen Maßstab, wodurch Angriffspfade reduziert und die Sicherheitslage gestärkt werden.

-

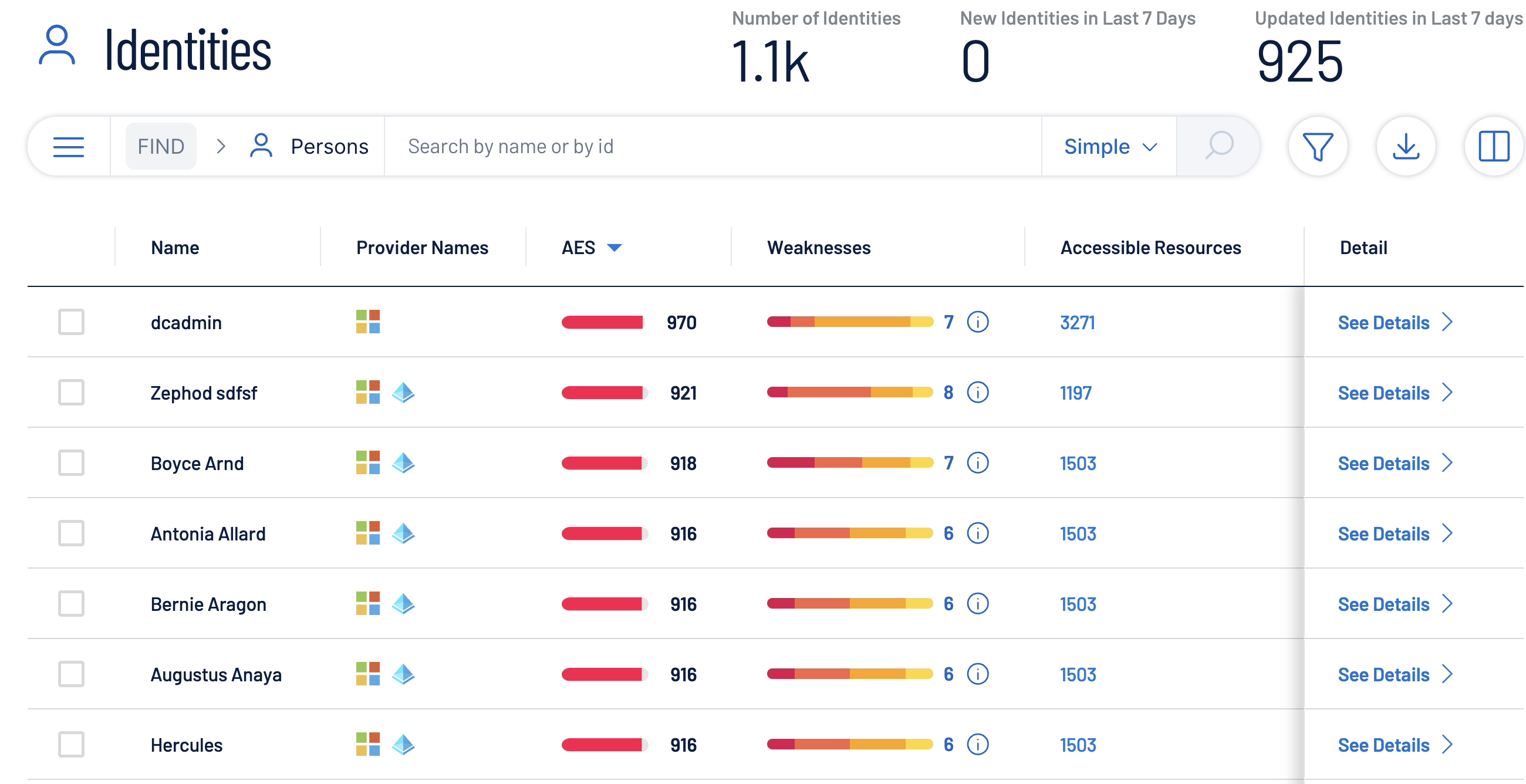

Was ist der Identity Asset Exposure Score (AES)?

-

Der Identity Asset Exposure Score (AES) ist ein KI-gesteuertes Scoring-System, das jede Identität auf der Grundlage ihres Risikograds bewertet und einstuft. Dabei wird Folgendes berücksichtigt:

- Inhärente Schwachstellen wie unsichere Zugangsdaten, Fehlkonfigurationen und veraltete Konten

- Von verbundenen Assets übernommene Risiken wie anfällige Geräte oder riskante Gruppenmitgliedschaften

-

Benötigt Tenable Identity Exposure Agents oder privilegierte Konten?

-

Nein. Tenable Identity Exposure funktioniert völlig agentenlos und erfordert keine privilegierten Konten für Monitoring, was die Bereitstellung erleichtert und zugleich Sicherheitsrisiken reduziert.

-

Wie kann Tenable Identity Exposure mit anderen Tenable-Lösungen integriert werden?

-

Tenable Identity Exposure lässt sich in Tenable One integrieren und nutzt Daten aus den Bereichen Schwachstellenmanagement, Cloud-Sicherheit und operative Technologie, um einen ganzheitlichen Überblick über identitätsbezogene Risiken innerhalb der gesamten Angriffsfläche eines Unternehmens zu geben.

-

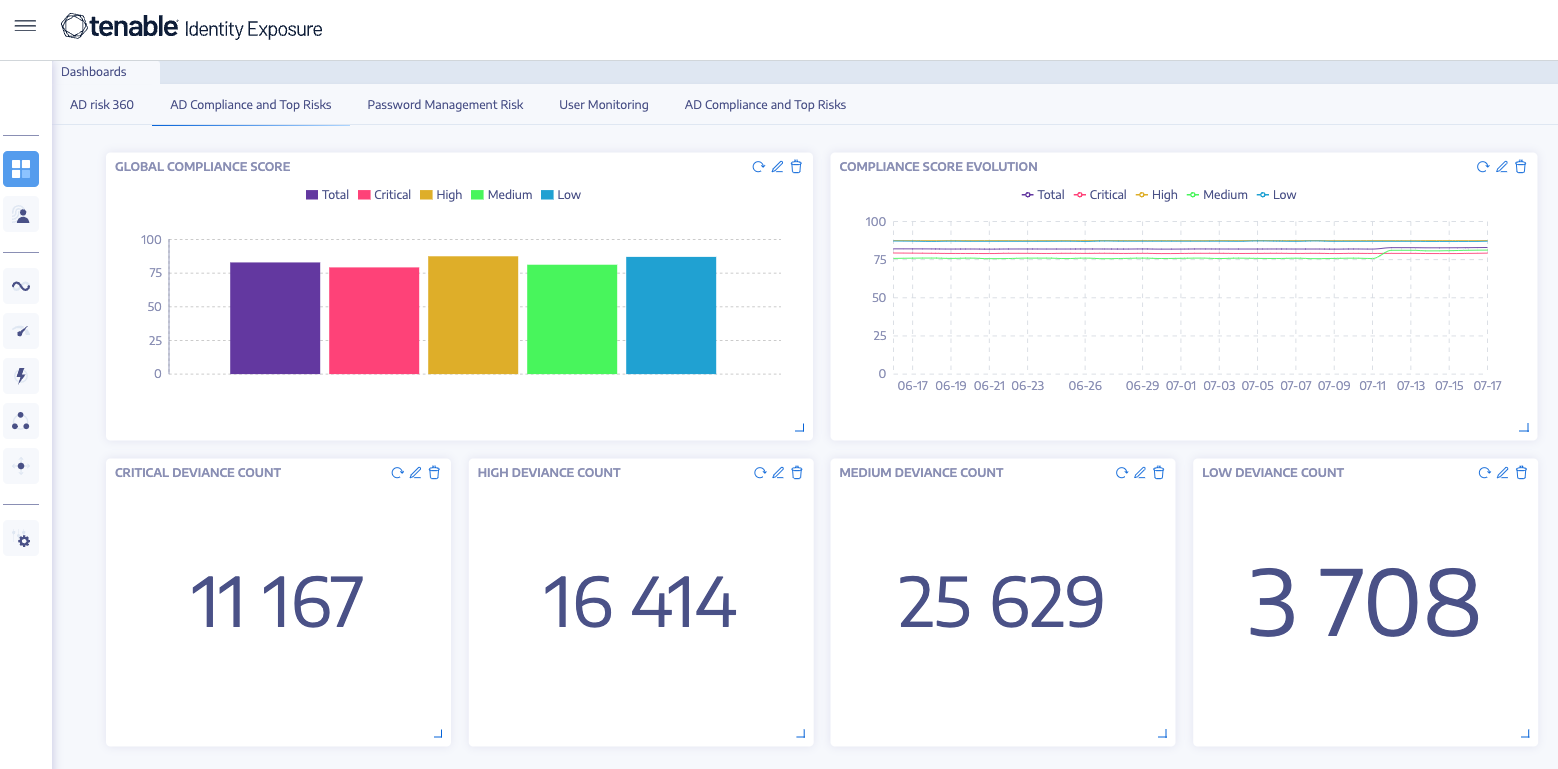

Wie unterstützt Tenable Identity Exposure die Einhaltung von Compliance-Vorgaben?

-

Tenable Identity Exposure unterstützt die Compliance, indem es identitätsbezogene Risiken, die zu Verstößen gegen regulatorische Vorschriften führen könnten, kontinuierlich identifiziert und minimiert. Die Lösung unterstützt Unternehmen bei der Ausrichtung auf wichtige Security-Frameworks, darunter:

- NIST CSF & CIS Controls: Indem Tenable Identity Exposure Sicherheitslücken bei Identitäten behebt, trägt es dazu bei, kritische Sicherheitskontrollen einzuhalten, die für robuste Identity Governance erforderlich sind.

- ISO 27001 & SOC 2: Hilft bei der Durchsetzung von Identity-Access-Richtlinien und Best Practices für Sicherheit, um die Einhaltung gesetzlicher Vorschriften zu unterstützen.

- DSGVO & CCPA: Sorgt für Transparenz und Kontrolle über identitätsbezogene Risiken und trägt so dazu bei, die Anforderungen an Datenschutz und Privatsphäre zu erfüllen.

- Zero Trust & Verfügungen: Stärkt die Identitätssicherheit im Rahmen breiter angelegter Zero-Trust-Initiativen und der Compliance mit staatlichen Cybersecurity-Bestimmungen.

Durch die proaktive Erkennung und Behebung von Fehlkonfigurationen, überprivilegierten Konten und identitätsbezogenen Angriffspfaden hilft Tenable Identity Exposure Unternehmen dabei, die Sicherheitskonformität aufrechtzuerhalten und gleichzeitig das Risiko von Sicherheitsverletzungen auf Basis von Zugangsdaten zu verringern.

Verwandte Ressourcen

Erste Schritte mit Tenable Identity Exposure

Durch die Bereitstellung von Tenable.ad innerhalb unseres globalen Perimeters haben wir Stakeholdern dringend benötigten Einblick in die Cybersecurity-Risiken des Konzerns geboten.

- Tenable Identity Exposure