Einführung von Lösungen für Zero-Trust-Sicherheit in staatlichen Behörden und Einrichtungen

Unterstützen Sie die Umsetzung der Zero-Trust-Strategie Ihrer Behörde in den Bereichen IT, OT und Cloud mit der Exposure Management-Plattform Tenable One. Damit können Sie unbefugten Zugriff, laterale Bewegungen und Rechteausweitung unterbinden und aufgabenkritische Abläufe absichern.

Wie Exposure Management „Zero-Trust“ unterstützt

Schnellere Umstellung auf Zero-Trust mit Tenable One

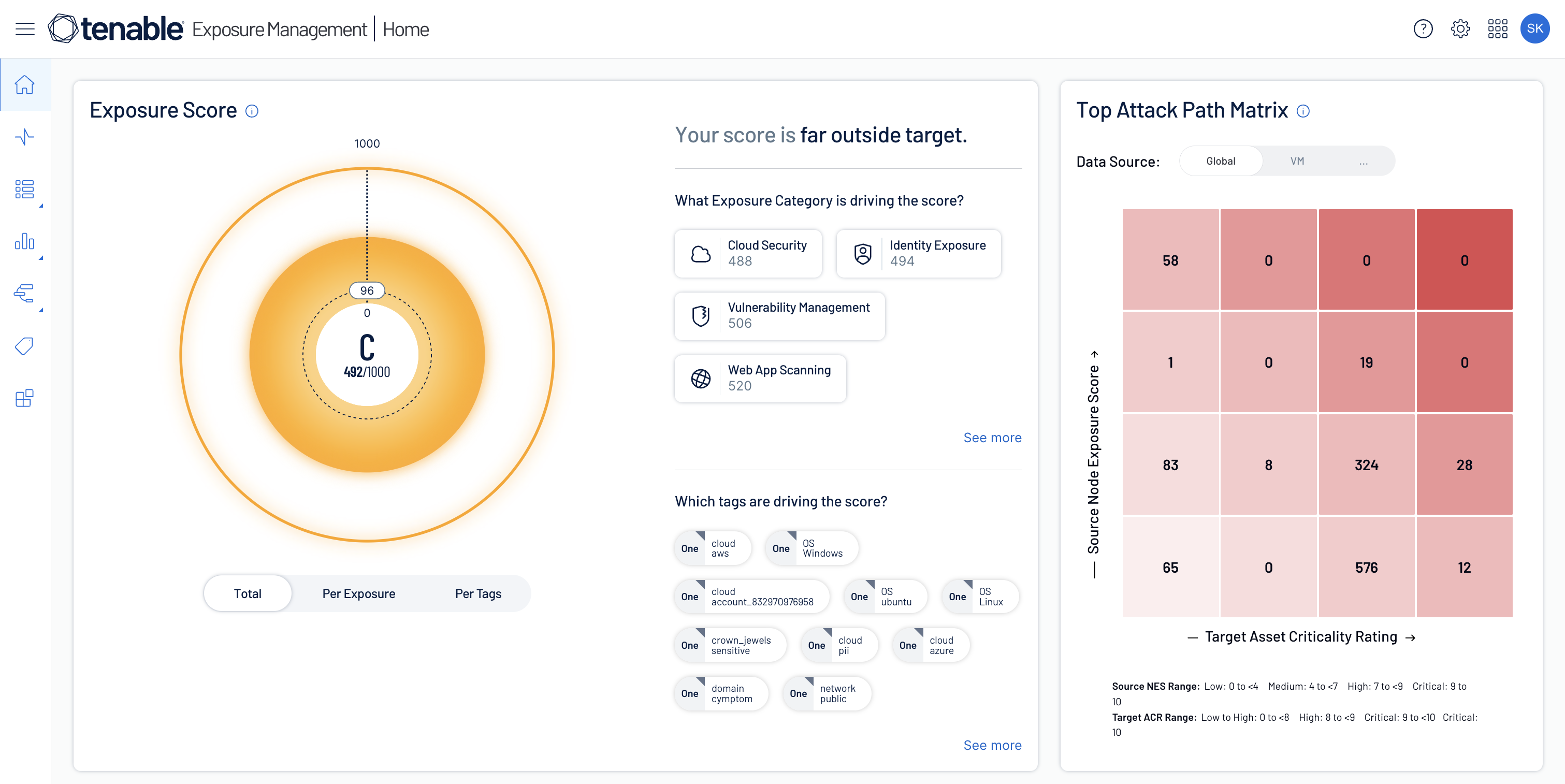

Setzen Sie Zero-Trust in IT-, OT- und Cloud-Umgebungen mit der FedRAMP-autorisierten Exposure Management-Lösung von Tenable um. Einheitliche Sichtbarkeit, intelligentere Priorisierung und die Visualisierung von Angriffspfaden unterstützen Sie bei der Durchsetzung von Zugriffskontrollen und der Unterbindung von lateralen Bewegungen.

Jede Identität verifizieren

Reduzieren Sie Risiken durch kontinuierliche Validierung von Benutzern und Berechtigungen. Ermitteln Sie übermäßig privilegierte Konten, überwachen Sie Verhaltensweisen und setzen Sie das Least-Privilege-Prinzip und Just-in-Time-Zugriff in IT-, Cloud- und OT-Umgebungen durch.

Webinar ansehenJedes Gerät absichern

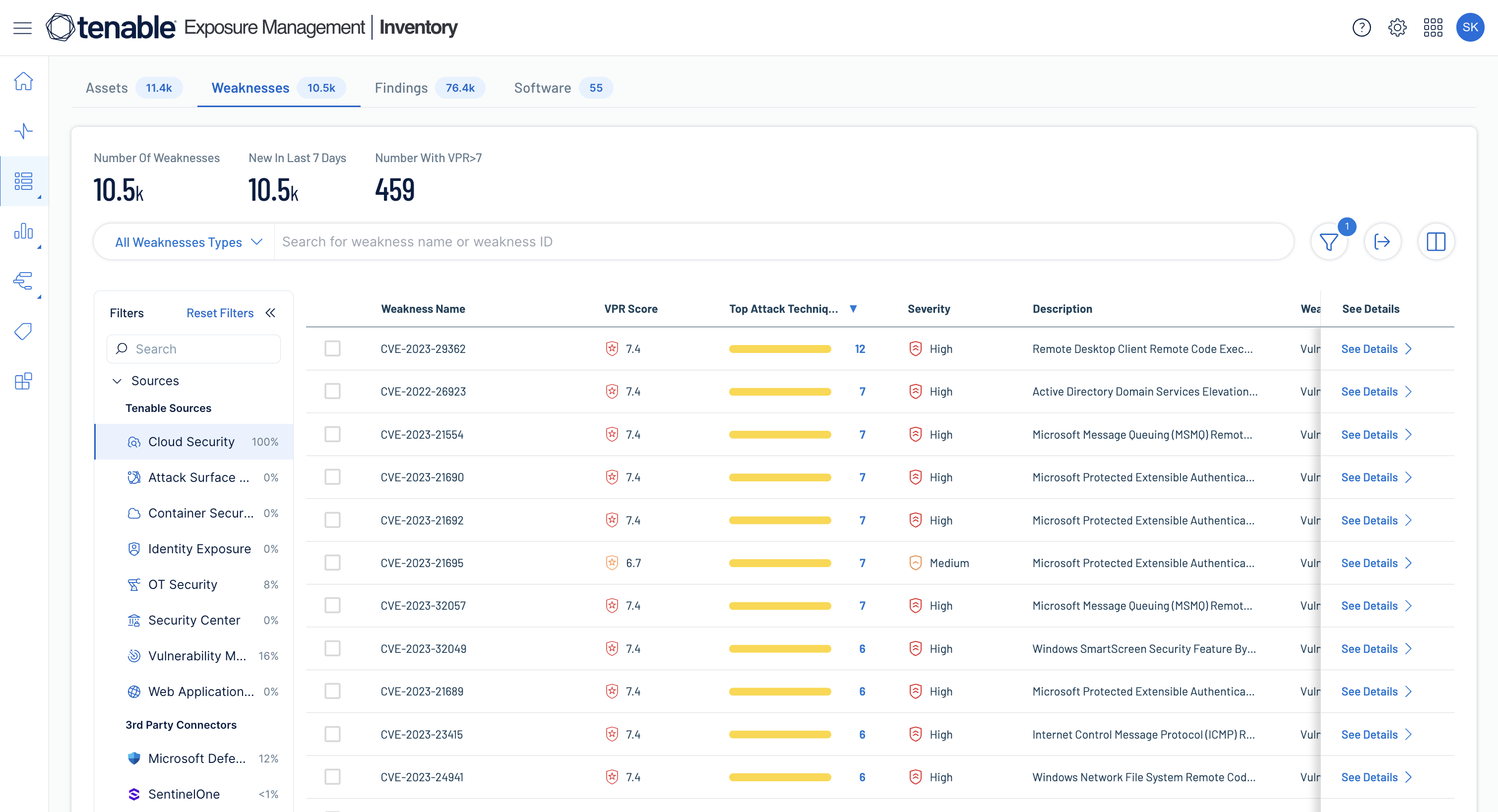

Verschaffen Sie sich vollständigen Einblick in IT-, OT- und IoT-Endgeräte. Ermitteln Sie Schwachstellen, Fehlkonfigurationen und nicht verwaltete Geräte, priorisieren Sie Risiken und automatisieren Sie Behebungsmaßnahmen, um durchgängig Vertrauen und Compliance zu gewährleisten.

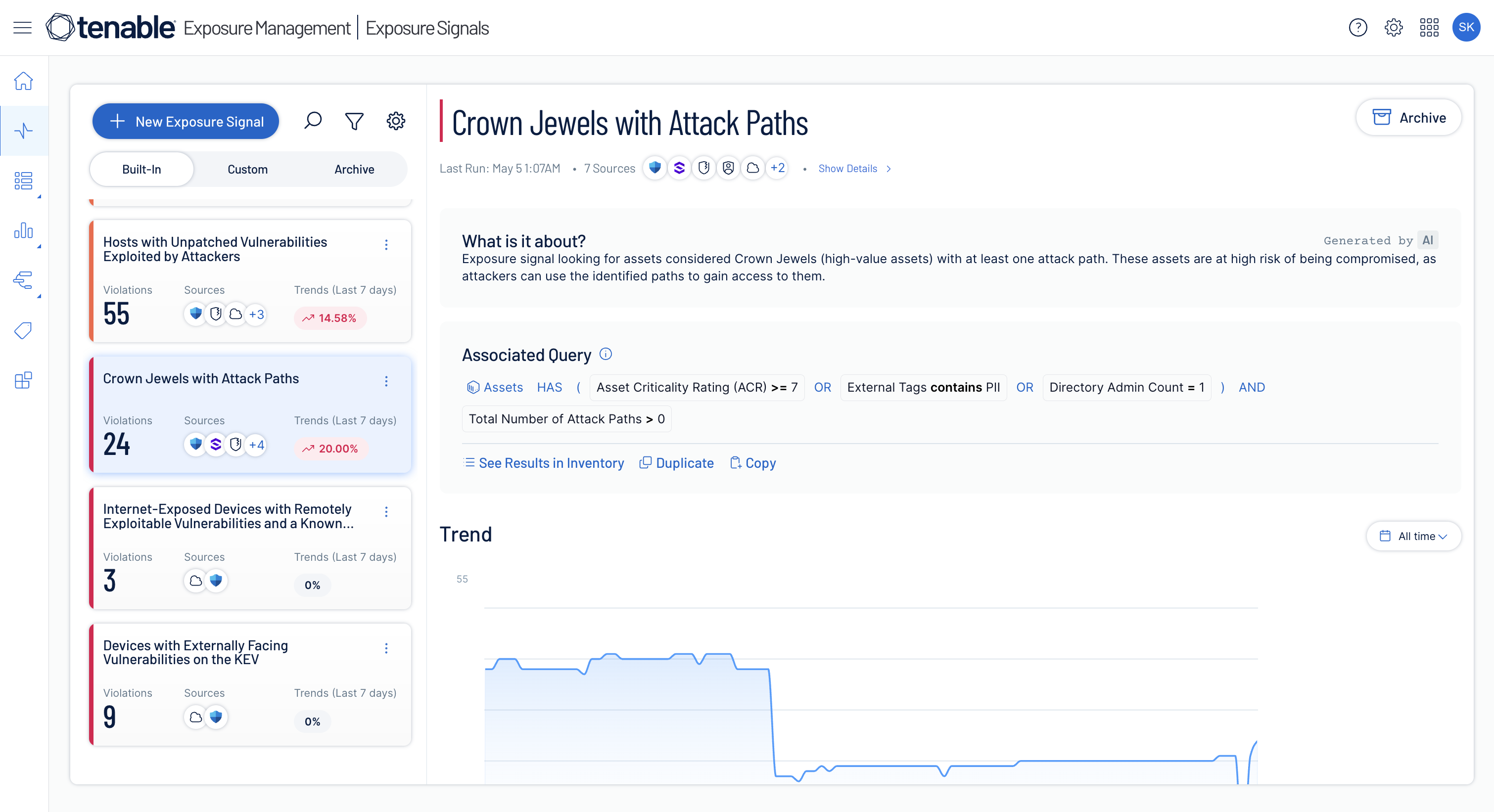

Mehr erfahrenLaterale Bewegung verhindern

Identifizieren Sie ausnutzbare Angriffspfade, segmentieren Sie Netzwerke und überwachen Sie den East-West-Traffic. Indem Sie Fehlkonfigurationen aufspüren, Mikrosegmentierung erzwingen und die Integration mit SDN- und Orchestrierungs-Tools ermöglichen, reduzieren Sie die Angriffsfläche und verhindern Sicherheitsverletzungen.

Mehr erfahrenAnwendungen und Workloads absichern

Schützen Sie Cloud-Workloads von der Build-Phase bis zur Laufzeit. Scannen Sie Infrastructure as Code (IaC), Container-Images und CI/CD-Pipelines, überwachen Sie Runtime-Schwachstellen, erzwingen Sie Segmentierung und priorisieren Sie Behebungsmaßnahmen, um laterale Bewegung zu verhindern und die Angriffsfläche zu reduzieren.

Mehr erfahrenKritische Daten schützen

Identifizieren Sie sensible Daten in Cloud- und Hybrid-Umgebungen. Ermitteln Sie riskante Zugriffe, Fehlkonfigurationen und Richtlinienabweichungen, um das Least-Privilege-Prinzip durchzusetzen, Exposure zu verhindern und kontinuierliche Compliance zu gewährleisten.

Risiken erkennen und verstehen

Korrelieren Sie Identitäts-, Geräte-, Cloud- und OT-Daten, um einheitliche Erkenntnisse zur Exposure zu erhalten. Visualisieren Sie Angriffspfade, überwachen Sie Anomalien und priorisieren Sie Behebungsmaßnahmen, um Risiken in allen Umgebungen kontinuierlich zu reduzieren.

Selbstgeführte Demo machenBehebungsmaßnahmen automatisieren

Optimieren Sie die Arbeitsabläufe für Patching, Ticketing und Richtliniendurchsetzung. „Integrieren Sie SOAR- und ITSM-Tools, um Zero-Trust-Kontrollen skalierbar aufrechtzuerhalten und gleichzeitig Governance, Compliance und eine kontinuierliche Reduzierung von Risiken zu unterstützen.

Verwandte Produkte

Verwandte Ressourcen

Erste Schritte mit Tenable One

Tenable One hat unseren Engineers geholfen, den Zeitaufwand für manuelle Aufgaben um 75 % zu reduzieren, sodass sie sich auf die eigentliche Engineering-Arbeit konzentrieren können.

- Tenable Identity Exposure

- Tenable One

- Tenable Vulnerability Management