Optimieren Sie Ihre Cyberhygiene mit starken Sicherheitsrichtlinien

Mangelnde Sicherheitshygiene – wie offene Ports, fehlende Multifaktor-Authentifizierung (MFA) und unverschlüsselte Daten – ist nach wie vor eine der Hauptursachen für Sicherheitsverletzungen. Selbst wenn strenge Sicherheitsrichtlinien vorhanden sind, können unbefugte oder außer der Reihe vorgenommene Änderungen dazu führen, dass Assets nicht mehr konform sind und somit das Risiko erhöhen.

Wahren Sie die Cyberhygiene mit durchsetzbaren Exposure-Richtlinien

Identifizieren Sie toxische Risikokombinationen, um das Potenzial für Sicherheitsverletzungen zu eliminieren.

Stärken Sie die Cyberhygiene durch proaktives Exposure Management

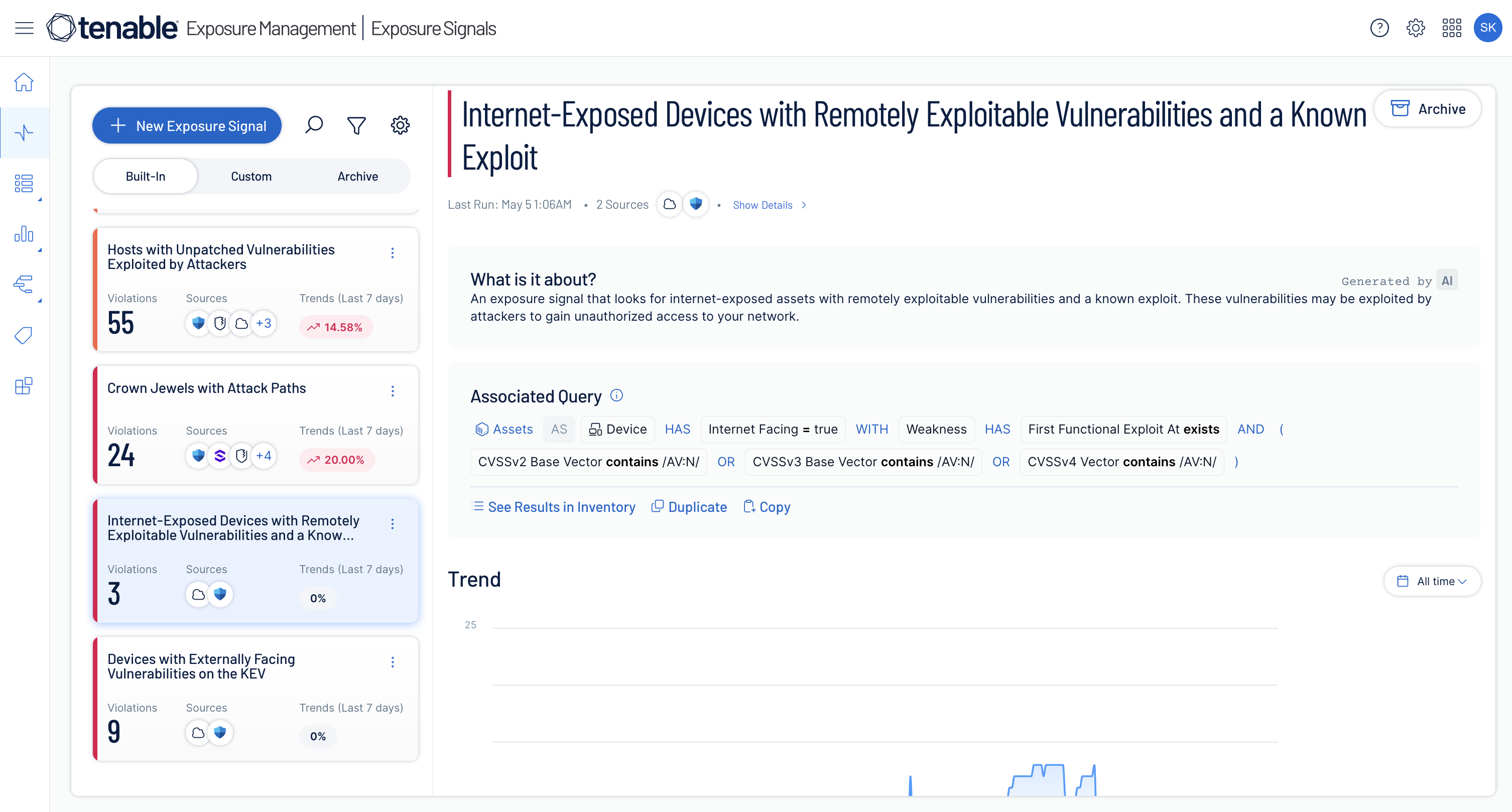

Individuelle Exposure-Richtlinien definieren

Nutzen Sie Exposure-Kontext aus Tenable und integrierten Drittanbieter-Tools, um vorgefertigte Richtlinien anzuwenden oder erstellen Sie maßgeschneiderte Richtlinien für die individuellen Anforderungen Ihres Unternehmens.

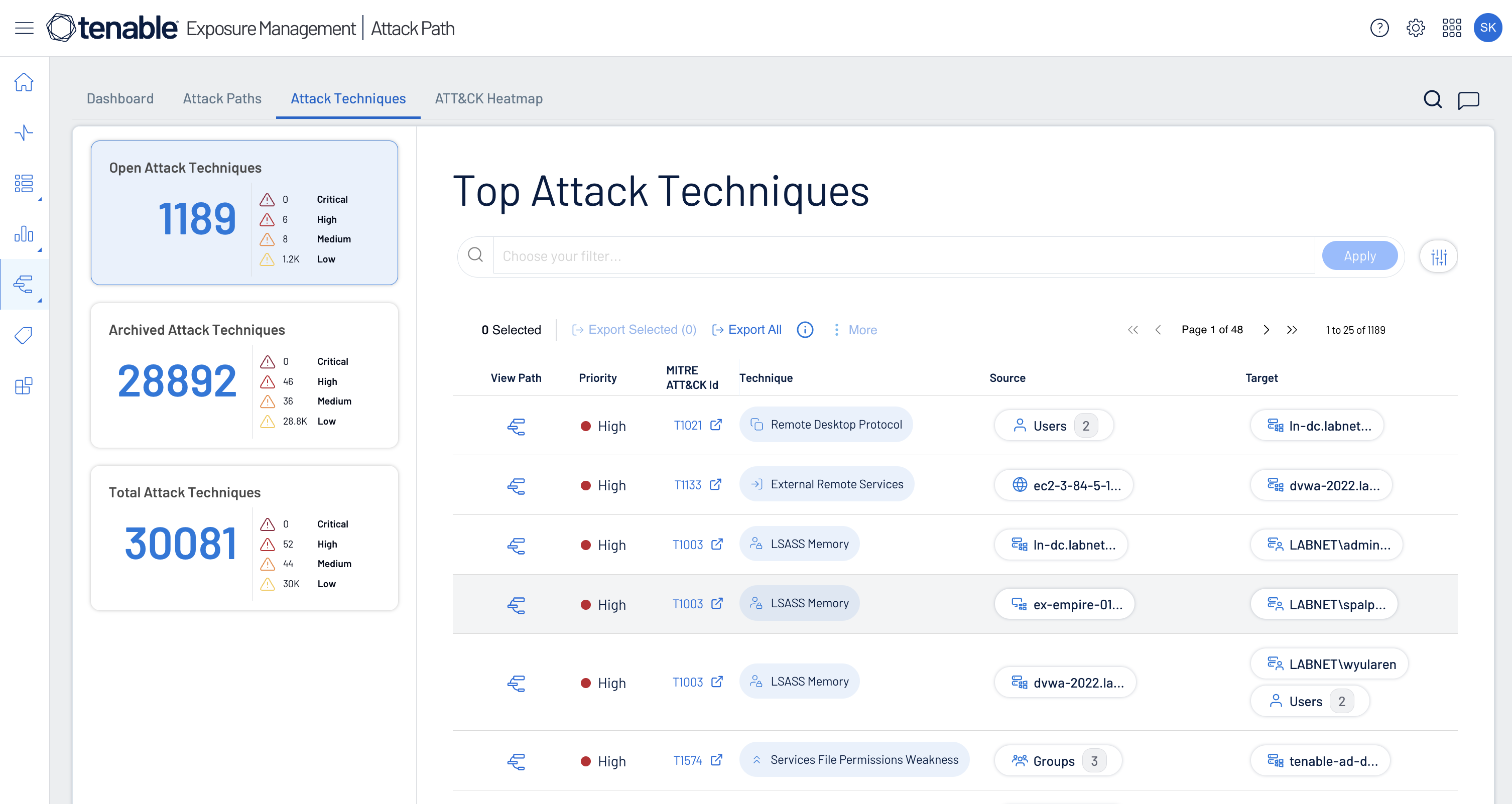

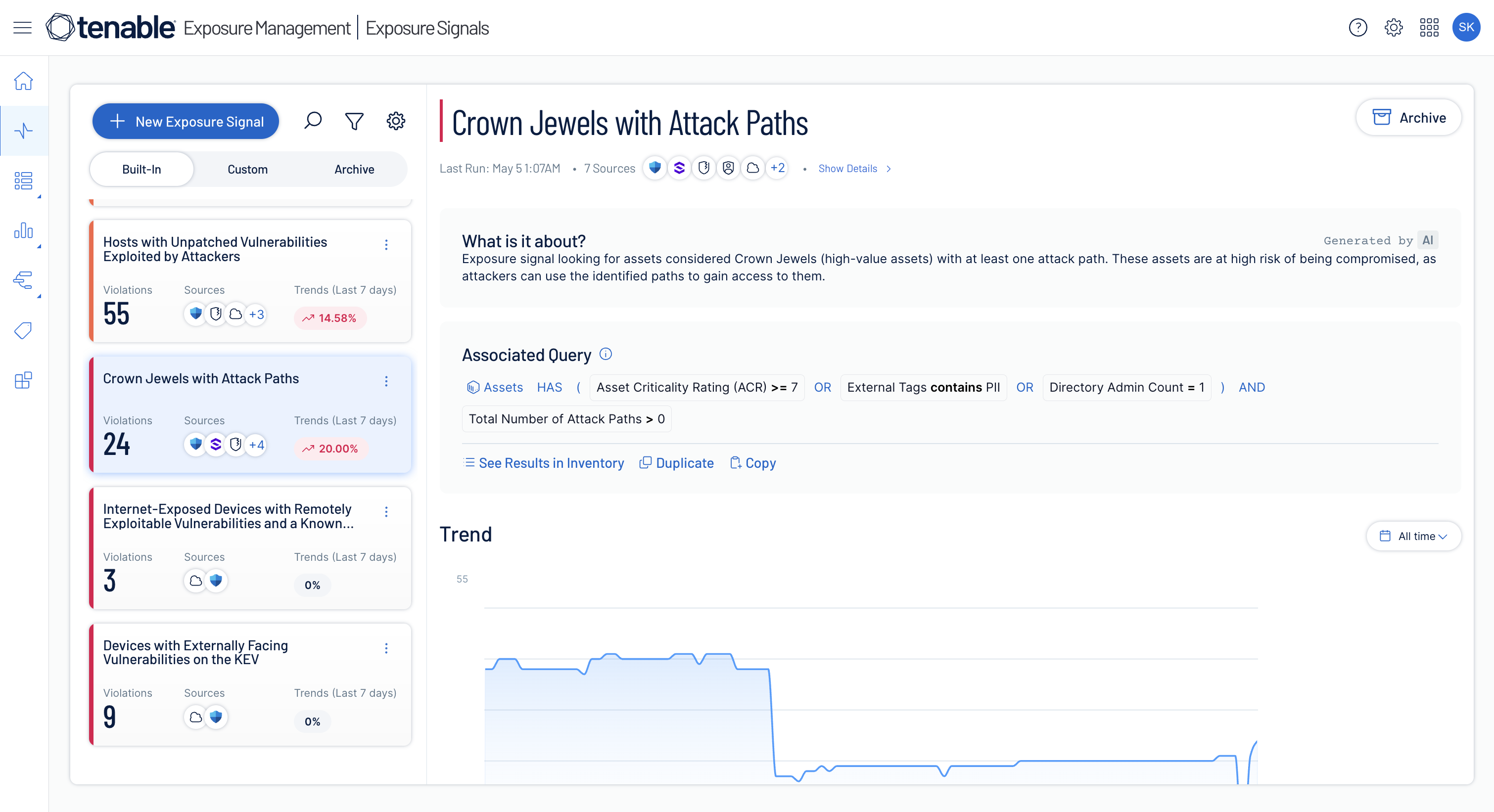

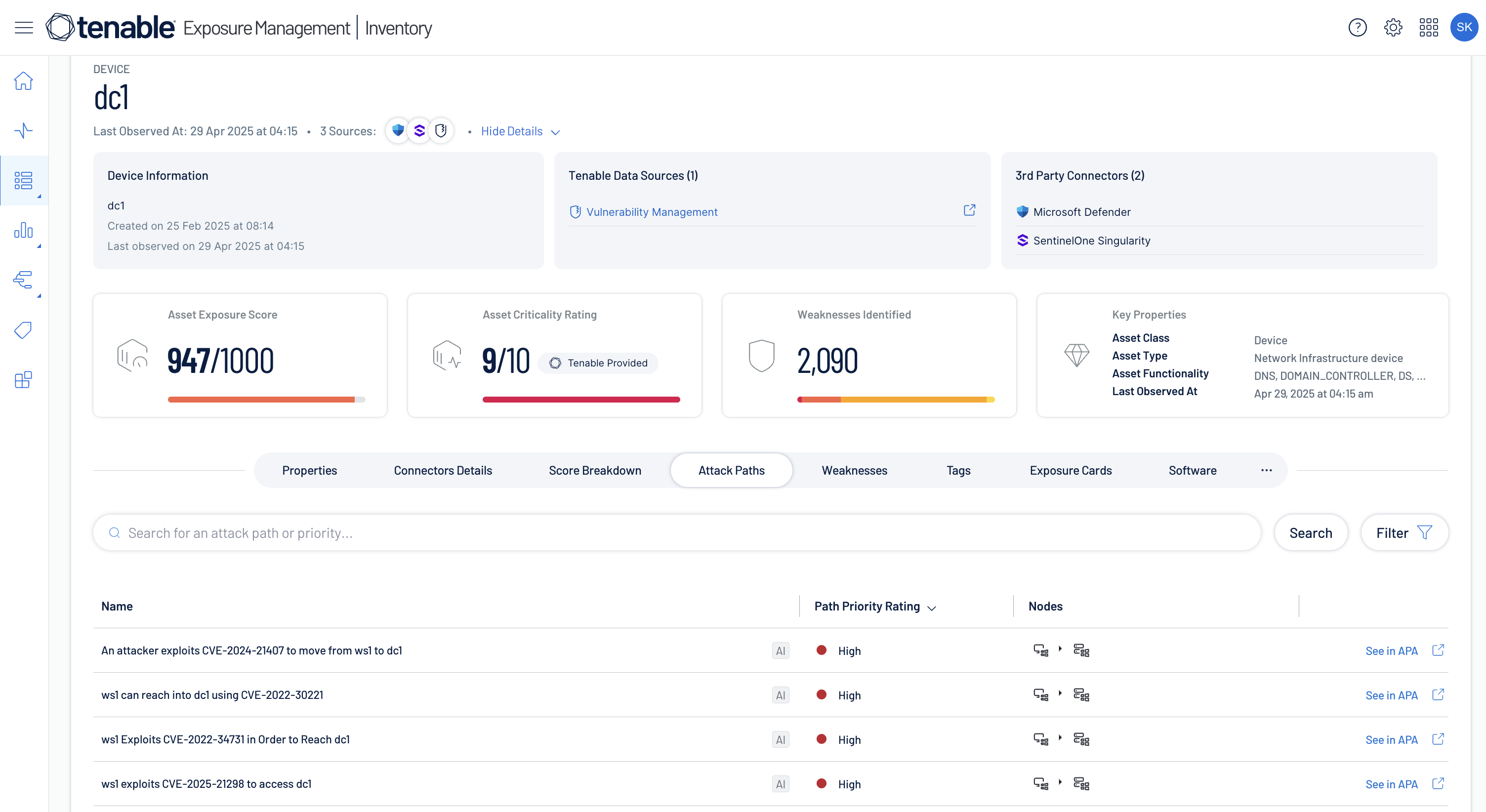

Toxische Kombinationen von Risiken aufdecken

Identifizieren und analysieren Sie verborgene Angriffspfade, bestimmen und verfolgen Sie Risikokombinationen, die für Sie wichtig sind, und behalten Sie bevorstehende EOL-Termine von Software im Blick.

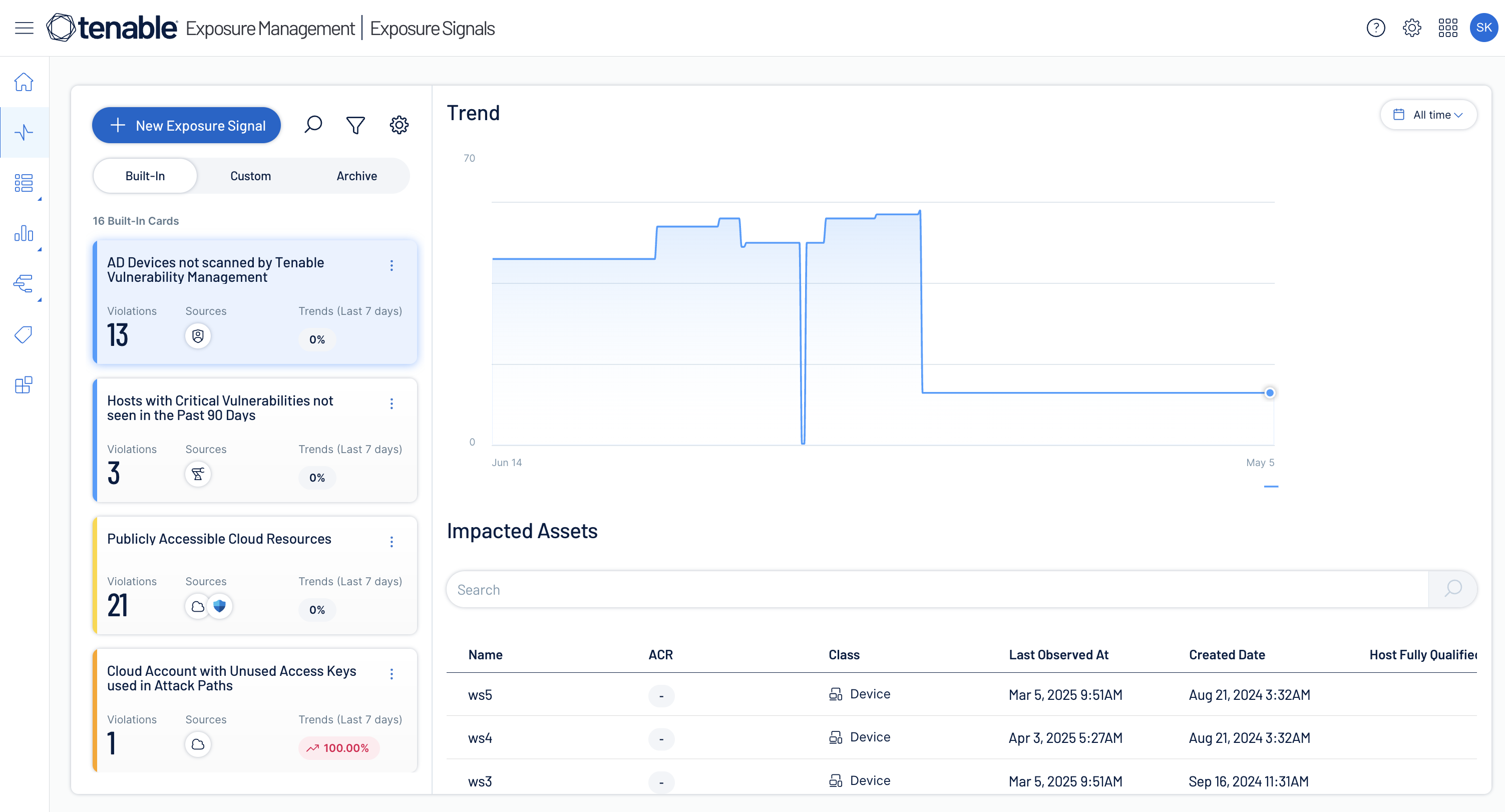

Trendlinien und betroffene Assets verfolgen

Verfolgen Sie, inwieweit Ihre vordefinierten Risikokombinationen eine Gefährdung für das Unternehmen darstellen und wie sie sich im Laufe der Zeit entwickeln. Machen Sie sich dann anhand von umfassendem Kontext zu geschäftlicher Kritikalität, Angriffspfaden und Kontrollmechanismen ein genaues Bild von den Assets mit hoher Priorität.

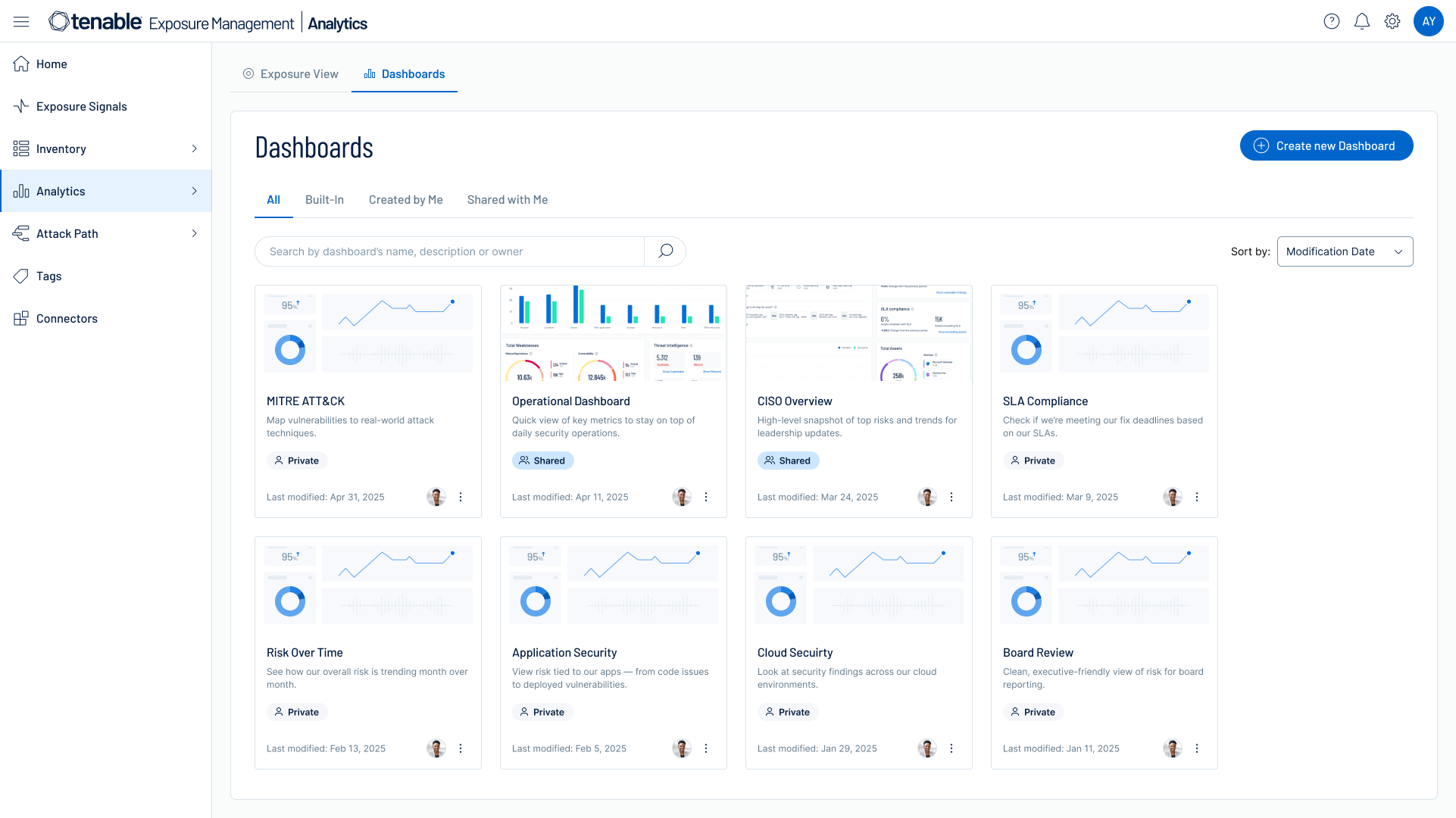

Bericht über Compliance und Verstöße erstatten

Führen Sie automatisierte Scans und kontinuierliches Monitoring durch, um die Compliance mit branchenüblichen Frameworks zu gewährleisten und eine grundlegende Sicherheitshygiene aufrechtzuerhalten.

Entdecken Sie, wie Tenable One Ihnen helfen kann

-

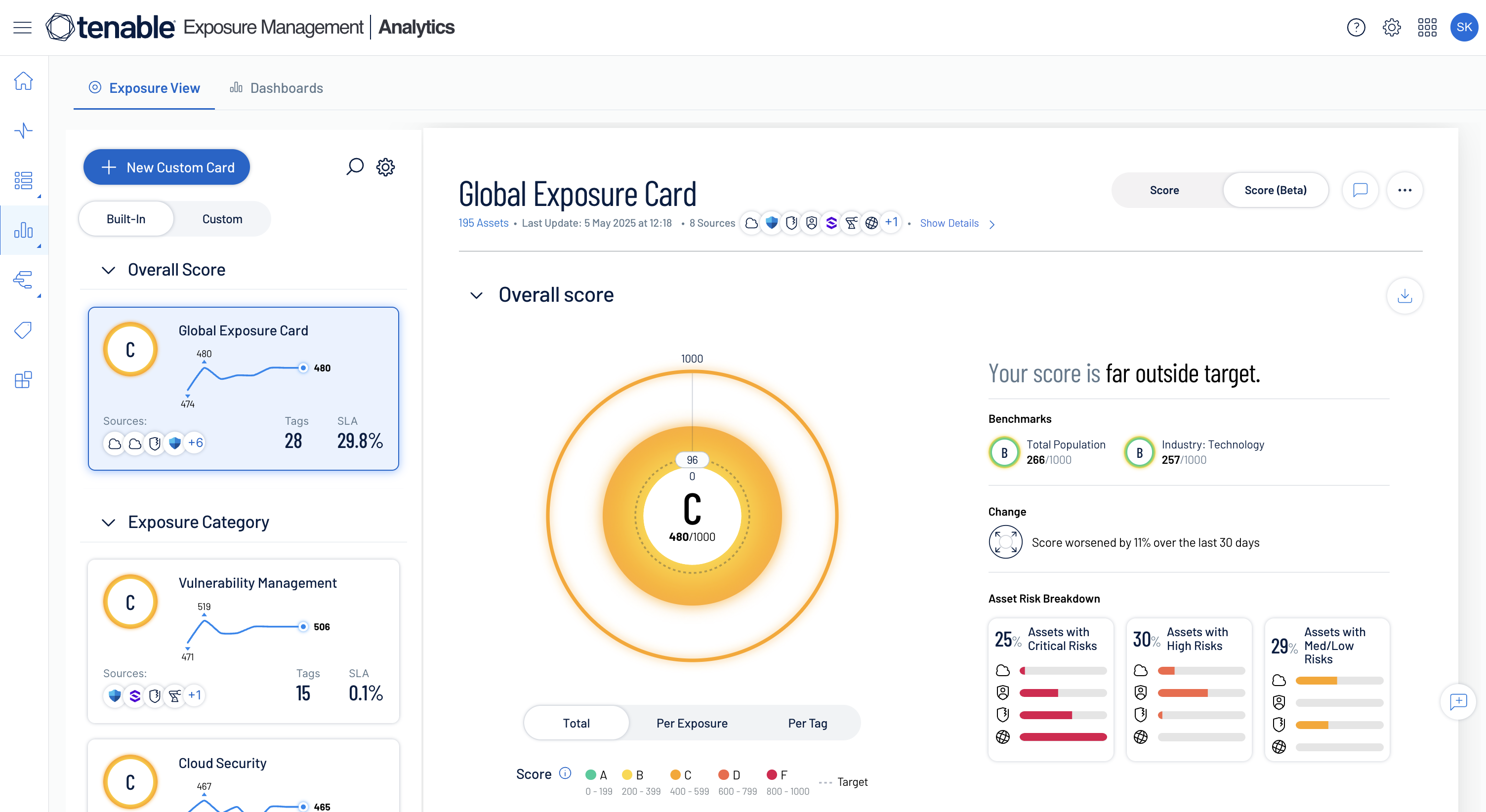

Einfacher Einblick in Risiken

Mithilfe geschäftsorientierter Erkenntnisse können Sie Risiken proaktiv minimieren und sich strategisch an den Prioritäten des Unternehmens ausrichten.

Mehr über Exposure-Analysen erfahren -

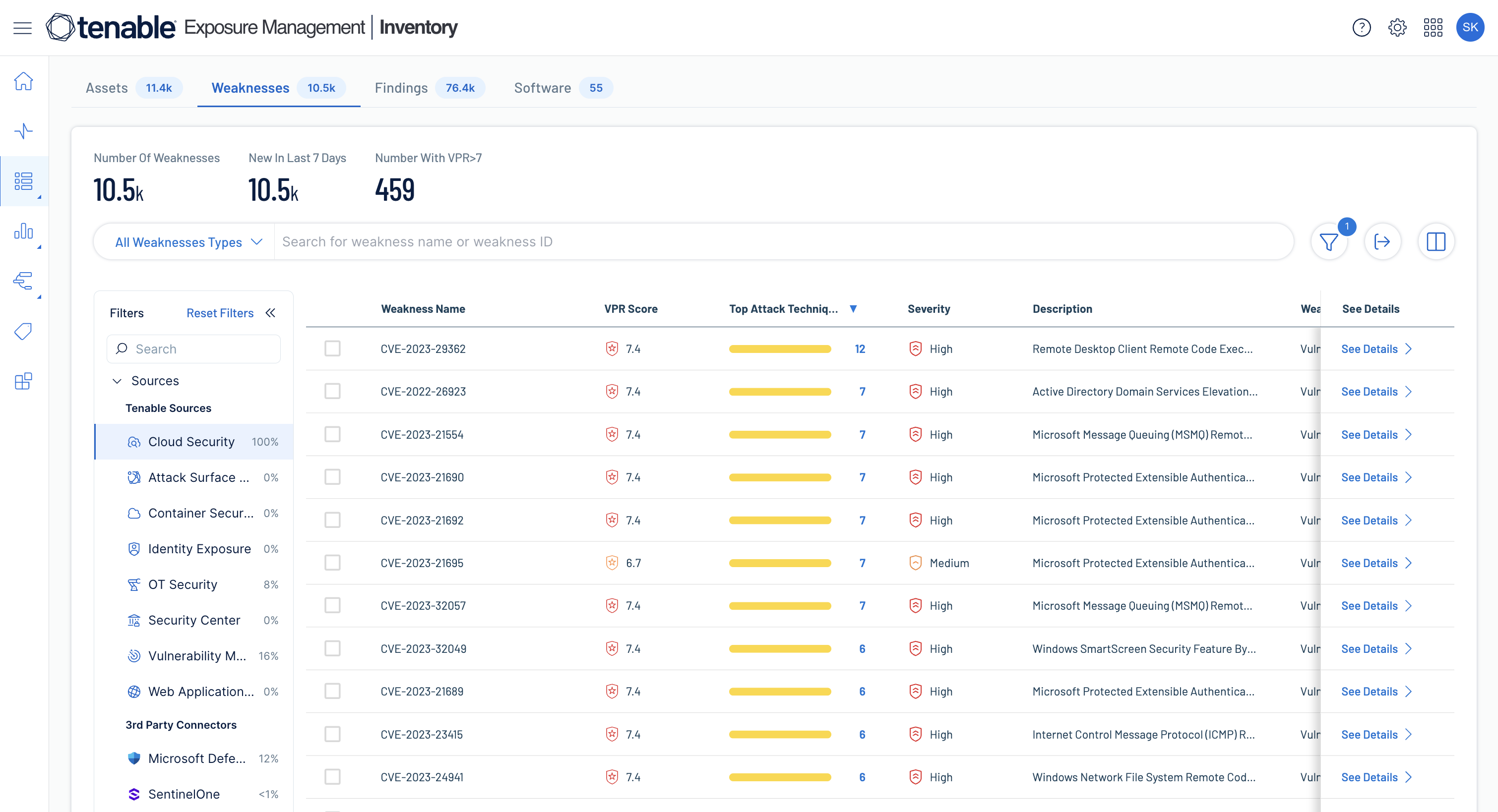

Ihre Angriffsfläche stets im Blick

Erzielen Sie einen vollständigen, kontextbezogenen Einblick in Ihre gesamte Angriffsfläche, um Risikobewertungen für eine schnellere Behebung zu vereinheitlichen.

Mehr über Asset-Inventarisierung erfahren -

Wirkliche Gefährdungen priorisieren

Normalisieren Sie das Risiko-Scoring bereichsübergreifend, um kritische Angriffspfade und gefährliche Risikokombinationen zu identifizieren und so eine priorisierte, auf die geschäftlichen Anforderungen abgestimmte Behebung zu gewährleisten.

Mehr über Exposure-Priorisierung erfahren -

Risikomanagement optimieren

Mithilfe einer dynamischen Richtlinien-Engine können Sie Risiken abbilden und verfolgen und so maßgeschneiderte Hygienerichtlinien und die schnelle Priorisierung von Sicherheitsverletzungen gewährleisten.

-

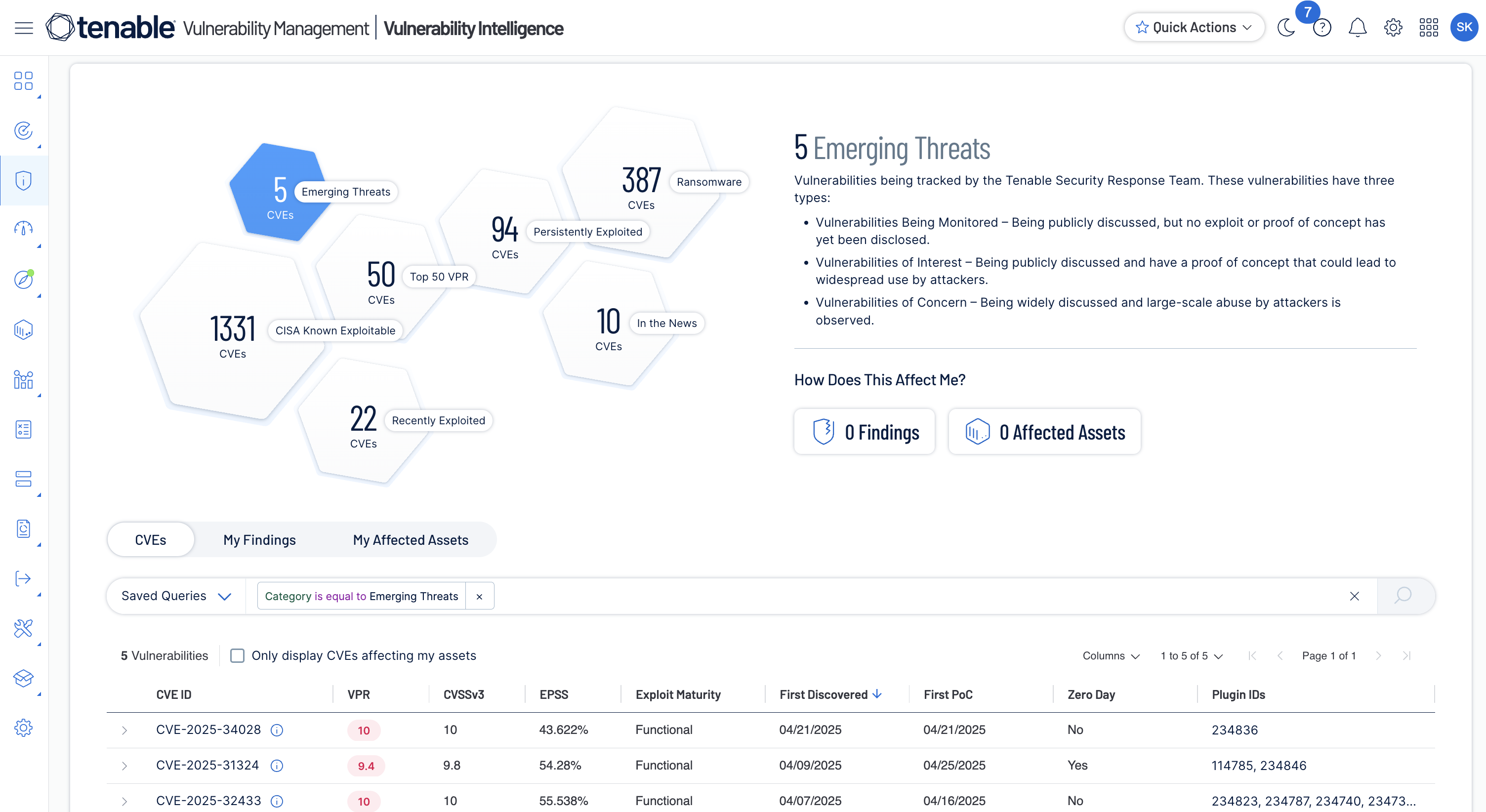

Auf neu auftretende Bedrohungen reagieren

Verfolgen Sie Gefährdungen in Echtzeit anhand von historischem Bedrohungskontext, um Schwachstellenpriorisierung und Behebungsmaßnahmen zu optimieren.

Mehr über Cyber-Notfallreaktion erfahren -

Bedrohungsanalyse beschleunigen

Vereinen Sie Asset-Sichtbarkeit und kontextbezogene Risikodaten, um Untersuchungen zu beschleunigen und die Reaktionszeit zu verkürzen – abgestimmt auf alle Beteiligten.

Mehr über Bedrohungsuntersuchung erfahren

Bessere Ergebnisse erzielen mit Tenable One

Kunden von Tenable One verzeichnen messbare Verbesserungen bei Sicherheitslage und Geschäftsergebnissen.

durch Technologie

Verwandte Ressourcen

Erste Schritte mit Tenable One

Tenable One hat unseren Engineers geholfen, den Zeitaufwand für manuelle Aufgaben um 75 % zu reduzieren, sodass sie sich auf die eigentliche Engineering-Arbeit konzentrieren können.

- Tenable One