Tenable Cloud Security Just-in-Time (JIT) Access

Stärken Sie Ihre Sicherheitslage mit Just-in-Time-Zugriff (JIT) auf Cloud-Ressourcen

Eliminieren Sie Risiken durch Bedrohungen, die Benutzeridentitäten mit dauerhaftem Zugriff auf Cloud-Ressourcen unter ihre Kontrolle bringen. Gewähren Sie stattdessen temporären Zugriff auf geschäftskritische Cloud-Ressourcen.

Inzwischen setzen wir Tenable Cloud Security dazu ein, einem wichtigen Bankkunden temporäre Zugriffskontrolle zu gewähren und damit unseren Cloud-Anwendungsfall für Privileged Access Management zu erfüllen, aber auch um Berechtigungen zu straffen und den Zugriff in unserer komplexen AWS-Umgebung besser zu steuern.

Zugriffsrisiken minimieren und zugleich die Agilität der Entwickler gewährleisten

Statischer, langfristiger Zugriff und erhöhte Berechtigungen auf Cloud-Ressourcen können Ihr Unternehmen für Schwachstellen anfällig machen, die Angreifer ausnutzen können. Die Herausforderung besteht darin, ein hohes Maß an Produktivität Ihrer Benutzer zu gewährleisten, indem Sie ihnen Zugriff auf die benötigten Ressourcen gewähren, ohne das Unternehmen unnötigen Risiken auszusetzen.

Tenable Cloud Security Just-in-Time (JIT) Access löst dieses Problem, indem es Nutzern bei Bedarf schnell und nahtlos temporären, zeitbasierten Zugriff auf sensible Cloud-Ressourcen und Geschäftsanwendungen gewährt.

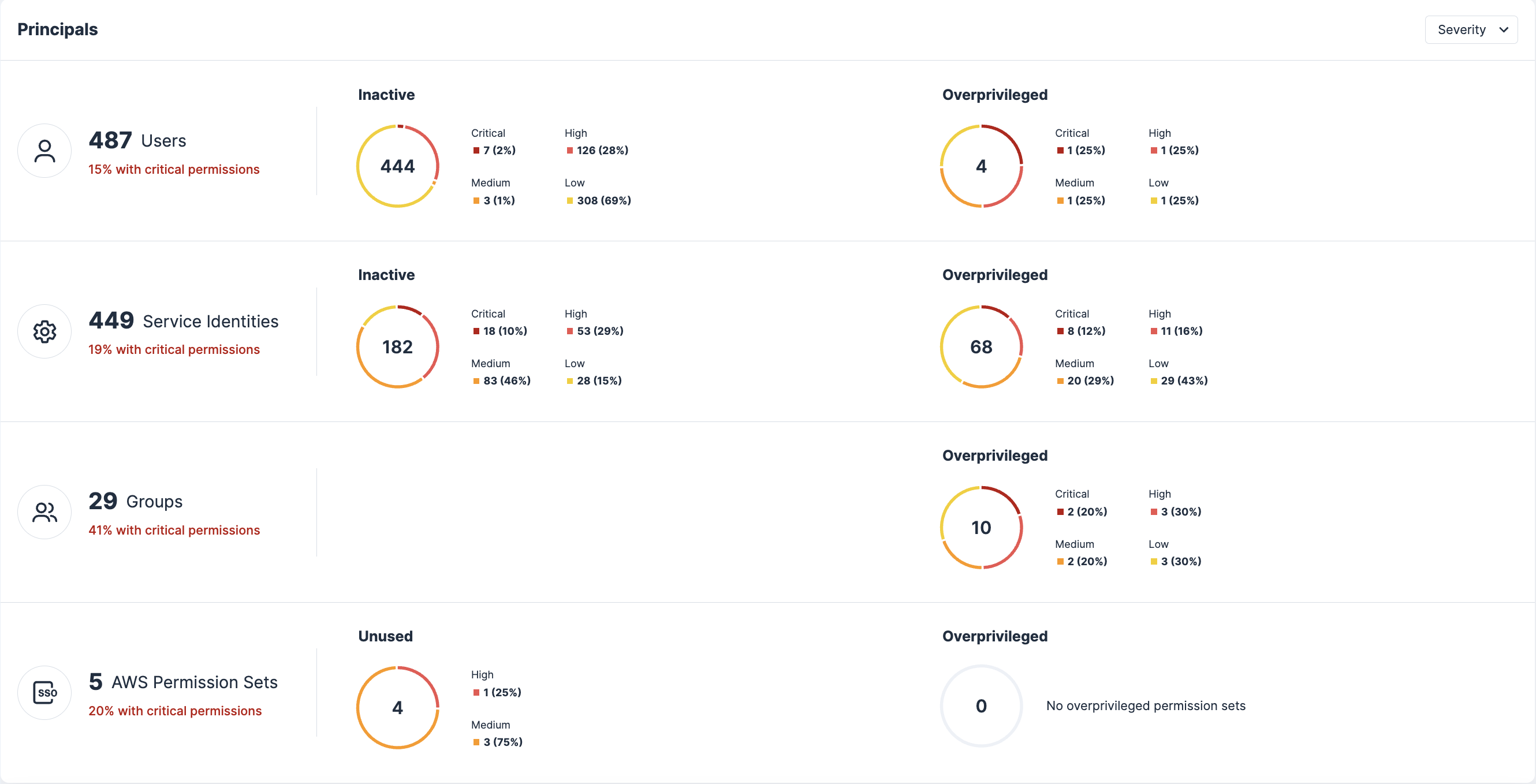

Risiken durch übermäßige Berechtigungen identifizieren

Ermitteln Sie Risiken im Zusammenhang mit Benutzeridentitäten, die übermäßige Zugriffsrechte haben, indem Sie die für diese Identitäten festgelegten Berechtigungen mit den tatsächlich genutzten Berechtigungen vergleichen – mithilfe der Cloud Infrastructure and Entitlement Management (CIEM)-Funktionalität von Tenable Cloud Security. So kann Ihr Unternehmen das Benutzerverhalten besser nachvollziehen und mittels einer bedarfsgerechten Zugriffsvergabe das Least-Privilege-Prinzip umsetzen.

Nutzer können dann mithilfe von Tenable Cloud Security Just-in-Time (JIT) nach Bedarf temporären Zugriff auf weitere Ressourcen anfordern und diesen erhalten.

Nahtlose Workflows für Zugriffsanfragen

Benutzer müssen nicht jederzeit Zugriff auf alle Ressourcen haben. In vielen Fällen ist möglicherweise nur der Zugriff auf bestimmte Ressourcen für Ad-hoc-Aufgaben erforderlich.

JIT bietet einen nahtlosen Workflow, mit dem Benutzer den Zugriff auf Ressourcen dann anfordern können, wenn sie ihn benötigen. Sie können Anfragen sogar ganz schnell über Messaging-Apps wie Slack oder Microsoft Teams stellen. Genehmigende Personen, wie Cloud-Administratoren und Sicherheitsteams, können dann schnell die entsprechenden Zugriffsrechte gewähren, ohne dass die Produktivität beeinträchtigt wird.

Kontinuierliche Prüfung und Kontrolle des Zugriffs

Genehmigende können in einer speziellen Ansicht alle Details zu Benutzerzugriffen und Berechtigungen einsehen, einschließlich aller JIT-Sitzungsaktivitäten, Zugriffsanfragen und Autorisierungen. Darüber hinaus können sie mit der Cloud Security Posture Management (CSPM)-Funktion in Tenable Cloud Security einen Audit-Trail pflegen und Zugriffsaktivitäten untersuchen.

Anhand von integrierten Berichten können sich Teams mit Stakeholdern über interne Compliance, externe Audits und tägliche Sicherheitsaktivitäten austauschen, einschließlich über Benutzeraktivitäten während Sitzungen mit erhöhten Zugriffsrechten, vergangene Anfragen und den zugrunde liegenden Autorisierungsprozess.

Umfassende cloud-native Sicherheit

Tenable JIT Access ist Teil von Tenable Cloud Security – einer umfassenden Cloud-Native Application Protection Platform (CNAPP) zur Absicherung von Cloud-Umgebungen wie AWS, Azure und Google Cloud.

Finden Sie heraus, wie Tenable Cloud Security Sicherheit und Compliance von der Entwicklung bis zur Laufzeit automatisiert, damit Sie Sicherheitslücken ab sofort besser und präziser identifizieren, priorisieren und beheben können.

Mehr erfahrenVerwandte Ressourcen

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security