Durchsetzung von Least-Privilege mit Just-in-Time-Zugriff

Ab sofort können Sie privilegierten Zugriff ausschließlich bei Bedarf gewähren und Zeitlimits für den Zugriff festlegen. Erteilen Sie schnelle Zugriffsgenehmigungen, während Sie Ihre Cloud-Angriffsoberfläche minimieren und über lange Zeiträume bestehende Berechtigungen vermeiden.

Gleichgewicht zwischen Zugriff und Risiko erzielen

Minimieren Sie das Risiko, dass Angreifer übermäßige Berechtigungen ausnutzen, indem Sie das Least-Privilege-Prinzip umsetzen und Zugriff nur dann gewähren, wenn eine klare geschäftliche Begründung vorliegt – und nur für kurze Zeit.

Risiken begrenzen durch

Just-in-time-Zugriff

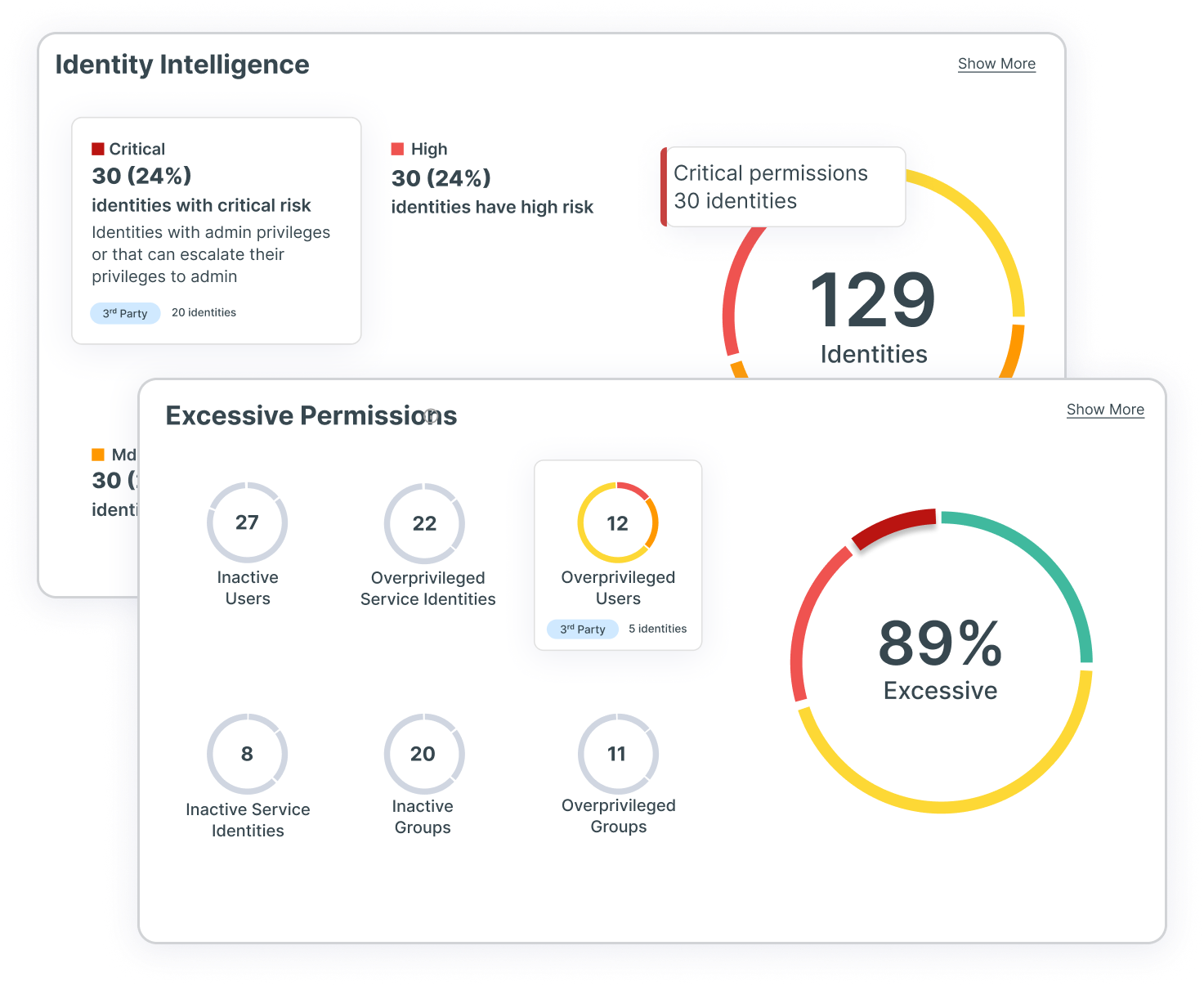

Identitätsbasierte Erkenntnisse für eine umfassende Risikobewertung gewinnen

Führende CIEM-Funktionen bieten vollständigen Multi-Cloud-Einblick in Identitäten und Berechtigungen. Dadurch kann Ihr Security-Team sicherstellen, dass Benutzer zum richtigen Zeitpunkt – und aus den richtigen Gründen – ausschließlich über die richtigen Zugriffsrechte für die richtigen Ressourcen verfügen. Profitieren Sie von einer Full-Stack-Analyse, die die Berechtigungsmodelle der Cloud-Anbieter für Identitäts-, Netzwerk-, Rechen- und Datenressourcen auswertet, um präzise Ergebnisse im jeweiligen Kontext zu ermitteln. Mithilfe von Tenable Cloud Security gewinnen Ihre Teams Einblick in identitätsbezogene Risiken, darunter übermäßige Berechtigungen, Expositionen im Netzwerk und verborgene Gefahren.

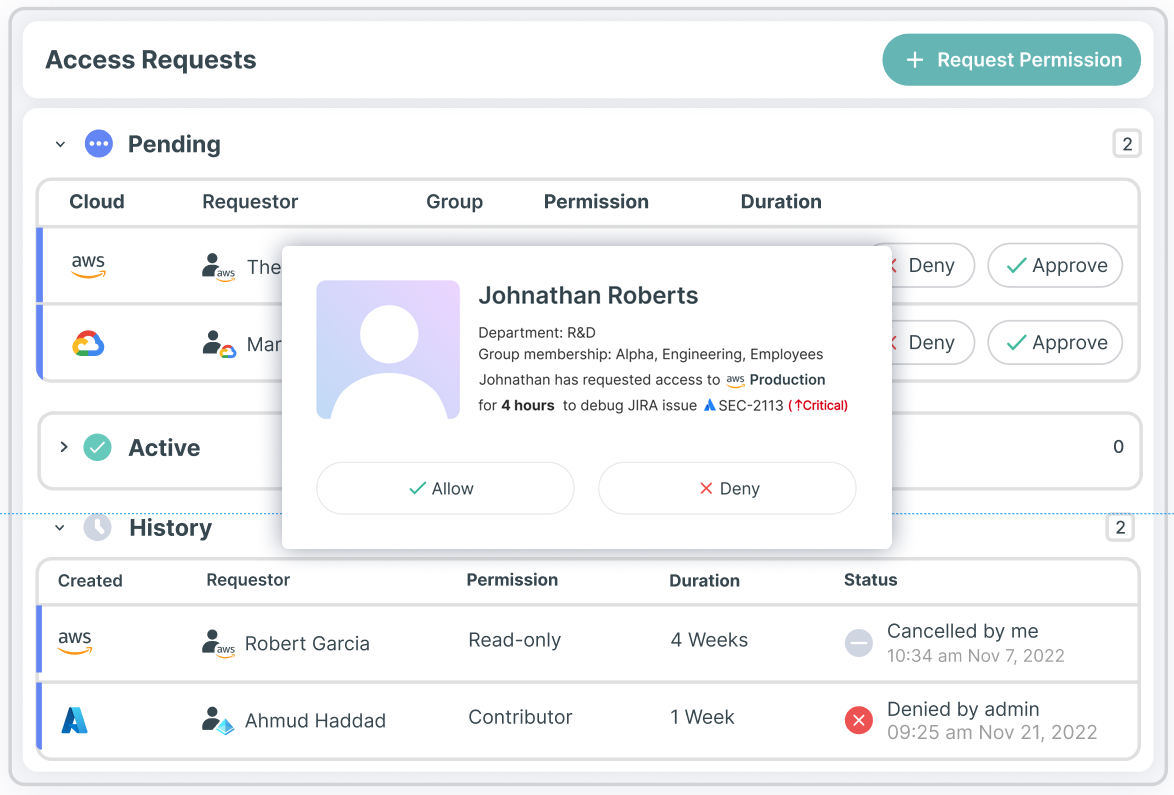

Schneller und sicherer arbeiten dank JIT-Self-Service-Workflows

Unterstützen Sie Self-Service-Workflows mit dem JIT-Portal von Tenable Cloud Security und versetzen Sie Ihre Engineering-Teams in die Lage, ganz einfach autorisierten Zugriff auf benötigte Ressourcen anzufordern und zu erhalten. Verbessern Sie Ihre Multi-Cloud-Sicherheitslage durch kontinuierliche Compliance-Überwachung. Führen Sie einen Audit Trail und untersuchen Sie Aktivitäten im Zusammenhang mit dem Zugriff, einschließlich:

- Wer hatte Zugriff?

- Worauf wurde zugegriffen?

- Wann erfolgte der Zugriff?

- Welche Aktionen wurden durchgeführt?

- Wer erhielt erhöhte Zugriffsrechte? (und wann ist dies erfolgt?)

- Die geschäftliche Begründung

- Der Genehmiger

Einsatz von JIT-Sicherheit für kontinuierliche Zugriffskontrolle und -steuerung

Anhand von integrierten Berichten können sich Ihre Teams mit Stakeholdern über interne Compliance, externe Audits und tägliche Sicherheitsaktivitäten austauschen, darunter auch über Benutzeraktivitäten während Sitzungen mit erhöhten Zugriffsrechten, vergangene Anfragen und den zugrunde liegenden Autorisierungsprozess.

- Weisen Sie nach, wichtige Datenschutzvorschriften einhalten zu können, darunter PCI-DSS, DSGVO, HIPAA und viele mehr

- Erstellen Sie umfassende Berichte über interne Compliance, externe Audits und tägliche Sicherheitsaktivitäten

- Senken Sie die Reaktions- und Untersuchungszeit bei Sicherheitsvorfällen

Profitieren Sie von Just-in-Time-Zugriff mit Tenable Cloud Security

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security