Übermäßige Warnmeldungen zur Laufzeit reduzieren –

durch Testen der IaC Security

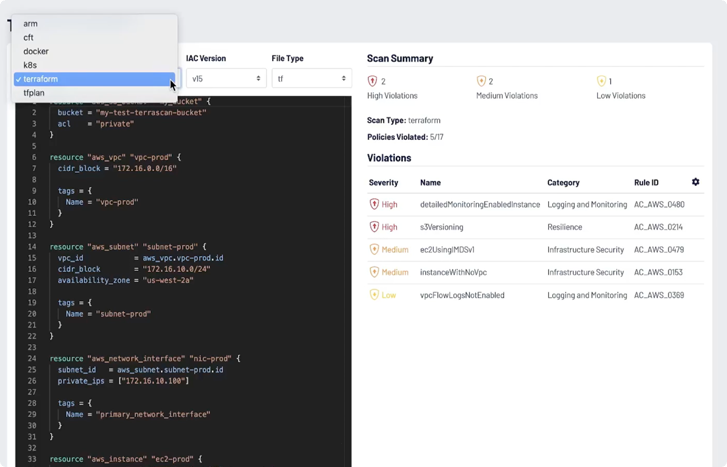

Vorgefertigte Richtlinien zur Absicherung von Infrastructure as Code (IaC) aller Art

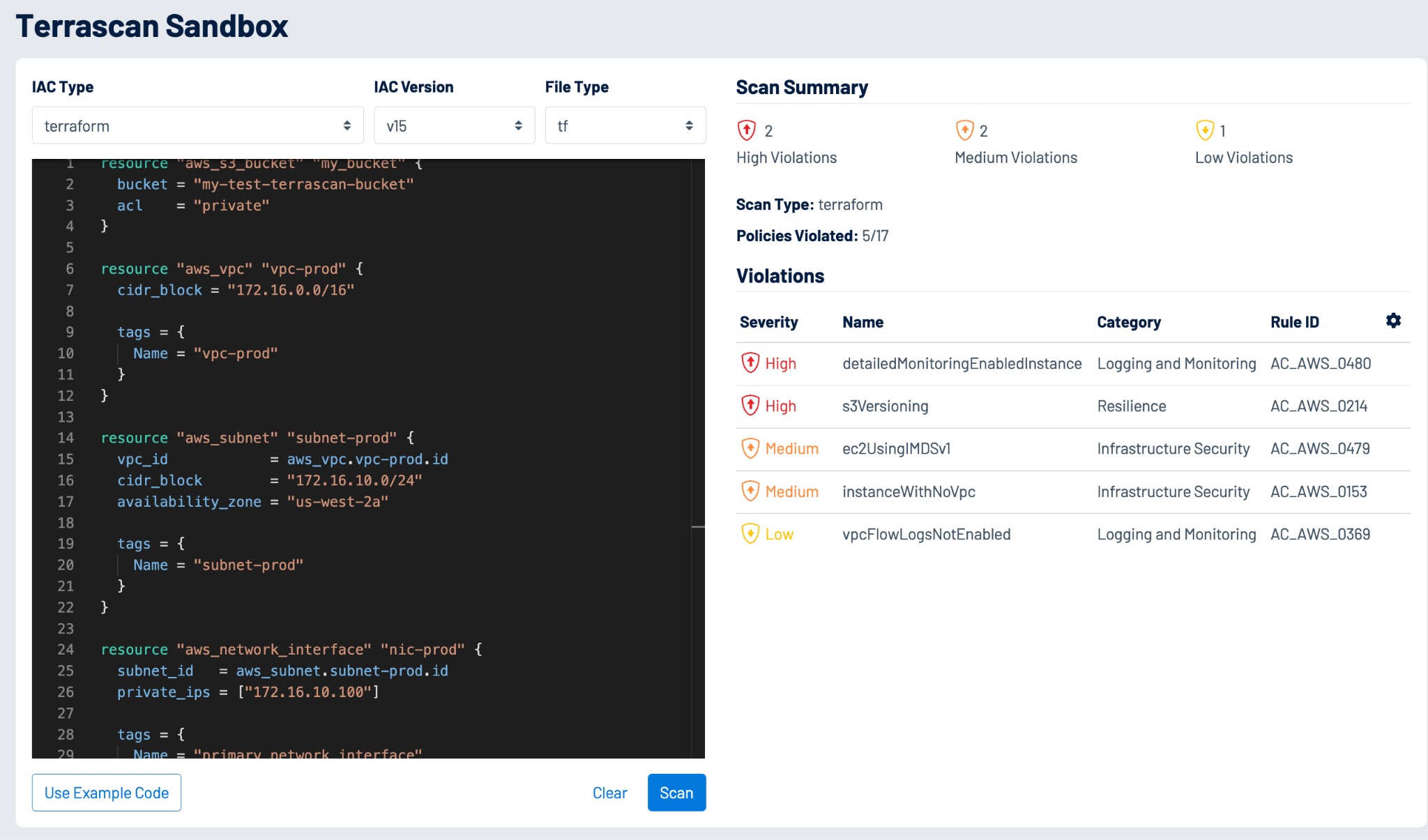

Erkennen Sie Fehlkonfigurationen und andere Verstöße gegen Sicherheitsrichtlinien in Infrastructure as Code (IaC), um Risiken einzudämmen, bevor IaC für die Produktionsumgebung freigegeben wird.

So funktioniert'sDieses 45-sekündige Video zeigt, wie Terrascan Sicherheitsprobleme in der Cloud verhindert, indem es den Code zur Bereitstellung von Cloud-Infrastruktur scannt.

Unterbinden von Richtlinienverstößen direkt an der Quelle

Wenn Sie cloud-native Tools wie Terraform, Kubernetes, Helm und AWS CloudFormation einsetzen, ist es wichtig zu gewährleisten, dass Sie Security-Best Practices und Compliance-Anforderungen einhalten.

Risiken reduzieren mit einem Shift-Left-Ansatz und

IaC-Sicherheit

IaC Security in der Cloud: Einbindung in bewährte Tools

Zur Minimierung von Risiken und zur Skalierung der Cloud-Nutzung ist es notwendig, Sicherheits- und Compliance-Richtlinien im gesamten Entwicklungszyklus durchzusetzen. Sie können Terrascan in Ihre GitOps-Pipelines einbinden, um IaC aus Code-Repositorys wie GitHub, Bitbucket und GitLab zu scannen. Die Lösung kann auch als Schutzvorkehrung während der CI/CD-Phase dienen, um Verstöße zu erkennen und riskante Bereitstellungen zu unterbinden. Terrascan ist in Nessus enthalten, sodass Nessus-Anwender den Umfang ihrer Sicherheitsbewertungen ausdehnen können – um eine Validierung von moderner Cloud-Infrastruktur vor der Bereitstellung.

Mehr erfahrenUnterstützung für Entwicklerteams bei der Konfigurationsvalidierung

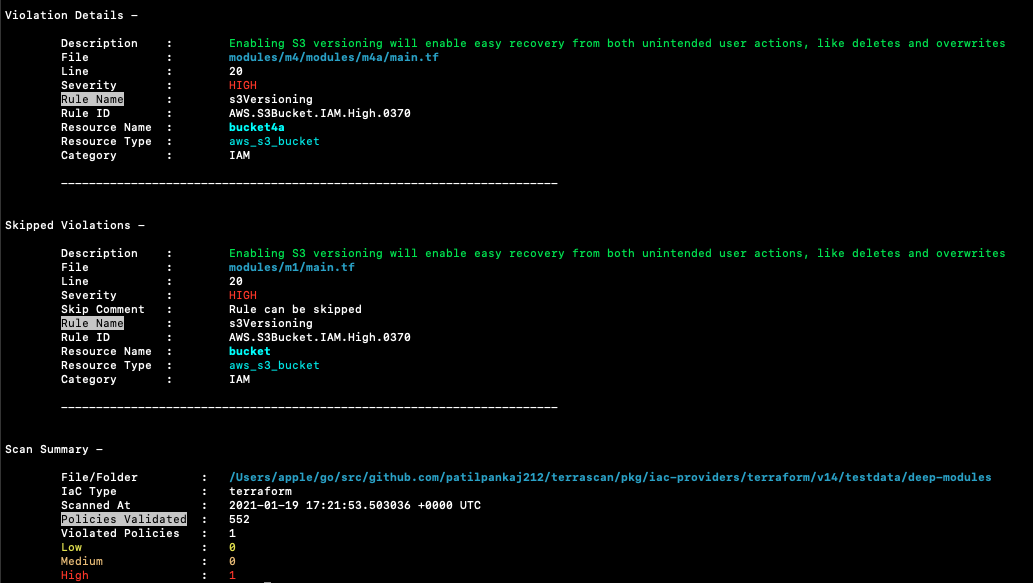

Mit Terrascan sind Ihre Entwickler mühelos in der Lage, IaC-Sicherheitstests im Rahmen lokaler Build-Prozesse durchzuführen, wenn die Behebung von Problemen am einfachsten und kostengünstigsten möglich ist. Policy as Code (PoC) sichert Konfigurationen ab und bietet eine einfache Möglichkeit, den Prozess zur Erkennung von Fehlkonfigurationen zu automatisieren. Binden Sie Terrascan einfach in Ihre Workflows ein – und schon werden Ihre Konfigurationen automatisch auf gängige Probleme untersucht, sodass Sie diese Aufgabe nicht manuell ausführen müssen.

Mehr erfahrenBeitritt und Mitwirkung in der Terrascan Community

Terrascan bietet über 500 sofort einsatzbereite Richtlinien, sodass Sie IaC anhand gängiger Richtlinienstandards wie den CIS Benchmarks scannen können. Da die Lösung die OPA-Engine (Open Policy Agent) verwendet, können Sie mithilfe der Abfragesprache Rego ganz einfach benutzerdefinierte Richtlinien erstellen.

Terrascan kann mehr als 4.000 GitHub Stars (Tendenz steigend) vorweisen und Nutzer aus aller Welt waren an der Entwicklung beteiligt: Gemeinsam haben die brillantesten Denker im Bereich Cloud-Sicherheit ein skalierbares und zweckmäßiges Projekt für sicherere Cloud-Infrastruktur ins Leben gerufen. Als sogenanntes Member Project der Cloud Native Computing Foundation (CNCF) entfaltet Terrascan durch Zusammenarbeit in der Community sein volles Potenzial.

Mehr erfahrenErfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security