Data Security Posture Management (DSPM)

Schutz für sensible Cloud-Daten mit einer einheitlichen CNAPP

Schützen Sie Ihre Cloud-Daten vor unbefugtem Zugriff und anderen Risiken – mithilfe von Data Security Posture Management (DSPM), integriert in eine einheitliche Cloud Native Application Protection Platform (CNAPP). Durch Einbindung von DSPM in eine einheitliche Cloud-Sicherheitsstrategie profitieren Sie von handlungsrelevantem Datenkontext. Dies führt zu einer besseren Priorisierung von Risiken und reduziert die Gefährdung Ihres Unternehmens, was Sicherheitsverletzungen bei Kundendaten und die Kompromittierung von KI-Ressourcen und geistigem Eigentum angeht.

Demo anfordern Selbstgeführte Demo machenSensible Cloud-Daten identifizieren und schützen

Identifizieren des Speicherorts und der Sensibilität Ihrer Daten

Lokalisieren Sie Daten in Multi-Cloud-Umgebungen und klassifizieren Sie sie.

Bewerten der Risiken mit individualisierter Präzision

Priorisieren Sie Datenrisiken, die Angriffspfade eröffnen und Ihr Unternehmen gefährden.

Beheben der Cloud-Datenrisiken mit kontextbezogener Remediation

Gehen Sie mithilfe von geführten und automatisierten Behebungsmaßnahmen gegen Datenrisiken vor.

Priorisierung und Beseitigung von Datenrisiken in Multi-Cloud-Umgebungen

Mit integrierten DSPM-Funktionen überwacht Tenable Cloud Security Ihre Multi-Cloud-Umgebung kontinuierlich, um Datentypen zu erfassen und zu klassifizieren, Sensibilitätsstufen zuzuweisen und Feststellungen bei Daten im Kontext der gesamten Angriffsfläche zu priorisieren.

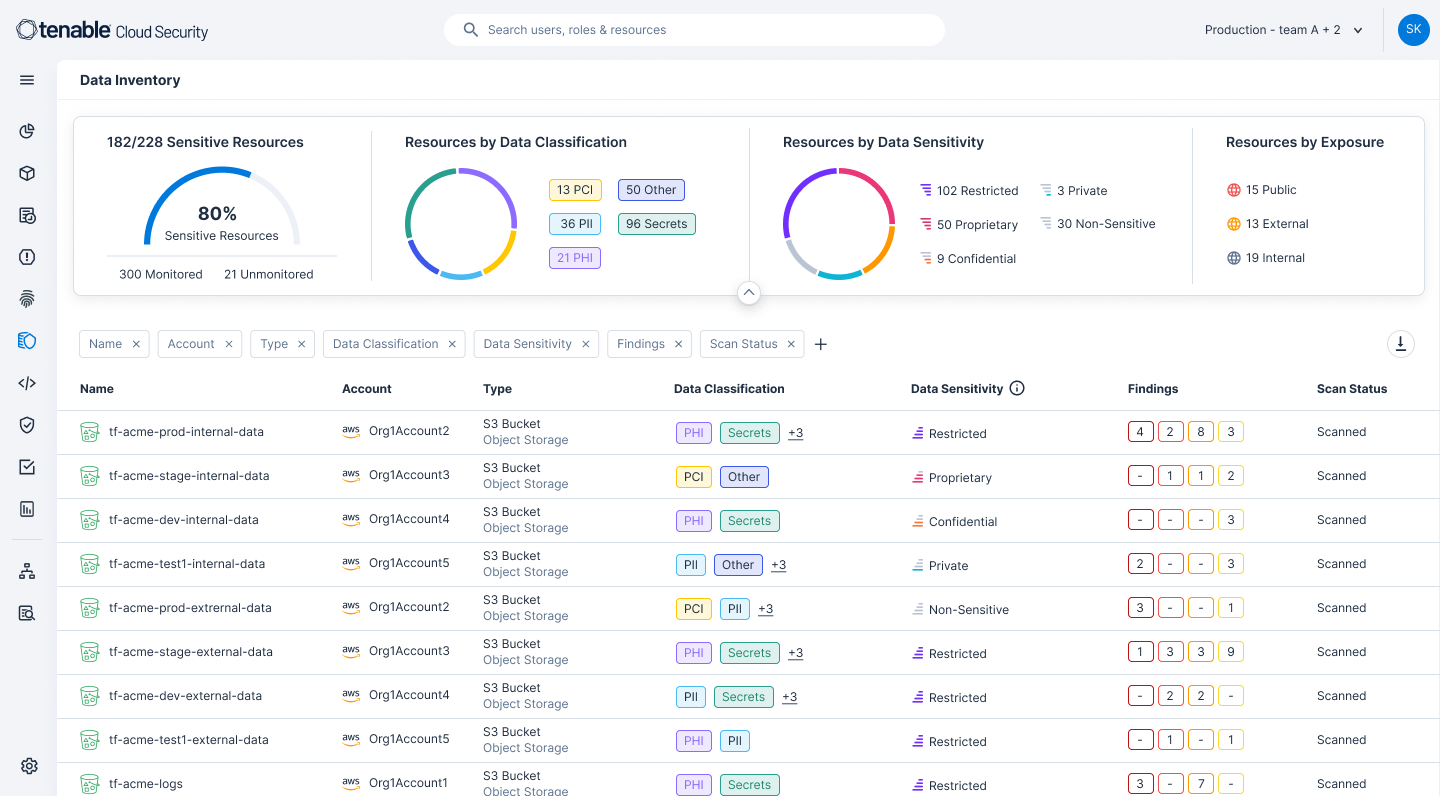

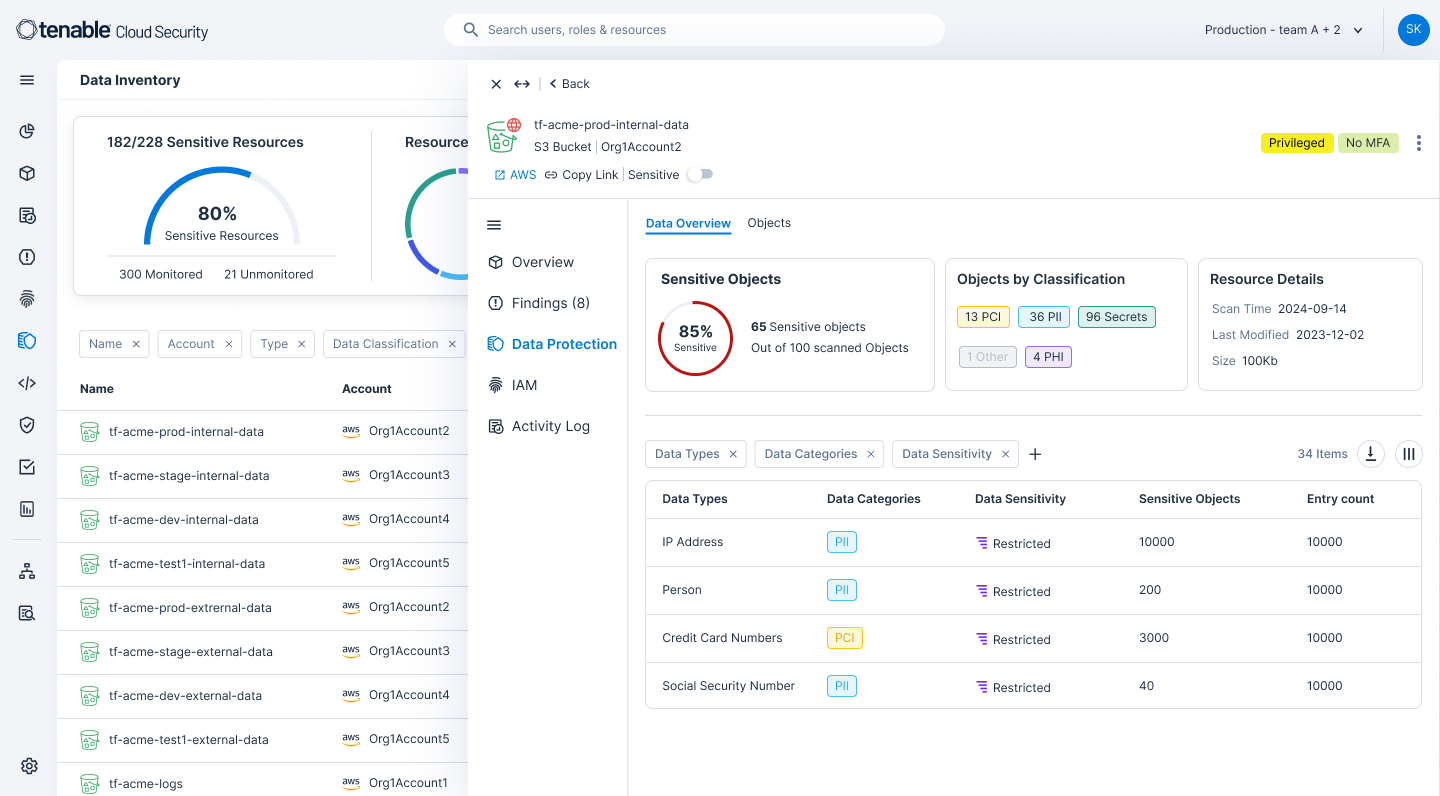

Erfassung und Klassifizierung von sensiblen Daten

Verschaffen Sie sich einen vollständigen Überblick darüber, wo sich Daten in Ihrer Ihrer Cloud-Umgebung befinden. Angefangen bei KI-Diensten und Workloads bis hin zu S3-Buckets: Tenable Cloud Security identifiziert Datenressourcen mithilfe von API-Scans ganz ohne Agents, klassifiziert Feststellungen bei Daten nach dem jeweiligen Schweregrad und gruppiert Daten dann in Kategorien wie „Firmengeheimnisse“ oder „geschützte Patientendaten“. Dieser dreistufige Ansatz vermittelt Ihnen ein Verständnis des individuellen Kontexts von Cloud-Konten und reduziert übermäßige Warnmeldungen, sodass Sie die Risiken priorisieren können, die für die allgemeine Compliance- und Sicherheitslage Ihres Unternehmens wirklich relevant sind.

Durchsetzung von Least-Privilege-Zugriff auf Daten

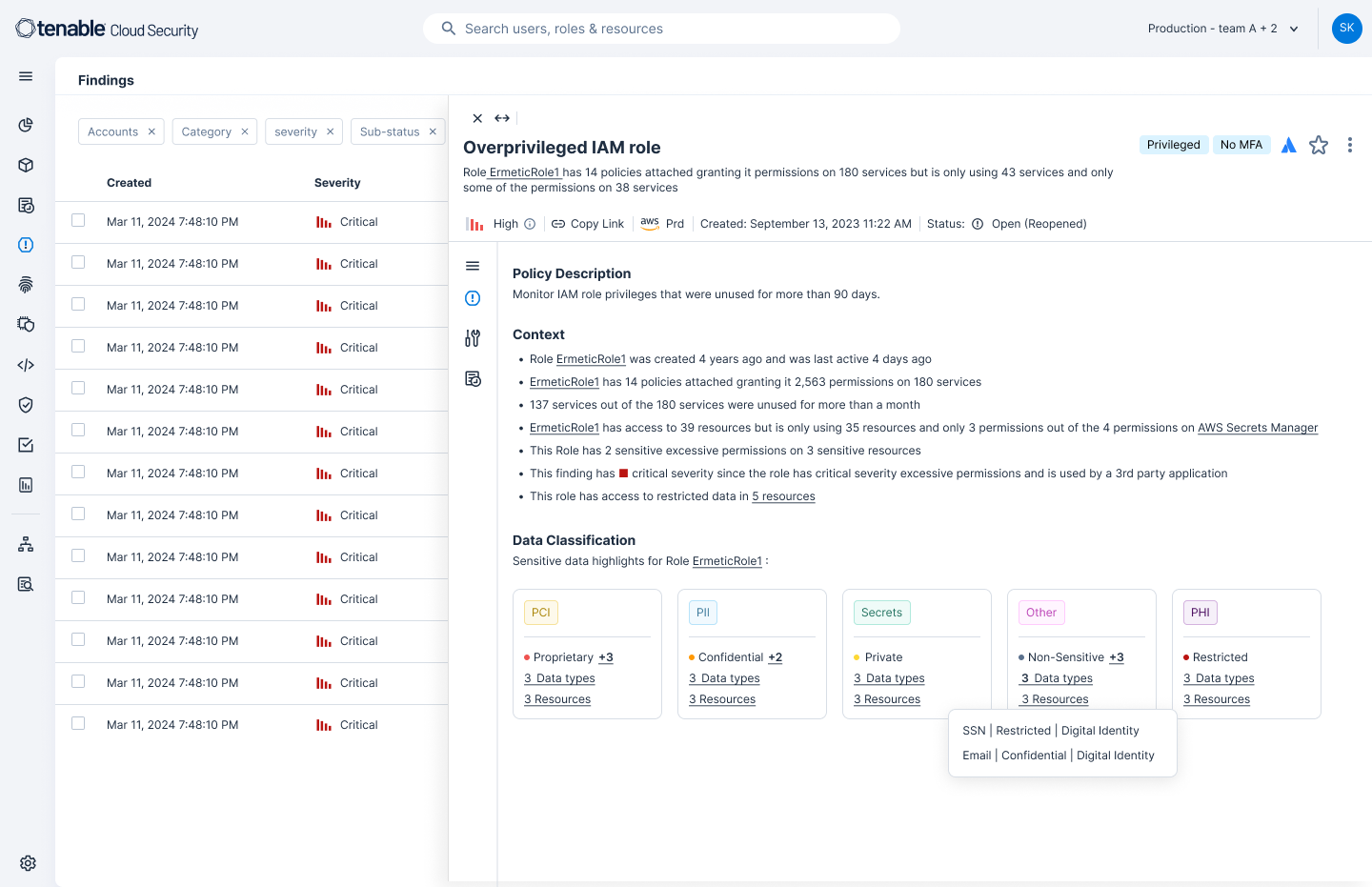

Erkennen Sie verdächtige Aktivitäten mit Datenbezug, bevor sie zu einer Sicherheitsverletzung führen, und untersuchen Sie Anomalien mithilfe von überaus detaillierten Erkenntnissen zu Identitäten und Datenzugriff. Tenable Cloud Security ergänzt Identity-Feststellungen mit Kontextinformationen zur Datenklassifizierung. Dadurch können Sie erkennen, wo für Maschinen- oder Personen-Identitäten Zugriff auf sensible Datenressourcen besteht, und Berechtigungen bei Bedarf entziehen. Rufen Sie Kontextinformationen zur Datensicherheit im IAM-Dashboard (Identity and Access Management) ab, um Zugriffe auf sensible Daten detailliert zu analysieren. Ergreifen Sie dann Maßnahmen, um Angriffspfade zu blockieren, die Angreifer möglicherweise ausnutzen können.

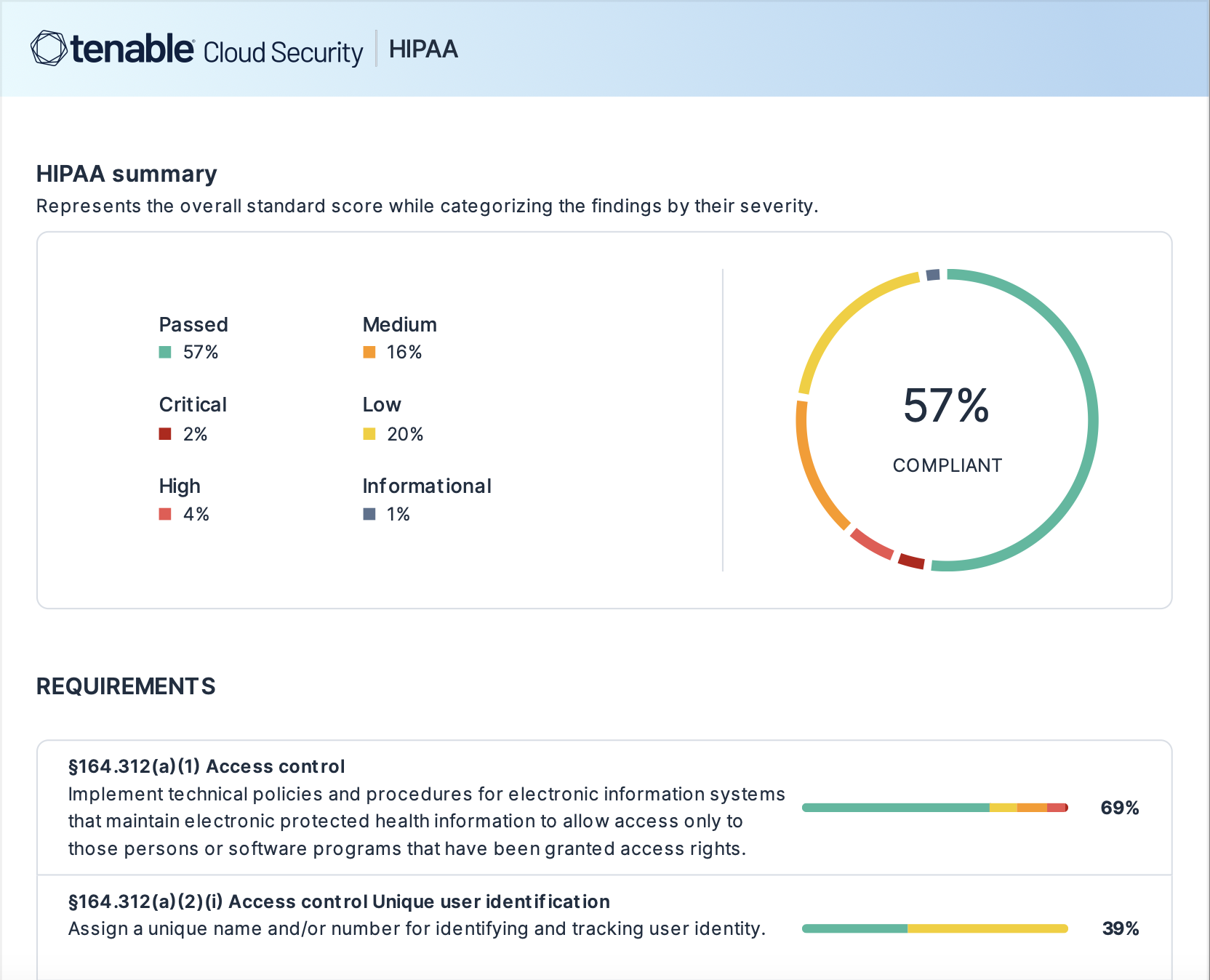

Priorisierung von Behebungsmaßnahmen anhand von Sicherheits- und Compliance-Zielen

Nutzen Sie integrierte und anpassbare Richtlinien zu Ihrem Vorteil, um Datenkonfigurationen zu prüfen. Warnmeldungen informieren Sie über kritische Risiken, die sich speziell auf Ihr Business beziehen. Passen Sie Sicherheitsergebnisse mittels benutzerdefinierter Datenlabel an oder importieren Sie Label aus Ihren Cloud-Umgebungen. Beseitigen Sie diese priorisierten Risiken mithilfe von schrittweisen Behebungsmaßnahmen und umfassendem Kontext, aus dem Details zu riskanten Konfigurationen oder Berechtigungen hervorgehen. Erstellen Sie 1-Klick-Berichte und kommunizieren Sie branchenspezifische Compliance-Anforderungen für PII, PHI und PCI gegenüber Dritten.

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security