Absicherung von Kubernetes und Containern

Schützen Sie Kubernetes- und Container-Umgebungen vor Bedrohungen – mit leistungsstarken KSPM-Funktionen, die eine ordnungsgemäße Konfiguration und passgenaue Richtlinien sicherstellen.

Einblick in Kubernetes-Cluster gewinnen und Container-Images scannen

Überwinden Sie Chaos in Kubernetes und steuern Sie Abläufe effektiv – mit Einblick in ausgeführte Cluster und fortlaufender Validierung von Sicherheitsrichtlinien.

Identitäten von Personen und Maschinen in Kubernetes absichern

Detaillierte Least-Privilege-Richtlinien zur Behebung erstellen

Kubernetes-Konfigurationen binnen Minuten validieren

Vereinfachen und automatisieren Sie Kubernetes- und Container-Sicherheit

Skalierung der Sichtbarkeit von Kubernetes-Bereitstellungen über Public Cloud- und On-Premises-Umgebungen hinweg

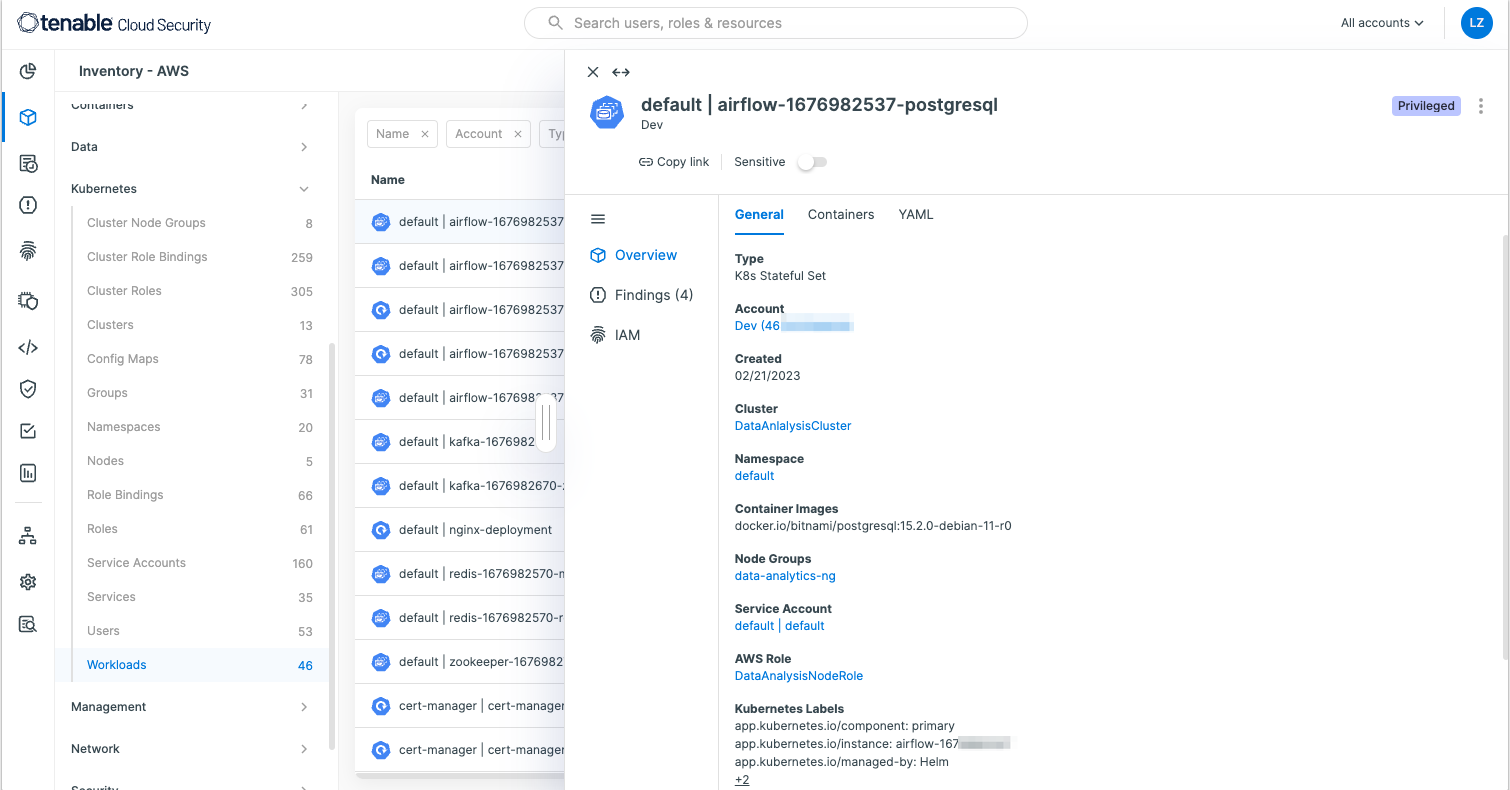

Schützen Sie Kubernetes-Cluster, die On-Prem, in privaten Netzwerken sowie in verwalteten und selbstverwalteten Clustern ausgeführt werden, durch umfassende Sichtbarkeit und Berichterstattung. Verschaffen Sie sich vollen Einblick in die Ressourcen in einem Cluster, einschließlich Workloads, Benutzer, Rollenverknüpfungen, Namespaces und vieles mehr.

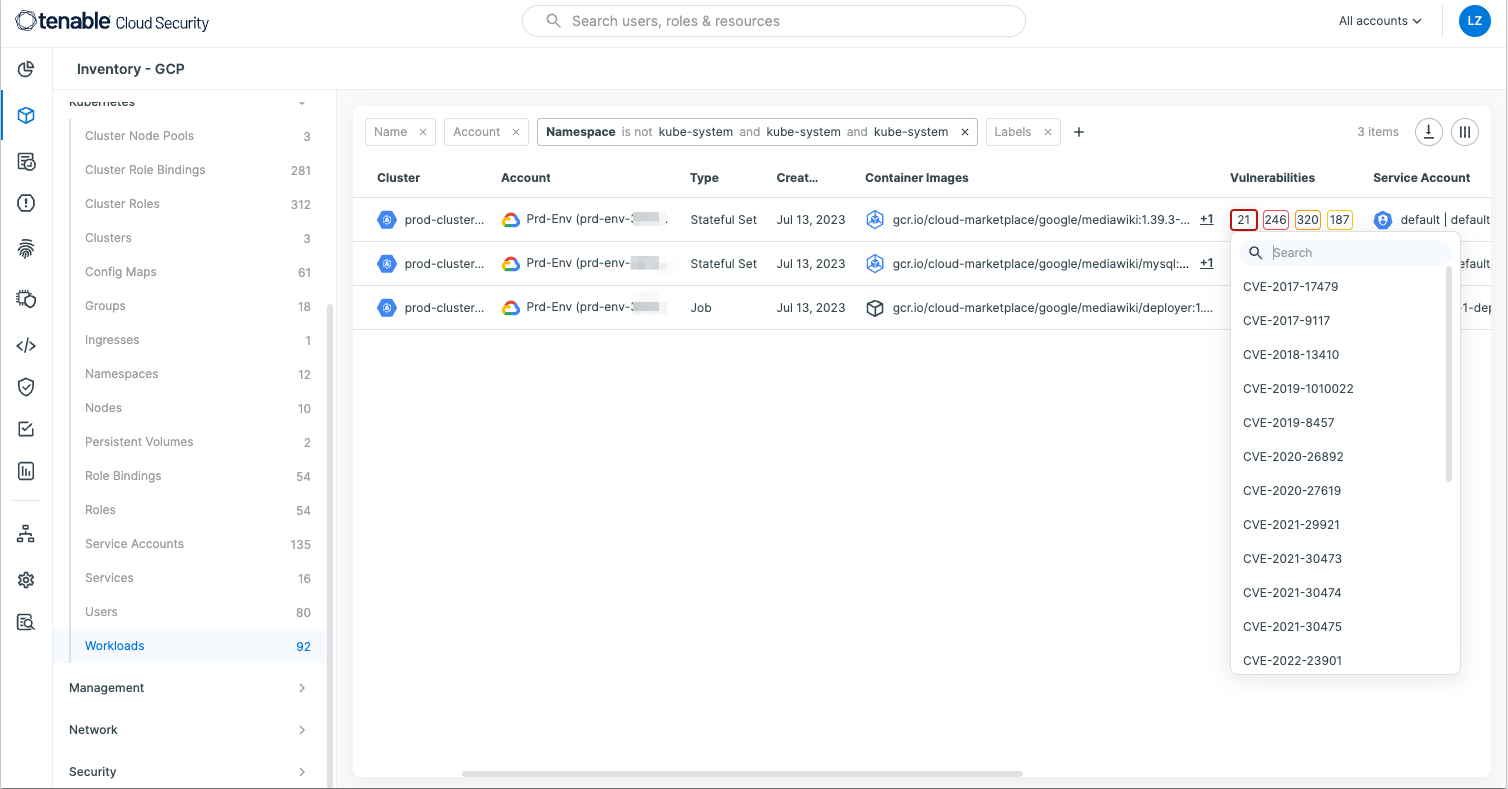

Erkennen von Container-Schwachstellen und -Malware

Vermeiden Sie es, mehrere Sicherheitstools einsetzen zu müssen, indem Sie Schwachstellen und Malware in Container-Images aufspüren und die Feststellungen und Risiken als Teil des Kubernetes-Inventars anzeigen – alles in derselben Benutzeroberfläche. Mithilfe der Lösung Sie können:

- In ausgeführten Containern bereitgestellte Images erkennen

- Images in Registrys vor deren Bereitstellung scannen

- DevSecOps-Teams die Möglichkeit bieten, Image-Scans über die CI/CD-Pipeline auszulösen, und „Shift-Left“ dadurch in das Schwachstellen-Management von Containern einbringen

Automatisierung von Compliance-Audits und Berichten für Kubernetes

Vereinfachen Sie die Art und Weise, wie Sie die Integrität von Kubernetes-Bereitstellungen und die Einhaltung entsprechender behördlicher Vorschriften aufrechterhalten – durch eine automatisierte Zuordnung zu Branchenstandards und regulatorischen Rahmenbedingungen. Profitieren Sie von Multi-Cloud-Unterstützung über mehrere Frameworks hinweg, einschließlich CIS, DSGVO, NIST, PCI-DSS sowie benutzerdefinierter Richtlinien. Führen Sie gründliche Audits durch, identifizieren Sie Compliance-Verstöße frühzeitig und erstellen Sie detaillierte Berichte für interne und externe Stakeholder.

Identifizieren und Priorisieren von Risiken im Kontext

Optimieren Sie Ihre Reaktionsstrategien durch die Fähigkeit von Tenable, Feststellungen kontextabhängig zu priorisieren. Tenable Cloud Security bietet Full-Stack-Risikoanalysen für Kubernetes-Workloads und identifiziert und priorisiert Risiken dabei im jeweiligen Kontext. Dadurch können Sie:

- Container-Schwachstellen erkennen, die mit Kubernetes-Clustern bereitgestellt wurden – durch Scanning von Workload-Images

- In Kubernetes-Manifesten definierte Fehlkonfigurationen erkennen – durch integriertes Scanning von Infrastructure as Code (IaC)

Verwenden geführter Behebungsmaßnahmen zu schnelleren Reduzierung von Risiken

Profitieren Sie von automatisierten und geführten Behebungsmaßnahmen für Fehlkonfigurationen, Richtlinienverstöße und riskante Berechtigungen innerhalb von Clustern und in Ihrer gesamten Cloud-Umgebung.

Enthaltene Funktionalität:

- Nutzung von Assistenten

- Vorausgefüllte Richtlinien

- Konfigurationskorrekturen

Tenable Cloud Security beschleunigt den Risikominderungsprozess und bietet rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC) innerhalb von Kubernetes, um interne Rollen, Cluster-Rollen sowie Identitäten zu schützen.

Cloud Security für verbesserten Kubernetes-

und Container-Schutz

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security