Größere Google Cloud-Sicherheit mit Tenable

Cloud-Sicherheit, konzipiert für Multi-Cloud-Umgebungen

Verwalten und mindern Sie Risiken in Ihren GCP-Umgebungen (Google Cloud Platform) – mit modernen Analyseverfahren, umfassenden Sicherheitskontrollen, kontinuierlicher Überwachung, Verwaltung von Identitäts- und Zugriffsrisiken sowie intelligenten Remediation-Workflows.

So funktioniert's

„Mit [Tenable] konnten wir die zugriffsbezogenen Risiken für unsere Umgebung sofort erkennen und sie schnell beheben. Keine andere Lösung bot diese Art von tiefgreifendem Einblick in Zugriffsberechtigungen und öffentlich zugängliche Ressourcen.“

CISObei Appsflyer

Herausforderungen bei Google Cloud-Sicherheit schnell meistern

Profitieren Sie von Funktionen für Erfassung, Bewertung, Priorisierung, Remediation, Audits sowie Automatisierung der auf GCP ausgeführten Sicherheitskontrollen. Nutzen Sie integrierte Tracking-Funktionen wie Modellierungen des Reifegrads, sodass Sie Fortschritte in jedem einzelnen Sicherheitsbereich effektiv nachverfolgen können – in großem Maßstab und über die Zeit hinweg.

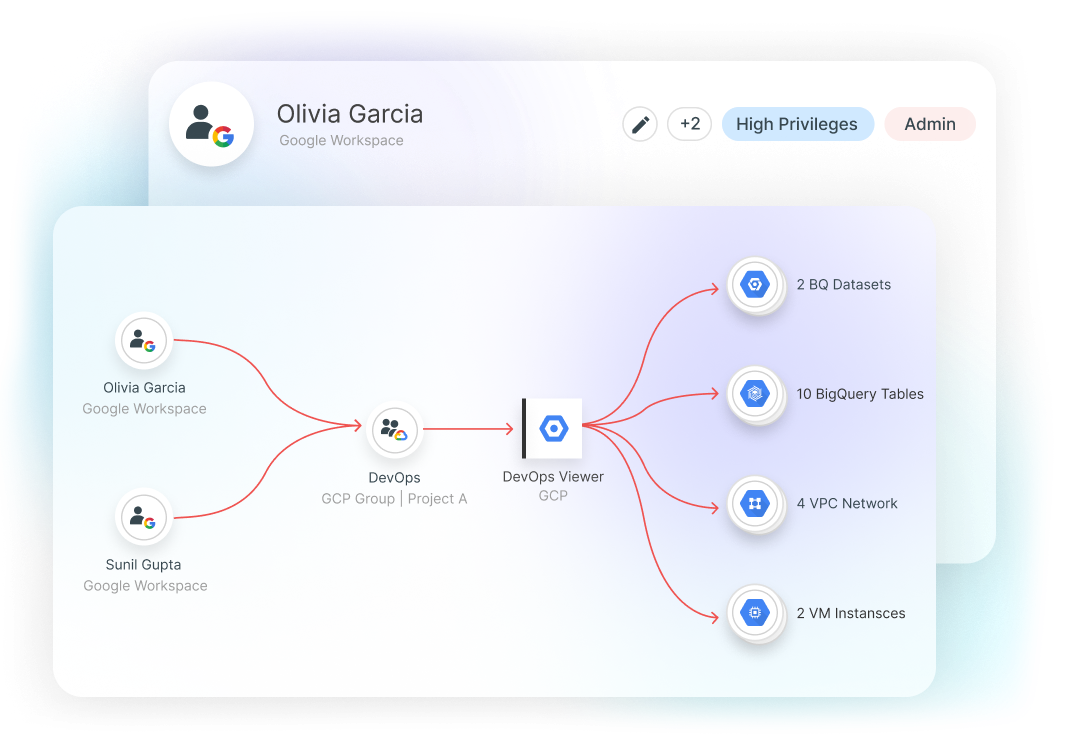

GCP absichern – mit Data Governance und Identity Governance

Optimieren Sie Data Governance und Identity Governance innerhalb von GCP mit erstklassigem Identitätsmanagement, um sicherzustellen, dass nur die richtigen Personen Zugriff auf sensible Daten haben. Stärken Sie die Sicherheitslage und gewährleisten Sie die Einhaltung von gesetzlichen Bestimmungen mithilfe von Funktionen, die darauf ausgelegt sind, Risiken innerhalb von GCP zu organisieren und zu managen.

Mehrdimensionale, durchsuchbare Ansichten nutzen

Erkennen und melden Sie hochriskante Identitäten automatisch, wie z. B. Identitäten, die auf sensible Daten zugreifen, damit Ihre Sicherheitsteams sämtliche Identitäten von Personen und Maschinen stets im Blick haben. Setzen Sie dann verdächtige Konten bei Bedarf schnell außer Betrieb und hebeln Sie entsprechende Aktivitäten aus, sobald sie eintreten.

Zeit von der Erkennung bis zur Behebung senken

Nutzen Sie automatisierte Remediation-Workflows, um Ihr Team bei der Erkennung von Risiken in GCP-Cloud-Infrastruktur zu unterstützen, und reagieren Sie in Form von Behebungsmaßnahmen oder Warnmeldungen an die zuständigen Teams. Ihnen stehen mehrere Optionen zur Risikominderung zur Auswahl:

- 1-Klick-Behebung mit unkomplizierten Schritten

- Automatisch erstellte, optimierte Richtlinien

- Konfigurationskorrekturen, die direkt in Service-Tickets eingespeist werden

- Automatisch generierte IaC-Snippets in Terraform und CloudFormation

Senken Sie das Risiko von Expositionen und verbessern Sie Ihre allgemeine Sicherheitslage – durch eine geringere Zeit von der Erkennung bis zur Behebung

Identifizierung von Bedrohungen vereinfachen – mit Verhaltensmodellierung auf Basis von Analytik

Erstellen Sie eine Verhaltens-Baseline für jede Identität, die in GCP-Cloud-Prüfprotokollen erfasst wird. Dadurch können Sie Verhaltensanomalien erkennen und entsprechende Feststellungen in kontextbezogene, nach dem jeweiligen Risiko priorisierte Warnmeldungen umwandeln. Gewinnen Sie Erkenntnisse, um zu bewerten, ob Berechtigungen Benutzern basierend auf den aktuellen Anforderungen die richtigen Zugriffsrechte gewähren, und aktualisieren Sie Berechtigungen dynamisch, um das Least-Privilege-Prinzip aktiv durchzusetzen.

Just-in-Time(JIT)-Zugriff in GCP bereitstellen

Implementieren Sie Just-in-Time(JIT)-Zugangskontrollen innerhalb von GCP und reduzieren Sie so Ihre Angriffsoberfläche, indem Sie sicherstellen, dass Benutzer nur bei Bedarf Zugriff auf die Umgebung haben. Profitieren Sie von sofort einsetzbarem JIT-Least-Privilege-Zugriff, der eine schnelle und einfache Einreichung von Anfragen und Benachrichtigung von Genehmigern ermöglicht. Verfolgen Sie sämtliche JIT-Zugriffsanfragen und -Genehmigungen für Compliance- und aufsichtsrechtliche Prüfungen, um Least-Privilege-Richtlinien durchzusetzen und über lange Zeiträume bestehende Berechtigungen zu vermeiden. Genehmigungen erfolgen dabei stets einfach und ganz ohne Störungen.

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security