So schützen Sie alle Ihre Assets – IT, OT und IoT – mit einer Exposure-Management-Plattform: Die Bedeutung von kontextbezogener Priorisierung

Entdecken Sie, wie die kontextbezogene Priorisierung von Expositionen die OT/IoT-Sicherheit revolutioniert und Unternehmen in die Lage versetzt, von einer reaktiven Vorgehensweise zu einer proaktiven Prävention von Sicherheitsverletzungen überzugehen.

Die Konnektivität physischer Assets - wie z.B. Heizungs-, Lüftungs- und Klimaanlagen (HVAC) in Rechenzentren und Bürogebäuden und Kameras in der Fertigungshalle - hat zu einer wachsenden Cyber-Angriffsoberfläche geführt. Mit der zunehmenden Vernetzung von IT, operativer Technologie (OT) und dem Internet der Dinge (IoT) entstehen neue Wege für Bedrohungsakteure, um IT- und OT-Umgebungen zu durchdringen – und das mit verheerenden Folgen. Folglich sehen sich die CISOs von heute zunehmend in der Verantwortung, nicht nur für die Sicherheit von IT-Umgebungen, sondern auch von OT- und IoT-Umgebungen zu sorgen.

Um diese Bedrohungen zu bekämpfen, müssen die Sicherheitsabteilungen von Unternehmen die Risiken für Assets in einem geschäftlichen Kontext nachvollziehen. Dies war das Thema des ersten Teils dieser dreiteiligen Blog-Reihe „ So schützen Sie alle Ihre Assets – IT, OT und IoT – mit einer Exposure-Management-Plattform“. In diesem zweiten Teil gehen wir näher auf wichtige Herausforderungen ein, die einer effektiven Prävention von Sicherheitsverletzungen im Wege stehen. Darüber hinaus erläutern wir, wie Unternehmen das Exposure-Management (EM) operationalisieren können, indem sie die Perspektive eines Angreifers einnehmen, um Prioritäten zu setzen, und auf diese Weise die begrenzten Mitarbeiter und Ressourcen ihres Sicherheitsteams optimal einsetzen.

Schwachstellenmanagement auf die nächste Stufe heben – durch Exposure-Management

Schwachstellenmanagement (Vulnerability Management, VM) ist eine entscheidende Komponente jedes erfolgreichen Sicherheitsprogramms. Sein Ziel ist das proaktive Aufspüren von Schwachstellen, die es Angreifern ermöglichen könnten, den Perimeter zu durchbrechen, sich seitlich fortzubewegen und ein gewünschtes Ziel zu erreichen. VM-Programme greifen häufig auf das CVSS (Common Vulnerability Scoring System) zurück, um den Schweregrad von öffentlich bekannt gegebenen CVEs (Common Vulnerabilities and Exposures) zu bewerten und eine Priorisierung der zu behebenden Schwachstellen vorzunehmen. Dies ist ein guter Ausgangspunkt. Jedoch berücksichtigt ein standardmäßiger CVSS-Score keine weiteren wichtigen Variablen, wie etwa die Asset-Kritikalität und die Beziehungen von Assets. Diese Aspekte könnten genutzt werden, um die Risikobewertung zu präzisieren und das tatsächliche geschäftliche Risiko genauer zu ermitteln. Dies kann dazu führen, dass Sicherheitsteams überfordert sind und einem nicht enden wollenden Berg von Ergebnissen mit kritischem und hohem Schweregrad hinterherjagen.

Um diese Herausforderung zu bewältigen, werden beim Exposure-Management zusätzliche Sichtbarkeitsebenen eingeführt, die für eine effektive Priorisierung unerlässlich sind. Beispielsweise zielt Exposure-Management darauf ab, die gesamte Angriffsoberfläche zu identifizieren, die nicht nur herkömmliche IT-Ressourcen wie Laptops und Server umfasst, sondern auch OT- und IoT-Ressourcen, verborgene Assets, die nicht verwaltet werden, sowie Identitäten von Menschen und Maschinen, die allesamt potenzielle Ziele für Angreifer sind. Außerdem werden beim Exposure-Management alle drei vermeidbaren Formen von Risiken betrachtet – Schwachstellen, Fehlkonfigurationen und übermäßige Privilegien –, die es Angreifern nicht nur ermöglichen, sich einen ersten Zugang zu verschaffen, sondern auch, sich seitwärts fortzubewegen. Mit dieser Grundlage eines breiten und tiefen Einblicks in die Assets und Risiken auf der gesamten Angriffsoberfläche kann Exposure-Management über CVSS hinaus zusätzliche Kontextebenen anwenden, um die tatsächliche Exposition gegenüber Risiken effektiver zu bewerten und zu priorisieren.

Operationalisieren von Exposure-Management zur Optimierung von Priorisierung und Behebung

Unsere Exposure Management-Plattform Tenable One bietet eine business-orientierte Top-Down-Ansicht der Cyberrisiken. Assets und Identitäten (unabhängig davon, in welcher Domäne oder in welchem Silo sie sich befinden) sind auf das abgestimmt, was für das Unternehmen am wichtigsten ist – die Produktionsanlage, die Geschäftsprozesse oder die unternehmenskritischen Anwendungen, die sie unterstützen.

In diesem Blog-Artikel erläutern wir, warum es so wichtig ist, einen kontextbezogenen Überblick über die geschäftliche Exposition zu haben, und erörtern, wie Sie diesen Top-Down-Kontext nutzen können, um Behebungsmaßnahmen effektiver und präziser zu priorisieren – und auf diese Weise das Risiko für Ihr Unternehmen deutlich zu verringern.

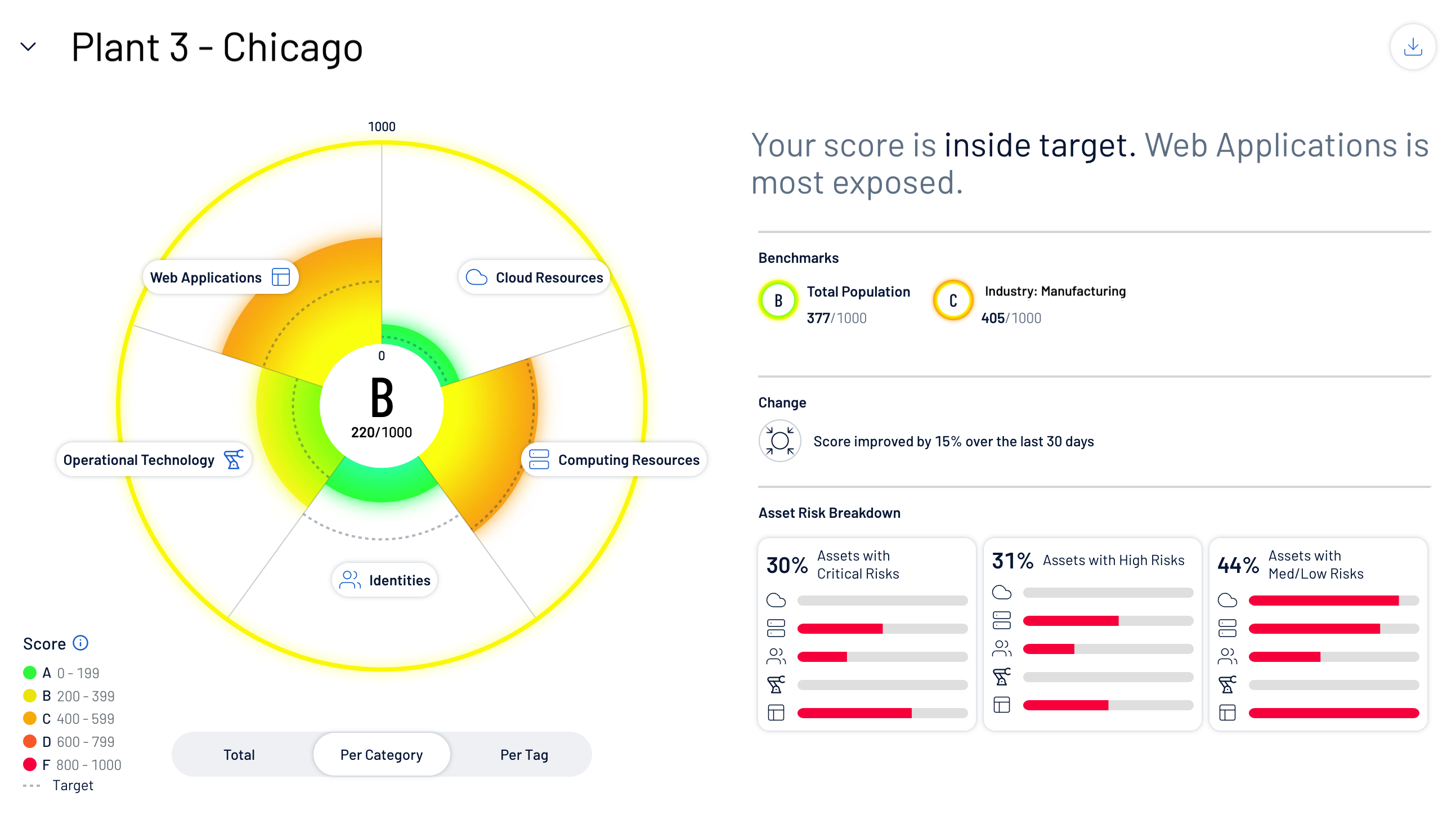

Business-orientierte Cyber Exposure

Mit Tenable One für OT/IoT müssen Unternehmen nicht mehr manuell die gesamte Angriffsoberfläche der intern und extern zugänglichen Assets nach Risiken absuchen, sondern können sofort business-orientierte Exposure-Karten anzeigen, die den gesamten Cyber Exposure Score (CES) für alle kritischen Bereiche des Unternehmens darstellen. In dem folgenden hypothetischen Beispiel sehen wir eine Produktionsstätte in Chicago, die eine wichtige Ertragsquelle für das Unternehmen darstellt. Das Werk hat einen Gesamt-CES von 220/1000 (B). Dieser Wert verrät uns, dass die relative Exposition des gesamten Werks gering ist. Wir können schnell einschätzen, welche Kategorie von Assets das größte Risiko für das Werk darstellt.

Darüber hinaus können die in Werk 3 ermittelten CES-Werte als Maßstab für die Risikobewertung an mehreren Standorten herangezogen werden, was bei der Ermittlung der Prioritäten für künftige Investitionen in die zur Behebung der Probleme erforderlichen Mitarbeiter hilfreich ist.

Business-orientierte Asset-Exposure

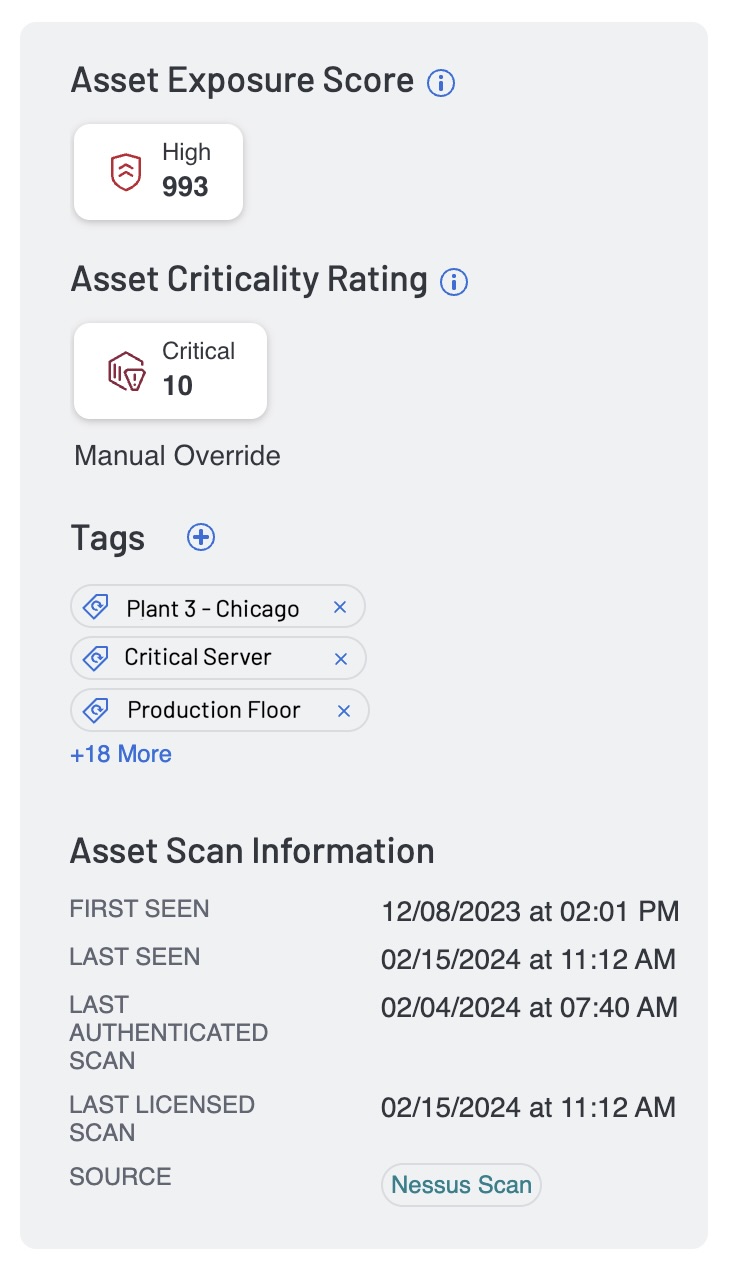

Aber als primärer Ertragsbringer müssen wir auch die spezifischen Assets kennen, die möglicherweise ein anhaltendes Risiko für die Produktionsstätte darstellen. Über die Exposure-Karte für „Plant 3 - Chicago“ können wir auf die zugehörige Ansicht des Asset-Inventars zugreifen (siehe unten). Das Asset-Inventar spiegelt alle Assets wider, die dem Werk zugeordnet sind, zusammen mit einem Asset Exposure Score (AES) für jedes Asset. Der AES wurde konzipiert, um eine einfache, leicht verständliche und priorisierte Ansicht der Assets zu bieten, bei denen das größte Risiko einer Exposition besteht.

Erwähnenswert ist, dass der CES für die obige Exposure-Karte automatisch berechnet wird, indem der AES aller Assets, die diesem spezifischen Werk zugeordnet sind, mittels maschineller Lernalgorithmen aggregiert und gewichtet wird.

Detaillierter Asset-Kontext

Wenn wir die AES als wichtiges Mittel zur Verbesserung der Priorisierung nutzen wollen, ist es wichtig, dass wir die Berechnung des AES verstehen und direkten Zugang dazu haben. Der erste wichtige Faktor, der zur Ableitung des AES herangezogen wird, ist das Asset Criticality Rating (ACR). Das ACR misst die relative Bedeutung und die potenzielle Auswirkung eines Assets. Das ACR basiert auf mehreren wichtigen Metriken wie Geschäftszweck, Asset-Typ, Standort, Konnektivität, Funktionen und Drittdaten. Zum Beispiel sollte ein Server eine höhere Asset-Kritikalität aufweisen als ein IoT-Asset wie etwa ein Drucker. Des Weiteren sollte ein Asset, das zu einer unternehmenskritischen Anlage gehört, eine höhere Kritikalitätseinstufung erhalten als ein Asset, das nicht zur Umsatzgenerierung eingesetzt wird. Das ACR kann manuell an die spezifischen Anforderungen eines Unternehmens angepasst werden, indem Asset-Tags verwendet werden, wie im folgenden Beispiel dargestellt. Das ACR wird als Ganzzahl von 1 bis 10 ausgedrückt, wobei höhere Werte bedeuten, dass das Asset von größerer geschäftskritischer Bedeutung für das Unternehmen ist.

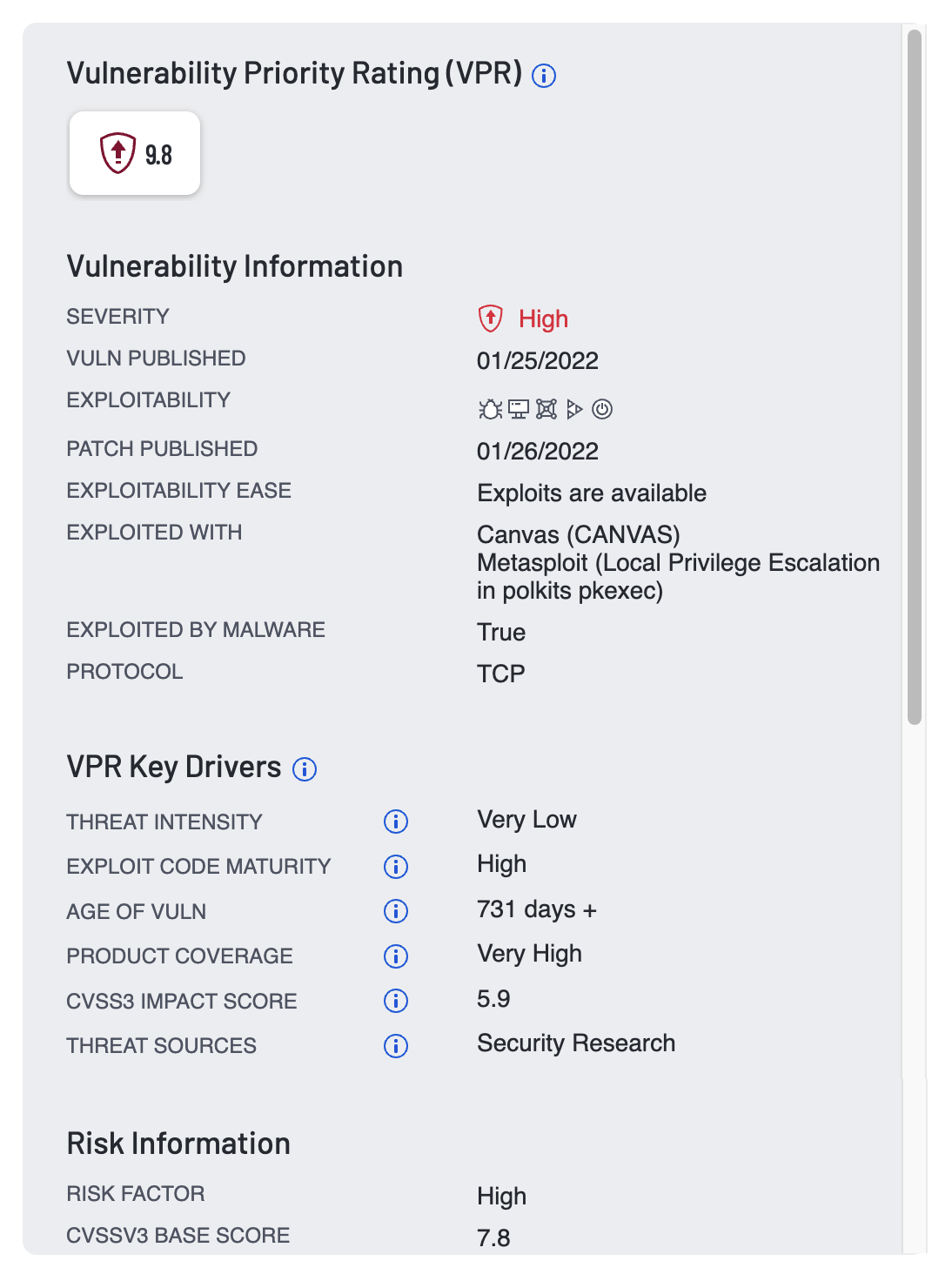

Der zweite Kontext, der zur Ableitung des AES verwendet wird, ist das Vulnerability Priority Rating (VPR). Das VPR stellt den Schweregrad und die Ausnutzbarkeit einer bestimmten Schwachstelle dar. Beim VPR werden eine Reihe von statischen (z.B. CVSS) und dynamischen Variablen berücksichtigt, um die Wahrscheinlichkeit zu berechnen, dass ein bestimmtes Risiko, wie etwa eine CVE oder eine Fehlkonfiguration, ausgenutzt wird. Zu den wichtigsten Variablen, die zur Berechnung des VPR für ein bestimmtes Risiko herangezogen werden, zählen die Verfügbarkeit von Exploit-Code in Exploit-Kits und Frameworks, Hinweise auf Exploits im Dark Web und in Hacker-Foren, Berichte über Exploits in sozialen Medien, öffentliche Proof-of-Concept (PoC)-Forschung und die Feststellung von Malware-Hashes „in freier Wildbahn“. Solche Bedrohungsdaten sind von entscheidender Wichtigkeit für die Priorisierung der Sicherheitsschwächen, die das größte Risiko für ein Unternehmen darstellen. VPR wird als Zahl von 0,1 bis 10 ausgedrückt, wobei höhere Werte für eine höhere Wahrscheinlichkeit einer Kompromittierung und größere Auswirkungen auf ein bestimmtes Asset stehen.

Da es nicht ungewöhnlich ist, dass ein einzelnes Asset mehrere Schwachpunkte aufweist, aggregiert Tenable One das VPR für alle Schwachpunkte, die mit einem bestimmten Asset zusammenhängen, zusammen mit dem ACR, um einen übergreifenden AES zu berechnen. So wird gewährleistet, dass sich das Gesamtrisiko im AES widerspiegelt. Dadurch lässt sich anhand des AES schnell feststellen, welche Assets das größte Exposure-Risiko für das Unternehmen darstellen, ohne dass manuell nach allen potenziellen Variablen recherchiert werden muss, die „in freier Wildbahn“ existieren. Allein der geschäftliche Kontext und die Priorisierung stellen eine deutliche Verbesserung gegenüber weniger dynamischen und ganzheitlichen Ansätzen dar.

Verbesserte Priorisierung durch Angriffspfad-Analyse

Nachdem wir nun ein grundlegendes Verständnis davon haben, wie der AES berechnet wird, wollen wir uns anschauen, wie wir den AES operationalisieren und die Priorisierung weiter verbessern können, indem wir die Asset-Exposure aus der Perspektive eines Angreifers betrachten.

In OT-lastigen Umgebungen, wie z. B. in unserer hypothetischen Produktionsstätte, ist es nicht ungewöhnlich, dass es eine Mischung aus IT-, OT- und sogar IoT-Assets gibt. Außerdem wird es Identitäten von Menschen und Maschinen geben, die Zugang zum Netzwerk haben. Wie wir bei vielen Angriffen feststellen konnten, sind es in der Regel nicht die OT-Assets, die einem Angreifer den Erstzugang ermöglichen. Es sind eher anfällige IT-Assets, die manchmal bekannt sind, manchmal aber auch unbemerkt bleiben oder nicht verwaltet werden, die ein Einfallstor bieten. Ebenso können die Identitäten von Menschen und Maschinen aufgrund mangelnder Hygiene oder fehlender Richtlinien kompromittiert werden, z. B. durch schwache Passwörter, fehlende Multi-Faktor-Authentifizierung und sogar durch die Kompromittierung anfälliger Assets, die von Drittanbietern zum Zugriff auf das Netzwerk verwendet werden.

AES bietet zwar eine solide Grundlage für die Entscheidung, welche Assets priorisiert werden sollen und warum. Doch die beste Möglichkeit, die Exposure des Unternehmens zu minimieren, besteht darin, Einblick in den gesamten Angriffspfad zu haben, so dass Sie bestimmen können, welches Risiko zuerst angegangen werden sollte.

Die Funktionen zur Visualisierung und Priorisierung von Angriffspfaden in Tenable One für OT/IoT ermöglichen proaktive Maßnahmen, um potenzielle Angriffspfade von Angreifern zu beseitigen. Dazu werden kritische Risiken dem MITRE ATT&CK-Framework zugeordnet, so dass die Sicherheitsteams alle potenziellen Angriffspfade kontinuierlich visualisieren können. Auf diese Weise werden wichtige Erkenntnisse über extern zugängliche und neu hinzugekommene Assets, Kommunikationsmuster, Beziehungen und bisher unbekannte Angriffsvektoren gewonnen. Dank dieser Transparenz können Sicherheitsteams Kontrollen implementieren, um das Risiko einer Kompromittierung zu mindern.

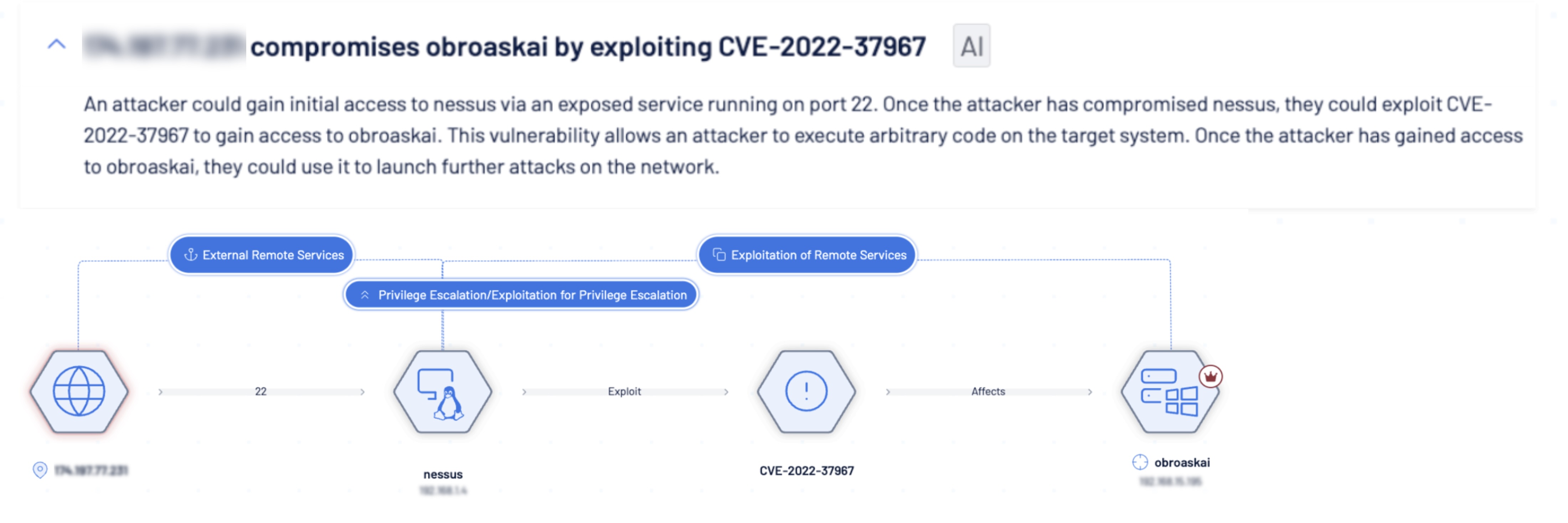

Exploit für Asset-Schwachstellen

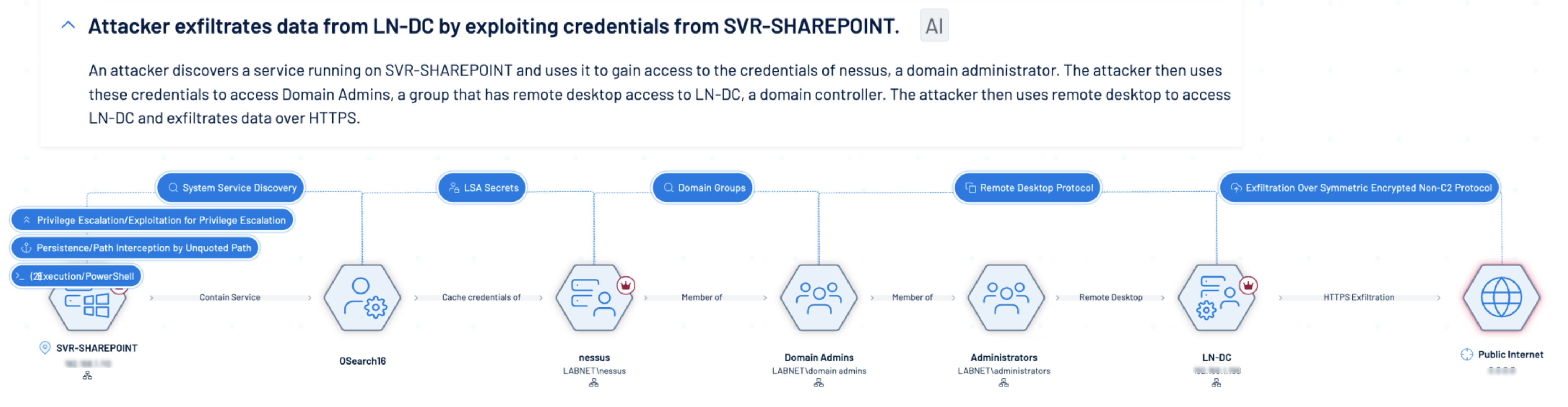

Kompromittierung der Maschinenidentität

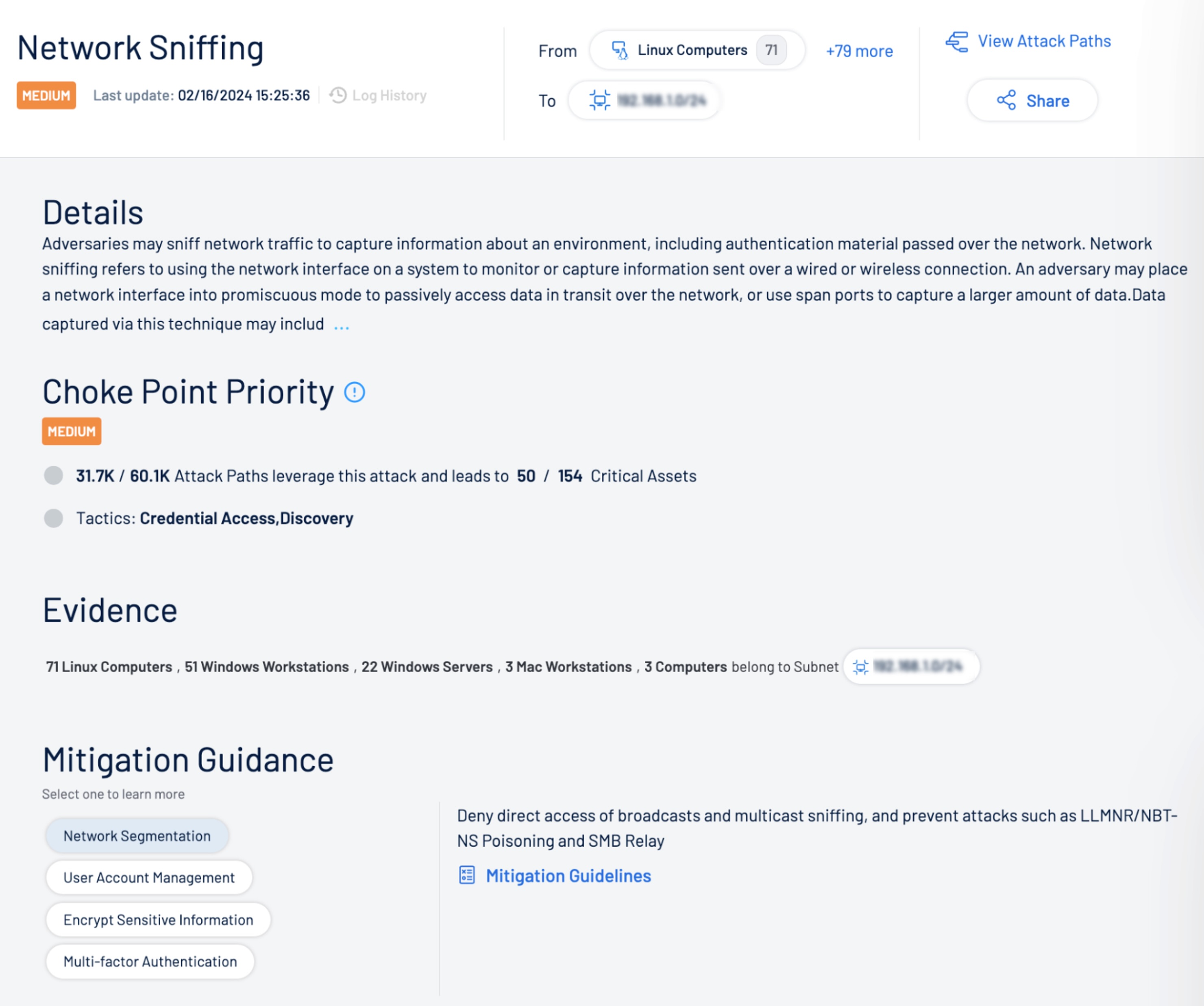

Beispielsweise können Sicherheitsteams menschliche Identitäten mit hohen Zugriffsrechten erkennen, die von einem Angreifer kompromittiert werden könnten, wenn das jeweilige Passwort nicht stark genug ist. Ebenso können sie feststellen, wo durch Air-Gapping abgeschottete Netzwerke über offene, unbeschränkte Ports mit dem Internet verbunden sind, sodass Angreifer die Möglichkeit haben, das Netzwerk zu durchqueren und wichtige OT-Assets zu kompromittieren. Ebenso wichtig ist, dass mit Tenable One automatisch Choke-Points identifiziert werden können, wodurch die kritischsten Risiken priorisiert werden können, deren Behebung den größten Einfluss auf die Reduzierung der Gesamt-Exposure haben.

Priorisierung von Choke Points

Mit Tenable One verfügt das Sicherheitspersonal über eine priorisierte Ansicht der Asset-Exposure, die den geschäftlichen Kontext, die zugehörigen Angriffspfade und Choke-Points sowie detaillierte Behebungsschritte und Workflow-Integrationen enthält. Auf diese Weise reduziert Tenable One Nebensächlichkeiten und senkt zugleich messbar das Risiko für das Unternehmen.

Kostenlose Beratung und Demo vereinbaren

Möchten Sie erfahren, was Tenable One für OT/IoT für Ihr Unternehmen tun kann? Vereinbaren Sie einen Termin für ein kostenloses Beratungsgespräch, um eine kurze technische Demo zu erhalten und zu besprechen, wie wir Sie dabei unterstützen können, Ihr Sicherheitsprogramm und Ihre Ergebnisse zu verbessern.

Wenn Sie weitere Informationen über Tenable One für OT/IoT wünschten, besuchen Sie tenable.com/products/tenable-one oder melden Sie sich für unser bevorstehendes Webinar The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments an, um detaillierter in die Thematik dieses Beitrags einzutauchen.

Mehr erfahren

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (Webinar, auf Englisch)

- So schützen Sie alle Ihre Assets – IT, OT und IoT – mit einer Exposure-Management-Plattform: (Blog-Beitrag)

- Tenable führt bahnbrechende Sichtbarkeit über IT-, OT- und IoT-Bereiche hinweg ein, um Angriffsvektoren und Risiken umfassend zu beleuchten (Pressemitteilung)

- What Is VPR and How Is It Different from CVSS? (Blog-Beitrag, auf Englisch)

Verwandte Artikel

- Industrial Control Systems Monitoring

- IT/OT

- Exposure Management

- Internet of Things

- OT Security