So schützen Sie alle Ihre Assets – IT, OT und IoT – mit einer Exposure-Management-Plattform

Sicherheitsteams in Unternehmen müssen bei der Absicherung ihrer kritischen OT/IoT-Infrastruktur erhebliche Hürden überwinden, darunter fragmentierte Sichtbarkeit, unvorhergesehene Risiken und Datensilos. Erfahren Sie, wie spezielle Lösungen für das Exposure-Management von OT/IoT helfen können, die Sichtbarkeit zu verbessern, Cybersecurity-Maßnahmen zu priorisieren und Cyberrisiken effektiv über organisatorische Silos hinweg zu kommunizieren.

Die Erstellung und Pflege eines umfassenden, proaktiven Sicherheitsprogramms, das eine Vielzahl von IT-Bereichen und Assets abdeckt, kann eine enorme Herausforderung darstellen. Als wäre das nicht schon genug, werden CISOs nun mit der Verantwortung betraut, die gesamte Cyber-Angriffsoberfläche zu schützen, zu der auch geschäftskritische OT/IoT-Geräte gehören. Doch diese Aufgabe wird durch ausgeprägte Silos innerhalb der Unternehmensbereiche und unklare Zuständigkeiten erschwert.

Die Fähigkeit moderner Unternehmen, ihre OT/IoT-Umgebung zu schützen, wird durch drei zentrale Herausforderungen eingeschränkt:

- Fragmentierte Sichtbarkeit – Oft werden viele dieser Technologien außerhalb des Zuständigkeitsbereichs von IT- und Sicherheitsteams eingesetzt, sodass sie unbemerkt bleiben und nicht abgesichert sind. Wie können Unternehmen ihr Inventar und die laufende Wartung bei einer so breit gefächerten Mischung aus OT/IoT-Geräten verwalten? Wie können Sie sicher sein, dass Ihre Systeme sicher und funktionsfähig sind, wenn Angreifer immer häufiger OT- und IoT-Assets ins Visier nehmen?

- Unvorhergesehene Risiken – Viele OT-Technologien sind von Haus aus nicht sicher, da sie eine offene Konnektivität für maximale Flexibilität bieten. Auch bei der Bereitstellung der meisten IoT-Geräte wird der Funktionalität Priorität eingeräumt und die Sicherheit vernachlässigt. Viele Eigentümer von OT-Assets glauben, dass ihre OT-Umgebung „abgeschottet“ ist. Mitarbeiter und Gerätehersteller können jedoch häufig aus der Ferne auf OT-Systeme zugreifen, wodurch sie potenziellen Bedrohungen ausgesetzt sind.

- Datensilos – Wenn Sicherheitsteams Punktlösungen hinzufügen, um bestimmte Sicherheitslücken zu schließen, bleiben Daten in Silos gefangen. Unzusammenhängende Tools und Programme führen dazu, dass Sicherheitsverantwortliche nur ein begrenztes Verständnis ihrer Umgebung und der jeweiligen Risikobeziehungen haben. Dieses Verständnis ist jedoch notwendig, um von reaktiver Bedrohungsjagd zu einer proaktiven Identifizierung und Beseitigung potenzieller Bedrohungen überzugehen. Wie können Unternehmen Prioritäten bei der Sicherheit setzen, ohne zu wissen, ob die Risiken in der Cloud, im Unternehmensnetzwerk, im Rechenzentrum oder in der OT-Umgebung bestehen?

Dieser Artikel ist der erste in einer dreiteiligen Reihe, die sich mit den Herausforderungen beschäftigt, denen für Unternehmenssicherheit zuständige Teams beim Schutz ihrer OT/IoT-Infrastruktur gegenüberstehen. Außerdem stellen wir Erkenntnisse und Lösungen vor, die helfen, diese Herausforderungen zu meistern. In diesem Artikel gehen wir der Frage nach, wie sich Unternehmen mithilfe der neuesten Exposure-Management-Strategien und -Tools einen vollständigen Überblick über die gesamte Cyber-Angriffsoberfläche verschaffen können.

Aufbau einer ganzheitlichen Unternehmensstrategie für Exposure-Management

Unternehmensumgebungen sind umfangreich und komplex und können sich über mehrere Segmente eines Netzwerks und verschiedene Standorte auf der ganzen Welt erstrecken. Bereichsspezifische Sicherheitssoftware-Tools haben sich als Punktlösungen für Unternehmen etabliert, die Schwierigkeiten haben, ein umfassendes Asset-Inventar zu erstellen, den Schwachstellenstatus zu kompilieren, Änderungen zu erkennen und Bedrohungen zu bewerten. Die Absicherung von IT, OT und IoT ist ein enormes Unterfangen, wenn man bedenkt, dass sich OT/IoT-Assets traditionell nicht im Verantwortungsbereich von IT-Organisationen befinden und stattdessen von Betriebsteams (oder im Fall einiger IoT-Geräte überhaupt nicht) verwaltet werden.

Obwohl die Daten und Erkenntnisse, die von bereichsspezifischen Tools gesammelt werden, für Unternehmen wertvoll sind, um Asset-spezifische Risiken zu verstehen, fällt es vielen Teams weiterhin schwer, wichtige Fragen über ihre Sicherheitslage zu beantworten: Wie lassen sich Risiko und Exposure für jedes einzelne Asset oder jede einzelne Anlage genau messen, unabhängig vom Asset-Typ? Welche Risiken bergen klassische Unternehmenssysteme (z. B. ERP-Systeme, Active Directory, Remote Access Jump Boxes) für OT- und IoT-Assets? Welche Abhängigkeiten bestehen zwischen diesen Umgebungen und wie könnten sie die Lieferketten beeinflussen? Wie wirken sich Veränderungen in der OT-Umgebung auf andere Assets innerhalb derselben Betriebsstätte aus?

Wir stellen vor: Tenable One für OT/IoT

Ganzheitliches Exposure-Management bietet Unternehmen mit OT/IoT-Assets einzigartige Möglichkeiten, um Risiken über organisatorische Silos hinweg zu benchmarken und zu melden. Durch die Abstimmung von Exposure-Management-Tools auf die Geschäftsziele können Sicherheitsteams die Möglichkeiten von herkömmlichen (bereichsspezifischen) Tools für Schwachstellenmanagement und OT-Sicherheit übertreffen. Dadurch wird eine bessere Messung und Kommunikation im gesamten Unternehmen ermöglicht.

Tenable One für OT/IoT sorgt für Sichtbarkeit in der gesamten modernen Cyber-Angriffsoberfläche: IT-, OT- und IoT-Assets. Die Plattform bietet Unternehmen die Möglichkeit, Maßnahmen zur Verhinderung wahrscheinlicher Angriffe zu priorisieren und Cyberrisiken präzise zu kommunizieren, um so eine optimale Unternehmensleistung zu unterstützen. Darüber hinaus kombiniert die Plattform eine umfassende Abdeckung von Schwachstellen, die IT-Assets, Cloud-Ressourcen, Container, Web-Apps, Identitätssysteme sowie OT- und IoT-Assets einschließt. Sie baut auf der Schnelligkeit und Breite der Schwachstellenabdeckung von Tenable Research auf und liefert umfassende Analysen, die Unternehmen bei der Priorisierung von Sicherheitsmaßnahmen und der Kommunikation von Cyberrisiken unterstützen. Wenn Sie diese Themen mit Experten vertiefen möchten, melden Sie sich für unser bevorstehendes Webinar an, das auf Englisch stattfindet: „The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments.“

Informierte Entscheidungsfindung mithilfe von Exposure-Ansichten

Mit Tenable One for OT/IoT können Unternehmen Einzellösungen und organisatorische Silos überwinden, um einen vollständigen Überblick über ihre Cyberrisiken zu erhalten, einschließlich für OT- und IoT-Geräte. Unternehmen können wählen, ob sie das Risiko pro Geschäftsbereich oder pro Betriebsstätte messen wollen. Diese Umgebungen enthalten häufig eine Vielzahl von Assets, die von verschiedenen internen Stakeholdern verwaltet werden. Die umfassende Exposure-Ansicht und das einheitliche globale Exposure-Bewertungssystem von Tenable ermöglichen gezielte Sicherheitsmaßnahmen und geben einen klaren Einblick in die Sicherheitslage eines Unternehmens.

Zum ersten Mal können Sicherheitsverantwortliche in Industrieunternehmen und anderen Unternehmen eine einzige Lösung nutzen, um Cyberrisiken über die gesamte Angriffsoberfläche hinweg anzuzeigen, zu bewerten und zu managen. Dank aussagekräftiger Exposure-Ansichten können CISOs Datensilos überwinden und Cyberrisiken effektiv kommunizieren.

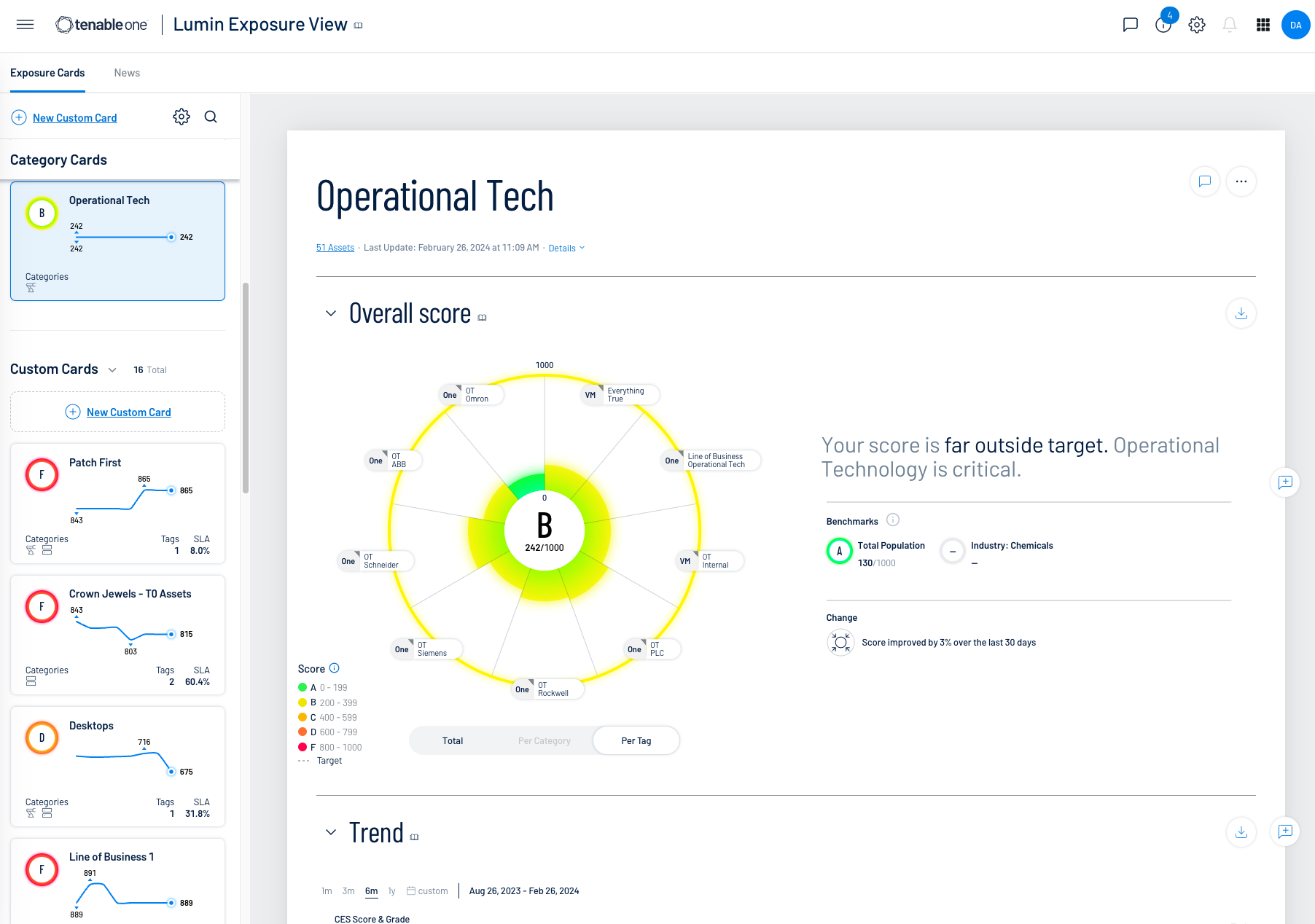

Mithilfe der OT Exposure-Karten in Tenable One können Anwender Risiken ganzheitlich betrachten, verwalten und Berichte darüber erstellen. Die Exposure-Karten zeigen eingehende Daten aus den von Ihnen konfigurierten Tags und Datenquellen an. Die Daten werden von der Plattform aggregiert und normalisiert, damit die Cyber Exposure eines Unternehmens und andere wichtige Metriken visuell dargestellt werden können. Benutzer können benutzerdefinierte Karten erstellen (oder die von Tenable bereitgestellten Standardkarten verwenden), um Einblicke und Orientierungshilfen zu den Bereichen zu erhalten, die am dringendsten Aufmerksamkeit erfordern. Benutzerdefinierte Exposure-Karten ermöglichen es Benutzern, die Kategorien anzugeben, für die sie Daten sehen möchten. Sobald eine benutzerdefinierte Exposure-Karte erstellt wurde, können Anwender sie aus einer zentralen Bibliothek auswählen, um ihre Daten in Lumin Exposure View anzuzeigen.

Mit Lumin Exposure View in Tenable One können Sie schnell Ihren globalen Cyber Exposure Score (CES) einsehen, Veränderungen und Trends im Zeitverlauf erkennen, wichtige Benchmark-Vergleiche anzeigen und Ihr Gesamtrisiko einschätzen. Lumin Exposure View enthält verschiedene Tools, die Ihnen dabei helfen, Ihre allgemeine Sicherheitslage in Bezug auf Ihren Geschäftskontext, die Kritikalität Ihrer Assets und die Effektivität Ihrer Maßnahmen zur Behebung von Schwachstellen in Ihrem gesamten Arbeitsumfeld nachzuvollziehen.

Bevor Sie beginnen, erstellen Sie einen Tag, den Sie der Karte zuweisen.

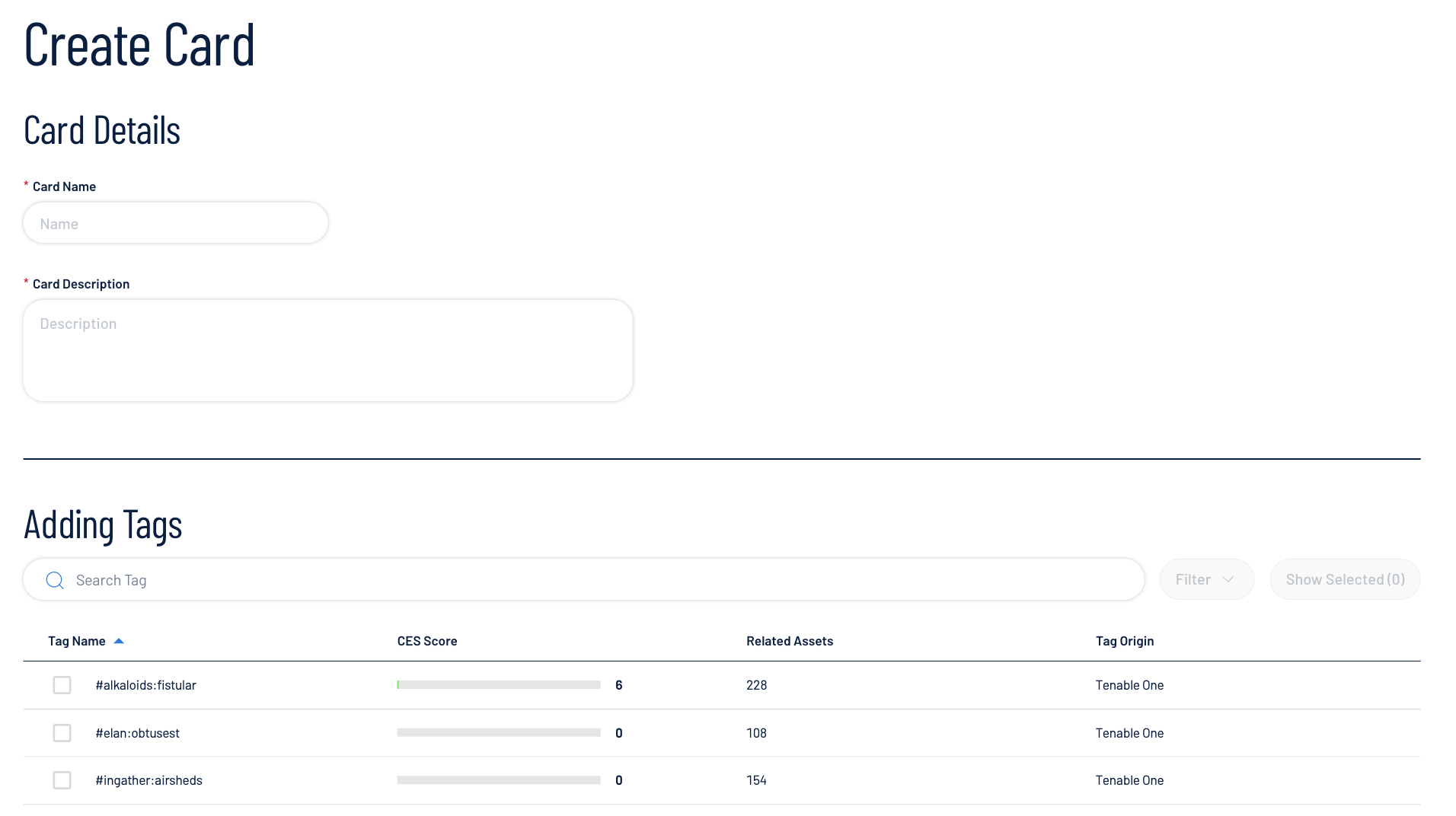

Gehen Sie wie folgt vor, um eine benutzerdefinierte Exposure-Karte zu erstellen:

- Rufen Sie Lumin Exposure View auf.

- Klicken Sie links auf der Seite auf die Registerkarte Exposure Cards (Exposure-Karten). Es wird eine Liste mit Exposure-Karten angezeigt.

- Klicken Sie ganz oben in der Exposure Cards-Bibliothek oder im Abschnitt Custom Cards (Benutzerdefinierte Karten) auf die Schaltfläche New Custom Card (Neue benutzerdefinierte Karte). Die Seite Create Card (Karte erstellen) wird angezeigt.

- Geben Sie im Abschnitt Card Details (Kartendetails) im Feld Card Name (Kartenname) einen Namen für die Exposure-Karte ein.

- Geben Sie im Abschnitt Card Details (Kartendetails) im Feld Card Description (eine Beschreibung für die Exposure-Karte ein.

- Wählen Sie im Abschnitt Adding Tags (Tags hinzufügen) die Tags aus, die Sie zur Bereitstellung von Daten für die Exposure-Karte verwenden möchten (z. B. Region, Betriebsstätte, spezifische Asset-Merkmale wie Hersteller/Gerätetyp usw.):

- (Optional) Verwenden Sie das Feld Search Tag (Tag suchen), um nach bestimmten Tags zu suchen.

- Aktivieren Sie das Kontrollkästchen neben jedem Tag, den Sie als Datenquelle für die Exposure-Karte verwenden möchten.

- (Optional) Um nur die Tags anzuzeigen, die Sie der Exposure-Karte hinzugefügt haben, klicken Sie auf Show Selected (Ausgewählte anzeigen).

- Klicken Sie auf Save (Speichern). Lumin Exposure View speichert die Karte und fügt sie im Abschnitt Custom Cards der Exposure Cards-Bibliothek hinzu.

Tenable One für OT/IoT ermöglicht zudem die Integration mit IT-Sicherheitstools von Drittanbieterb, die in Unternehmen häufig eingesetzt werden, darunter Service-Management-Tools, Next-Generation-Firewalls (NGFW) sowie SIEM-Produkte (Security Information and Event Management) für ein umfassendes Lagebild.

Kostenlose Beratung und Demo vereinbaren

Kurz gesagt: Tenable One for OT/IoT ermöglicht vollständige Sichtbarkeit und Sicherheit für sämtliche Assets in der gesamten erweiterten Cyberangriffsoberfläche – IT-, OT- und IoT-Assets. Die Plattform ermöglicht Einblick über die IT-Umgebung hinaus in die gesamte moderne Angriffsoberfläche, stellt Risikoinformationen zur Minderung operativer Risiken bereit und unterstützt eine umsetzbare Planung und Entscheidungsfindung.

Im nächsten Beitrag dieser dreiteiligen Reihe gehen wir darauf ein, wie Tenable One für OT/IoT eine präzise Asset-Inventarisierung, eine fundierte Reaktion auf Cyberangriffe auf der gesamten Angriffsoberfläche und vieles mehr ermöglicht.

Möchten Sie erfahren, was Tenable One für OT/IoT für Ihr Unternehmen tun kann? Vereinbaren Sie einen Termin für ein kostenloses Beratungsgespräch, um eine kurze technische Demo zu erhalten und zu besprechen, wie wir Sie dabei unterstützen können, Ihr Sicherheitsprogramm und Ihre Ergebnisse zu verbessern. Um weitere Informationen über Tenable One für OT/IoT zu erhalten, gehen Sie bitte auf tenable.com/products/tenable-one und melden Sie sich für unser bevorstehendes Webinar „The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments“ an (auf Englisch). Darin werden wir weitere Strategien erörtern, mit denen Unternehmen die Risiken, die von vernetzten IT/OT/IoT-Umgebungen ausgehen, effektiv erkennen können.

Mehr erfahren

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT/OT/IoT Environments (Webinar, auf Englisch)

- Tenable führt bahnbrechende Sichtbarkeit über IT-, OT- und IoT-Bereiche hinweg ein, um Angriffsvektoren und Risiken umfassend zu beleuchten (Pressemitteilung)

- Erstellen einer benutzerdefinierten Exposure-Karte in Tenable One (Video)

- Exposure Management

- Internet of Things

- OT Security