Sämtliche Sicherheitsrisiken in der Cloud identifizieren und schnell entschärfen.

Schützen Sie Multi-Cloud- und Hybrid-Cloud-Umgebungen mithilfe von beispiellosem Risikokontext – aus Ihrem gesamten Cloud-Stack.

Cloud-Sicherheitslücken schnell und mit vollem Kontext identifizieren

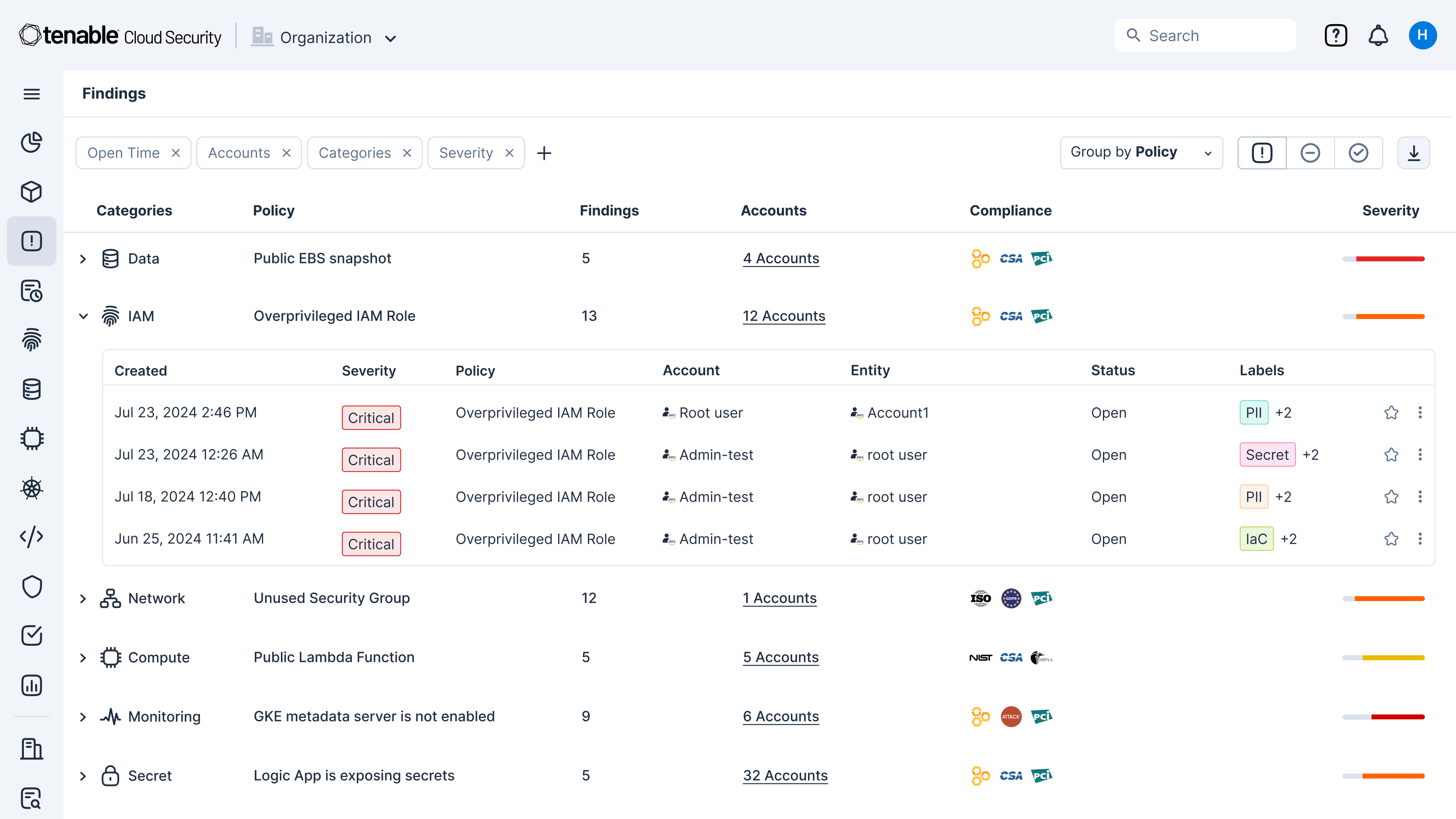

Sichern Sie Ihre Cloud vor den vier großen Risiken ab: Fehlkonfigurationen, Schwachstellen, nicht abgesicherte Identitäten und anfällige sensible Daten. Legen Sie toxische Kombinationen dieser Risiken offen, um kritische Behebungsmaßnahmen zu priorisieren.

Sichtbarkeit für Multi-Cloud-Ressourcen vereinheitlichen

Erstellen Sie eine einheitliche Bestandsaufnahme Ihrer gesamten Cloud-Assets. Von der Entwicklung bis zur Laufzeit – erfassen Sie kontinuierlich Ressourcen in Ihren Cloud- und Hybrid-Umgebungen, einschließlich Infrastruktur, Workloads, KI-Ressourcen, Identitäten, Container, Kubernetes und Infrastructure as Code (IaC).

360-Grad-Blick auf Risiken gewinnen

Spüren Sie Schwachstellen, Fehlkonfigurationen und übermäßige Berechtigungen in Ihren Cloud-Umgebungen mithilfe integrierter Tools für die Cloud-Sicherheit auf. Nutzen Sie die VPR-Bewertungen (Vulnerability Priority Rating) von Tenable, um sich auf die kritischen Risiken in Ihrer Multi-Cloud- und On-Premises-Angriffsfläche zu konzentrieren. Priorisieren Sie die wirklich wichtigen Risiken und setzen Sie gleichzeitig die Prinzipien von Zero Trust und Least Privilege um, unter anderem durch Just-in-Time-Zugriff (JIT).

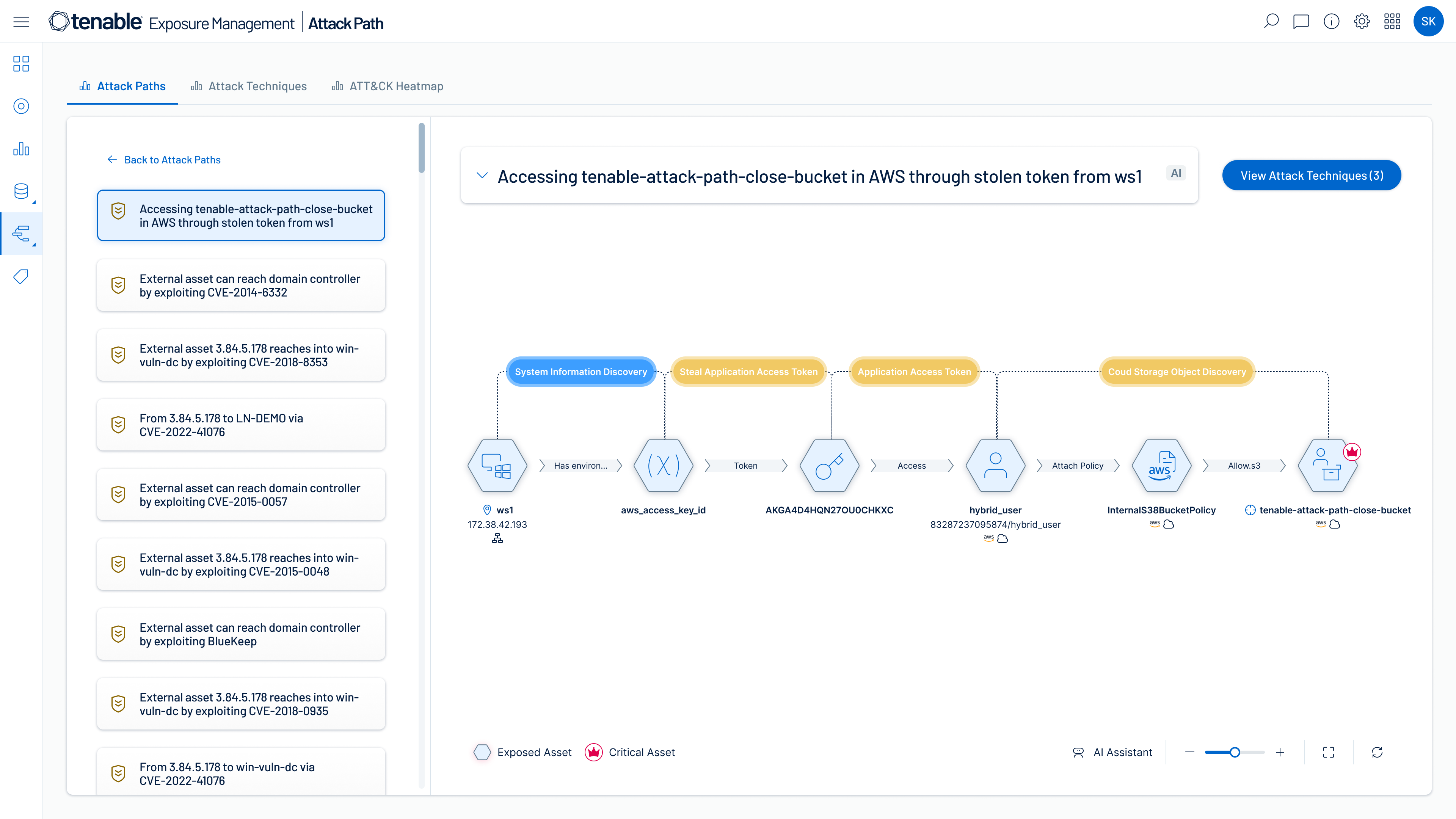

Angriffspfade mit hohem Risiko identifizieren

Ordnen Sie komplexe Beziehungen zwischen Assets, Identitäten und Risiken zu, um Angriffspfade aufzudecken, die Hybrid-Cloud-Umgebungen durchqueren. Priorisieren Sie die Behebung von Choke Points, die Angriffspfade versperren, bevor es zu Angriffen kommt.

Cloud-Sicherheitsrisiken präzise und zuverlässig aufspüren, priorisieren und reduzieren

Wenn Sie sich für Tenable Cloud Security als Teil der Exposure Management-Plattform Tenable One entscheiden, gewinnen Sie nicht nur einen tiefen Einblick in alle Ihre Ressourcen, Identitäten und Risiken in der Cloud, sondern können Ihr Exposure Management auf die Absicherung Ihrer gesamten Angriffsfläche ausweiten, einschließlich Multi-Cloud- und Hybrid-Cloud-Umgebungen.

CWP

Schwachstellen-Management für alle ausgeführten Cloud-Workloads

CSPM

Compliance und Governance für den gesamten Cloud-Stack

CIEM

Least-Privilege-Zugriff und Zero Trust

DSPM

Datenerfassung und -klassifizierung sowie Risikopriorisierung

IAC

IaC-Sicherheit (Infrastructure as Code) und Unterstützung von DevOps-Workflows

AI-SPM

Sichtbarkeit und Sicherheit für KI-Workloads, -Dienste und -Daten, die für Training und Schlussfolgerungen verwendet werden

CDR

Analyse von Dienst- und Host-Aktivitäten

KSPM

Sicherheit und Compliance von Containern in der Cloud und On-Prem

Beschleunigen Sie Suchvorgänge, Erkenntnisse und Maßnahmen mit generativer KI, die versteckte Risiken aufdeckt und das Sicherheits-Know-how in Ihrer gesamten Umgebung erweitert.

Nutzen Sie das weltweit größte Repository für Asset-, Exposure- und Bedrohungskontext, aus dem ExposureAI unübertroffene Erkenntnisse gewinnt.

Organisieren Sie Daten, um Redundanz zu reduzieren und Integrität, Konsistenz und Effizienz zu verbessern.

Reichern Sie die Daten mit zusätzlichen Informationen an, damit sie aussagekräftiger und handlungsrelevanter werden.

Identifizieren Sie wichtigen Beziehungskontext zu grundlegenden Unternehmensservices und -funktionen und zeigen Sie ihn auf.

Verstehen Sie die aktuelle Lage bei Cloud- und KI-Sicherheit

Der neue Bericht Die aktuelle Lage: Cloud- und KI-Sicherheit 2025, der von Tenable in Zusammenarbeit mit CSA in Auftrag gegeben wurde, liefert wichtige Einblicke in sich entwickelnde Sicherheitstrends und die Bereitschaft von Unternehmen.

Die Studie soll Aufschluss darüber geben, wie Unternehmen ihre Strategien anpassen, Risiken priorisieren und Fortschritte in Schlüsselbereichen messen:

- Weiterentwicklung von Sicherheitsmaßnahmen

- Absicherung des Cloud-Stack

- Risiken und Hindernisse

- Abstimmung mit der Führungsebene

- KI im Fokus

Nutzen Sie die Umfrage, um einen Vorsprung zu erlangen und Ihr Sicherheitsprogramm an die neuesten Erkenntnisse, Haltungen und Meinungen der Branche zu Trends im Bereich Cloud- und KI-Sicherheit anzupassen.

Bericht lesenBeseitigen Sie blinde Flecken in der Cloud mit hochentwickelten Exposure Management-Funktionen

Tenable Cloud Security ist jetzt über GSA OneGov verfügbar

Die Vereinbarung zwischen der GSA und Tenable OneGov ermöglicht Bundesbehörden den Zugang zu Tenable Cloud Security FedRAMP mit erheblichen Kosteneinsparungen..

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security