Ransomware-Angriff auf Colonial Pipeline: Risikoreduzierung in OT-Umgebungen

Es ist höchste Zeit, dass Betreiber von OT-Umgebungen (Operational Technology) einen proaktiveren Ansatz für Cybersecurity verfolgen: Cyber-Wartung muss genauso zur Standardpraxis werden wie die mechanische Wartung von Systemen und Geräten.

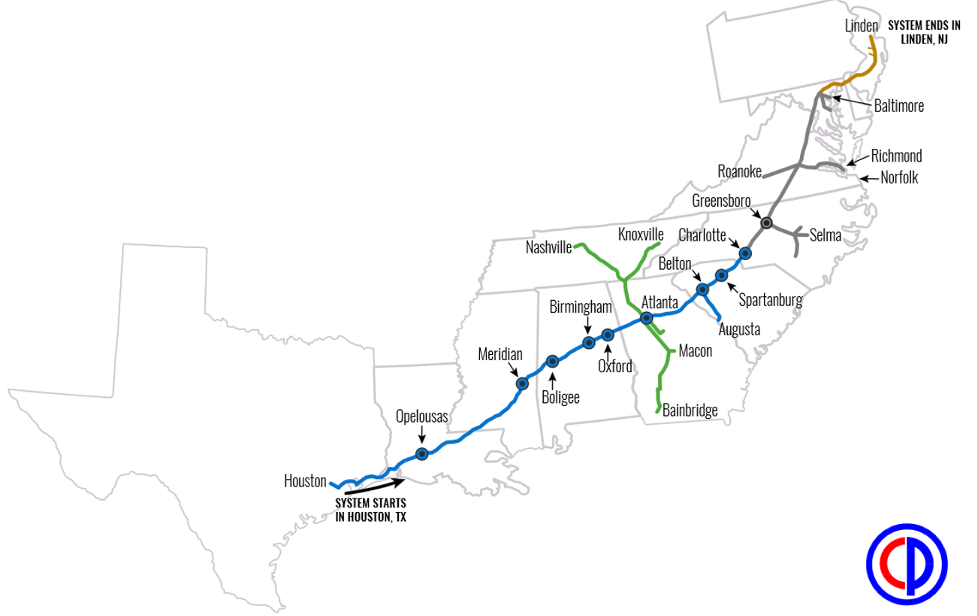

Ein wichtiger Öl- und Gasversorger der US-Ostküste wurde am 8. Mai nach einem gemeldeten Ransomware-Angriff vom Netz genommen. Bei diesem Angriff auf die rund 8.900 km lange Colonial Pipeline, die 45 Prozent des Öl- und Gasverbrauchs an der Ostküste abdeckt, handelt es sich nur um die jüngste Attacke, die auf den Öl- und Gassektor abzielt. Die Branche gehört zu den 16 Infrastrukturbereichen, die das US-Department of Homeland Security (DHS) als kritisch eingestuft hat.

Es ist nicht überraschend, dass eine Abschaltung oder Unterbrechung einer Pipeline großes Medieninteresse hervorruft. Der Angriff wirft aber auch die Frage auf, wie anfällig unsere kritische Infrastruktur für Angriffe ist.

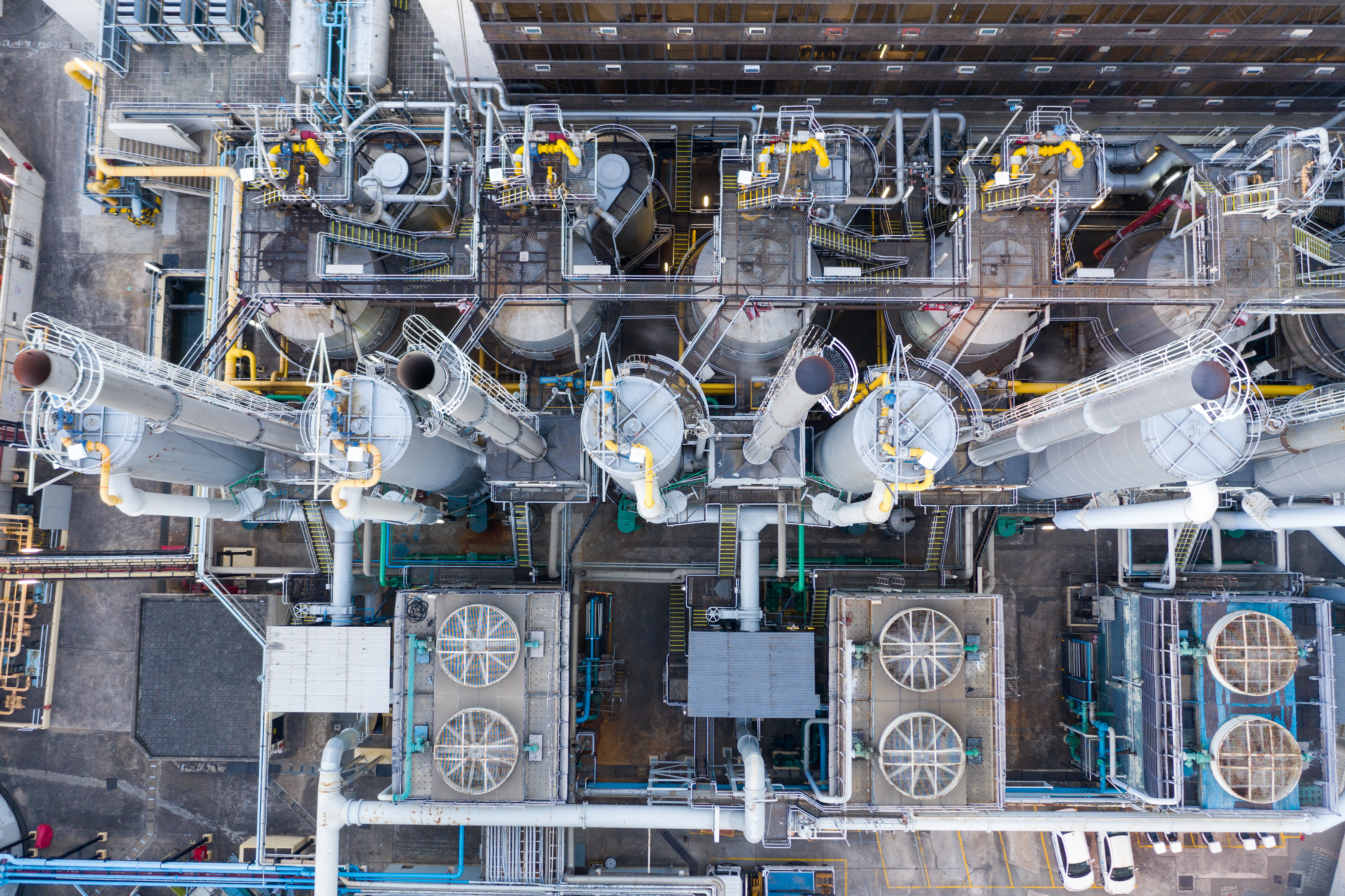

Quelle: Colonial Pipeline

Der Paradigmenwechsel bei operativen Technologien

Während die in der Öl- und Gasindustrie erforderliche operative Technologie (OT) früher isoliert und „Air-Gapped“ war, sind diese Systeme heute zunehmend mit der IT-Infrastruktur und dem Internet vernetzt, wodurch sich neue Angriffswege eröffnen. Diese Konvergenz schafft eine Umgebung, in der alle Aspekte des Öl- und Gasbetriebs sowohl von der IT- als auch von der OT-Seite aus angegriffen werden können und somit die Möglichkeit entsteht, sich seitwärts fortzubewegen („Lateral Movement“).

Darüber hinaus nutzen viele Ransomware-Angriffe Active Directory (AD), um nach dem ersten Eindringen Lateral Movement und Rechteausweitung durchzuführen, und neue Malware enthält zunehmend Code, der auf AD-Fehlkonfigurationen abzielt. Für Angreifer ist AD zum bevorzugten Ziel geworden, um durch Ausnutzung bekannter Schwachstellen und Fehlkonfigurationen die Zugriffsrechte zu erhöhen und sich seitwärts fortzubewegen. Leider haben die meisten Unternehmen mit der Sicherheit von Active Directory Probleme. Grund dafür sind Fehlkonfigurationen, die sich angesichts zunehmend komplexer Domänen häufen, sodass Sicherheitsteams nicht mehr in der Lage sind, Mängel zu finden und zu beheben, bevor diese geschäftsschädigende Auswirkungen nach sich ziehen.

Der Angriff auf Colonial Pipeline ist nur der jüngste in einer Reihe von Angriffen in der letzten Zeit, die sich gegen die Öl- und Gasindustrie rund um den Globus richteten:

- Saipem, ein italienischer Auftragnehmer aus der Öl- und Gasindustrie, erlitt im Dezember 2018 einen Cyberangriff, der auf Server im Nahen Osten sowie in Indien, Aberdeen und Italien abzielte.

- Im Anschluss an einen Cyberangriff auf ein gemeinsam genutztes Datennetzwerk waren im April 2018 vier Betreiber von Erdgas-Pipelines in den USA gezwungen, die gesamte digitale Kommunikation mit Kunden vorübergehend einzustellen.

- Nach einem Cyberangriff auf eine US-amerikanische Erdgasanlage, bei dem IT- und OT-Netzwerke zeitgleich verschlüsselt wurden, war kein Zugriff auf Mensch-Maschine-Schnittstellen (HMI), Historian-Datenbanken und Abfrageserver mehr möglich. Die Pipeline musste daraufhin im Februar 2020 zwei Tage lang stillgelegt werden.

Einhaltung von Compliance-Auflagen ist nicht gleich Sicherheit

Bei unserer Arbeit mit OT-Umgebungen treffen wir häufig auf Unternehmen, die annehmen, dass die Einhaltung von Vorschriften gleichbedeutend mit Sicherheit ist. Wir möchten keinesfalls unterstellen, dass dies bei Colonial Pipeline der Fall war. Dennoch sind wir überzeugt, dass es sich für alle Unternehmen in diesem Sektor lohnt, ihre Cybersecurity-Strategie in einem umfassenderen Gesamtkontext zu betrachten.

Es gibt fünf Sicherheitsstandards, die für die Öl- und Gasindustrie relevant sind. Alle diese Standards verlangen, dass Unternehmen über eine bestimmte Sicherheitsgrundlage verfügen. Diese Sicherheitsgrundlage umfasst Asset-Inventarisierung, Kontrollen für das Sicherheitsmanagement sowie ein Schwachstellen-Management-System. Wenngleich wir einen regulatorischen Ansatz befürworten und Compliance für lobenswert halten, betrachten wir die Einhaltung dieser Richtlinien nur als den Grundstock einer soliden Cybersecurity-Strategie.

Der Grund: Die Ausarbeitung, der Beschluss und die Durchsetzung von regulatorischen Standards können nicht mit der schnell wachsenden Angriffsoberfläche und der Geschwindigkeit Schritt halten, mit der sich Angreifer an diese anpassen. Wir können also nicht davon ausgehen, dass „Compliance“ bedeutet, das Unternehmen habe „Sicherheit“ erzielt. Wir müssen weit über die Einhaltung von Vorschriften hinausblicken, wenn wir darauf hoffen, kritische Infrastrukturen zu schützen und Angriffe wie den auf Colonial Pipeline zu verhindern.

5 Sicherheitsstandards, die für die Öl- und Gasindustrie relevant sind

API-Standard 1164 – Inhalt speziell für Pipelines, die nicht durch NIST CSF und IEC 62443 abgedeckt sind.

National Institute of Standards and Technology (NIST) Cybersecurity Framework zur Verbesserung der Cybersecurity kritischer Infrastrukturen (NIST CSF) – Maßgebliches Framework, das von Unternehmen aus sämtlichen Branchensektoren angewendet wird; Erdgas- und Ölunternehmen richten unternehmensweite Programme zunehmend auf NIST CSF aus.

Cybersecurity Capability Maturity Model (C2M2) des US-Energieministeriums – Freiwilliger Prozess, der auf branchenweit anerkannten Best Practices zur Messung des Reifegrads von Cybersecurity-Funktionen und zur Stärkung der operativen Abläufe eines Unternehmens beruht.

International Electrotechnical Commission (IEC) 62443 – Eine Reihe von Sicherheitsstandards für industrielle Steuerungssysteme (ICS), die im Produktionssegment der Erdgas- und Ölindustrie flächendeckend angewendet werden und im Bereich Erdgas und Öl für ICS aller Art geeignet sind.

ISO 27000 der Internationalen Organisation für Normung – Führender Standard der Reihe, der die Anforderungen an ein Managementsystem für Informationssicherheit (Information Security Management System, ISMS) festlegt.

Unterbinden von Bedrohungen der OT-Sicherheit

Ironischerweise ist eine der ungünstigsten Zeiten, sich mit einer Cyberattacke zu befassen, der Zeitpunkt, an dem sie gerade stattfindet. In den kommenden Tagen und Wochen werden wir zweifellos weitere Details über den Verlauf dieses Angriffs sowie über die Kosten und Störungen erfahren, die er verursacht hat. Damit Unternehmen, die kritische Infrastrukturen betreiben, überhaupt die Hoffnung haben, aus dem Modus der Cyber-Brandbekämpfung – bei dem sie zu einer Reaktion auf Angriffe gezwungen sind – herauszukommen, müssen sie sich stattdessen darauf konzentrieren, Angriffen zuvorzukommen, indem sie diese bereits im Vorfeld vereiteln.

Viele industrielle Umgebungen, einschließlich der Öl- und Gasindustrie, sind mit der Durchführung von routinemäßigen Wartungsarbeiten an Anlagen sehr vertraut. Ob es sich um den Austausch von Lagern, Filtern oder Flüssigkeiten handelt: Wartung wird durchgeführt, um einen katastrophalen Geräteausfall durch den sogenannten „Betrieb bis zum Eintreten eines Fehlers“ (Run to Failure, RTF) zu vermeiden. Regelmäßige Wartung spart Geld und Ärger und vermeidet eine Umleitung von Ressourcen.

Warum also führen Unternehmen nicht die gleiche Art von regelmäßiger Wartung für die Cybersecurity ihrer OT-Systeme durch?

Ein auf „Wartung“ beruhender Ansatz für die OT-Infrastruktur bedeutet, dass speicherprogrammierbare Steuerungen (SPS), verteilte Steuerungssysteme (DCS), HMIs und andere OT-Geräte, die diese Maschinen betreiben, einer angemessenen Cyberhygiene unterzogen werden. Regelmäßige Cyberhygiene kann OT-Bedrohungen reduzieren, indem riskantes Verhalten gestoppt, „Eintrittspforten“ geschlossen und die Anzahl der Schwachstellen, die ausgenutzt werden können, verringert wird.

Für eine frühzeitige Eindämmung von Bedrohungen ist Folgendes notwendig:

- Erzielen von Transparenz über die gesamte Angriffsoberfläche – einschließlich IT- und OT-Systeme

- Einsatz von tiefgreifenden Sicherheitsmaßnahmen auf Geräte- und Netzwerkebene

- Wiederherstellung der Kontrolle durch das Management von Konfigurationsänderungen

Unternehmen benötigen eine angemessene Cyberhygiene sowohl in ihrer OT-Infrastruktur als auch in ihrem Active Directory, um ihre Cyber Exposure zu reduzieren und sicherzustellen, dass Angriffswege abgeschnitten werden, bevor es Angreifern gelingt, Rechte auszuweiten, das Netzwerk zu durchqueren und ihren Ransomware-Versuch zu starten. Durch diese Maßnahmen können alle kritischen Infrastrukturen und Produktionsbetriebe leichter vermeiden, dass sie auf eine Sicherheitskrise reagieren müssen, die den Betrieb stoppen und potenziell Menschenleben gefährden kann.

Mehr erfahren

- Whitepaper herunterladen: Critical Infrastructure Cybersecurity

- On-Demand-Webinar ansehen: Critical Infrastructure at Risk: Anatomy of an OT Breach

- Energy Industry

- Federal

- Government

- Incident Response

- OT Security

- Standards

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning