Stärkere Fokussierung: Erweiterungen an Tenable VPR und ein Vergleich mit anderen Priorisierungsmodellen

Tenable veröffentlicht eine Reihe von Erweiterungen für das Vulnerability Priority Rating (VPR), darunter angereicherte Threat-Intelligence, KI-gesteuerte Erkenntnisse und Erklärbarkeit sowie kontextbezogene Metadaten. In diesem Blog-Beitrag erfahren Sie, wie die erhöhte Priorisierungseffektivität des erweiterten VPR im Vergleich zu anderen gängigen Priorisierungsstrategien abschneidet.

Einleitung

Für eine effektive Priorisierung von Schwachstellen ist eine Kombination aus Abdeckung und Effizienz notwendig, damit die schiere Menge an Feststellungen, auf die Sicherheits- und IT-Teams reagieren müssen, reduziert werden kann. In diesem Blog-Beitrag behandeln wir gängige Strategien, die Sicherheitsteams einsetzen, um Schwachstellen für die Behebung zu priorisieren. Darüber hinaus erörtern wir, wie diese Strategien im gegenseitigen Vergleich abschneiden – bezogen auf die Identifizierung derjenigen Schwachstellen, von denen die größte potenzielle Bedrohung für Unternehmen ausgeht.

Tenable hat die ursprüngliche Version von Vulnerability Priority Rating (VPR) im Jahr 2019 veröffentlicht und patentiert, um Sicherheitsteams in die Lage zu versetzen, Schwachstellen effektiver für die Behebung zu priorisieren. Im Jahr 2025 veröffentlicht Tenable nun Erweiterungen an VPR. Diese haben zur Folge, dass derzeit aktiv ausgenutzte oder in naher Zukunft wahrscheinlich ausgenutzte CVEs im Vergleich zur ursprünglichen VPR-Version mit einer doppelt so hohen Effizienz erkannt werden.

Schwachstellen: Das Problem der Priorisierung

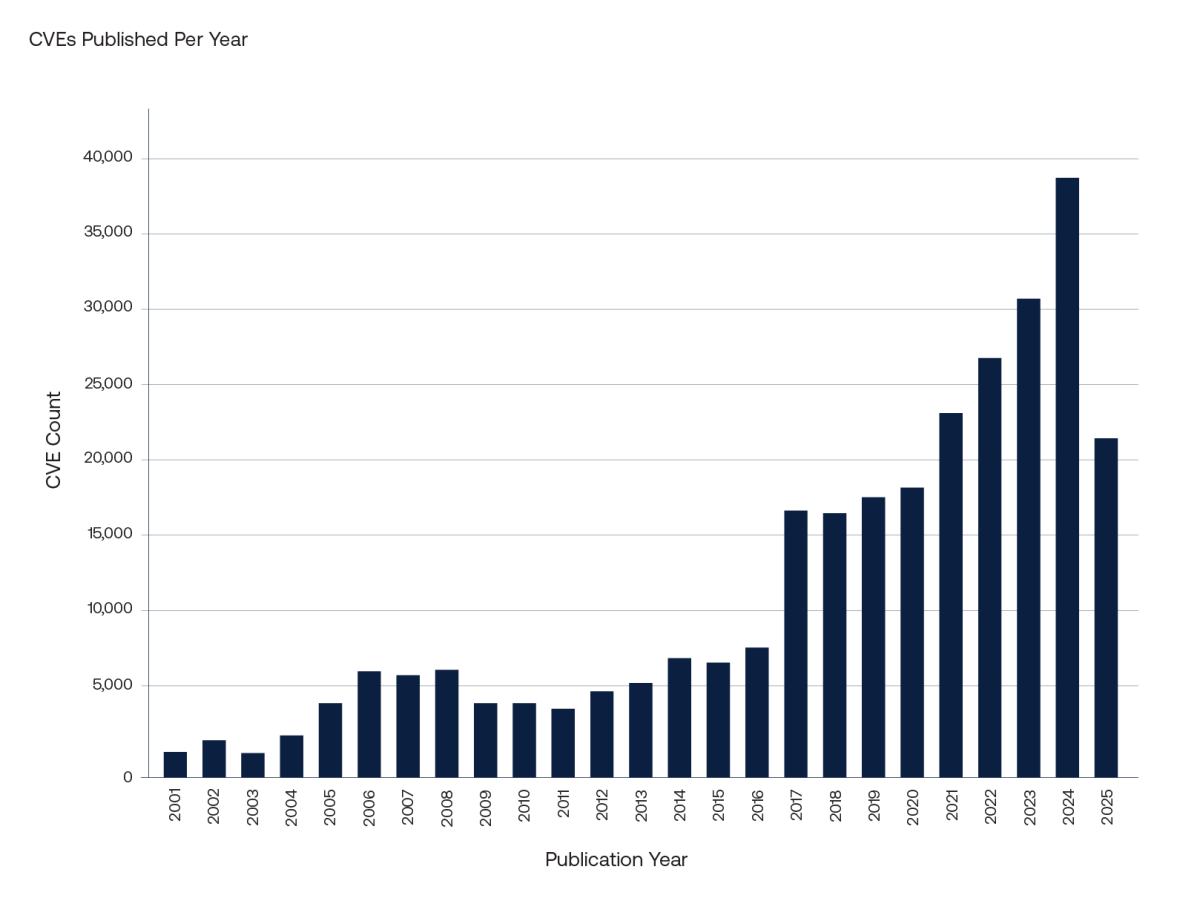

Die Priorisierung von Schwachstellen stellt Sicherheitsteams seit vielen Jahren vor Herausforderungen, die sich durch die ständige Veröffentlichung von immer mehr Software-Schwachstellen weiter verschärfen.

Aus dem oben abgebildeten Balkendiagramm geht hervor, wie viele CVEs (Common Vulnerabilities and Exposures) pro Jahr veröffentlicht werden. Diese Zahl ist stetig gestiegen – und die Entwicklung hat sich seit 2022 deutlich beschleunigt. Zum Zeitpunkt der Veröffentlichung dieses Blog-Beitrags wurden seit Anfang des Jahres 2025 mehr als 20.000 neue Schwachstellen in der National Vulnerability Database (NVD) publiziert.

Tenable hat vor geraumer Zeit erkannt, wie wichtig eine effektive Priorisierung von Schwachstellen ist – und VPR liefert Sicherheitsteams immer wieder präzise handlungsrelevante Erkenntnisse, um dieser Herausforderung zu begegnen. Das VPR ist in den folgenden Tenable-Produkten verfügbar:

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

VPR ist seit seiner Einführung ein integraler Bestandteil der Vulnerability Management-Lösungen von Tenable, doch bedingt durch die sich ständig weiterentwickelnde Bedrohungslandschaft und die schiere Menge an neuen Schwachstellen sind kontinuierliche Innovationen notwendig. Wir freuen uns sehr, die jüngsten Erweiterungen von VPR in Tenable Vulnerability Management vorzustellen – als umittelbare Reaktion auf die beschleunigte Zunahme von offengelegten Schwachstellen. Mit diesen Erweiterungen zielen wir darauf ab, unsere Priorisierungsfunktionen zu präzisieren und Unternehmen in die Lage zu versetzen, sich mit noch größerer Genauigkeit und Effizienz auf die wichtigsten Bedrohungen zu fokussieren.

Erweiterungen am VPR-Scoring-Modell

Der verbesserte VPR-Bewertungsalgorithmus besteht aus zwei zentralen Komponenten:

- Dem Impact-Score nach dem Common Vulnerabilities Scoring System (CVSS)

- Einer Bedrohungsbewertung basierend auf der Wahrscheinlichkeit einer zeitnahen Ausnutzung in realen Angriffsszenarien („in freier Wildbahn“)

Ein Random-Forest-Modell analysiert Merkmalsdaten der letzten 180 Tage, um die Wahrscheinlichkeit einer bevorstehenden Ausnutzung durch Angreifer in der freien Wildbahn zu prognostizieren.

Zur Ableitung der Merkmalsdaten des Modells wird eine Vielzahl von Datenquellen eingesetzt.

- Das Tenable Research-Team liefert Expertendaten – z. B. hinsichtlich der Frage, ob eine CVE kürzlich aktiv ausgenutzt wurde, ob es sich bei der CVE um eine Zero-Day-Schwachstelle handelt oder ob sie durch Malware ausgenutzt wurde. Diese Tags basieren auf vertrauenswürdigen Nachrichtenartikeln, die unsere Sicherheitsforscher in Augenschein genommen haben.

- Generative KI wird eingesetzt, um eine kuratierte Liste mit Nachrichtenartikeln in großem Maßstab zu verarbeiten und ähnliche Informationen sowie weitere Details bereitzustellen, beispielsweise Angaben zu Bedrohungsakteuren, die es auf die jeweilige CVE abgesehen haben.

- Daten zu Malware-Einreichungen stammen aus Threat-Intelligence-Feeds, weitere CVE-Metadaten hingegen aus der NVD sowie von der Cybersecurity and Infrastructure Security Agency (CISA).

Die vom Machine-Learning-Modell ausgegebene Ausnutzungswahrscheinlichkeit wird auf einen Bedrohungswert im Bereich von 0 bis 5 abgebildet und mit dem CVSS-Impact-Score kombiniert, um das finale VPR zu ermitteln. Der Score liegt im Bereich von 0 bis 10, analog zur CVSS-Basisbewertung.

VPR = (Impact-Score/ 6)*5 + BedrohungsbewertungDer VPR-Schweregrad wird analog zum CVSS-Schweregrad in die Kategorien „Niedrig“ (0 bis 4), „Mittel“ (4 bis 7), „Hoch“ (7 bis 9) oder „Kritisch“ (9 bis 10) eingestuft. Darüber hinaus überwacht das Tenable Research-Team die VPR-Bewertungen und kann sämtliche Werte, die es für ungewöhnlich hält, entsprechend höher oder niedriger einstufen.

Detailliertere Informationen zum VPR-Modell finden Sie in unserem öffentlich zugänglichen technischen Whitepaper.

Priorisierungsstrategien

Nachfolgend sind einige der gängigsten Strategien aufgeführt, die Sicherheitsteams zur Priorisierung von Schwachstellen einsetzen.

CVSSv3-Schweregrad

Der bereits erwähnte CVSS-Schweregrad zählt zu den am häufigsten genutzten Priorisierungsstrategien. Hierbei besteht jedoch das Problem, dass zu viele CVEs mit dem Schweregrad „Hoch“ oder „Kritisch“ eingestuft werden. Dies führt dazu, dass zu viele CVEs für die Behebung priorisiert werden und es den Teams unmöglich ist zu erkennen, welche Schwachstellen tatsächlich relevant sind oder wo mit der Behebung begonnen werden sollte – ohne zusätzliche Daten heranzuziehen.

EPSS

Das Exploit Prediction Scoring System (EPSS) verfolgt ein ähnliches Ziel wie das VPR-Bedrohungsmodell: Es zielt darauf ab, diejenigen CVEs zu identifizieren, bei denen eine aktive Ausnutzung am wahrscheinlichsten ist. Als Ergebnis liefert das Modell die jeweilige Wahrscheinlichkeit einer Ausnutzung. Im Whitepaper „Enhancing Vulnerability Prioritization: Data-Driven Exploit Predictions with Community-Driven Insights“ stellen EPSS-Forschende einen optimierten Schwellenwert von 0,36 vor, der als Entscheidungskriterium dient, um zu bestimmen, welche CVEs zur Behebung empfohlen werden. Dieser Schwellenwert wird in unserer nachfolgenden Analyse verwendet, um zu ermitteln, welche CVEs priorisiert werden, und folglich auch zur Bewertung der Performance herangezogen. Die Wahl des Schwellenwerts ist flexibel – der vorgeschlagene Wert von 0,36 stellt lediglich eine optimierte Empfehlung dar, aber keine feste Vorgabe.

CISA KEV

Die CISA pflegt eine Liste bekannter ausgenutzter Schwachstellen (Known Exploited Vulnerabilities, KEV). Eine denkbare Priorisierungsstrategie wäre, sämtliche Schwachstellen auf dieser Liste zuerst zu beheben. Auch wenn alle CVEs auf dieser Liste bekanntermaßen ausgenutzt werden, kann es einige Zeit dauern, bis CVEs zur Liste hinzugefügt werden. Dadurch profitieren Angreifer unter Umständen von einem Zeitfenster, in dem ausgenutzte CVEs nicht genug Beachtung finden. Die CISA-KEV-Liste bezieht sich zudem gezielt auf Produkte, die von Oragnisationen eingesetzt werden, die in den Zuständigkeitsbereich der CISA fallen. Sie deckt nicht alle Produkte ab.

Tenable VPR

Die ursprüngliche Version von VPR liefert im Vergleich zu CVSS eine deutlich geringere Anzahl an CVEs, auf die sich Teams konzentrieren sollten. Darüber hinaus stellt VPR einige Kontextinformationen bereit, um den jeweiligen Score zu erklären. Durch die Erweiterungen an VPR wird die Anzahl der priorisierten CVEs noch weiter reduziert – ohne dass die Abdeckung derjenigen CVEs, die in freier Wildbahn ausgenutzt werden, beeinträchtigt wird. Darüber hinaus bietet die erweiterte Version von VPR deutlich mehr Kontextinformationen, worauf wir in unserem technischen Whitepaper eingehen.

In der erweiterten Version wird die vom Modell ermittelte Wahrscheinlichkeit einer Ausnutzung (Threat Probability) für Endanwender sichtbar gemacht. Dadurch öffnet sich die Tür für eine weitere Priorisierungsstrategie, die bei der Ermittlung der Bedrohungswahrscheinlichkeit – ähnlich wie bei EPSS – ausschließlich auf Schwellenwerte setzt. Da der CVSS-Impact-Score bei einer solchen Strategie nicht auf dieselbe Weise berücksichtigt wird, wie dies bei VPR-Scores der Fall ist, könnte er für einige Sicherheitsteams ungeeignet sein. Die optimierte Entscheidungsgrenze, bei der ein Gleichgewicht zwischen falsch-negativen und falsch-positiven Ergebnissen besteht, liegt bei 0,23 – jede CVE mit einer Bedrohungswahrscheinlichkeit, die über diesem Schwellenwert liegt, wird für Behebung priorisiert. Die Leistungsstärke dieses Schwellenwerts und eines weiteren Schwellenwerts (jeweils als „Enhanced VPR Threat Probability (A)“ und „Enhanced VPR Threat Probability (B)“ bezeichnet) wird weiter unten beurteilt.

Wie gängige Strategien zur Schwachstellenpriorisierung abschneiden

Es gibt zwei Arten von Fehlern, die im Rahmen einer Strategie zur Schwachstellenpriorisierung auftreten können:

- Falsch-negative Ergebnisse: Es wurde versäumt, eine CVE zu priorisieren, die später mit kurzfristiger Ausnutzung in Verbindung gebracht wird.

- Falsch-positive Ergebnisse: Eine CVE wird priorisiert, die anschließend nicht mit einer kurzfristigen Ausnutzung in Verbindung gebracht wird.

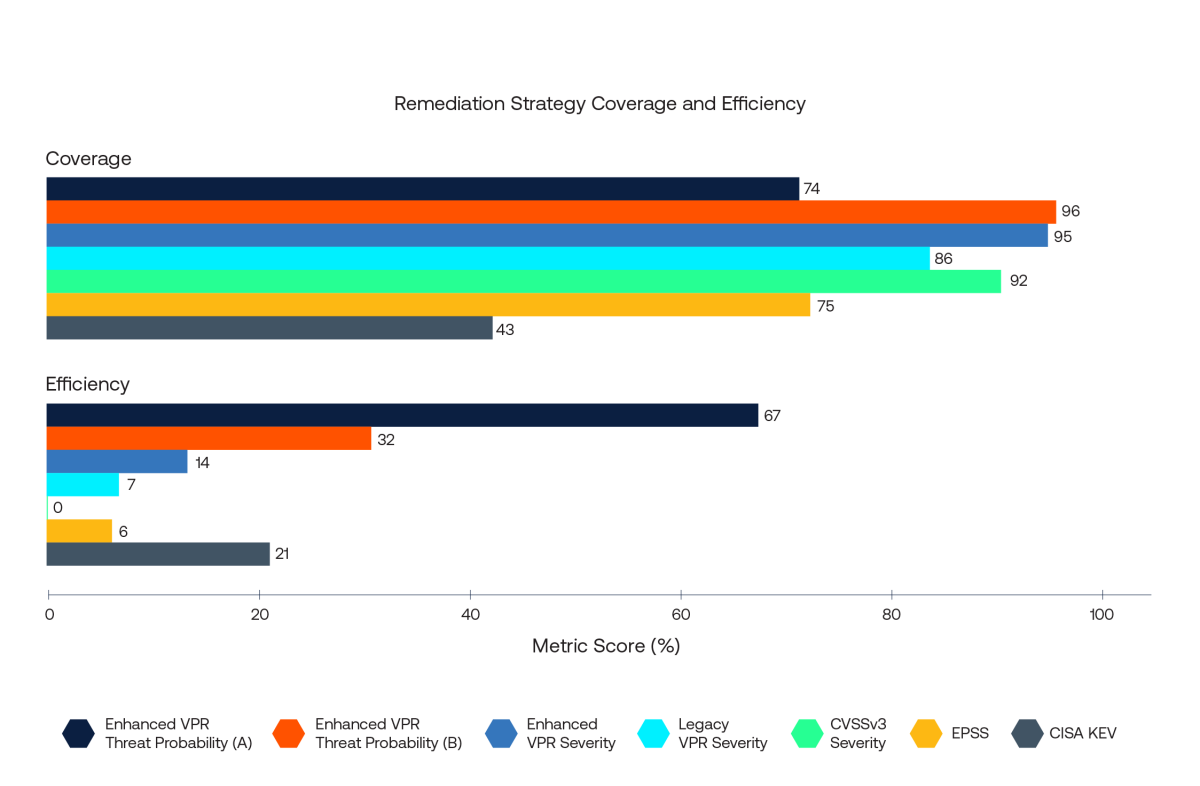

Anhand der folgenden Kennzahlen wird bewertet, wie die einzelnen gängigen Priorisierungsstrategien bezogen auf die oben beschriebenen Fehler abschneiden:

- Abdeckung: Der Prozentsatz an CVEs, die im darauffolgenden Zeitfenster von 28 Tagen nachweislich mit Ausnutzungsaktivitäten in Verbindung standen und durch die jeweilige Behebungsstrategie korrekt priorisiert wurden.

- Effizienz: Der Prozentsatz an CVEs, die durch die jeweilige Behebungsstrategie priorisiert wurden und im darauffolgenden Zeitfenster von 28 Tagen nachweislich mit Ausnutzungsaktivitäten in Verbindung standen.

In der Regel besteht zwischen Abdeckung und Effizienz eine Wechselbeziehung: Um die Zahl der falsch-negativen Ergebnisse zu verringern (größere Abdeckung), müssen wahrscheinlich mehr CVEs priorisiert werden, was im Allgemeinen mehr falsch-positive Ergebnisse (reduzierte Effizienz) zur Folge hat – und umgekehrt. In dem Bestreben, die Angriffsfläche zu reduzieren und das Risiko erfolgreicher Angriffe zu minimieren, setzen viele Sicherheitsteams auf maximale Abdeckung – oft zulasten der Effizienz. Diese Strategie kann jedoch dazu führen, dass unverhältnismäßig viele Ressourcen auf weniger relevante Schwachstellen verwendet werden, was letztlich zu unnötigem Aufwand führt. Daher ist es wichtig, dass das Arbeitsvolumen selbst – also die Anzahl der als die Anzahl der als „Hoch“ oder „Kritisch“ eingestuften Schwachstellen) – reduziert wird, damit Sicherheitsteams effizient arbeiten können.

Vergleich gängiger Strategien zur Schwachstellenpriorisierung mit beobachteten Ausnutzungen

Um die Vorhersageleistung der oben definierten Priorisierungsstrategien zu bewerten, wurden die jeweiligen Scores vom Tenable Data Science-Team am 24. März 2025 aufgezeichnet. Anhand dieser Scores wurde ermittelt, welche CVEs im Rahmen der einzelnen Strategien für die Behebung priorisiert werden würden. Es lässt sich nie mit Gewissheit sagen, welche CVEs zu einem bestimmten Zeitpunkt aktiv ausgenutzt werden – doch anhand einiger Indikatoren können Schätzungen vorgenommen werden. CVEs wurden als aktiv ausgenutzt eingestuft, wenn sie mindestens eines der folgenden Kriterien erfüllen:

- Öffentlichen Meldungen zufolge wurde die jeweilige CVE während des Zeitfensters ausgenutzt.

- Die jeweilige CVE wurde während des Zeitfensters in die CISA KEV aufgenommen.

- Es wurden Malware-Proben eingereicht, bei denen eine Ausnutzung der CVE festgestellt wurde.

Insgesamt gab es 648 CVEs, die innerhalb des 28-tägigen Zeitfensters nach dem 24. März 2025 aktiv ausgenutzt wurden.

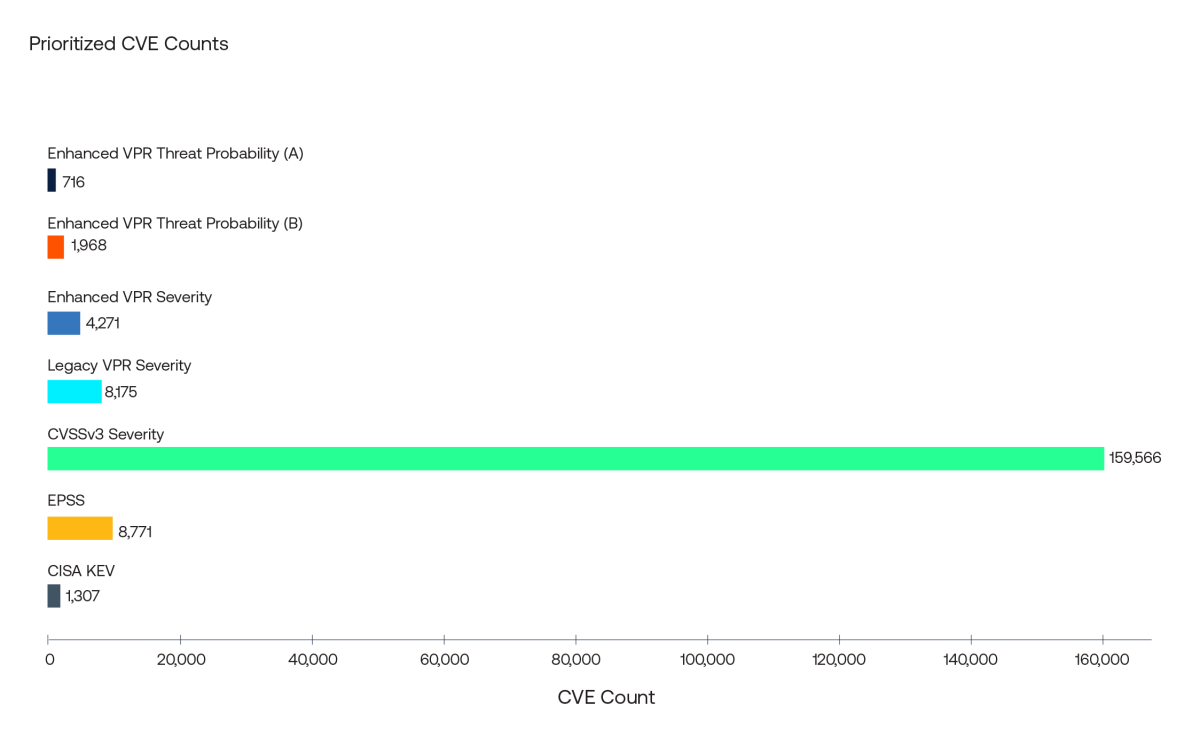

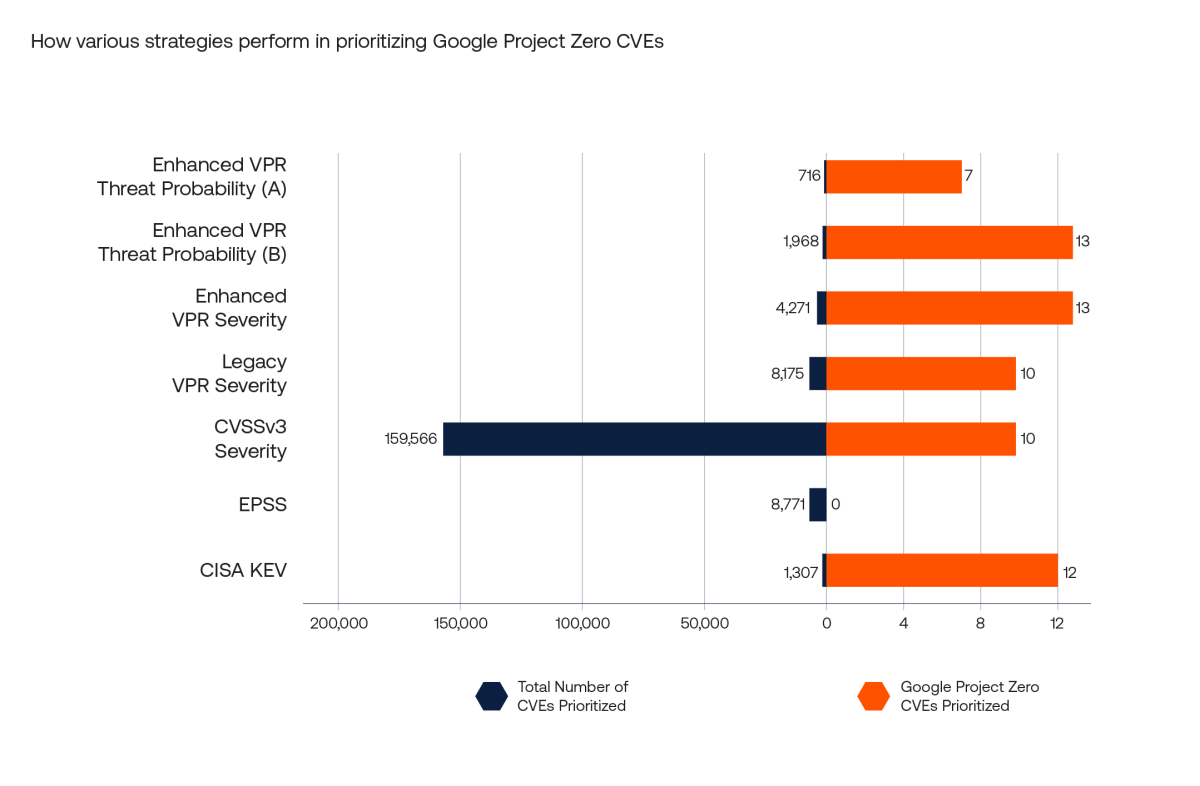

Aus dem unten abgebildeten Balkendiagramm geht hervor, wie viele CVEs jeweils mithilfe der oben beschriebenen gängigen Priorisierungsstrategien priorisiert wurden. Im Rahmen der Strategien, bei denen die Priorisierung anhand der Kennzahlen „CVSSv3 Severity“, „Enhanced VPR Severity“ und „Legacy VPR Severity“ erfolgt, werden jeweils sämtliche CVEs mit dem Schweregrad „Hoch“ oder „Kritisch“ priorisiert. Hier zeigt sich sofort, welches Problem beim CVSSv3-Schweregrad besteht: Es werden deutlich zu viele CVEs priorisiert. Die beiden Strategien, denen die Bedrohungswahrscheinlichkeit nach dem erweiterten VPR zugrunde liegt, sind ebenfalls aufgeführt: Bei „Enhanced VPR Threat Probability (A)“ kommt der optimierte Schwellenwert von 0,23 und bei „Enhanced VPR Threat Probability (B)“ der alternative Schwellenwert von 0,02 zum Einsatz. Der erste Schwellenwert ermöglicht einen fairen Vergleich zwischen der Bedrohungswahrscheinlichkeit nach erweitertem VPR und dem EPSS, da der EPSS-Beurteilung der optimierte Schwellenwert von 0,36 zugrunde liegt. Im Rahmen des zweiten Schwellenwerts wird Abdeckung eine größere Bedeutung beigemessen als Effizienz, indem die Entscheidungsgrenze auf einen Wert von 0,02 herabgesetzt wird.

Die Abdeckungs- und Effizienzkennzahlen für die einzelnen Strategien sind im Balkendiagramm dargestellt.

Hier ist erkennbar, dass die Messgrößen „Enhanced VPR Threat Probability (B)“, „Enhanced VPR Severity“, „Legacy VPR Severity“ und „CVSSv3 Severity“ allesamt eine sehr hohe Abdeckung aufweisen. Mithilfe von diesen vier Strategien wurden zwischen 560 und 620 der insgesamt 648 CVEs, die mit Ausnutzungsaktivitäten in Zusammenhang standen, korrekt priorisiert. Der entscheidende Unterschied besteht in der Gesamtzahl der CVEs, die mit jeder Strategie priorisiert wurden. Um diese hohe Abdeckung zu realisieren, mussten nach CVSSv3-Schweregrad nahezu 160.000 CVEs priorisiert werden – ein Arbeitsaufwand, der für Sicherheitsteams unmöglich zu bewältigen ist, was der entsprechende statistische Effizienzwert von ca. 0 % belegt.

Im Gegensatz dazu weist „Enhanced VPR Severity“ einen vergleichbaren Abdeckungsgrad wie „CVSSv3 Severity“ auf, priorisierte jedoch etwa 4.000 CVEs (ein Effizienzwert von 14 %). Die ist eine gewaltige Steigerung der Effizienz. Bei der Priorisierung nach „Enhanced VPR Threat Probability (B)“ ergab sich ein geringfügig höherer Abdeckungswert von 96 % bei weniger als 2.000 zu priorisierenden CVEs, was in einer Effizienz von 32 % resultiert. (Wie bereits erwähnt wird der CVSSv3-Impact-Score bei den beiden Priorisierungsstrategien nach VPR-Bedrohungswahrscheinlichkeit nicht berücksichtigt.)

Bei einem Vergleich der Strategie „Enhanced VPR Threat Probability (A)“ mit dem EPSS (beide Strategien berücksichtigen die jeweils optimierten Entscheidungsgrenzen) zeigt sich, dass Priorisierung nach der „Enhanced VPR Threat Probability (A)“ eine ähnliche Abdeckung wie das EPSS bietet (74 % vs. 75 %), in Sachen Effizienz jedoch deutlich überlegen ist (67 % vs. 6 %). Bei Anwendung der „Enhanced VPR Threat Probability (A)“ und des EPSS wurden jeweils 479 bzw. 483 der insgesamt 648 CVEs, die mit Ausnutzungsaktivitäten in Verbindung standen, korrekt identifiziert. Doch die Gesamtzahl der CVEs, die bei Anwendung der Strategie „Enhanced VPR Threat Probability (A)“ zu priorisieren sind, beläuft sich auf nur 716 Schwachstellen – verglichen mit fast 8.800 im Rahmen des EPSS. Und nicht zuletzt werden bei Priorisierung von CVEs anhand der CISA KEV nur 276 der 648 ausgenutzten CVEs erfasst (eine Abdeckung von 43 %), doch die Effizienz ist mit einem Wert von 21 % vergleichsweise hoch.

Verglichen mit der Abdeckung von anderen gängigen Priorisierungsstrategien liefert die Priorisierung nach erweitertem VPR gleichwertige oder bessere Ergebnisse, was die korrekte Hervorhebung von aktiv ausgenutzten CVEs betrifft. Doch bei der Effizienz von Maßnahmen sticht die erweiterte Version besonders hervor. In beiden Fällen wird ein ähnlicher Grad der Abdeckung erreicht, obwohl bei Anwendung der auf erweiterten VPR beruhenden Strategien im Vergleich zu den Alternativen deutlich weniger CVEs priorisiert werden. Durch diesen Effizienzgewinn hebt sich VPR von konkurrierenden Priorisierungsstrategien ab.

Wie gängige Strategien zur Schwachstellenpriorisierung bei jüngsten High-Profile-Schwachstellen abschneiden

Die obige Analyse zeigt, wie die einzelnen Strategien vor dem Hintergrund von in freier Wildbahn ausgenutzten Schwachstellen abschneiden. Da sich nie genau sagen lässt, welche CVEs zu einem bestimmten Zeitpunkt ausgenutzt werden, wird im Rahmen des ersten Vergleichs eine Schätzung anhand der beobachteten Indikatoren für eine Ausnutzung vorgenommen. Zudem greift hier dieselbe Definition für „in freier Wildbahn ausgenutzt“, die auch für das Trainieren des erweiterten VPR-Modells zum Einsatz kam, was zu einer gewissen Verzerrung führt. Eine weitere Möglichkeit, die dieser Verzerrung entgegenwirkt, wäre ein entsprechender Vergleich der Leistungsstärke der einzelnen Strategien bezogen auf eine Liste jüngster High-Profile-Schwachstellen – veröffentlichte CVEs, die bekanntermaßen ausgenutzt wurden und erwartungsgemäß zu priorisieren wären. Hierbei kann die jeweilige Anzahl an High-Profile-CVEs verglichen werden, die mithilfe der einzelnen Strategien priorisiert wurden. Doch die Gesamtzahl der CVEs, die anhand dieser Strategien priorisiert werden, darf nicht außer Acht gelassen werden. Die beste Strategie würde die wichtigsten High-Profile-CVEs priorisieren und dabei nur eine geringe Gesamtzahl an priorisierten CVEs aufweisen. Diese Kombination ermöglicht es Sicherheitsteams, ihren Aufgaben effizient nachzukommen, ohne Kompromisse bei der Sicherheit einzugehen.

Google Project Zero

Das Project Zero-Team bei Google führt einen öffentlich zugänglichen Dataset mit öffentlich bekannten Fällen von erkannten Zero-Day-Exploits. Die oben erörterten Priorisierungsstrategien werden mit insgesamt 13 solcher Schwachstellen verglichen, die zwischen dem 1. Januar 2025 und dem 24. März 2025 aufgedeckt wurden. Hier wäre zu erwarten, dass alle Strategien einen hohen Prozentanteil dieser CVEs priorisieren würden, da es sich um aktiv ausgenutzte High-Profile-Schwachstellen handelt, die erst relativ kürzlich veröffentlicht wurden.

Bei der Bewertung der Performance der einzelnen Strategien muss auch die Gesamtzahl der priorisierten CVEs berücksichtigt werden. Das Diagramm unten zeigt die Anzahl der Google Project Zero CVEs, die von den jeweiligen Strategien priorisiert wurden, sowie die Gesamtzahl der insgesamt durch die jeweilige Strategie priorisierten CVEs.

Bezogen auf Google Project Zero CVEs übertrifft die Priorisierung nach „Enhanced VPR Threat Probability (B)“ und „Enhanced VPR Severity“ alle weiteren Strategien: Alle 13 CVEs werden hier zur Behebung priorisiert. „Legacy VPR Severityd“ und „CVSSv3 Severity“ liefern ähnliche Ergebnisse – ein hoher Prozentanteil der Google Project Zero CVEs wird priorisiert. Zu beachten ist hier jedoch das Missverhältnis bei der Gesamtzahl der priorisierten CVEs: Wie bei unserer vorherigen Analyse wird im Rahmen der beiden Strategien auf Basis von erweitertem VPR auch hier die mit Abstand geringste Gesamtzahl an Schwachstellen priorisiert (mit Ausnahme der CISA KEV), wodurch diese Strategien deutlich effizienter sind. Erfolgt die Priorisierung anhand der CISA KEV, werden 12 der insgesamt 13 Google Project Zero CVEs erkannt. Diese Strategie ist jedoch nicht zukunftsorientiert und schneidet bei der Abdeckung von neuerdings ausgenutzten Schwachstellen schlecht ab, wie ihre geringe Abdeckung bezogen auf aktiv ausgenutzte Schwachstellen belegt (siehe Abschnitt Performance vs. beobachtete Ausnutzung oben).

Bei Priorisierung nach „Enhanced VPR Threat Probability (A)“ wurden nur 7 der CVEs erkannt, da diese Strategie ein Gleichgewicht zwischen Abdeckung und Effizienz bieten soll. Doch bei Anwendung der Strategie „Enhanced VPR Threat Probability (B)“, in deren Rahmen Abdeckung größere Bedeutung beigemessen wird als Effizienz, werden alle 13 CVEs priorisiert. EPSS hingegen identifiziert insgesamt 8.771 CVEs zur Behebung, was mehr ist als die Strategien „Enhanced VPR Threat Probability (A)“, „Enhanced VPR Threat Probability (B)“ und „Enhanced VPR Severity“. Trotzdem werden keine dieser CVEs für die Behebung priorisiert.

Fazit

Das oberste Leistungsziel von VPR ist es, diejenigen CVEs effizient für die Behebung zu priorisieren, die in naher Zukunft mit Ausnutzungsaktivitäten in freier Wildbahn in Verbindung gebracht werden, und gleichzeitig die zu erwartenden Auswirkungen einer solchen Exploitation zu berücksichtigen. Vor diesem Hintergrund besteht das Ziel darin, auf der Effizienz der Vorgängerversion aufzubauen und eine noch kleinere Gruppe von CVEs zu priorisieren, ohne dass sich die Abdeckung aktiver Bedrohungen verschlechtert.

Dieses Ziel wurde eindeutig erreicht, da die erweiterte VPR-Schweregrad-Strategie nur halb so viele CVEs priorisiert wie die alte VPR-Schweregrad-Strategie, ohne dass es zu einem Verlust bei der Abdeckung kommt. Die zusätzlichen Informationen, die mit der erweiterten Version zur Verfügung gestellt werden, eröffnen Ihnen auch die Möglichkeit, auf der Bedrohungswahrscheinlichkeit basierende Strategien zu erstellen, die weitere Effizienzgewinne bieten oder sogar die Bedrohungswahrscheinlichkeit als zusätzliche Ebene in Ihrer Priorisierungsstrategie nutzen können.

Enhanced VPR ist aktuell in Tenable Vulnerability Management verfügbar. Die Erweiterungen an VPR versetzen Tenable-Kunden in die Lage:

- die Effizienz ihrer Sanierungsbemühungen zu verbessern

- die Alarmmüdigkeit zu verringern, die durch die Flut von Feststellungen entstehen kann, die durch andere Strategien generiert werden

- neue, maßgeschneiderte risikobasierte Abhilfestrategien auf der Grundlage der Bedrohungswahrscheinlichkeit zu erstellen

- ihre Anstrengungen auf die wirklich wichtigen Bedrohungen zu konzentrieren

Learn more

- Wenn Sie mehr über die an VPR vorgenommenen Verbesserungen erfahren möchten, lesen Sie unser technisches Whitepaper.

- Sie möchten VPR in Aktion erleben? Starten Sie noch heute Ihre kostenlose Testversion von Tenable Vulnerability Management.

- Exposure Management

- Vulnerability Management