Dreist, unbeholfen und irrational: Hintergründe zur Erpressergruppe LAPSUS$

Nachdem die Erpressergruppe LAPSUS$ in den ersten Monaten des Jahres 2022 die Aufmerksamkeit der Branche auf sich zog, ist es weitgehend still um sie geworden. Welche Schlüsse können wir aus der Geschichte und den Taktiken dieser Erpressergruppe ziehen?

Anfang 2022 trat LAPSUS$ mit aufsehenerregenden Angriffen von großem Störpotenzial in Erscheinung. Gelegentlich wird LAPSUS$ mit Ransomware-Gruppen in einen Topf geworfen, doch es handelt sich um eine Erpressergruppe. Worin unterscheidet sie sich von etablierten, professionellen Ransomware-Gruppen und welche Lehren können Unternehmen aus ihren Taktiken ziehen, um Schutzmaßnahmen zu verbessern?

Anfang 2022 sorgte LAPSUS$ für viel Aufsehen, fiel dann aber zunehmend hinter etabliertere Gruppen wie Conti zurück, die größere Wellen schlugen. Der kurze Zeitraum, in dem LAPSUS$ mit die größten Schlagzeilen in der Cybersecurity-Welt machte, wurde von persönlichen Eigenarten und offenkundigen Fehlern überschattet.

Quelle: Tenable Research, Juli 2022

Ransomware oder Erpressung?

Ich habe bereits angemerkt, dass LAPSUS$ eine Erpresser- und keine Ransomware-Gruppe ist. Daher möchte ich den Begriff „Ransomware“ in diesem Kontext ganz bewusst präzise definieren. In einigen Fällen von Erpressung geht es darum, Daten zu entwenden und sie Unternehmen gegen die Zahlung von Lösegeld wieder auszuhändigen. Doch Ransomware bezieht sich speziell auf Vorfälle, bei denen datenverschlüsselnde Malware (Ransomware) in Systemen zum Einsatz kommt und betroffene Unternehmen nur gegen die Zahlung von Lösegeld wieder Zugriff auf diese Systeme erhalten.

Über die Jahre haben Ransomware-Gruppen sich eine Reihe verschiedener Erpressungstaktiken angeeignet. Mehr über diese Taktiken und andere zentrale Merkmale des Ransomware-Ökosystems erfahren Sie im Bericht von Tenable. Bei Erpressergruppen wie LAPSUS$ steht opportunistischer Datendiebstahl sowie die Androhung, die gestohlenen Daten zu veröffentlichen, im Vordergrund. Gelegentlich werden die Originaldaten von diesen Gruppen auch gelöscht.

Nachdem wir diese beiden Begriffe nun voneinander abgegrenzt haben, befassen wir uns näher mit einem der jüngsten prominenten Namen aus dem Bereich der Erpressung: LAPSUS$.

Wer steckt hinter der LAPSUS$-Gruppe?

Reine Erpressungsangriffe werden auch von anderen Gruppen verübt, doch es war die Gruppe LAPSUS$, die Ende 2021 in großem Stil in Erscheinung trat und die Aufmerksamkeit auf Threat-Groups dieser Art lenkte.

Erstmals trat LAPSUS$ im Dezember 2021 mit Angriffen auf Unternehmen in Südamerika in Aktion und nahm im Januar weitere Ziele in Südamerika und Portugal ins Visier, was vermutlich mit dem Aufenthaltsort einiger Gruppenmitglieder zusammenhängt. (Der erste Übergriff auf Sitel und die anschließende Kompromittierung von Okta ereigneten sich zwar Ende Januar, wurden aber erst zwei Monate später öffentlich bekannt gemacht.) In den folgenden Monaten dehnte LAPSUS$ seine Angriffe auf multinationale Technologieunternehmen aus, wodurch die Cybersecurity-Community als Ganzes auf die Gruppe aufmerksam wurde.

Die LAPSUS$-Gruppe agiert ausschließlich über eine private Telegram-Gruppe und betreibt keine Leak-Website im Darknet wie andere Threat-Gruppen. Für Analysen stehen daher nur begrenzt Daten zur Verfügung. Dennoch haben viele Sicherheitsanalysten, Forscher und Berichterstatter die verfügbaren Informationen untersucht und Erkenntnisse zu Merkmalen und Taktiken der Gruppe gewonnen.

Diese Analysen gelangten zu den folgenden gemeinsamen Ergebnissen:

- Weniger ausgereifte Taktiken und Verhaltensweisen

- Einfluss und Bekanntheitsgrad haben Priorität

- Primärer Fokus auf monetäre Ziele

Die vermuteten Ziele Geld und Ruhm beruhen auf der Tatsache, dass die Gruppe dazu übergegangen ist, statt Unternehmen in Südamerika weitaus einflussreichere Unternehmen ins Visier zu nehmen – „große internationale Technologieunternehmen“, wie es in den Recherchen von Flashpoint heißt. In der Theorie könnten Angriffe auf diese Unternehmen Cyberkriminellen höhere Auszahlungen einbringen und sie haben der Gruppe zweifelsohne größere Bekanntheit verschafft.

Wie zahlreiche Analysten dargelegt haben, kann einem solchen „losen Zusammenschluss“ nur schwer ein einziges, monolithisches Ziel zugeschrieben werden. Und ebenso wenig können Ziele verlässlich ausgeschlossen werden. LAPSUS$ hat vehement behauptet, weder politisch motiviert zu handeln noch staatlich gefördert zu werden, und die Aktivitäten der Gruppe scheinen diese Aussage zu bestätigen.

Wenn Ransomware-Gruppen wie Conti gut organisierte „Betriebe“ sind, die an kriminelle Vereinigungen aus Fernsehserien und Filmen wie Boardwalk Empire oder Der Pate erinnern (mit eigenem Kundenservice und Personalwesen), dann tritt LAPSUS$ eher wie die Banden aus Gefährliche Brandung oder Durchgeknallt auf. Zahlreiche Analysten haben das Verhalten der Mitglieder als unreif und impulsiv bezeichnet und sie mit den klischeehaften „Teenagern im Keller“ verglichen – den Script-Kiddies.

Es ist schwierig, einzelne Mitglieder von cyberkriminellen Gruppen zu identifizieren, doch Forscher und Strafverfolgungsbehörden haben die Aktivitäten von LAPSUS$ zu einigen Teenagern in Brasilien und Großbritannien zurückverfolgt. Die Identitätsfeststellungen, die anschließenden Festnahmen und das offenbare Schweigen der Gruppe scheinen die Analyse zu bestätigen, dass die Gruppe aus „talentierten, aber unerfahrenen“ Akteuren besteht, die „rücksichtslos und unruhestiftend“ auftreten. Diese Charakterzüge stützen sich auf die beobachteten Taktiken und Verhaltensweisen der Gruppe, auf die wir nun näher eingehen.

Wie geht LAPSUS$ vor?

Die LAPSUS$-Gruppe, deren Geschichte angesichts der jüngsten Entwicklungen vielleicht schon beendet ist, durchlief dennoch einen gewissen Reifeprozess. Der Verlauf war nicht linear, was ein weiterer Beleg für den losen kollektiven Charakter der Gruppe ist. Im Laufe der Zeit nahm die LAPSUS$-Gruppe bei ihren Angriffen opportunistische Änderungen an Taktiken und Prioritäten vor und ging vom herkömmlichen Diebstahl von Kunden- und Klientendaten dazu über, proprietäre Informationen und Quellcode zu entwenden.

Die Taktiken beschränkten sich bei den ersten Angriffen auf Distributed Denial of Service (DDoS) und Website-Vandalismus. Doch bereits am 21. Januar war die LAPSUS$-Gruppe mit dem mehrstufigen Übergriff beschäftigt, der schließlich zum Vorfall bei Okta führte. Im Zuge dieses Reifeprozesses setzte die LAPSUS$-Gruppe vorwiegend auf bewährte Taktiken wie den Kauf von Zugangsdaten-Dumps, Social Engineering-Helpdesks und Spamming von MFA-Eingabeaufforderungen (Multi-Faktor-Authentifizierung), um sich einen ersten Zugang zu Zielunternehmen zu verschaffen.

Laut Berichten von Microsoft und der NCC Group (der Microsoft-Bericht bezieht sich auf den dort verzeichneten Übergriff der Gruppe) sind sind dies einige der wichtigsten Taktiken, Techniken und Verfahren der LAPSUS$-Gruppe:

- Erstzugriff über gekaufte oder öffentlich zugängliche Zugangsdaten-Repositorys, Passwortdiebe und Bestechung von Mitarbeitern

- Umgehung von MFA durch Spamming von Eingabeaufforderungen oder Kontaktaufnahme mit dem Helpdesk

- Zugriff auf Anwendungen mit Internetanbindung wie virtuelle private Netzwerke (VPNs), Microsoft SharePoint, virtuelle Desktops usw., um weitere Zugangsdaten zu sammeln und sensible Informationen abzugreifen

- Erhöhung von Berechtigungen durch Ausnutzung ungepatchter Schwachstellen in Jira, GitLab und Confluence sowie Auflistung von Benutzern mit dem Active Directory Explorer

- Datenexfiltration über NordVPN oder kostenlose File-Drop-Dienste und anschließendes Löschen von Ressourcen

- Nutzung des Zugriffs auf die Cloud-Umgebungen des Angriffsziels, um eine Angriffsinfrastruktur aufzubauen und alle anderen globalen Administratoren zu entfernen

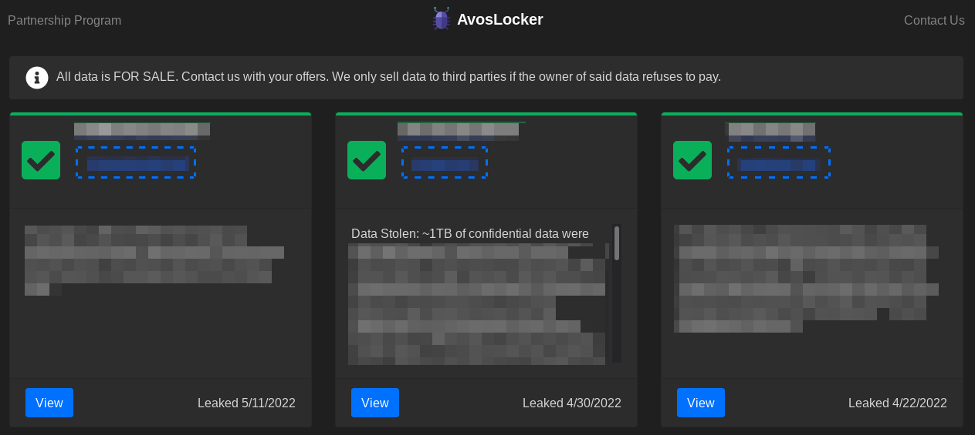

Wie bereits erwähnt unterscheidet sich die LAPSUS$-Gruppe in einem wichtigen Punkt von anderen Threat-Gruppen aus den Bereichen Erpressung und Ransomware: Sie betreibt keine Leak-Website. Die Gruppe nutzt zur Bekanntgabe von Opfern ausschließlich ihren Telegram-Kanal und bezieht die breitere Community oftmals in die Frage ein, Daten welches Unternehmens als Nächstes veröffentlicht werden sollen. Verglichen mit den ausgefeilten und standardisierten Websites von Ransomware-Gruppen (wie AvosLocker, LockBit 2.0, Conti usw.) wirken diese Praktiken unorganisiert und unausgereift.

Leak-Website von AvosLocker, Bildquelle: Tenable, Mai 2022

Vordergründig ließe sich der Übergang zum Diebstahl von Quellcode und proprietären Informationen als Strategie betrachten, die zu höheren Erpressungszahlungen bewegen und anregen soll. Doch die LAPSUS$-Gruppe hat von diesen Diebstählen auch auf ungewöhnliche Weise Gebrauch gemacht. Zusammen mit den Nvidia-Daten wurde von LAPSUS$ auch ein Zertifikat zur Code-Signierung geleakt, das Malware-Autoren nach Belieben verwenden konnten, um ihre Malware als legitim signierte Programme von Nvidia in Zielumgebungen einzuschmuggeln. LAPSUS$ konnte also wertvolle Informationen von Nvidia entwenden, war aber nicht daran interessiert oder in der Lage, diese gewinnbringend zu seinem eigenen Vorteil einzusetzen. Die Gruppe schien kein besonders gutes Gespür dafür zu haben, welche Daten tatsächlich Wert hatten. Die von Microsoft gestohlenen Daten „führen zu keiner Erhöhung des Risikos“ und Samsung erwartete „keine Auswirkungen auf sein Geschäft oder seine Kunden“.

Tatsächlich kommunizierte LAPSUS$ Erpressungsforderungen nicht immer effektiv an Betroffene, diskutierte mitunter kontrovers in der Öffentlichkeit darüber, in welcher Form Daten geleakt werden sollten, und stellte „unangemessene und irrationale“ Forderungen. Von Nvidia forderte LAPSUS$, Änderungen an der Funktionsweise von Nvidia-Chips vorzunehmen, die auf keine vertretbare Weise umsetzbar waren. Hinter dieser Forderung steckte scheinbar eine längerfristig angelegte, aber schlecht durchdachte monetäre Strategie, mit der die Mining-Kapazität für Kryptowährung erhöht werden sollte.

Was hat LAPSUS$ erreicht?

Obwohl die früheren Angriffe der LAPSUS$-Gruppe nicht die Aufmerksamkeit erhielten, die ihre späteren Angriffe auf sich zogen, hatten einige recht großes Störpotenzial und rückten die Gruppe schnell ins Blickfeld der Verteidiger – insbesondere in den Regionen, die am stärksten von diesen frühen Angriffen betroffen waren. Der Gruppe gelang es, den Betrieb mehrerer Telekommunikations- und Medienunternehmen in Lateinamerika und Europa sowie des brasilianischen Gesundheitsministeriums zu beeinträchtigen.

Erst mit dem Angriff auf Nvidia Ende Februar rückte LAPSUS$ dann ins größere Rampenlicht. Mit diesem Übergriff erlangte LAPSUS$ weltweite Aufmerksamkeit und startete einen kurzen Siegeszug durch führende Technologieunternehmen, dem wohl mehr Schein als Sein zugrunde lag.

Die Übergriffe auf Samsung, Microsoft und Okta hatten zwar nicht die technischen Auswirkungen, die nach Vorfällen bei Unternehmen dieses Kalibers zu befürchten sind, doch die Beeinträchtigungen waren erheblich. Insbesondere der Vorfall bei Okta versetzte die Cybersecurity-Branche während seiner Untersuchung und Veröffentlichung in Aufruhr. Parallel zu diesen schwerwiegenden Vorfällen nahm die Gruppe weiterhin kleinere Unternehmen in Lateinamerika und Europa ins Visier.

LAPSUS$ fiel durch unberechenbares Verhalten und sonderbare, unerfüllbare Forderungen auf. In einem Fall beschuldigte die Gruppe sogar eines ihrer Ziele, „zurückgehackt“ zu haben – die Zeit, in der LAPSUS$ für die größten Schlagzeilen in der Cybersecurity-Branche sorgte, war chaotisch. Es lässt sich schwer abschätzen, wie viel Geld die LAPSUS$-Gruppe durch ihr Treiben verdient hat. Doch es steht außer Frage, dass sie eine gewisse Berühmtheit erlangt hat – mit allen damit verbundenen Vor- und Nachteilen. Drei Monate nach dem Höhepunkt der LAPSUS$-Angriffe und den Festnahmen bleibt die Gruppe größtenteils inaktiv.

So sollten Unternehmen reagieren

Die primären Taktiken der LAPSUS$-Gruppe konzentrieren sich auf Social Engineering und die Rekrutierung von Insidern. In ihrem Bericht über die Aktivitäten der Gruppe hat die NCC Group Indikatoren für eine Kompromittierung (Indicators of Compromise, IoCs) im Zusammenhang mit LAPSUS$-Angriffen zusammengestellt. Unternehmen sollten die folgenden Handlungsempfehlungen befolgen, um sich gegen Angriffe von LAPSUS$ und anderen Erpressergruppen zu schützen.

- Helpdesk-Richtlinien und das Bewusstsein für Social Engineering neu überdenken

- Stärkung der MFA: SMS-basierte MFA vermeiden; Nutzung sicherer Passwörter gewährleisten; passwortlose Authentifizierung verwenden

- Robuste Authentifizierungsoptionen für Anwendungen mit Internetanbindung wie OAuth und SAML (Security Assertion Markup Language) verwenden

- Bekannte ausgenutzte Schwachstellen ausfindig machen und patchen, die es Angreifern ermöglichen könnten, sich lateral durch Systeme zu bewegen, Berechtigungen zu erhöhen und sensible Daten zu exfiltrieren

- Stärkung der Cloud-Sicherheitslage: Risikoerkennung verbessern, Zugriffskonfigurationen optimieren

Okta verweist in seiner Analyse des Vorfalls, der seine eigenen Systeme betraf, auf die Einführung von Zero Trust als wichtigen Schutzmechanismus. Die zusätzlichen Authentifizierungsschritte für den Zugriff auf sensible Anwendungen und Daten hinderten die LAPSUS$-Gruppe daran, sich Zugang zu verschaffen – und bewahrten Okta und seine Kunden so vor möglicherweise katastrophalen Folgen.

Erpressergruppen wie LAPSUS$ haben es nicht aus denselben Beweggründen auf Active Directory abgesehen wie herkömmliche Ransomware-Gruppen. Doch auch sie wollen AD-Ziele kompromittieren, um dadurch Zugang zu privilegierteren Benutzerkonten zu erhalten. Eine ordnungsgemäße Konfiguration und Überwachung von AD ist zur Unterbindung von Erpressung genauso entscheidend wie zur Unterbindung von Ransomware. Darüber hinaus besteht eine hohe Wahrscheinlichkeit, dass diese Erpressergruppen auch Cloud-Umgebungen ins Visier nehmen. Die LAPSUS$-Gruppe wurde dabei beobachtet, wie sie Cloud-Infrastruktur angriff, Ressourcen löschte und legitime Nutzer aussperrte.

Wie ihre Ransomware-Pendants setzen auch diese Erpressergruppen immer noch auf Legacy-Schwachstellen, die von Unternehmen nicht gepatcht wurden. Auf der RSA Conference im Juni 2022 erklärte Rob Joyce, Cybersecurity Director der NSA, dass die Behebung dieser bekannten ausgenutzten Schwachstellen „die Grundlage“ für Cybersecurity-Maßnahmen bilden muss. Tenable-Kunden können unsere Scan-Vorlage für das Ransomware-Ökosystem, Dashboards (Tenable.io, Tenable.sc) und Berichte verwenden, um ihre Umgebungen auf Schwachstellen zu bewerten, die bekanntermaßen von Ransomware-Gruppen angegriffen werden. Viele davon werden auch von Erpressergruppen ausgenutzt.

Die Zukunft von Erpressergruppen

LAPSUS$ ist nicht die einzige Gruppe, die Erpressung verübt. Nach der Auflösung von Conti war zu beobachten, dass sich einige Affiliates der Gruppe an ähnlichen Angriffen beteiligten. US-Behörden haben auch vor einer anderen Erpressergruppe namens Karakurt gewarnt, die sich inzwischen nicht mehr auf den Betrieb einer Leak-Website für fremde Daten beschränkt, sondern in eigenem Interesse Datendiebstahl und Erpressung betreibt.

Als die Aktivitäten der LAPSUS$-Gruppe abflauten, wurde die Gruppe RansomHouse immer bekannter. Genau wie LAPSUS$ wird auch RansomHouse von einigen als Ransomware-Gruppe eingestuft, doch sie verschlüsselt keine Daten in Zielnetzwerken. Viele Taktiken von RansomHouse ähneln denen von LAPSUS$ und die Gruppe hat sogar auf dem Telegram-Kanal von LAPSUS$ für ihre Aktivitäten geworben.

Ebenso wie Ransomware werden auch Erpressungsangriffe nicht abreißen, solange ihre Durchführung nicht zu kompliziert oder zu kostspielig wird. Unternehmen sollten prüfen, welche Schutzmaßnahmen gegen die eingesetzten Taktiken vorhanden sind, wie sie verstärkt werden können und ob ihre Playbooks mit Reaktionsmaßnahmen diesen Vorfällen effektiv Rechnung tragen. Auch wenn es leicht fallen mag, Threat-Gruppen wie LAPSUS$ wegen ihrer dreisten, unbeholfenen und irrationalen Taktiken zu verharmlosen: Die Beeinträchtigung großer internationaler Technologieunternehmen erinnert uns daran, dass selbst unbeholfene Taktiken gravierende Auswirkungen haben können.

Weitere Informationen

- Research Reports

- Threat Intelligence