Endlich die „unbekannten Unbekannten“ auf Ihrer gesamten Angriffsoberfläche finden

CISOs graut es vor den „unbekannten Unbekannten“ – Assets, Schwachstellen, Fehlkonfigurationen und Systemschwächen, die das Sicherheitsteam nicht erkannt und daher nicht abgesichert hat. Diese blinden Flecken öffnen Angreifern Tür und Tor und stellen für Unternehmen ein beträchtliches Sicherheitsrisiko dar.

Unbekannte Unbekannte. Das ist die Antwort, die ich im Laufe meiner Karriere von CISOs und anderen Sicherheitsverantwortlichen auf die Frage „Was bereitet Ihnen schlaflose Nächte?“ am häufigsten erhalten habe. Die meisten Sicherheitsprogramme sind darauf ausgelegt, einen umfassenden Einblick in die Umgebung zu liefern und zu ermitteln, wo Unternehmen am stärksten gefährdet sind. Mithilfe dieser Erkenntnisse kann entschieden werden, wie und wo Risiken am besten einzudämmen sind, um potenzielle Schäden für das Unternehmen zu reduzieren. In vielerlei Hinsicht besteht die eigentliche Aufgabe sämtlicher Sicherheitsmaßnahmen darin, im Rahmen von Risikomanagementprogrammen als treibende Kraft zu fungieren. Es gibt zahlreiche Tools und Techniken, die zu Transparenz beitragen. Doch die unbekannten Unbekannten zu erfassen, zu verstehen und sich ihrer bewusst zu werden, stellt noch immer eine große Herausforderung dar. Sobald diese Risiken sichtbar sind und entsprechend berücksichtigt wurden, können Sicherheitsteams ihre Entscheidungsfindungs-Engine nutzen und sie auf dieselbe Weise eindämmen wie alle anderen bekannten Risiken.

In den letzten Jahren haben sich insbesondere zwei Techniken herauskristallisiert, die Sicherheitsteams dabei helfen, die Lücke im Hinblick auf unbekannte Unbekannte zu schließen: EASM (External Attack Surface Management) und APA (Attack Path Analysis). Im Folgenden gehen wir darauf ein, was diese Techniken sind, warum sie sich zu einem unverzichtbaren Bestandteil von ausgereiften Sicherheitsprogrammen entwickeln und wie sie Sicherheitsabteilungen dabei unterstützen, die Angriffsoberfläche ihrer Umgebung in den Griff zu bekommen.

Attack Surface Management

Ein Bereich, der häufig unbekannte Unbekannte verbirgt und sich besonders schwer nachvollziehen und verwalten lässt, ist der extern zugängliche Teil einer Unternehmensinfrastruktur. Öffentlich und kontinuierlich über das Internet zugängliche Assets fallen Angreifern sofort ins Auge und werden bei Kompromittierungsversuchen als Erstes angegriffen. Es ist davon auszugehen, dass Angreifer sich damit verbinden und sie sogar zur Sondierung einsetzen. Für Verteidiger erweist sich dies jedoch als Problem, wenn Assets im öffentlichen Raum vorhanden sind, von denen sie keine Kenntnis haben. Beispielsweise könnte ein in Vergessenheit geratener DNS-Eintrag von einem Angreifer zu Betrugszwecken missbraucht werden. Oder auch ein unzureichend abgesicherter Server oder eine Webanwendung, die ein wohlmeinender Entwickler zu Testzwecken in Betrieb genommen hat – mit den Domäneninformationen des Unternehmens. Unternehmen haben in der Regel Dutzende von Assets und Services, von denen Sicherheitsteams nichts wissen, Angreifer aber sehr wahrscheinlich schon.

EASM-Technologie trägt speziell diesem Problem Rechnung, indem sie öffentlich zugängliche Assets kontinuierlich scannt und überwacht. Mit diesen Tools kann ganz einfach nach sämtlichen Informationen gesucht werden, die mit öffentlichen Assets eines Unternehmens verknüpft sind (z. B. nach Domänenname, IP-Adressbereich usw.). Bei richtiger Anwendung liefert EASM einen einheitlichen und konstanten Einblick in diese öffentlich zugänglichen Assets – unabhängig davon, wo sie sich befinden und um welche Assets es sich handelt. Übrigens, als ich noch als Consultant mit Unternehmen zusammengearbeitet habe, identifizierten EASM-Tools deutlich mehr öffentlich zugängliche Assets, als die meisten Sicherheitsteams für möglich halten würden. Und durch den Aufstieg von Cloud-Infrastrukturen und -Umgebungen ist es für Entwickler, IT-Mitarbeiter und selbst das Sicherheitsteam einfacher geworden, neue Assets hochzufahren, die möglicherweise nicht konsistent erfasst oder identifiziert werden. Mithilfe von EASM können potenzielle Angriffsvektoren jedoch aufgedeckt und entsprechende Schritte unternommen werden, um sie entweder in Maßnahmen zur Risikominderung einzubeziehen oder gänzlich zu entfernen, sodass sie nicht mehr für böswillige Absichten nutzbar sind. Dieses leistungsstarke Tool bringt Licht in Bereiche, in denen Assets mit Internetverbindung ohne automatisiertes Toolset nur schwer aufgespürt, identifiziert und geordnet werden können.

Analyse von Angriffspfaden

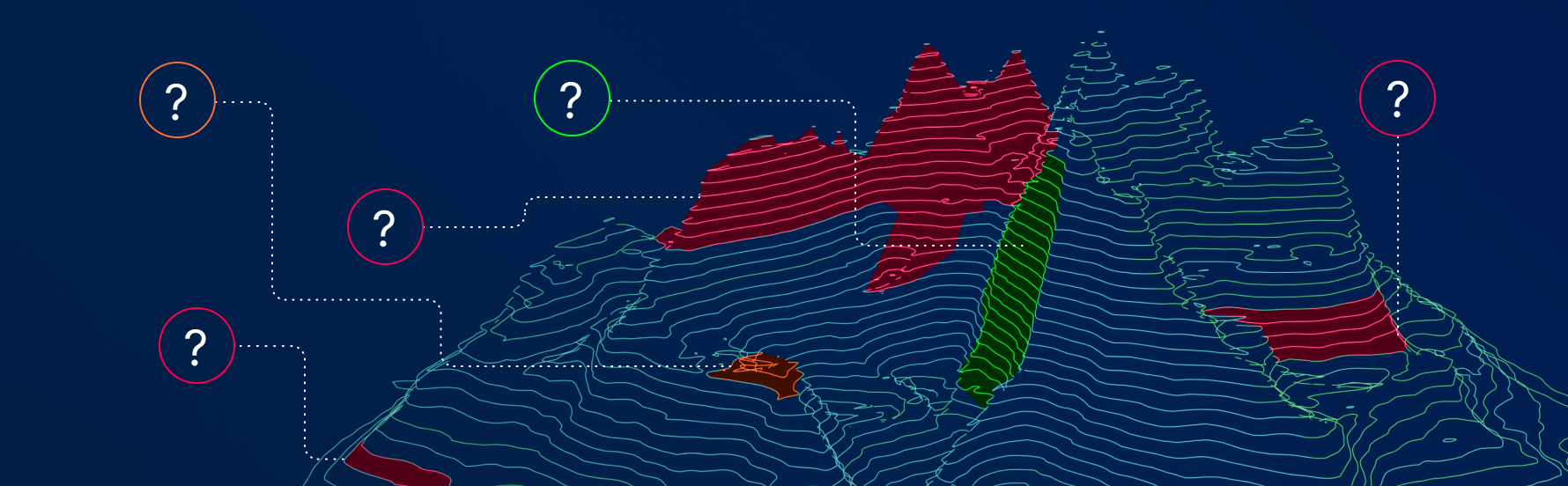

Wenn EASM dazu beiträgt, potenzielle Einstiegspunkte für Angreifer zu identifizieren, kann APA im Anschluss identifizieren, welche Schwachstellen, Fehlkonfigurationen und andere Systemschwächen wahrscheinlich für den Zugriff auf kritische Datenbestände und Assets genutzt werden. Auf elementarster Ebene stellt APA Beziehungen zwischen gänzlich verschiedenen Sicherheitsergebnissen her. Dadurch werden Stellen erkannt, die ohne Wissen des Sicherheitsteams kompromittiert werden könnten, oder Bereiche, in denen Sicherheitskontrollen umgangen werden können, um kritische Ziele zu erreichen. Einige SIEM-Tools (Security Information and Event Management) und BAS-Produkte (Breach Attack Simulation) versuchen, diese Beziehungen zwischen Schwachstellen zu identifizieren. Doch ihre Funktionen sind entweder sehr eingeschränkt oder sie replizieren bekannte Angriffe nur auf statische Art Weise gegen eine einzelne Schwachstelle. APA-Technologie hingegen rollt das Ganze von unten nach oben auf und setzt Schwachstellenbewertungen und Exposure-Management ein, was ein umfangreicheres Verständnis von Konfiguration, Schwachstellenstatus und Risikokontext jedes Assets vermittelt. Dadurch können APA-Tools die Sicherheitslage jedes Assets deutlich besser abbilden und bieten folglich einen umfassenderen Überblick über die Beziehungen zwischen sämtlichen Daten.

Stellen Sie es sich so vor: Wenn ein Nagel zu einem platten Reifen führen kann, dann wissen wir, dass es eine Bedrohung (Nägel) und eine Schwachstelle (Gummi hält Einstichen nicht stand) gibt. Wir könnten diese Informationen nutzen, um andere Reifen zu testen und zu bestätigen, dass auch bei ihnen das Risiko einer Reifenpanne durch Nägel besteht. Wenn wir dieselbe Bedrohung aber auf andere Fahrzeugteile übertragen, sieht das Ergebnis ganz anders aus. Sollte ein Nagel die Metallkarosserie des Fahrzeugs punktieren, hat dies nicht dieselben Auswirkungen, und der Motorblock wird unter Umständen sogar gar keinen Schaden nehmen. Wenn eine einzelne Bedrohung und ein einzelner Schwachstellentyp immer wieder zur Bewertung des Risikos für das gesamte Fahrzeug verwendet werden, ergeben sich keine wirklich aussagekräftigen Informationen zu der Frage, was gefährdet ist und welche Konsequenzen auftreten könnten.

Was aber passiert, wenn zwischen verschiedenen zusammenhängenden Bedrohungsarten ein Bezug hergestellt wird? Ein Nagel kann zu einem platten Reifen führen, und wenn der Reifen platzt, fährt das Fahrzeug vielleicht so lange auf der Felge, dass strukturelle Schäden an der Radaufhängung oder am Bremssystem entstehen. Wenn das Fahrzeug alt ist oder nicht ordnungsgemäß instand gehalten wurde, könnte sich der Dominoeffekt fortsetzen und zu einer Beschädigung des Motors oder der Kühlsysteme führen. In diesem Fall geht es um unterschiedliche Arten von Bedrohungen und Schwachstellen. Doch wir können sie in Bezug setzen und dadurch herausfinden, welche breiter gefassten systemischen Ausfälle sich durch die ursprüngliche Einzelbedrohung ergeben könnten.

Genau dasselbe gilt für die moderne Angriffsoberfläche in Unternehmen. Ein öffentlich zugängliches Asset könnte wegen eines fehlerhaft konfigurierten Ports kompromittiert sein, wodurch ein Angreifer dann in der Lage ist, von diesem Host aus einen SQL-Injection-Angriff auf eine Webanwendung eines Unternehmens zu starten. Die kompromittierte Anwendung legt wiederum Daten offen, durch die der Angreifer an Benutzernamen und Passwörter gelangen kann, die ihm Zugriff auf einen anderen Host gewähren. Von dort aus kann er einen größeren Angriff auf eine bekannte ausnutzbare Windows-Schwachstelle starten, die ihm ausgeweiteten administrativen Zugriff gewährt. Mit diesem kann der Angreifer das interne Netzwerk durchqueren und beliebige kritische Assets erreichen, auf die er es abgesehen hat. Nach diesem Muster laufen Angriffe in etwa ab. Um sich erfolgreich dagegen zu verteidigen, müssen wir den gesamten Angriffspfad verstehen und nachvollziehen können, an welcher Stelle ein Schwachstellentyp zur Ausnutzung eines weiteren führen kann. Oftmals handelt es sich dabei um völlig verschiedene Schwachstellentypen. Für die Entscheidung, wo schnell bereitzustellende und kostengünstige Sicherheitskontrollen implementiert werden müssen, ist dies ausschlaggebend. Dadurch sind wir in der Lage, Lücken in unseren Schutzmaßnahmen zu schließen, die uns bisher unbekannt waren.

Mit Defense-in-Depth-Strategien wurde schon immer das Ziel verfolgt, Sicherheitskontrollen auf mehreren Ebenen einzurichten, damit bekannte Assets und Einfallstore abgesichert sind. APA bringt die unbekannten Unbekannten zum Vorschein, die Hacker wahrscheinlich angreifen und zur Durchquerung der Umgebung nutzen werden. Diese besonderen Angriffsvektoren werden somit zu „bekannten Bekannten“ und Teams können ihre Kontrollen ausweiten, um vorhandene Lücken zu schließen.

Keine unbekannten Unbekannten mehr

Umgebungen werden immer komplexer. Dadurch nimmt auch das Potenzial für Angriffsvektoren, die als unbekannte Unbekannte einzustufen sind, exponentiell zu. Wenn Sicherheitsteams unsere bestehenden Best Practices für Schwachstellenbewertung, Konfigurationsbewertung und Risikomanagement als Grundlage nutzen, um die Beziehungen zwischen sämtlichen Ergebnissen zu analysieren, erhalten sie ein Tool von unschätzbarem Wert, mit dessen Hilfe sie ihre Infrastruktur schützen, die Anzahl der unbekannten Unbekannten reduzieren und nachts hoffentlich ruhiger schlafen können.

Möchten Sie weitere Anleitungen für Ihre Sicherheitsstrategie? Lesen Sie den Rückblick auf die Bedrohungslandschaft 2021 von Tenable, der eine umfassende Analyse der Bedrohungslandschaft des letzten Jahres bietet, die Sicherheitsexperten nutzen können, um ihre Sicherheit jetzt zu verbessern. Sehen Sie sich außerdem dieses Webinar an: „Exposure Management for the Modern Attack Surface: Identify & Communicate What's Most at Risk in Your Environment and Vital to Fix First.“

- Attack Surface Management

- Executive Management