Wenn Homeoffice keine Option ist: Industrielle Sicherheit im Zeitalter von COVID-19

Für Versorgungs- und Fertigungsunternehmen, die im Zuge der Coronavirus-Maßnahmen den Betrieb aufrechterhalten müssen, können reduzierte Belegschaften ein erhöhtes Sicherheitsrisiko bergen. Im Folgenden erfahren Sie, wie Sie Teams und Betriebsabläufe vor internen und externen Bedrohungen schützen können.

Ganz gleich, wo auf der Welt Sie sich befinden: In den letzten Wochen dürften sich die Normen des Alltags drastisch verändert haben. Während sich die Coronavirus-Pandemie in rasendem Tempo rund um den Globus ausbreitet, ändern fast alle Unternehmen ihre Arbeitsweise, um sich an die neuen Gegebenheiten anzupassen. Wo immer möglich, wurden zahlreiche Mitarbeiter angehalten, im Homeoffice zu arbeiten und dabei auf Laptops, Tablets, Smartphones und Konferenzdienste zurückzugreifen.

Arbeiten im Homeoffice ist jedoch nicht immer eine Option. In Branchen, die laut Kommunal-, Landes- und Bundesregierung zu „kritischer Infrastruktur“ zählen, müssen gewisse Tätigkeiten direkt am physischen Standort ausgeführt werden, damit die Grundversorgung in Gemeinden – etwa mit Nahrungsmitteln, Wasser und Strom – gewährleistet ist. Diese Betriebe, zu denen Lebensmittel- und Getränkeproduzenten, Strom- und andere Netzbetreiber, Öl- und Gasunternehmen, Versand- und Transportunternehmen oder auch Trinkwasserhersteller gehören, können die Belegschaft nicht reduzieren, den Betrieb vorübergehend einstellen oder ohne Weiteres zu einem Homeoffice-Modell wechseln.

Inmitten dieser beispiellosen Krise der öffentlichen Gesundheit stehen Produktionsunternehmen und Betreiber kritischer Infrastrukturen vor der einzigartigen Herausforderung, die Verfügbarkeit und effiziente Produktion in einer vollständig gesicherten Umgebung aufrechtzuerhalten. Auch wenn die meisten Industriebetriebe heutzutage größtenteils automatisiert sind, können sich eben diese vernetzten Systeme letztlich als Achillesferse des gesamten Betriebs erweisen.

OT-Sicherheit: Vorsicht vor blinden Flecken

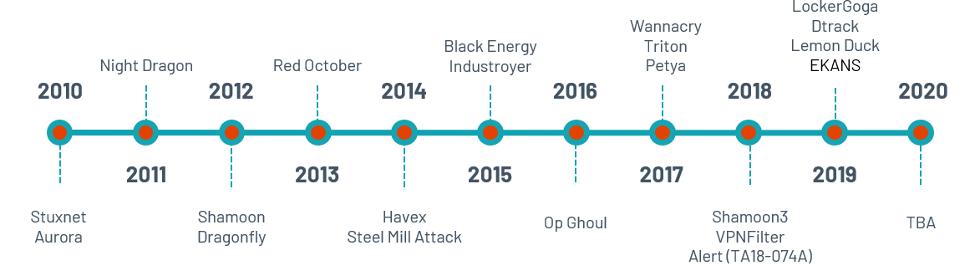

In Umgebungen mit operativen Technologien (OT) treten Sicherheitsrisiken auf, die ohne entsprechende Gegenmaßnahmen die gesamte Produktion zum Stillstand bringen oder aber ein Produkt so stark verändern könnten, dass es mit Gefahren verbunden ist oder seine Anwendung sogar tödlich enden kann. In einigen Fällen sind die Angriffsoberfläche und die Zahl der Angriffsvektoren in OT-Umgebungen exponentiell gewachsen. Tatsächlich kommt es in der gesamten Industrie Jahr für Jahr zu immer häufigeren und schwerwiegenderen Angriffen auf OT-Netzwerke. Und angesichts der Konvergenz von IT und OT verzeichnen Unternehmen nun auch Angriffe, die sich lateral zwischen IT und OT ausbreiten. Es steht außer Frage, dass OT-Netzwerke abgesichert werden müssen – genau wie in der IT.

Beurteilen Sie die Risiken Ihrer reduzierten Belegschaft

Unter normalen Umständen herrscht in Unternehmen, die Teil der kritischen Infrastruktur sind, eine Sicherheitslage, die sowohl den Vorstand als auch Aufsichtsbehörden und Kunden zufriedenstellt. Was aber, wenn unvorhersehbare Ereignisse wie eine globale Pandemie den Routinebetrieb empfindlich stören? Da Belegschaften reduziert wurden und nicht systemrelevante Arbeitnehmer an ihre häusliche Umgebung gebunden sind, besteht auch ein größeres Risiko, dass die Sicherheitslage aus dem Gleichgewicht gerät – aus dem einfachen Grund, dass weniger Mitarbeiter verfügbar sind, um den normalen Betrieb aufrechtzuerhalten. Dies kann zu folgenden Problemen führen:

- Irrtümliche Änderungen: Da im Werk oder in der Produktionsumgebung weniger Mitarbeiter anwesend sind, steigt auch das Risiko, das jemand eine speicherprogrammierbare Steuerung (SPS) falsch konfiguriert. Insbesondere dann, wenn ein weniger erfahrener und damit auch weniger prozesskundiger technischer Mitarbeiter eine unbeabsichtigte Änderung vornimmt.

- Verspätete Reaktion: Aufgrund der angespannten Personalsituation müssen Mitarbeiter unter Umständen andere Aufgaben als üblich wahrnehmen. Dies kann Sicherheitsteams in ihrer Fähigkeit einschränken, zeitnah auf Warnmeldungen zu reagieren.

- Opportunistische Angriffe: Böswillige Aktivitäten werden in dieser Zeit vermutlich zunehmen, da Hacker nach Möglichkeiten suchen, prozesstechnische Störungen sowie überlastete und unterbesetzte Teams, die mit ungewohnten Aufgaben betraut sind, gezielt auszunutzen.

Eine ehrliche Auseinandersetzung mit diesen Schwachstellen ist der erste Schritt, bevor nachvollzogen werden kann, welche Sicherheitsmaßnahmen für reibungslose und sichere kritische Betriebsabläufe wirklich notwendig sind.

Industrielle Sicherheit: Gehen Sie in die Offensive

Auch wenn die COVID-19-Pandemie in rasendem Tempo völlig neue Voraussetzungen schafft, muss industrielle Sicherheit darunter nicht zwangsläufig leiden. Mithilfe der folgenden Schritte können Versorgungsunternehmen und Hersteller ihre operativen Netzwerke wirksam schützen und es Mitarbeitern ermöglichen, ihrer Arbeit sowohl vor Ort als auch von zu Hause aus sicher nachzugehen. Betriebliche Kontinuität erfordert ein zuverlässiges und unnachgiebiges Vorgehen im Bereich der OT-Sicherheit, das folgende Maßnahmen beinhaltet:

- Sicherstellen, dass die IT-/OT-Infrastruktur vollständig sichtbar ist. Dies umfasst sowohl die gesamte Reichweite Ihres verteilten Netzwerks als auch Drill-Down-Möglichkeiten in detaillierte Geräteinformationen (z. B. Seriennummer, Betriebssystem, Firmware). Durch standortunabhängig abgesicherten Zugriff auf diese einheitlichen Dashboards können entsprechend befugtes Personal und Remote-Mitarbeiter routinemäßige Überwachungs- und Sicherheitsaufgaben wie gewohnt durchführen.

- Aktualisieren von Alarmauslösern und Richtlinien für mobile Arbeit. Benachrichtigungsketten bei Sicherheitsverstößen oder fragwürdigen Verhaltensweisen müssen auf das nunmehr standortfern und mobil arbeitende Personal abgestimmt sein. Das bedeutet, dass jede Warnmeldung die richtige Person stets zum richtigen Zeitpunkt erreichen muss, und zwar über das am besten geeignete Medium (z. B. per Telefon, PC oder Textnachricht) – je nachdem, ob der Empfänger vor Ort oder remote arbeitet.

- Dokumentieren sämtlicher Änderungen an industriellen Steuerungen. Im Rahmen der Konfigurationskontrolle sollten automatisierte „Snapshots“ erfasst werden, sobald eine Änderung an der SPS-Programmierung erfolgt, um den „letzten als funktionierend bekannten Zustand“ zu dokumentieren und festzustellen, wer sich im Netzwerk befand, welche Aktionen durchgeführt wurden und zu welchen Ergebnissen oder Unterbrechungen diese Aktionen führten. Auch wenn die Programmierung einer SPS durch Malware modifiziert werden kann, können gefährliche Änderungen genauso gut von unachtsamen Mitarbeitern oder von einem unerfahrenen Techniker ausgehen, der überarbeitet ist, außerhalb seines üblichen Aufgabenbereichs agiert oder aufgrund von anderen Prioritäten abgelenkt ist.

Für zahlreiche kritische Branchen gilt die schlichte Tatsache, dass der Betrieb auch in Zeiten von COVID-19 weiterlaufen muss – wie schwierig die Umstände auch sein mögen.

Eine fundierte Einschätzung der Lage auf operativer Mikro- und Makroebene wird über unsere Fähigkeit entscheiden, sich in dieser gänzlich unvorhergesehenen Abkehr von der Normalität neu zurechtzufinden. Entschlossenheit und Beharrlichkeit werden über Existenzen entscheiden – verbunden mit agilen Teams und Systemen, die mit dem Unternehmen wachsen und sich entsprechend anpassen können. Um es in den Worten des ehemaligen Apollo-13-Flugdirektors Gene Kranz auszudrücken, dürfte die gegenwärtige Situation nichts weniger als „unsere Sternstunde“ erfordern.

Wenn wir die richtigen Instrumente und die richtige innere Einstellung mit dem kollektiven Willen der Security-Community kombinieren, können wir stärker und widerstandsfähiger denn je aus dieser Krise hervorgehen.

Weitere Informationen zu industrieller Cybersecurity

Weitere Möglichkeiten zur Verbesserung Ihrer OT-Sicherheitslage finden Sie in den folgenden hilfreichen Ressourcen:

- Sehen Sie sich das On-Demand-Webinar „5 Things You Need to Know About IT/OT Convergence“ an

- Werfen Sie einen Blick auf die Infografik „Die sieben größten Gefahren für industrielle Cybersecurity“

- Machen Sie sich in der Cybersecurity-Checkliste für ICS mit den wichtigsten Kriterien zum Schutz kritischer Infrastruktur vertraut

- SCADA

- Vulnerability Management