Tenable

CIEM

Cloud Infrastructure Entitlement Management

In einer Public Cloud stellen die Identitäten und Berechtigungen die größte Gefahr für Ihre Cloud-Infrastruktur dar. Tenable CIEM, Teil unserer einheitlichen CNAPP, isoliert und entschärft diese Risiken. So können Sie das Least-Privilege-Prinzip in großem Maßstab umsetzen und gleichzeitig die Cloud-Akzeptanz vorantreiben.

Die handlungsfähige Cloud Security-Plattform für Cloud-Risiken

Identifizieren aller Cloud-Ressourcen

Ermitteln Sie die Computing-, Identity- und Datenressourcen in Ihrer Cloud und gewinnen Sie einen kontextbezogenen Überblick darüber, wie der Zugriff auf wichtige Ressourcen erfolgt.

Bewerten kritischer Cloud-Risiken

Profitieren Sie von dem notwendigen Kontext, um sich auf die wichtigsten Risiken zu konzentrieren, die durch die toxische Kombination von Fehlkonfigurationen, übermäßigen Berechtigungen, Schwachstellen und sensiblen Daten verursacht werden.

Beheben von Sicherheitslücken in der Cloud

Reduzieren Sie Cloud-Risiken, indem Sie die größten Sicherheitsmängel schnell und mit chirurgischer Präzision beheben – selbst wenn Sie nur fünf Minuten Zeit haben.

Schützen Sie Ihre Cloud vor Angreifern, die Identitäten, unverhältnismäßigen Zugriff und übermäßige Berechtigungen ausnutzen

Erkennen Sie, welche Benutzer – Personen, Maschinen oder Dienste – Zugriff auf Cloud-Services haben

Fast alle Datenpannen werden durch ausgenutzte Identitäten verursacht. Böswillige Akteure nutzen schlecht verwaltete IAM-Berechtigungen, um sich Zugang zu sensiblen Daten zu verschaffen. Bedauerlicherweise sind nahezu alle Cloud-Berechtigungen überprivilegiert – es ist lediglich eine Frage der Zeit, bis es zu einem Verstoß kommt. Bedingt durch Cloud-Komplexität – darunter Tausende von Microservices, die Zugriff auf Ressourcen sowie mehrstufige Richtlinien erfordern, die sich häufig ändern – ist es schwierig, Zugriffsrisiken und Zugriffsrechten auf den Grund zu gehen.

Führende Analysten empfehlen Unternehmen, das Berechtigungsmanagement und die Durchsetzung des Least-Privilege-Prinzips als wesentliche Bestandteile ihrer Cloud-Strategie zu automatisieren. Mit Tenable CIEM ist genau das möglich.

Lesen Sie das Datenblatt.[Tenable Cloud Security] geht über die reine Betrachtung von Berechtigungen hinaus und zeigt den IAM-Risikokontext auf, der unser vielbeschäftigtes DevOps-Team informiert und dessen Maßnahmen zur Eindämmung von Risiken und Minimierung von Störungen unterstützt.

Profitieren Sie mit Tenable von branchenführender Sicherheit für Cloud-Identitäten und Berechtigungen

Tenable CIEM bietet die umfangreichste Lösung zur sicheren Verwaltung der Identitäten von Personen und Diensten in Ihrer Cloud-Umgebung. Visualisieren Sie sämtliche Identitäten und Berechtigungen und setzen Sie automatisierte Analysen ein, um Risiken – einschließlich übermäßiger Berechtigungen und toxischer Kombinationen – präzise und kontextbezogen aufzudecken und zu priorisieren. Gewinnen Sie detaillierte Erkenntnisse zu der Frage, welche Zugriffsrechte zur Durchführung einer Aufgabe notwendig sind, beheben Sie Risiken mithilfe von automatisierten Workflows, verfolgen Sie einen Shift-Left-Ansatz zur Durchsetzung des Least-Privilege-Prinzips und untersuchen Sie verdächtiges Verhalten näher.

Mit Tenable CIEM können Sie wichtige identitätsbezogene Fragen zum Thema Cloud-Sicherheit beantworten. Zum Beispiel:

- Wer hat Zugriff auf welche Ressourcen in der Cloud?

- Wo liegen meine größten Risiken?

- Was muss ich tun, um Probleme zu beheben?

- Wie kann ich Compliance in der Cloud gewährleisten?

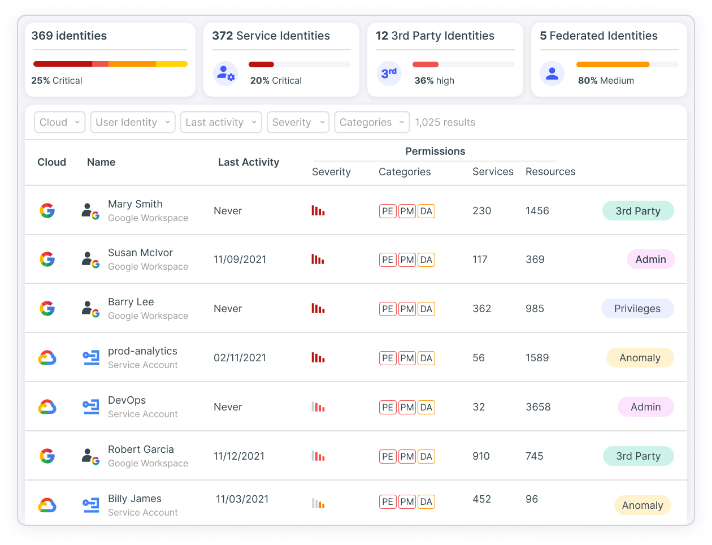

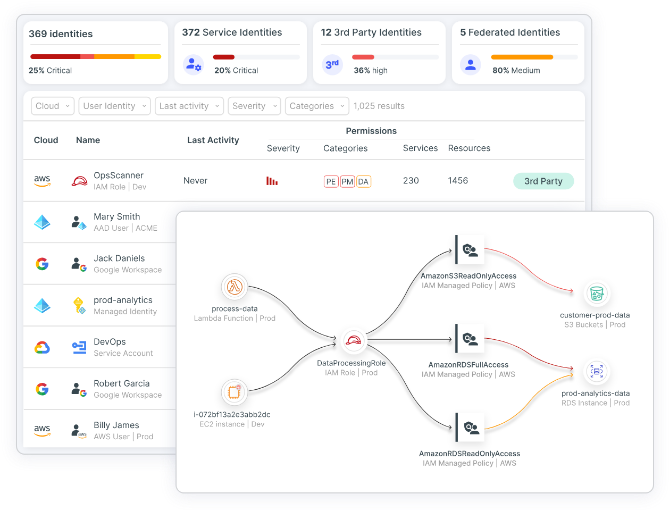

Multi-Cloud-Asset Management und Full-Stack-Risikobewertung

Erfassen und visualisieren Sie kontinuierlich ein komplettes Bestandsverzeichnis aller Cloud-Identitäten, Berechtigungen, Ressourcen und Konfigurationen in Ihrer Cloud-Umgebung, einschließlich IAM-, Verbund- und Drittnutzer. Tenable CIEM setzt eine Full-Stack-Analyse ein, die die Berechtigungsmodelle der Cloud-Anbieter für Identitäts-, Netzwerk-, Rechen- und Datenressourcen auswertet, um präzise Ergebnisse im jeweiligen Kontext zu ermitteln. Gewinnen Sie umfassenden Einblick in identitätsbezogene Risiken, einschließlich übermäßiger Berechtigungen, Netzwerk-Exposure und verborgener Gefahren.

Mehr lesenAutomatisierte Behebung, angepasst an Ihre Anforderungen

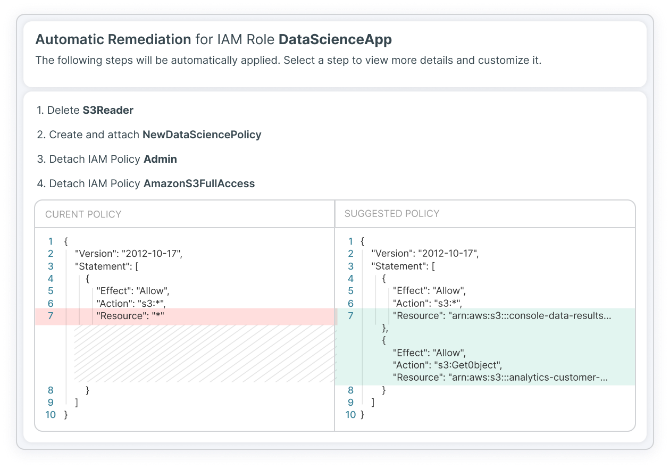

Tenable CIEM trägt durch automatisierte und geführte Behebungstools dazu bei, problematische Privilegien – und fehlerhafte Konfigurationen – zu reduzieren. Entfernen Sie schnell unbeabsichtigte Berechtigungen und beheben Sie Fehlkonfigurationen, um die damit verbundenen Risiken zu reduzieren.

- Nutzen Sie Assistenten, die Behebungsmaßnahmen und Optionen zur automatisierten Behebung anzeigen.

- Fügen Sie automatisch generierte optimierte Richtlinien und Konfigurationskorrekturen in bestehende DevOps-Workflows wie Jira oder ServiceNow ein.

- Senken Sie die mittlere Zeit bis zur Behebung (MTTR), indem Sie den Entwicklern Code-Snippets in der richtigen Größe und mit den geringstmöglichen Berechtigungen zur Verfügung stellen.

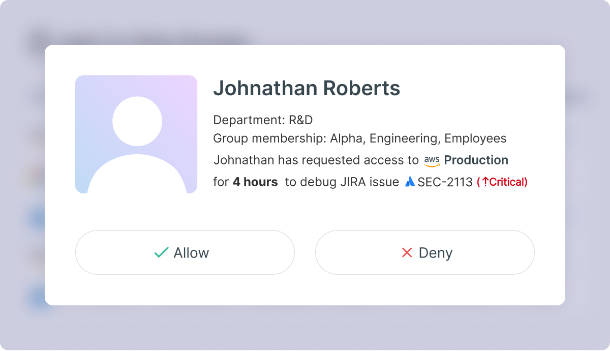

Innovation ohne Abstriche bei der Sicherheit dank Just-in-Time-Zugriff (JIT)

Manchmal benötigen Engineering-Teams hochprivilegierten Zugang zu sensiblen Cloud-Umgebungen, etwa für die Fehlersuche oder die manuelle Bereitstellung eines Service. Doch wenn Benutzern weitreichende Zugriffsrechte gewährt und nicht wieder entzogen werden, sobald diese nicht mehr notwendig sind, kann dies zu Risiken führen. Mit der Just-in-Time (JIT)-Zugriffsverwaltung von Tenable können Sie den Zugriff von Entwicklern auf der Grundlage von betrieblichen Begründungen steuern. Mit Tenable JIT können Sie granulare Least-Privilege-Richtlinien durchsetzen und über lange Zeiträume bestehende Berechtigungen vermeiden, um so Ihre Cloud-Angriffsoberfläche zu minimieren. Entwickler können dazu befähigt werden, schnell Anfragen einzureichen, Genehmiger zu benachrichtigen und temporären Zugriff zu erhalten. Sie können Governance gewährleisten, indem Sie die Aktivitäten während der Sitzung verfolgen und detaillierte JIT-Zugriffsberichte erstellen.

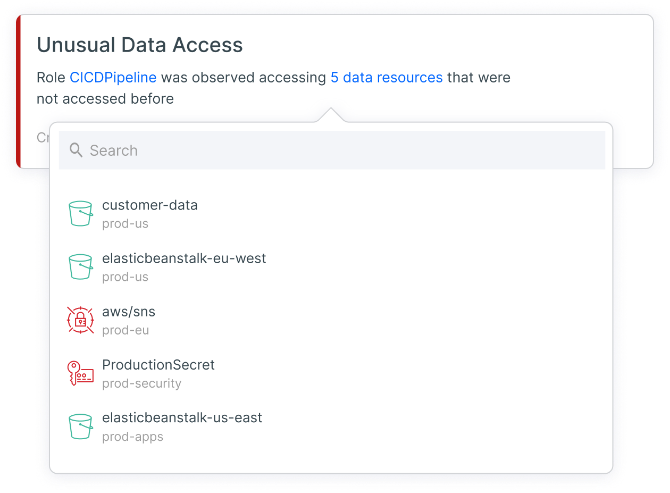

Untersuchung von Bedrohungen und Aufspüren von Anomalien

Mit Tenable CIEM können Sie kontinuierliche Cloud-Risikoanalysen anhand von Verhaltens-Baselines durchführen, um Anomalien und verdächtige Aktivitäten zu erkennen. Tenable CIEM identifiziert identitätsbasierte Bedrohungen, wie beispielsweise ungewöhnliche Aktivitäten im Zusammenhang mit Datenzugriff, Netzwerk-Zugriffsverwaltung, Berechtigungsmanagement, Rechteausweitung und mehr. Durch die Abfrage angereicherter Protokolle können Sie Risiken im Kontext verstehen, betrachten und untersuchen. Eine weitere Senkung der MTTR lässt sich mithilfe von Integrationen mit SIEM-Lösungen (z. B. Splunk und IBM QRadar) und Ticketing-/Benachrichtigungssystemen (z. B. ServiceNow und Jira) erzielen.

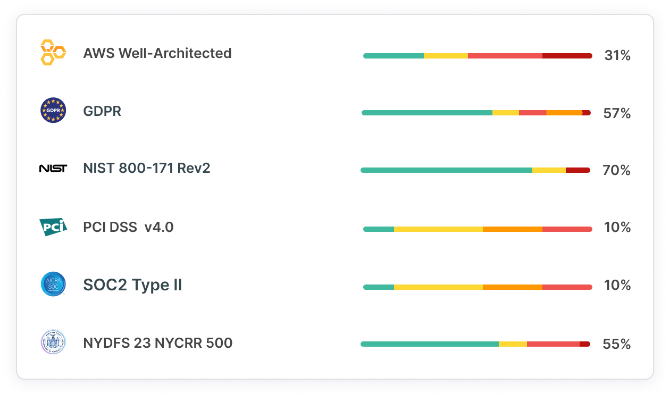

Mehr lesenKontinuierliche Zugriffskontrolle und Compliance

Bedingt durch Sicherheits- und datenschutzrechtliche Vorschriften wie CIS, SOC2 und HIPAA müssen Unternehmen über Cloud-Sicherheitsfunktionen verfügen, um Zugriffsrichtlinien zu steuern und das Least-Privilege-Prinzip durchzusetzen. Effektive Kontrollmechanismen ermöglichen kontinuierliche Prüfungen und eine automatische Berichterstattung über die Verwendung privilegierter Cloud-Identitäten. Damit Sie das Least-Privilege-Prinzip und einen Shift-Left-Ansatz umsetzen können, müssen Sie sich zunächst ein vollständiges und genaues Bild von allen Berechtigungen machen. Tenable CIEM analysiert, wie Personen und Maschinen auf Cloud-Ressourcen zugreifen, und generiert auf Grundlage des tatsächlichen Bedarfs automatisch Zugriffsrichtlinien, die in Ihre Remediation-Workflows eingebunden werden. Verifizieren Sie den Compliance-Status kontinuierlich und erstellen Sie mühelos ausführliche Berichte.

Mehr erfahrenVerwandte Ressourcen

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security