Cloud-Fehlkonfigurationen erkennen und beheben

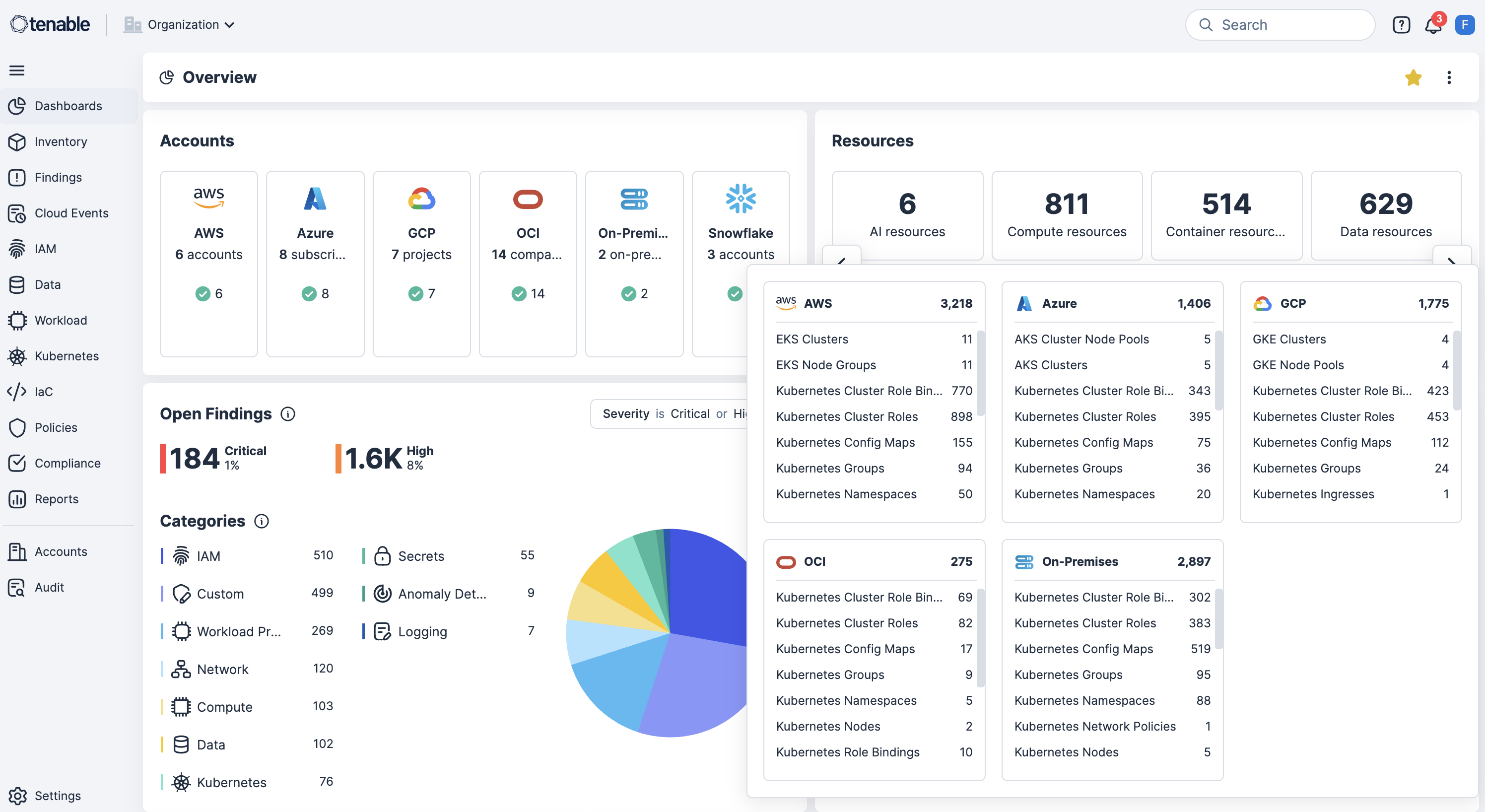

Identifizieren und beheben Sie Fehlkonfigurationen mit Leichtigkeit. Fehlkonfigurationen in der Cloud, wie offene Speicher-Buckets, Rollen mit übermäßigen Berechtigungen oder unsichere Netzwerkeinstellungen, sind eine der Hauptursachen für Sicherheitsverletzungen, Compliance-Verstöße und Datenverlust. Nutzen Sie Tenable Cloud Security, um diese Risiken durch Scannen von Infrastructure as Code (IaC) kontinuierlich zu erkennen und zu priorisieren – über Laufzeit- und Identitätsebenen hinweg.

Gehen Sie über reine Warnmeldungen hinaus – dank automatisierter Cloud-Sicherheit

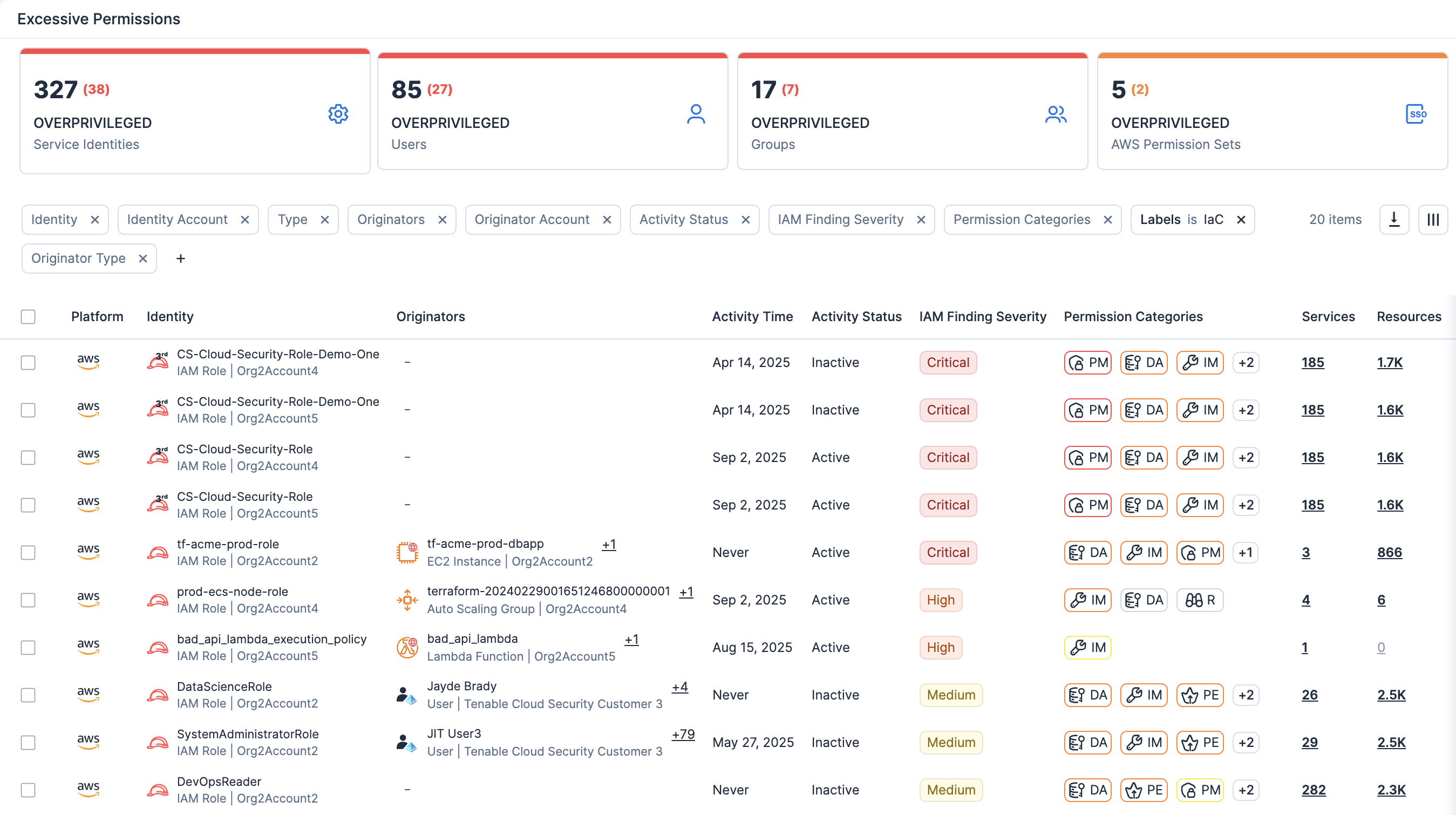

Identifizieren Sie gefährdete Speicher-Buckets, Rollen mit übermäßigen Berechtigungen und unsichere Netzwerkeinstellungen.

Erzielen Sie End-to-End-Sicherheit in der Cloud

Verhindern Sie Fehlkonfigurationen im Code, setzen Sie Richtlinien zur Laufzeit durch und automatisieren Sie die Problembehebung unter Berücksichtigung des vollen Risikokontexts – für eine Absicherung des gesamten Anwendungslebenszyklus.

Fehlkonfigurationen kontinuierlich erkennen

Scannen Sie AWS, Azure, OCI, GCP, OCI und Kubernetes kontinuierlich auf Fehlkonfigurationen, Richtlinienverstöße und öffentlich zugängliche Ressourcen, um Risiken in Echtzeit aufzudecken.

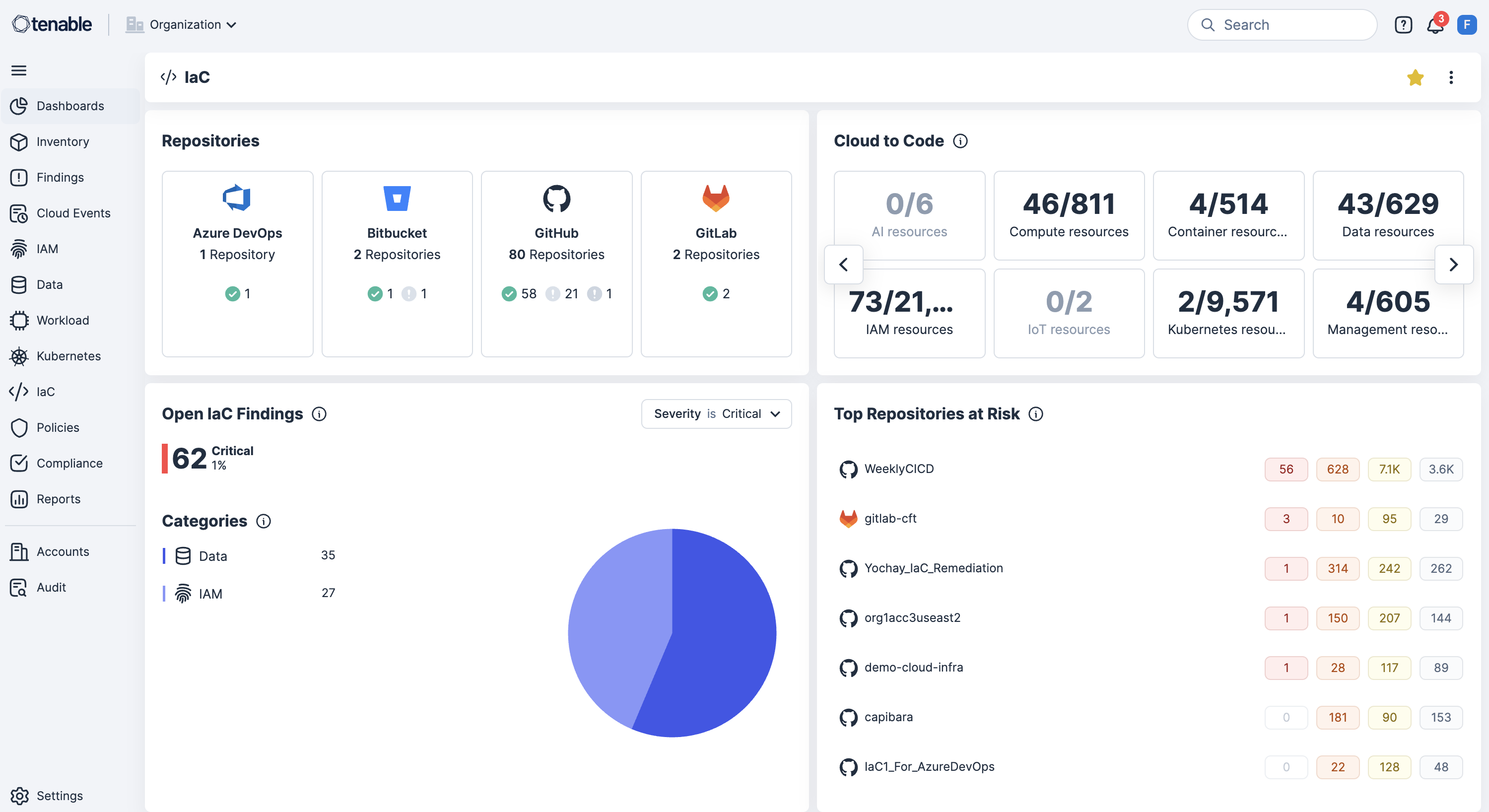

Shift-Left bei der Sicherheit mit IaC-Scans in CI/CD-Pipelines

Integrieren Sie IaC-Scans und CI/CD-Pipeline-Tools, um Fehlkonfigurationen bereits vor der Bereitstellung abzufangen, Nachbesserungen zu reduzieren und Sicherheitsabweichungen zu verhindern.

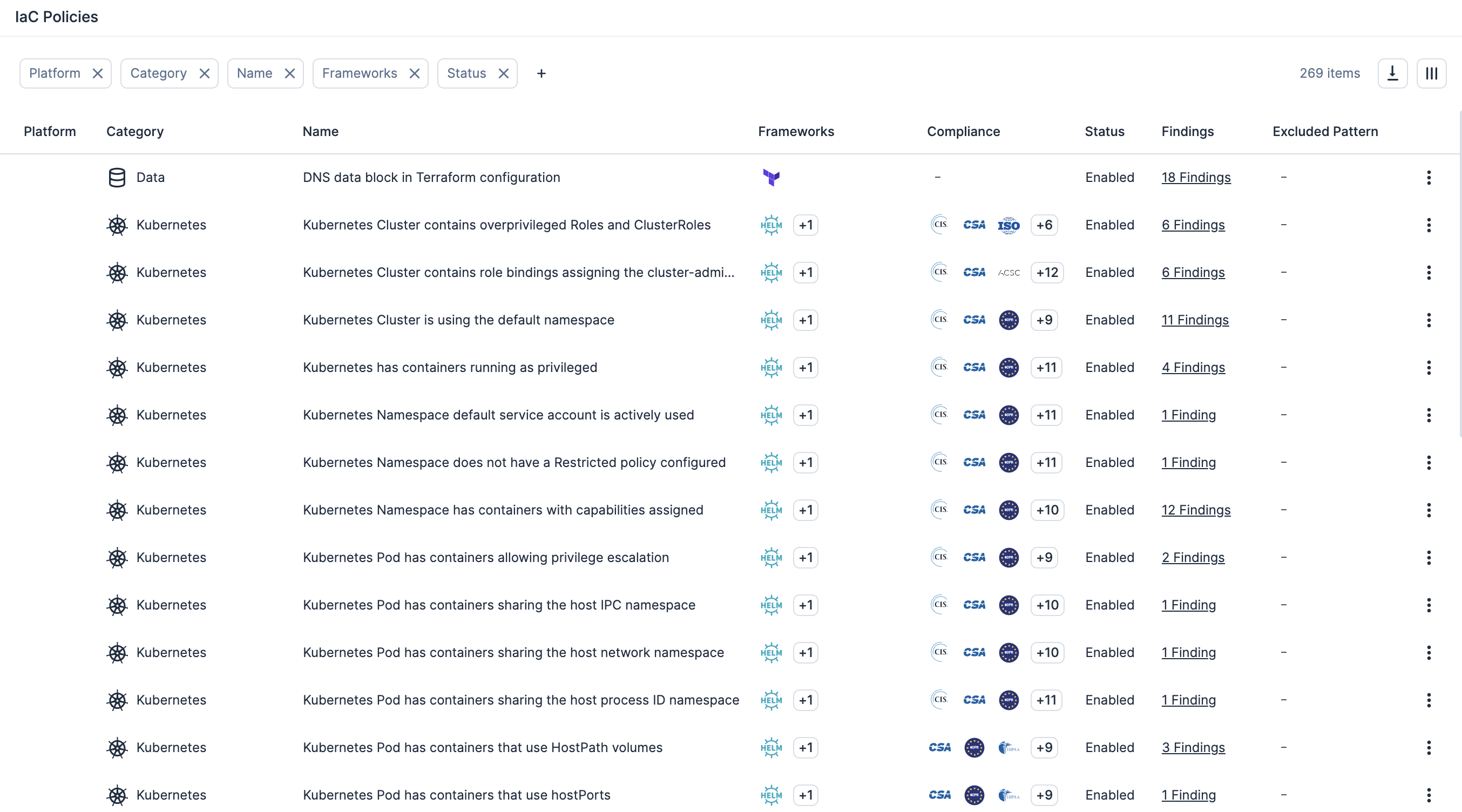

Sicherheitsleitplanken bei der Kubernbetes-Bereitstellung durchsetzen

Erzwingen Sie Sicherheitsleitplanken auf Cluster-Ebene, sodass fehlkonfigurierte Workloads bereits bei der Bereitstellung blockiert werden und Compliance und Sicherheit von Anfang an gewährleistet sind.

Benutzerdefinierte Richtlinien mit automatisierten Reaktionsmaßnahmen einsetzen

Ermöglichen Sie die Definition benutzerdefinierter Richtlinien, um übermäßige Berechtigungen oder riskante Konfigurationen bei Ressourcen zu erkennen und automatisch Remediation-Workflows einzuleiten.

Kontextbezogene Risikokorrelation mit identitätsbasierter Behebung einsehen

Korrelieren Sie Fehlkonfigurationen mit Schwachstellen, übermäßigen Berechtigungen und der Offenlegung sensibler Daten und ordnen Sie gleichzeitig Identitäten mit Cloud Infrastructure Entitlement Management (CIEM) zu, um das Least-Privilege-Prinzip durchzusetzen und die Behebung zu beschleunigen.

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security