Tenable Agents

Aufdecken und Beseitigen von Schwachstellen in sämtlichen Assets mit Tenable Agents

Setzen Sie einen schlanken Scanner auf Ihren Endpunkten und anderen temporären Geräten ein, um die Scanabdeckung auszuweiten und Schwachstellen aufzuspüren.

Gewinnen Sie mehr Einblick in alle Assets, um kritische Schwachstellen zu beheben

Identifizieren temporärer Assets

Gewinnen Sie Einblick in Endpunkte oder andere temporäre Geräte.

Bewerten der Schwachstellen auf Endgeräten

Erkennen Sie Schwachstellen, Fehlkonfigurationen und Malware auf Hosts, auf denen Agents installiert sind.

Schließen der Lücken herkömmlicher Scans

Erweitern Sie Ihre Scan-Abdeckung, um Einblick in alle Assets zu erhalten.

Welchen Mehrwert Tenable Agents bieten

Erweiterte Scan-Abdeckung

Gewinnen Sie Erkenntnisse über Schwachstellen in Bereichen, in denen konventionelle Netzwerkscans nicht möglich oder nicht praktisch sind. Sammeln Sie Daten zu Sicherheit, Compliance und Schwachstellen aus schwer zu scannenden Assets wie Endpunkten und anderen temporären Geräten, und senden Sie diese zur Analyse an die Vulnerability-Management-Lösungen von Tenable.

Schnelles Scannen von Endpunkten und anderen temporären Geräten

Sorgen Sie sich nicht mehr um Assets, die während eines Scan-Fensters offline oder nicht mit dem Netzwerk verbunden sind. Installieren Sie den schlanken Agent lokal auf einem Endpunkt oder einem beliebigen anderen Host – einem Laptop, virtuellem System, Desktop und/oder Server. Führen Sie den Agent als Dienst auf den einzelnen Assets aus, sodass Benutzer ohne Administratorrechte ihn nicht deaktivieren können.

Verwaltung von Zugangsdaten vereinfachen

Installieren Sie Tenable Agents unter dem lokalen SYSTEM-Konto in Windows bzw. unter „root“ in Unix-basierten Betriebssystemen. Die Agents benötigen keine Host-Zugangsdaten. TSie übernehmen die für die Installation verwendeten Kontoberechtigungen, um Credentialed-Scans durchzuführen, selbst wenn sich die Zugangsdaten des Systems ändern.

FAQs

-

Wann würde ich Tenable Agents einsetzen?

-

Die meisten Unternehmen verwenden in ihren Vulnerability-Management-Programmen eine Mischung aus Scans mit und ohne Agents („Agentless“). Tenable Agents bieten zwar nur einen Teil der Abdeckung eines herkömmlichen Netzwerk-Scans, sind jedoch in einigen Szenarios äußerst hilfreich. Zum Beipiel:

- Scannen von temporären Endgeräten, die nicht immer mit dem lokalen Netzwerk verbunden sind: Scannen von temporären Endgeräten, die nicht immer mit dem lokalen Netzwerk verbunden sind: Bei klassischen Netzwerk-Scans nach einem Zeitplan werden diese Geräte oft ausgelassen, wodurch Sichtbarkeitslücken entstehen. Mit Tenable Agents können Sicherheitsteams zuverlässige Compliance-Audits und lokale Schwachstellen-Checks auf diesen Geräten durchführen, sodass zumindest eine gewisse Sichtbarkeit erzielt wird.

- Scannen von Assets, für die Sie keine Zugangsdaten haben oder diese nicht ohne Weiteres erhalten können: Ein lokal installierter Tenable Agent kann lokale Checks ausführen.

- Verbesserung der Scan-Performance insgesamt: Da Agents parallel arbeiten und lokale Ressourcen zur Durchführung lokaler Checks nutzen, beschränkt sich der Netzwerkscan auf reine Remote-Netzwerk-Checks, wodurch die Scan-Dauer verkürzt wird.

-

Welche Plattformen unterstützen Tenable Agents?

-

Tenable Agents unterstützten derzeit eine Vielzahl von Betriebssystemen, darunter:

- Amazon Linux

- CentOS

- Debian Linux

- OS X

- Red Hat Enterprise Linux

- Ubuntu Linux

- Windows Server 2008 und 2012 sowie Windows 7, 8, 10

- macOS

Aktuelle Informationen und unterstützte Versionen finden Sie auf der Download-Seite für Tenable Agents.

-

Was ist der Cyber Exposure Score (CES) und wie wird er ermittelt?

-

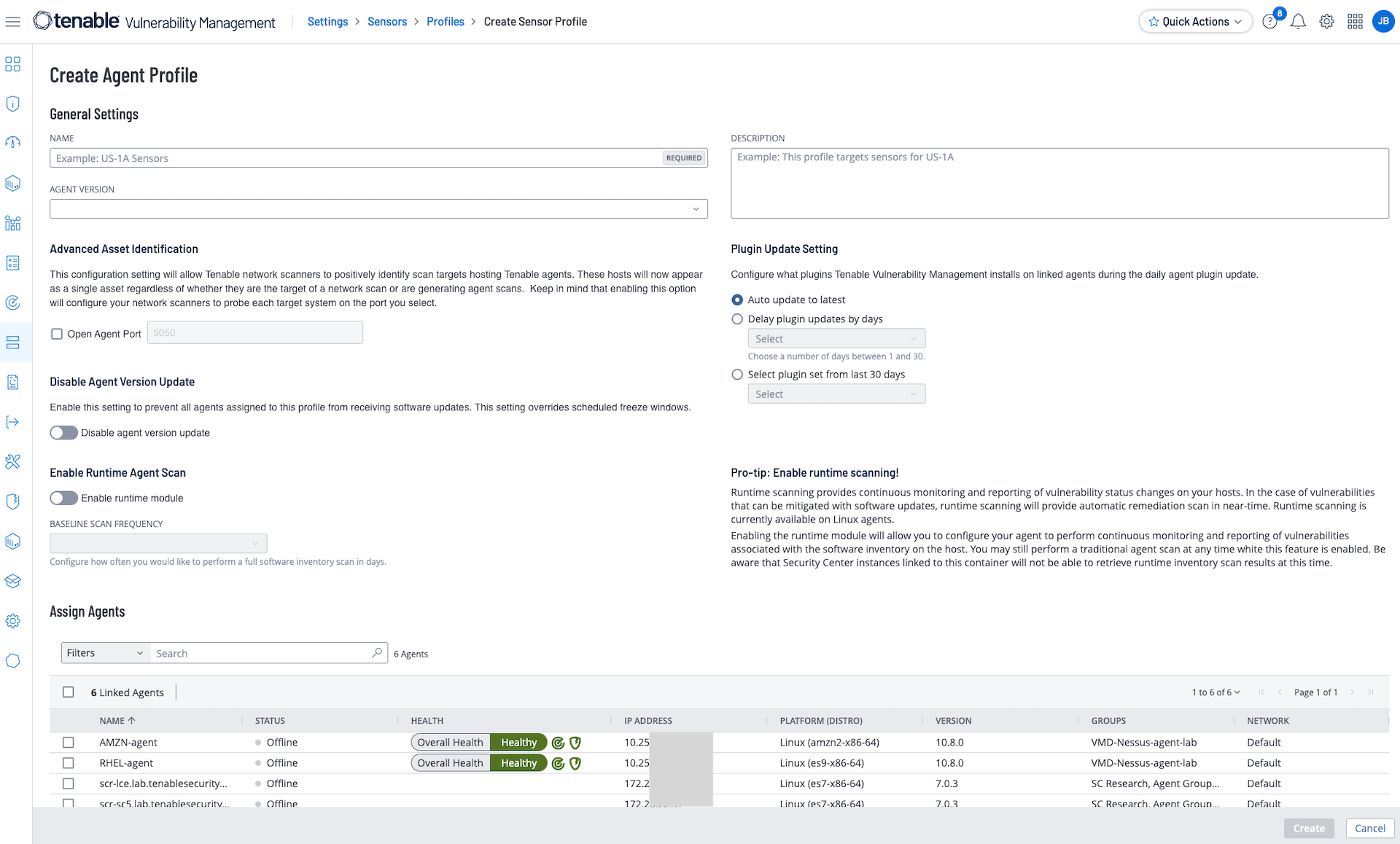

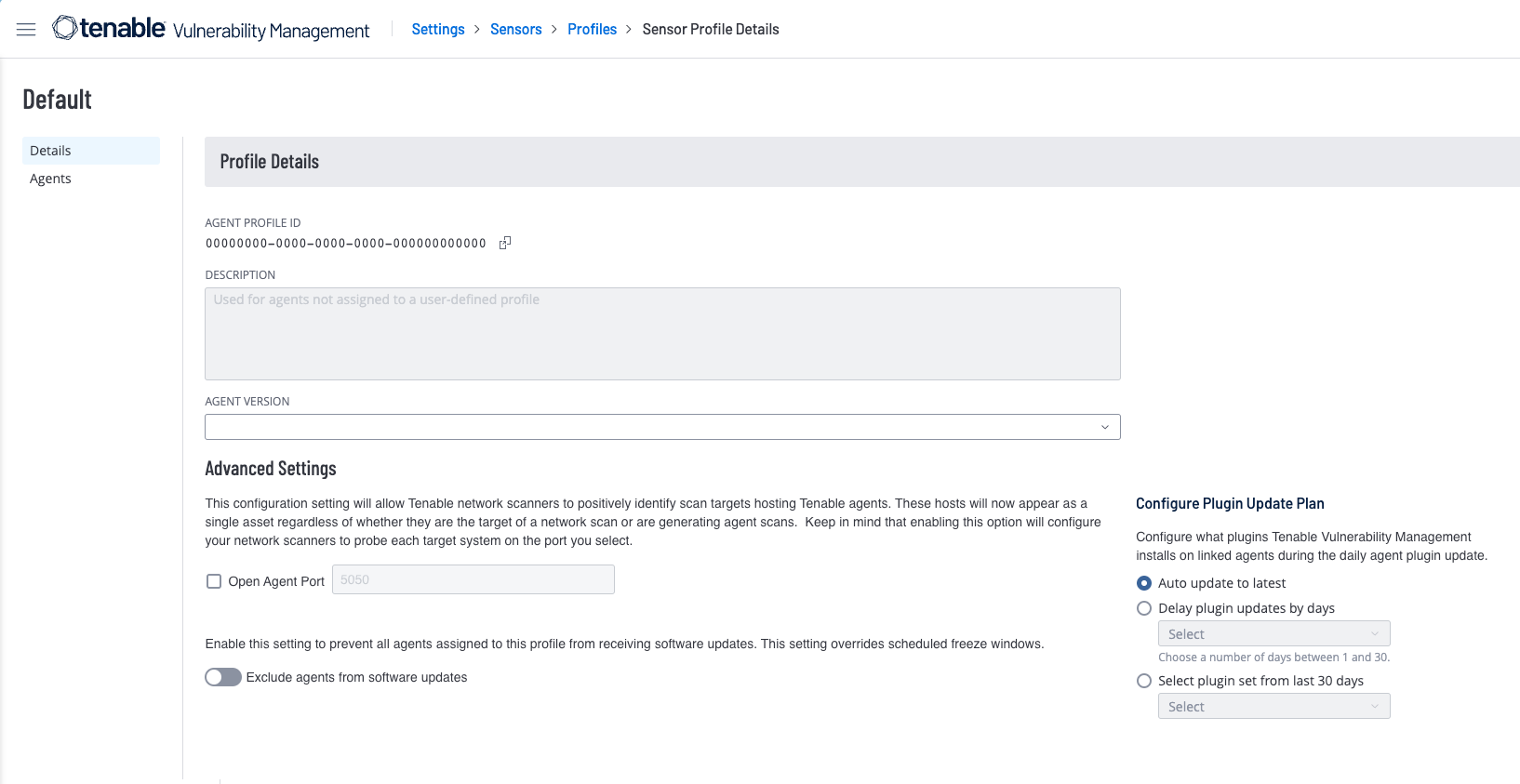

Tenable Agents funktionieren sowohl mit Tenable Vulnerability Management (VM) als auch mit Tenable Security Center (SC) bzw. Tenable Security Center Plus. Tenable Agents können direkt über die Tenable Vulnerability Management-Konsole bereitgestellt und verwaltet werden. Zur Verwaltung von Tenable Agents für die Verwendung mit SC oder SC Plus ist der On-Prem Agent Manager erforderlich.

-

Wie hoch ist der Ressourcenverbrauch von Tenable Agents?

-

Der Leistungs-Overhead des Tenable Agent ist minimal und kann den gesamten Netzwerk-Overhead geringfügig reduzieren. Anstatt Netzwerkressourcen für Scans zu verbrauchen, nutzen Agents lokale Ressourcen, um das System oder Gerät zu scannen, auf dem sie installiert sind.

-

Wie werden Tenable Agents aktualisiert?

-

Tenable Agents können mit den meisten Software-Managementsystemen bereitgestellt werden. Nach der Bereitstellung werden sie automatisch aktualisiert.

-

Kann ich die Scan-Ergebnisse von Tenable Agents überprüfen, die zurückgemeldet wurden, bevor der Zeitplan abgeschlossen ist?

-

Ja.

-

Wie oft checken Tenable Agents ein?

-

Tenable Agents checken gestaffelt ein, basierend auf der Anzahl von Agents, die mit Tenable Vulnerability Management oder On-Prem Agent Manager verbunden sind. Die Eincheck-Häufigkeit beginnt bei 30 Sekunden und kann bis zu 2.000 Sekunden variieren. Tenable Vulnerability Management/On-Prem Agent Manager passt sie an die Auslastung des Managementsystems (Anzahl der Agents) an.

-

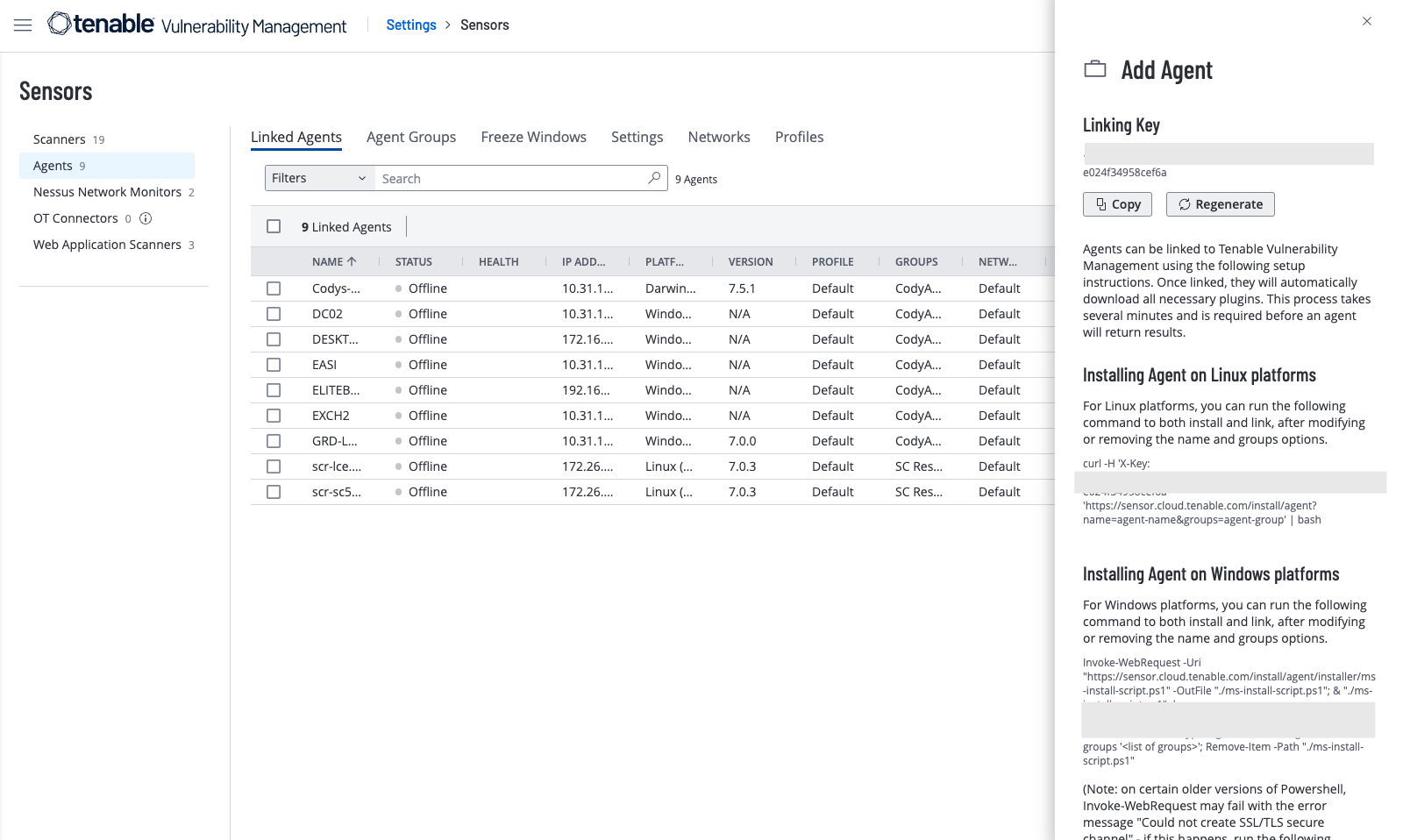

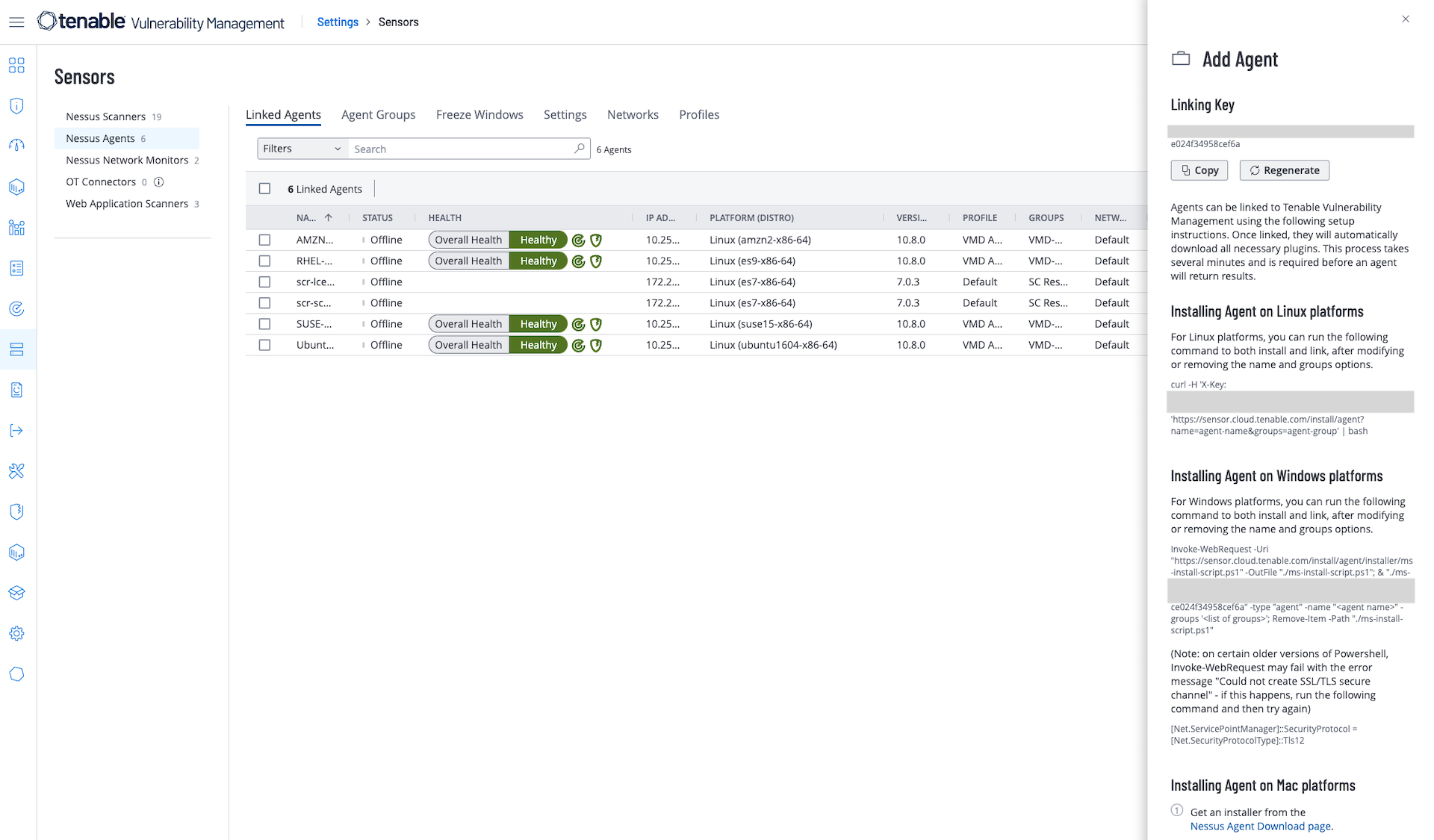

Kann ich sehen, welche Tenable Agents eingecheckt haben und welche nicht?

-

Die Agent Management-Oberfläche listet eine Reihe verwaltungstechnischer Details über den Agent auf, etwa, wann der Agent zuletzt eingecheckt hat („Last Check In“) und wann der letzte Scan erfolgt ist („Last Scan“).

-

Welche Berechtigungen benötigt der Tenable Agent, um ausgeführt zu werden?

-

Der Tenable Agent wird unter dem lokalen Systemkonto ausgeführt. Sie benötigen ausreichende Berechtigungen, um die unter diesem Konto ausgeführte Software zu installieren.

-

Kann ein Laptop- oder Desktop-Nutzer den Agent deaktivieren?

-

Ja, wenn der Nutzer über Administratorrechte in seinem System verfügt.

-

Kann ich einen Bericht exportieren, während ein geplanter Scan läuft?

-

Nein. Der Scan muss abgeschlossen sein, bevor Sie einen Bericht exportieren können.

-

Kann der Tenable Agent einen Bericht auf dem Desktop des Benutzers hinterlassen (z.B. Diagramm, Score usw.)?

-

Nein. Tenable Agents senden die Ergebnisse an ihren Manager, damit sie in Berichte aufgenommen werden.

-

Welche Nessus-Plugins werden von Tenable Agents ausgeführt?

-

Tenable Agent-Richtlinien enthalten Plugins, die lokale Checks durchführen, die für die Plattform geeignet sind, auf der der Agent ausgeführt wird. Es werden keine Verbindungen zu Diensten auf dem Host erstellt.

Zu diesen Plugins gehören unter anderem solche, die Patch-Audits, Compliance-Prüfungen und Malware-Erkennung durchführen. Es gibt mehrere Ausnahmen, darunter:

- Plugins, die auf der Grundlage von remote bereitgestellten Informationen funktionieren, können nicht auf Agents ausgeführt werden.

- Agents führen keine netzwerkbasierten Scans extern durch, daher können Sie keine Netzwerk-Checks durchführen.

Das Tenable Research-Team erweitert und aktualisiert den Plugin-Bestand kontinuierlich. Eine umfassende Liste der Plugins finden Sie hier: /plugins.

-

Kann ich auch ausschließlich agentenbasiertes Scanning verwenden?

-

Tenable empfiehlt eine Kombination aus herkömmlichen Scans und agentenbasierten Scans, um vollständigen Einblick in Ihr gesamtes Netzwerk zu gewährleisten. Es gibt allerdings einige Szenarien, in denen ein Tenable Agent der einzige Sensor ist, der für ein Gerät verfügbar ist. Der Tenable Agent kann Einblicke in lokale Checks und Schwachstellen bieten, die andernfalls nicht vorhanden wären.

-

Kann ich die Bereitstellung/Gruppierung von Agents automatisieren?

-

Ja. Sie können Scripting oder eine beliebige Patch-Management-Lösung verwenden.

Verwandte Produkte

Verwandte Ressourcen

- Tenable Nessus