Ein praktischer Ansatz zur Risikominderung in Fertigungsstätten

Es wird viel über Cybersecurity für Fertigungsstätten geredet, aber wo beginnen? Machen wir es nicht zu kompliziert und gehen darauf ein, warum Angreifer tun, was sie tun, und was Sie dagegen unternehmen können. Es geht darum, Risiken zu minimieren und Ihre Maßnahmen zu maximieren, um die besten Ergebnisse zu erzielen. Lesen Sie weiter, um mehr über die Bedrohungslandschaft und einige Taktiken zur Bewältigung der Bedrohungen zu erfahren.

Wie auch immer wir es nennen wollen, der Trend, der allgemein als Digitalisierung bzw. IT/OT-Konvergenz in der Fertigung bezeichnet wird, hat seine guten und schlechten Seiten. Dank mehr Daten über Qualität, Effizienz und Nachhaltigkeit lassen sich schnellere und fundiertere Entscheidungen treffen. Mehr Verbindungen und neue Systeme bedeuten, dass traditionell abgeschottete Systeme nun miteinander verbunden sind. In unserer Eile, uns zu vernetzen, vergrößern wir die Angriffsoberfläche, was wiederum unzureichende Sicherheits- und Schutzmaßnahmen zur Folge hat. In diesem Blogbeitrag befassen wir uns mit der wahren Beschaffenheit von Schwachstellen und ihrer Behebung in Fertigungsstätten.

Lassen Sie uns einen genauen Blick auf die Bedrohungen werfen, denen wir heute ausgesetzt sind:

- Kriminelle, die versuchen, an Ihnen Geld zu verdienen

- Kriminelle, die versuchen, an jemand anderem zu verdienen, indem sie Sie schädigen

Tja, so sieht es aus. Wir können das Thema auf vielfältige Weise betrachten, aber die Dinge, die wir tun müssen, um Bedrohungen zu verhindern und/oder zu beseitigen, sind dieselben. Alles läuft auf eine Reihe von wirkungsvollen Abwehrmaßnahmen hinaus, die wir im Folgenden zusammenfassen.

Schauen wir uns also genau an, welche Schutzmaßnahmen Sie ergreifen können:

- Sie können Schwachstellen beheben

- Sie können Bedrohungen jagen

Ja, das ist mehr oder weniger alles. Wir werden uns hier mit der Behebung von Schwachstellen befassen, denn das zahlt sich am meisten aus. Die Verfolgung von Eindringlingen und Bedrohungen klingt glamourös – ganz im Stil von James Bond mit coolen Ausdrücken, die wir uns vom Militär abgeschaut haben. In Wahrheit ist es aber ziemlich kostspielig und erfordert Vollzeitmitarbeiter, die sich ausschließlich der Bedrohungsjagd widmen. Zusätzlich können wir außerdem nach den Auswirkungen von Angriffen Ausschau halten und schnell entsprechend reagieren. Das ist Resilienz, was bei ICS wesentlich wichtiger und auch wesentlich unkomplizierter ist.

Das bedeutet also Schwachstellen-Management. In der OT-Welt ist dies ein ziemlich heikles Thema, aber bitte haben Sie etwas Geduld mit mir. Schwachstellen zu beheben bedeutet nicht zwangsläufig Patchen. Ansonsten würde ich meine und Ihre Zeit nicht verschwenden.

Was also ist eine Schwachstelle?

Das National Institute of Standards and Technology (NIST) definiert sie als: „eine Schwäche in einem Informationssystem, Systemsicherheitsverfahren, internen Kontrollen oder einer Implementierung, die von einer Bedrohungsquelle ausgenutzt oder ausgelöst werden könnte.“

Ich wette, die meisten von Ihnen dachten bei diesem Satz an das Patchen von Windows-Systemen, vielleicht an CVE- oder CVSS-Scores der einen oder anderen Sorte. Ich würde die NIST-Definition von „Informationssystem“ in „System“ ändern. Dadurch wäre auch OT bzw. eigentlich alles einbezogen, was Cyberrisiken birgt. Verändert das nicht Ihre Vorstellung von einer Schwachstelle? Vor diesem Hintergrund finden Sie nachfolgend einige gängige Schwachstellen (man könnte sie auch Sicherheitsschwächen nennen, wenn das hilfreich ist):

- Fehler in der Softwarecodierung (ja, geben Sie jemand anderen die Schuld)

- Hardware und Software, die ohne Gedanken an die Sicherheit entwickelt wurden, wie z. B. ältere Geräte, die in Fertigungsumgebungen sehr verbreitet sind.

- Konfigurations- oder Implementierungsentscheidungen, die die Sicherheit außer Acht lassen

- Schlechter Prozess, schlechte Standards

- Unzureichende Kenntnis der Systemfunktionen

Meine Lieblingsschwachstelle fällt unter den dritten Punkt oben: Computer in Fertigungsstätten, auf denen Benutzername und Passwort gemeinschaftlich genutzt werden. Ein weiteres Beispiel für eine Konfigurationsschwäche sind die vielen Geräte, bei denen überhaupt keine Authentifizierung stattfindet, obwohl eine Methode verfügbar ist.

Beachten Sie, dass nur die erste der Kategorien durch einen „Patch“ behoben werden kann. Ich werde hier weit ausholen und alles einbeziehen, was ein Upgrade-„Patch“ erfordert. Aber Vorsicht, je nach Art des Systems, für das ein Patch erforderlich ist, kann der Prozess zu Störungen im Fertigungsprozess führen. In diesem Sinne: Windows-Hotfixes, Upgrades, alle Patch Tuesday-Updates, Firmware-Upgrades auf einem Controller, neue Softwareversionen usw. gehören alle dazu. Zugegebenermaßen ein weites Netz, aber wir sollten eine gesamtheitliche Sichtweise annehmen. Wir fürchten und hassen Patchen, schimpfen über die IT-Abteilung, wenn sie davon anfängt, fangen Kneipenschlägereien an, sind nachtragend und streiten uns endlos auf Konferenzen. Aber ich schweife ab. Lassen Sie uns die einzelnen Schritte des Schwachstellen-Management-Prozesses durchgehen:

- Identifizierung von Schwachstellen: Schwachstellen in einem System werden durch Schwachstellen-Scans, Penetrationstests oder Code-Reviews (oder andere Maßnahmen) aufgedeckt.

- Bewertung der Schwachstellen: Einschätzung der Wahrscheinlichkeit, dass eine Schwachstelle von einem Angreifer ausgenutzt wird, und Bestimmung der Auswirkungen, falls sie ausgenutzt wird.

- Bei einem formal konzipierten Programm würde man dies Risikoquantifizierung nennen.

- Schließen der Schwachstellen: Risikominderung oder Behebung. Aber worin besteht der Unterschied?

- Behebung – Korrigieren oder Beseitigen der Schwachstelle – in der Regel durch einen Patch. Dies ist oftmals nicht in allen Teilen einer ICS-Umgebung möglich. Bei Controllern führt dies nur selten zu einer signifikanten Verbesserung der Sicherheit, sodass der nächste Schritt ansteht.

- Risikominderung – Reduzieren, Minimieren oder Verringern der Wahrscheinlichkeit eines erfolgreichen Angriffs oder Minimieren der Auswirkungen eines erfolgreichen Angriffs. Diese Maßnahmen werden oft als kompensierende Kontrollen bezeichnet.

Wie Tenable OT Security Cybersecurity-Experten in der Fertigungsindustrie unterstützt

Betrachten wir den oben beschriebenen Schwachstellen-Management-Prozess aus der Perspektive eines Sicherheitsprofis, der Tenable OT Security verwendet.

Beispiel 1:

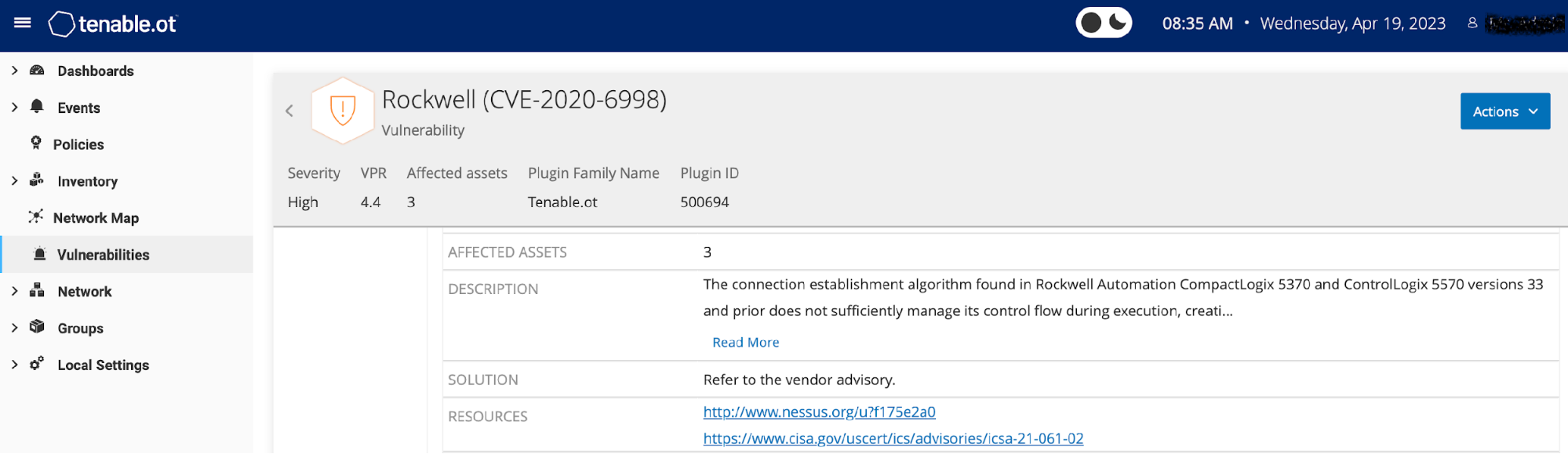

Schritt 1: Hier wird eine Fertigungsumgebung mit Tenable OT Security kontinuierlich überwacht und gescannt. Wie Sie sehen, konnten wir CVE-2020-6998 auf einem Rockwell-Controller identifizieren. Es wird nicht nur die Schwachstelle identifiziert, sondern wir bekommen zudem Optionen für ihre Behebung. Wir können den Links auf dem Bildschirm folgen, um Anweisungen und Ressourcen zu erhalten. In der Abbildung unten sehen Sie die Option zum Aktualisieren der Firmware auf Version 33.011 oder höher.

Schritt 2: Je nachdem, welchen Prozess der Controller gerade ausführt, können wir möglicherweise nichts tun oder gar etwas verbessern. Warum habe ich gesagt, dass die Behebung des Problems nicht unbedingt zu einer Verbesserung führt? Nun, selbst wenn ein Anbieter wie Siemens oder Rockwell eine Authentifizierungsmethode in einem Controller zur Verfügung stellt, wird diese selten genutzt. Alles, was man also braucht, ist das Codierungstool des jeweiligen Herstellers, wie Studio 5000 oder TIA Portal, um Zugriff auf das Gerät zu erlangen. Oder noch besser: Ein Bösewicht könnte sich einfach Zugang zu der Windows-Workstation verschaffen, die normalerweise zur Programmierung des Controllers verwendet wird. Was ich damit sagen will, ist, dass Exploits für Controller reine Zeitverschwendung sein können, wenn keine Authentifizierung vorhanden ist.

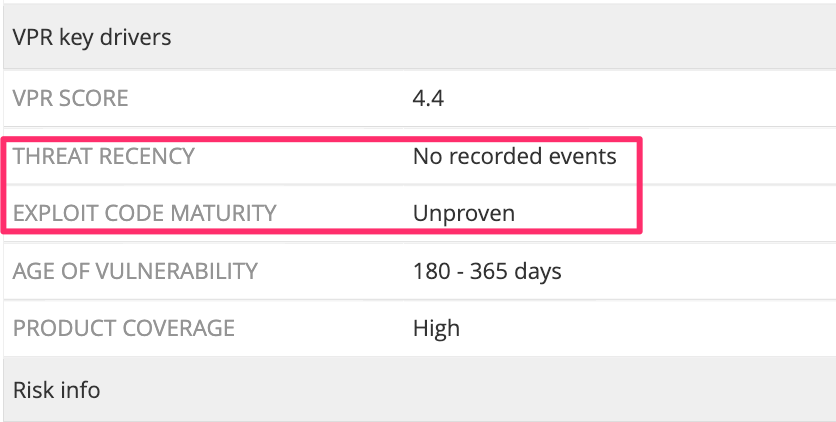

Tenable OT Security nutzt Vulnerability Priority Ratings (VPR), anhand derer Benutzer die Ausnutzbarkeit einer Schwachstelle besser nachvollziehen können. Die Abbildung unten zeigt eine Zusammenfassung unserer Untersuchungen zu dieser spezifischen Schwachstelle, die besagt, dass keine bekannten Exploits für diese Schwachstelle in Umlauf sind. Der VPR-Wert ist niedrig, was auf ein geringes Risiko hinweist, sollte diese Schwachstelle in Ihrer Umgebung vorhanden sein.

Schritt 3: Auf der Grundlage der obigen Einschätzung könnte Risikominderung die beste Option sein. Für dieses und viele andere Rockwell-Geräte bedeutet das, dass Datenverkehr von „außerhalb der Fertigungszone“ auf Port 44818 blockiert werden sollte.

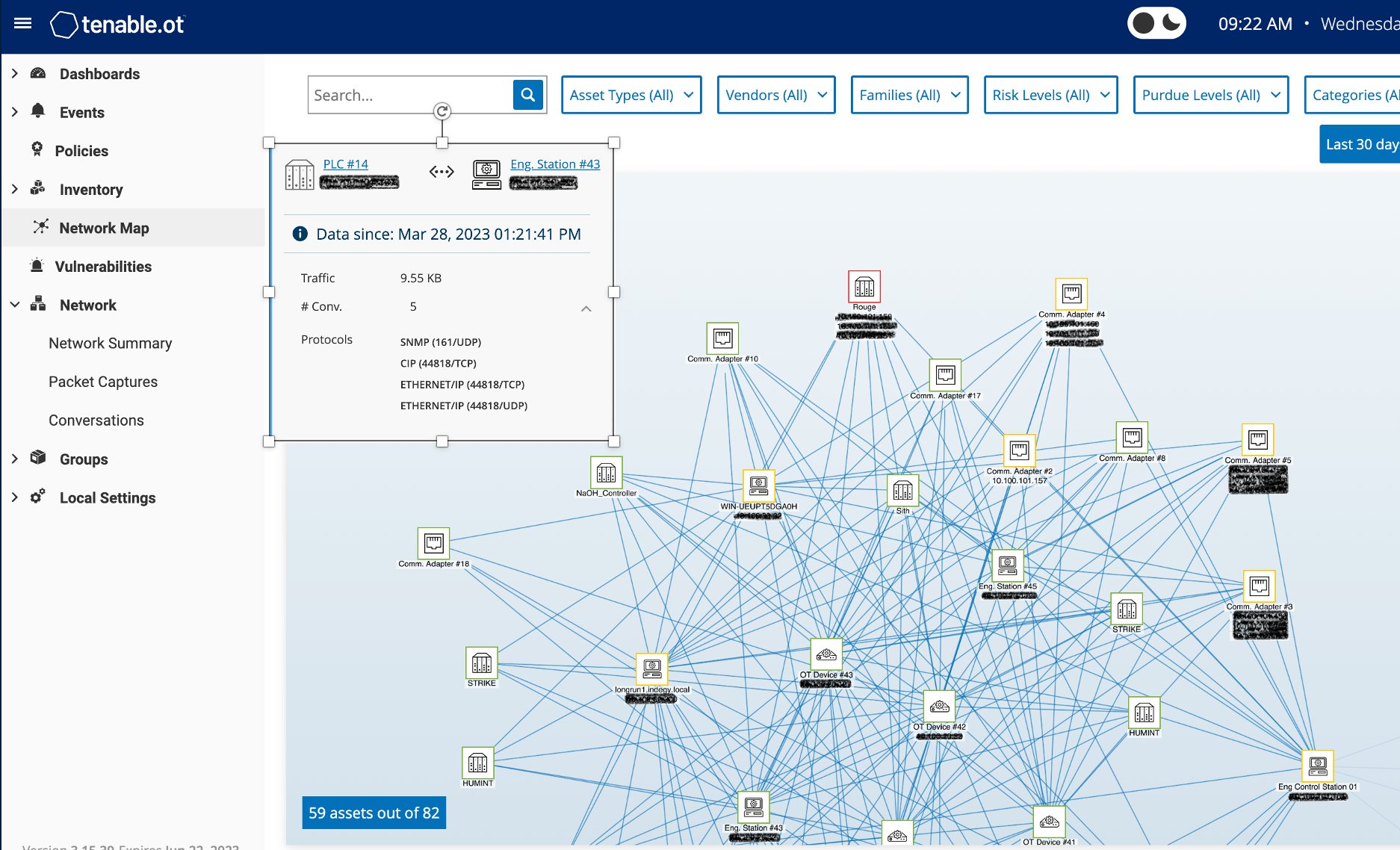

Tenable OT Security kann eine visuelle Netzwerkkarte erstellen, die Ihnen alle Verbindungen im ICS-Netzwerk sowie deren IP-Adressen anzeigt. In der Abbildung unten ist klar ersichtlich, welche Geräte Konnektivität benötigen und welche nicht. Damit wird der schwierigste Teil des Verfassens von Firewall-Regeln deutlich einfacher.

Mithilfe dieser Informationen können wir einen Schritt weiter gehen, als nur den Datenverkehr auf Port 44818 zu blockieren, indem wir Firewalls oder andere Netzwerkkontrollen implementieren, um das ICS-Netzwerk zu segmentieren. Wir können den Datenverkehr so beschränken, dass nur die Geräte, die mit dem Controller kommunizieren müssen, dazu in der Lage sind.

Die Schlussfolgerung daraus ist, dass es zahlreiche Schwachstellen gibt, die wichtiger sind als diese hier, und dass viele durch die Anwendung von Firewall-Regeln abgesichert sind. Es gibt also keinen Grund, sich mit der mühsamen Entscheidung zu befassen, ob Sie die Firmware dieses Controllers aktualisieren können, wodurch die Notwendigkeit entfällt, Ausfallzeiten für das Patchen von Systemen zu planen. Weniger Ausfallzeiten bedeutet, dass das Unternehmen Kosten spart.

Beispiel 2: Weiter geht es mit einer weniger umstrittenen Gruppe von Schwachstellen und den Abhilfemaßnahmen, die ein breites Spektrum von ihnen abdecken. Bei der Arbeit mit Kunden aus der Fertigungsindustrie begegnen mir diese Schwachstellen immer wieder.

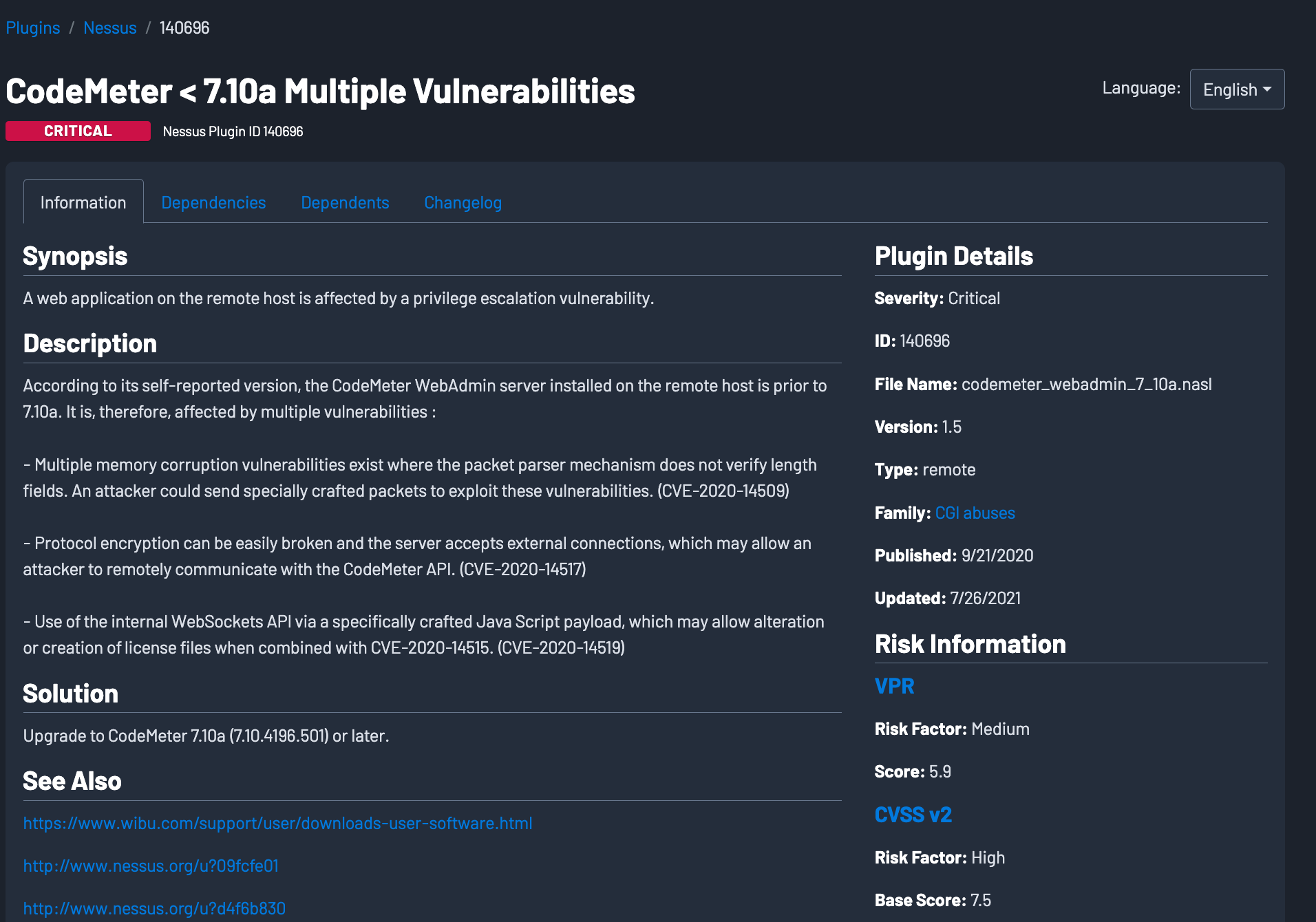

Schritt 1: Werfen wir einen Blick auf CVE-2020-16233, eine Schwachstelle, die auf einem Windows-Rechner auftritt. Nessus ist in Tenable OT Security eingebunden, wodurch das Aufspüren anfälliger IT-Systeme zum Kinderspiel wird. Auf dieser Windows-Workstation läuft das Softwarelizenz-Verwaltungsprogramm CodeMeter.

Schritt 2: In vielen Fertigungsumgebungen gibt es im OT-Netzwerk einen beträchtlichen Bestand an IT-Geräten. Wie wir mit Schwachstellen in Controllern und deren Abhilfemaßnahmen umgehen, unterscheidet sich von der Art und Weise, wie wir Schwachstellen auf Workstations und deren Behebungsmaßnahmen behandeln.

Schritt 3: In der Abbildung unten können Sie die Behebungsoption und weitere Ressourcen sehen. Da sich diese Schwachstelle auf einer Windows-Workstation befindet, ist es unwahrscheinlich, dass ein Software-Upgrade zu Störungen führt. Wir empfehlen jedoch, diese Vermutung zu bestätigen, bevor Sie mit dem Patchen beginnen. Man kann mit Sicherheit sagen, dass das Patchen von IT-Systemen normalerweise einfacher ist als das Patchen von OT-Systemen.

Die wichtigsten Erkenntnisse für Cybersecurity-Profis in der Fertigungsindustrie

1. Die Bedrohungen, denen die Fertigungsindustrie ausgesetzt ist, lassen sich auf zwei Beweggründe zurückführen:

- Kriminelle, die versuchen, an Ihnen Geld zu verdienen

- Kriminelle, die versuchen, an jemand anderem zu verdienen, indem sie Sie schädigen

Auch wir können auf zweierlei Weise vorgehen, um die Wahrscheinlichkeit eines erfolgreichen Angriffs zu verringern.

2. Die Verteidigungsstrategie ist einfach und besteht aus zwei Haupttaktiken:

- Sie können Schwachstellen beheben

- Sie können Bedrohungen jagen

3. Beide der oben genannten Taktiken sind wichtig. Ich empfehle jedoch eine proaktive Herangehensweise, bei der Schwachstellen behoben werden, denn das lohnt sich am meisten. Bei ICS ist Resilienz sehr viel wichtiger. Der Schwachstellen-Management-Prozess beinhaltet die folgenden Schritte:

- Identifizierung von Schwachstellen

- Schwachstellenbewertung

- Schließen der Schwachstellen

- Behebung

- Risikominderung

Mehr erfahren:

- Nehmen Sie am Webinar teil: Experts Share Ways to Improve Manufacturing Sector IT/OT Security (Experten erläutern Möglichkeiten zur Verbesserung der IT/OT-Sicherheit in der Fertigungsindustrie), auf Englisch

- Besuchen Sie die Tenable OT Security-Webseite zu Lösungen für die Fertigung

- Lesen Sie die Lösungsbeschreibung zu Tenable OT Security für die Fertigung: Absicherung von Fertigungsprozessen ohne Produktivitätsrisiken

- Laden Sie das Whitepaper zu Tenable OT Security für die Fertigung herunter: Cybersecurity für Fertigungsstätten

- OT Security