Cloud-Sicherheit: 3 Dinge, die InfoSec-Leiter über das Shared Responsibility-Modell wissen müssen

Unabhängig davon, ob Sie gerade erstmals den Weg in die Cloud beschreiten oder bereits zahlreiche Bereitstellungen hinter sich haben – es zahlt sich aus, genau in Erfahrung zu bringen, welche Aspekte der Sicherheit in der Cloud Ihrem Cloud-Provider obliegen und welche in den Zuständigkeitsbereich Ihrer Sicherheitsabteilung fallen.

Das Jahr 2020 neigt sich dem Ende zu und weltweit müssen sich Unternehmen mit der Erkenntnis auseinandersetzen, dass die schnellen Veränderungen, die zu Beginn des Jahres als Reaktion auf die Coronavirus-Pandemie vorgenommen wurden, möglicherweise von Dauer sein werden. Für manche könnte dies eine strategische Entscheidung bedeuten, die Nutzung von Cloud-Services, einschließlich Infrastructure-as-a-Service (IaaS), Platform-as-a-Service (PaaS) und Software-as-a-Service (SaaS), noch weiter zu erhöhen.

Im heutigen Umfeld liegen die Vorteile einer Umstellung auf die Cloud klar auf der Hand, da es für die Aufrechterhaltung des Unternehmensbetriebs unerlässlich ist, Mitarbeitern den Remote-Zugriff auf die kritischen Tools und Daten zu ermöglichen, die sie für ihre Arbeit benötigen. Anfang dieses Jahres ergab eine von Forrester Consulting im Auftrag von Tenable durchgeführte weltweite Studie, dass fast zwei Drittel der Unternehmen (64 %) Mitarbeiter haben, die standortfern bzw. im Homeoffice arbeiten. Die Studie zeigte außerdem auf, dass von den 416 befragten Sicherheitsverantwortlichen eine komplexe Mischung aus Technologien und Services verwaltet wird, darunter Public Cloud (41 %), Private Cloud (45 %) und Hybrid (39 %). Da die Notwendigkeit einer voll funktionsfähigen Remote-Belegschaft auch weiterhin besteht, gehen wir davon aus, dass im Jahr 2021 und darüber hinaus noch mehr Unternehmen ihr Cloud-Portfolio erweitern werden.

Unabhängig davon, ob Sie gerade erstmals den Weg in die Cloud beschreiten oder bereits zahlreiche Bereitstellungen hinter sich haben – es zahlt sich aus, genau in Erfahrung zu bringen, welche Aspekte der Sicherheit in der Cloud Ihrem Cloud-Provider obliegen und welche in den Zuständigkeitsbereich Ihrer Sicherheitsabteilung fallen. Wie bei so vielem im Bereich der Informationstechnologie können die Antworten sehr unterschiedlich ausfallen, je nachdem, welche Art von Cloud-Technologie Sie einsetzen. Hier ist eine kurze Aufschlüsselung, wie das Shared Responsibility-Modell (auch als Modell der gemeinsamen/geteilten Verantwortung bezeichnet) für drei Hauptebenen des Cloud Computing aussieht, basierend auf Leitlinien der Cloud Security Alliance:

- IaaS: Auf dieser Ebene ist der Cloud Service Provider (CSP) unter anderem für die Virtualisierungssicherheit und die Infrastruktursicherheit verantwortlich. Bereiche wie Datensicherheit, Anwendungssicherheit, Middleware-Sicherheit und Host-Sicherheit fallen in die Zuständigkeit des IaaS-Kunden. Einfach ausgedrückt: Benutzer sind für das Gastbetriebssystem und alles, was sich darin befindet, verantwortlich.

- PaaS: Auf dieser Ebene sind die Zuständigkeiten des CSP weiter gefasst und umfassen unter anderem: Sicherheitskonfiguration, Management, Betriebsüberwachung und Notfallreaktion der Infrastruktur; Sicherheit virtueller Netzwerke; Sicherheit der Plattform-Schicht, wie z.B. die Sicherheit von Betriebssystemen und Datenbanken; und Sicherheit von Anwendungssystemen. Der PaaS-Kunde ist für die Daten- und Anwendungssicherheit verantwortlich.

- SaaS: Auf dieser Ebene ist der CSP für die Sicherheit der Anwendung und der zugrunde liegenden Komponenten verantwortlich. Der SaaS-Kunde trägt die Verantwortung für Datensicherheit und Endgeräteschutz.

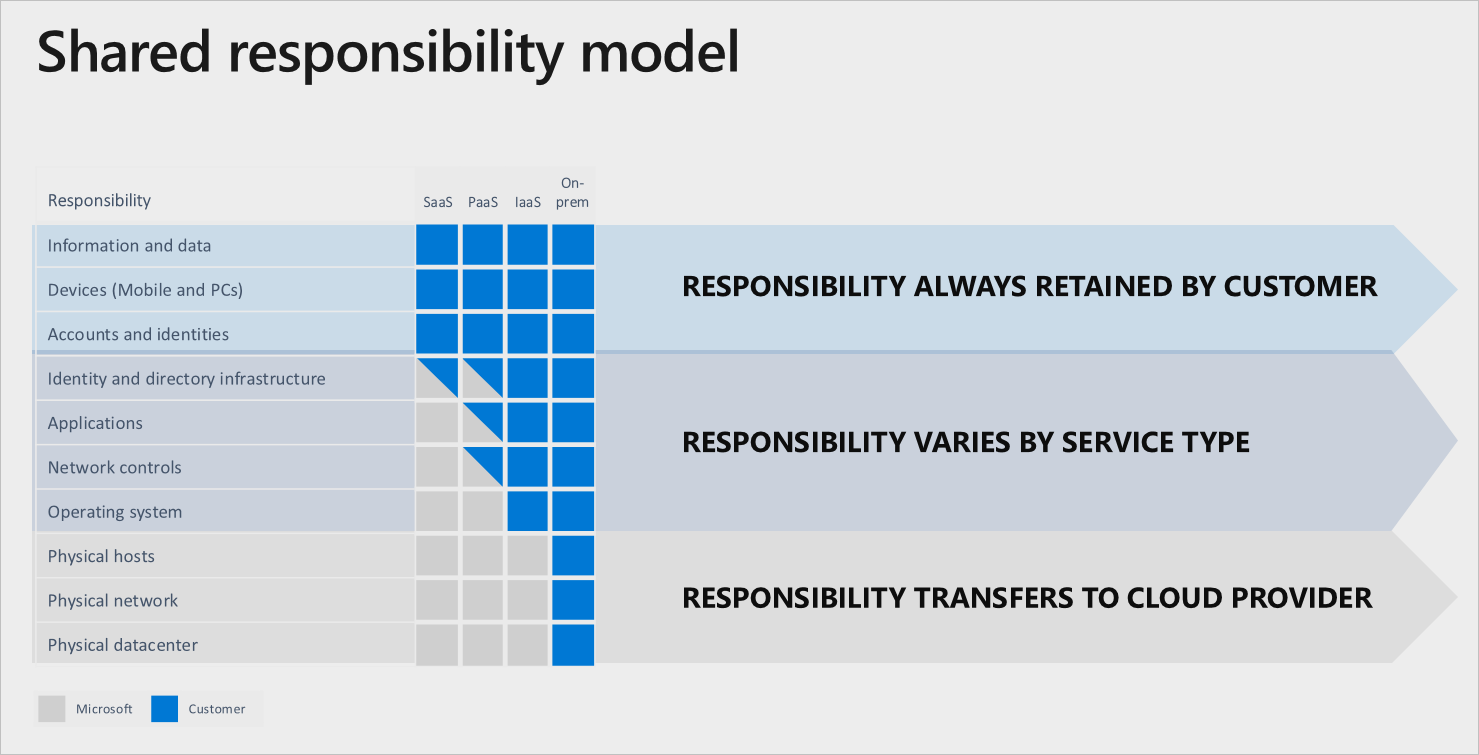

Das Beispiel unten, von Microsoft, veranschaulicht ein typisches Shared Responsibilty-Modell:

Bildquelle: https://docs.microsoft.com/en-us/azure/security/fundamentals/shared-responsibility

Auch wenn das Shared Responsibility-Modell auf den ersten Blick recht einfach aussieht, müssen sich die Sicherheitsexperten auf erhebliche Nuancen innerhalb der einzelnen Ebenen einstellen. So kann beispielsweise das Schwachstellen-Management für IaaS-Bereitstellungsmodelle besonders kompliziert und zeitaufwendig sein. Sicherheitsteams benötigen eine vollständige Bestandsaufnahme von Virtual Private Clouds (VPCs) und Elastic Compute 2 (EC2) Image-Pipelines, um beginnen zu können. Scanner und Agents müssen konfiguriert, installiert und kontinuierlich verwaltet werden, um Updates einzubinden. Neue Schwachstellen-Erkennungen können sich um mehrere Wochen verzögern. Und als wäre all dies nicht schon schwierig genug, müssen Sicherheitsexperten auch noch zahlreiche blinde Flecken berücksichtigen, die auf unbekannte Cloud-Accounts und dynamische Cloud-Umgebungen zurückzuführen sind, die sich ständig verändern.

Ein weiteres Thema für Sicherheitsexperten ist die Erkenntnis, dass die Sicherheit der Speicherinfrastruktur in der Verantwortung des CSP liegt, Benutzer jedoch ebenfalls einen erheblichen Einfluss haben. Fehlkonfigurationen – ob in S3-Buckets oder EC2-Instanzen – sind eine Hauptursache für Sicherheitsverstöße.

Darüber hinaus können die Einzelheiten der gemeinsamen Verantwortung voneinander abweichen, je nachdem, ob es sich bei Ihrem CSP um Amazon Web Services (AWS), Google Cloud Platform (GCP) oder Microsoft Azure handelt. Zusätzlich zu den Leitlinien, die von der Cloud Security Alliance zur Verfügung gestellt werden, sind Ressourcen zum Verständnis der Rolle Ihres Sicherheitsteams im Shared Responsibility-Modell ebenfalls beim Center for Internet Security erhältlich.

Gemeinsame Verantwortung in der Cloud: 3 Dinge, die Cybersecurity-Verantwortliche wissen müssen

Die Cloud-Computing-Studie 2020 der IDG, bei der 551 IT-Entscheidungsträger (ITDMs) befragt wurden, ergab, dass die überwiegende Mehrheit der Befragten (81 %) bereits Computing-Infrastrukturen oder Anwendungen in der Cloud nutzen und weitere 12 % planen, in den nächsten 12 Monaten cloudbasierte Anwendungen einzuführen. Falls Sie dazu gehören, sollten Sie im Zusammenhang mit dem Shared Responsibility-Modell drei Dinge beachten:

- Auch wenn es auf dem Papier und in Grafiken gleichmäßig verteilt erscheinen mag, liegt ein erheblicher Teil der Verantwortung, der Implementierung und der Verteidigung der Angriffsoberfläche immer noch im Zuständigkeitsbereich des Kunden. Unterschätzen Sie nicht die Zeit und die Ressourcen, die Sie in jede Cloud-Bereitstellung investieren müssen – einschließlich aller notwendigen Trainings, um Ihr Team entsprechend fit zu machen.

- Bestimmte Audit- und Compliance-Kategorien werden dadurch vereinfacht, dass der Wechsel in die Cloud über vom Cloud-Provider vererbte Kontrollen erfolgt. Vererbte Kontrollen können Patch-Management und Konfigurationsmanagement umfassen und zu spürbaren Kosteneinsparungen führen. Auch wenn Ihr Infosec-Team diese Strategie steuern sollte, es ist dennoch wichtig, mit anderen Schlüsselgruppen in Ihrem Unternehmen zusammenzuarbeiten, insbesondere mit der Abteilung Governance, Risk and Compliance (GRC) und der Rechtsabteilung. Das interne Audit-Team kann sich hier als besonders hilfreich erweisen. Laut einem Deloitte-Bericht von 2018 „kann die Abteilung für Informationssicherheit eines Unternehmens zwar Kapazitäten für die Cloud-Überwachung aufbauen, aber [das interne Audit-Team] kann Unterstützung leisten und die Wirksamkeit der Kontrollumgebung bewerten sowie verhindern, dass die IT-Abteilung außen vor bleibt“.

- Gehen Sie nicht davon aus, dass der Cloud-Provider im Falle eines Verstoßes allein haftbar ist. Selbst wenn ein Szenario eintreten sollte, in dem der Cloud-Provider als schuldig befunden wird, könnten sich die Folgen potenziell auch auf Ihre Kunden erstrecken und Ihr Unternehmen könnte in Sammelklagen genannt werden. In vielen Gerichtsbarkeiten liegt die rechtliche Haftung beim Datenbesitzer (d. h. dem Unternehmen, das die Cloud-Services nutzt) und nicht beim CSP selbst. Kurz gesagt: Seien Sie nicht nachlässig. Wenn Sie Ihre Rolle im Shared Responsibility-Modell ernst nehmen, können Sie nicht nur die Sicherheit Ihrer Daten gewährleisten, sondern auch Ihr Unternehmen im Falle einer Klage schützen.

Forrester prognostiziert, dass im Jahr 2021 „Cloud Computing die Art und Weise prägen wird, wie sich Unternehmen auf die 'neue, instabile Normalität' einstellen.“ Jetzt ist der richtige Zeitpunkt, alle Cloud-Lösungen, die zu Beginn dieses Jahres in aller Eile eingeführt wurden, genau zu evaluieren und Services zu überprüfen, die Sie bereits seit einiger Zeit einsetzen, um sicherzustellen, dass Sie alle Ihre Sicherheitsverpflichtungen im Rahmen des Shared Responsibility-Modells erfüllen.

Erfahren Sie mehr:

- Nehmen Sie am Webinar teil: Frictionless Assessment of EC2 Assets

- Laden Sie die Lösungsübersicht herunter: Frictionless Assessment of AWS Assets

- Cloud

- Tenable Vulnerability Management

- Vulnerability Management

- Vulnerability Scanning