Aufbau eines Programms für Cloud-Sicherheit: Best Practices und Erfahrungen

Bei der Entwicklung des Cloud-Sicherheitsprogramms von Tenable haben wir im Infosec-Team viele Fragen gestellt und uns interessanten Herausforderungen gestellt. Dabei haben wir wertvolle Erfahrungen gesammelt und wichtige Best Practices integriert. In diesem Beitrag erläutern wir, wie wir unser Programm für Cloud-Sicherheit mithilfe von Tenable Cloud Security umgesetzt haben, und stellen Empfehlungen vor, die für Sie hilfreich sein könnten.

Angesichts der zunehmenden Komplexität von Cloud-Umgebungen sowie der steigenden Anzahl von Sicherheitsbedrohungen ist Cloud-Sicherheit für viele Unternehmen zu einer der wichtigsten Prioritäten geworden. Um diese Sicherheitsrisiken zu identifizieren und zu managen, setzen viele Unternehmen Lösungen für den Schutz cloud-nativer Anwendungen ein, sogenannte CNAPPs (Cloud-Native Application Protection Platform). Doch auch mit den besten Tools benötigen Sie dennoch eine effektive Strategie, um langfristig für eine starke Cloud-Sicherheit zu sorgen.

In den letzten Jahren sind wir als Infosec-Team von Tenable mit einer Reihe von Herausforderungen im Bereich der Cloud-Sicherheit konfrontiert worden und haben wertvolle Erfahrungen für die Entwicklung eines effektiven Programms für die Cloud-Sicherheit gesammelt. Wie so viele unserer Kunden haben auch wir eine Menge Fragen zu Verantwortlichkeiten, Behebungsmaßnahmen, Kennzahlen und Berichterstattung gestellt.

In diesem Blog erläutern wir, wie wir unser Cloud-Sicherheitsprogramm mithilfe von Tenable Cloud Security umgesetzt haben, und geben Empfehlungen, die Sie bei der Verbesserung Ihres eigenen Sicherheitsprogramms unterstützen sollen. Dabei gehen wir auf Themen wie die Bedeutung der Sichtbarkeit von Cloud-Konten und die Verantwortung für diese Konten ein, sowie darauf, wie die Compliance von Konten mithilfe von Berichten sichergestellt werden kann. Darüber hinaus geben wir Empfehlungen, die bei der Priorisierung von Behebungsmaßnahmen hilfreich sein können.

Cloud-Konten einrichten

Ganz gleich, wie groß oder klein Ihr Cloud-Fußabdruck ist, müssen Sie wissen, welche Cloud-Konten vorhanden sind. Egal, ob es sich um Produktions-, Entwicklungs- oder Sandbox-Konten oder eine Kombination daraus handelt, ist es wichtig zu bestimmen, welche Ressourcen in diesen Konten ausgeführt werden und wie sie genutzt werden.

Wenn Sie keinen vollständigen Einblick in Ihren Cloud-Fußabdruck haben, kann es beispielsweise leicht passieren, dass einige Ressourcen überprivilegiert oder öffentlich zugänglich sind – verursacht durch Probleme wie Schatten-IT, Mitarbeiterfluktuation und kürzlich erfolgte Fusionen oder Übernahmen. Zu wissen, wie Ihre Konten genutzt werden, kann Ihnen dabei helfen, sie innerhalb von Tenable Cloud Security effektiv zu organisieren und zu verwalten.

Bevor Sie Konten hinzufügen, sollten Sie unbedingt entscheiden, wie Sie diese in Tenable Cloud Security strukturieren möchten. Unabhängig davon, ob Sie mehrere Organisationen oder einzelne Konten onboarden müssen – Sie können diese ganz leicht in der Konsole mithilfe von Ordnern strukturieren. Ordner sind eine hervorragende Option, um Konten nach Geschäftsbereichen, Produktions- oder Entwicklungsumgebungen logisch zu gruppieren.

Wenn Sie eine Amazon AWS-, Microsoft Azure-, Google Cloud Platform (GCP)-Organisation oder einen Oracle Cloud Infrastructure (OCI)-Mandanten onboarden, können Sie Ihre Einstellungen so konfigurieren, dass neue Konten automatisch eingebunden und die Ordnerstruktur aktualisiert wird, sobald sich Ihre Cloud-Umgebung ändert.

Kontobesitzer ermitteln

Sobald Ihre Konten hinzugefügt wurden, müssen Sie diesen als Nächstes Besitzer zuweisen. Die Kontobesitzer sind die Hauptansprechpartner und Entscheidungsträger für ihre Konten. Sie sind dafür verantwortlich, die allgemeine Kontosicherheit zu gewährleisten, und sie akzeptieren das Risiko für alle ausgeschlossenen Ressourcen innerhalb der Konten, unabhängig vom jeweiligen Eigentümer.

Wir empfehlen, mindestens zwei Kontobesitzer zu haben, von denen einer die Position eines Managers oder höher innehat. Mit dieser Konfiguration steht nicht nur eine hervorragende Backup-Lösung zur Verfügung, sondern auch ein Ansprechpartner, der Entscheidungen zu Kostenfragen treffen, Sicherheitsfragen beantworten und Zugriffsanfragen für dieses Konto genehmigen kann.

Bei der Ermittlung und Auswahl der Kontobesitzer empfehlen wir außerdem, die E-Mail-Adressen für jedes Konto zu erfassen. Auf diese Weise haben Sicherheitsteams die Möglichkeit, die Kontobesitzer bei Problemen mit dem Konto zu kontaktieren. Außerdem können in Tenable Cloud Security Berichte erstellt und regelmäßig automatisch per E-Mail an Teams gesendet werden.

Je nach Anzahl Ihrer Cloud-Umgebungen kann die Auswahl der Kontobesitzer zeitaufwendig sein. Vor dem Hintergrund von Veränderungen in Ihrer Organisation empfehlen wir, Ihre Konten und Kontobesitzer außerhalb der CNAPP-Plattform an einem zentralen, für alle Teams zugänglichen Ort zu erfassen, der von allen Teams eingesehen werden kann.

Zugriff einrichten

Nachdem Sie die Kontobesitzer ausgewählt haben, müssen Sie im nächsten Schritt festlegen, wer Zugriff auf Ihre Konten benötigt. Wir empfehlen, zunächst zu überprüfen, welche Teams auf die jeweiligen Konten zugreifen, welche Zugriffsberechtigungen sie haben und wie viele Ressourcen sie verwalten. Anhand dieser Informationen können Sie bestimmen, wer das primäre Team für jedes Konto sein soll und welche Berechtigungen diese Personen innerhalb von Tenable Cloud Security benötigen.

In den meisten Fällen umfassen primäre Teams sowohl die Kontobesitzer als auch die zugehörigen Teammitglieder. Allerdings kann bei einigen Konten der Zugriff nur den Kontobesitzern vorbehalten sein. Wenn beispielsweise Ihr Site Reliability Engineering (SRE)-Team in Ihrem Produktionskonto zahlreiche Ressourcen verwaltet und vollen Admin-Zugriff hat, sollte es in Tenable Cloud Security als primäres Team festgelegt werden.

Mitglieder des primären Teams erhalten die Rolle Collaborator (Mitarbeiter), die es ihnen ermöglicht, Richtlinienausschlüsse vollständig zu verwalten und manuelle Kennzeichnungen zu Ressourcen hinzuzufügen. Durch die Verwendung dieser Rolle verhindern Sie, dass andere Teams, die über die Rolle Viewer auf das Konto zugreifen können, nicht autorisierte Ausnahmen für Feststellungen hinzufügen können, für die sie möglicherweise nicht zuständig sind.

Wenn mehrere Teams Zugriff auf ein Konto haben, müssen Sie gegebenenfalls innerhalb von Tenable Cloud Security sekundären Teams Zugriff gewähren. Sekundären Teams wird bei Konten, in denen sie Ressourcen verwalten, die Viewer-Rolle zugewiesen. Diese Rolle ist die ideale Lösung, wenn Sie mehrere technische Teams haben, die Ressourcen innerhalb eines Kontos verwalten, damit diese Feststellungen überprüfen und beheben können.

Ihre IT- oder Infosec-Teams erhalten Zugriff auf die Administrator-Rolle in Tenable Cloud Security. Mit diesem Zugang können sie Konten einrichten, Einstellungen und Integrationen konfigurieren sowie JIT-Zugriff innerhalb der Konsole managen.

Genau wie bei Ihren Cloud-Konten muss nicht jedes Team die Möglichkeit haben, sich einzuloggen und auf Ressourcen zuzugreifen. Indem Sie mithilfe von Tenable Cloud Security Zugriffskontrollen implementieren, können Sie sicherstellen, dass autorisierte Teammitglieder Zugriff auf genehmigte Konten haben.

Compliance überwachen

Ein wichtiger Aspekt eines jeden Cloud-Sicherheitsprogramms besteht darin, die Einhaltung von Branchenstandards zu gewährleisten, die Ihren gesetzlichen, regulatorischen und geschäftlichen Auflagen entsprechen.

Tenable Cloud Security bietet zahlreiche Optionen, die Sie bei der kontinuierlichen Überwachung Ihrer Sicherheitslage anhand von Standards wie den Center for Internet Security (CIS) Benchmarks, der Datenschutz-Grundverordnung (DSGVO) und dem NIST Cybersecurity Framework (CSF) unterstützen.

Bevor Sie diese Standards aktivieren, sollten Sie bestimmen, welche Arten von Ressourcen oder Daten Sie schützen müssen.

Sollten Sie Kubernetes-Cluster betreiben, empfehlen wir Ihnen, diese in Tenable Cloud Security aufzunehmen, um zusätzliche Transparenz und Abdeckung für Ihre Kubernetes- und Containerumgebungen zu gewährleisten. Es gibt zwei praktische Methoden, um eine Kubernetes Security Posture Management (KSPM)-Abdeckung zu implementieren: entweder über Helm-Charts oder durch Gewähren von Netzwerkzugriff innerhalb des Clusters. Falls in Ihren Konten virtuelle Maschinen oder Container ausgeführt werden, können Sie Workload Protection aktivieren, um Schwachstellen in Ihren Cloud-Workloads zu identifizieren und zu melden.

Im Anschluss an die Aktivierung der Compliance-Standards sollten Sie ermitteln, für welche Konten eine Compliance-Berichterstattung aktiviert werden soll. Wenn Sie über den Berichtstyp „Open Findings“ (Offene Feststellungen) einen planmäßigen Bericht hinzufügen, können Sie die Konten und Compliance-Standards auswählen, eine Zustellungszeit festlegen und dann E-Mail-Adressen hinzufügen, um den CSV-Anhang nach einem wiederkehrenden Zeitplan zu senden.

Teammitglieder mit Zugriff auf das Konto können innerhalb der Konsole frühere Berichte herunterladen, die im Abschnitt „Reports History“ (Berichtsverlauf) archiviert sind. Selbst wenn ein Teammitglied keinen direkten Zugriff auf Tenable Cloud Security hat, ist das kein Problem. Die Daten im CSV-Anhang enthalten alle relevanten Informationen, damit jeder in einem Konto schnell den Standort der Ressource sowie den Schweregrad und die Schritte zur Behebung des Problems einsehen kann.

Feststellungen prüfen und beheben

Im Zusammenhang mit der Überprüfung der Befunde in Tenable Cloud Security werden wir von Teams oft gefragt, wo sie anfangen sollen und wie sie entsprechende Behebungsmaßnahmen priorisieren können. Wir empfehlen Teams, zunächst die Ressourcen innerhalb ihres Kontos zu überprüfen und dann den Filter „Tags“ zu verwenden, um die von ihnen verwalteten Ressourcen hervorzuheben.

Eine einheitliche Tagging-Richtlinie ist für jedes erfolgreiche Cloud-Sicherheitsprogramm von zentraler Bedeutung, da Teams so in der Lage sind, Ressourcen anhand von Parametern wie Kosten, Teams und Zweck zu verwalten, wenn sich Ihre Organisation verändert. Werden Ressourcen nicht einheitlich getaggt, kann dies höhere Kosten und längere Reaktionszeiten bei Vorfällen zur Folge haben und sich auf Compliance-Maßnahmen auswirken.

Sollten Sie in Ihrer Cloud-Infrastruktur noch keine einheitliche Tagging-Richtlinie implementiert haben, bietet die Labels-Funktion in Tenable Cloud Security eine hervorragende Möglichkeit, Sie bei der Umsetzung zu unterstützen. Teams mit Zugriffsrechten für die Collaborator- oder Administrator-Rolle können automatische Labels verwenden, die auf der Grundlage von Tags angewendet werden, oder manuelle Labels, die Ressourcen zugewiesen werden.

Wenn Sie also über IT-, Engineering- oder andere Teams verfügen, die Ressourcen in Ihrem Konto verwalten, oder wenn die Zielressource kein Tagging unterstützt, stellt die Verwendung von Labels eine ausgezeichnete Lösung dar, um Ressourcenbesitzer schnell zu identifizieren, was wiederum bei Behebungsmaßnahmen hilfreich ist.

Wenn Sie bereit sind, die festgestellten Probleme anzugehen, empfehlen wir eine Priorisierung der Behebungsmaßnahmen in dieser Reihenfolge.

- Behandeln Sie Ressourcen, die Feststellungen mit kritischem und hohem Schweregrad aufweisen.

- Patchen Sie Betriebssysteme, die veraltet sind oder sich dem Ende ihres Lebenszyklus nähern.

- Überprüfen und korrigieren Sie übermäßig privilegierte Ressourcen.

- Entfernen Sie offengelegte Secrets.

- Löschen Sie alle ungenutzten und inaktiven Ressourcen.

Tenable Cloud Security stellt außerdem Optionen zur Verfügung, um Teammitgliedern per E-Mail oder Slack Warnmeldungen zu Ressourcen zu senden, die auf bestimmten Kriterien in Ihren Konten basieren. Diese Vorschläge eignen sich gut als Ausgangspunkt, um zu entscheiden, welche Aufgaben Ihre unmittelbare Aufmerksamkeit erfordern und welche später in Angriff genommen werden können.

Ausschlüsse

In jedem Unternehmen wird es immer Sicherheitsprobleme geben, die aus den verschiedensten Gründen nicht behandelt werden. Im Anschluss an die Behebung festgestellter Probleme sind möglicherweise Ressourcen vorhanden, für die Sie Ausnahmen hinzufügen müssen. Tenable Cloud Security stellt Optionen für permanente und temporäre Ausnahmen bereit, damit Sie Ihre organisatorischen Anforderungen erfüllen können. Für permanente Ausnahmen empfehlen wir zwei Anwendungsfälle, in denen Ausschlüsse gewährt und als akzeptabel erachtet werden:

- Es sind kompensierende Kontrollmechanismen vorhanden, die das Risiko mindern.

- Sie können das festgestellte Problem aufgrund einer expliziten Anforderung für einen geschäftlichen Anwendungsfall nicht beheben.

Unabhängig davon, ob Sie über Unternehmensrichtlinien verfügen oder nicht, ist es wichtig, Kontobesitzer für ausgeschlossene Ressourcen in den von ihnen verwalteten Konten zur Verantwortung zu ziehen. Sobald eine Feststellung ausgeschlossen wurde, ist sie Teil Ihrer Risikoakzeptanz und wirkt sich auf Ihre Compliance-Gesamtbewertung aus.

In Tenable Cloud Security können Ausschlüsse auf verschiedene Weise hinzugefügt werden. Permanente Ausschlüsse können beispielsweise alle öffentlich zugänglichen Ressourcen umfassen, die möglicherweise von Kunden genutzt werden, wie z. B. eine AWS EC2-Instanz, ein Bucket oder ein Speicherkonto. Zeitbasierte Ausschlüsse könnten Ressourcen mit Schwachstellen sein, die in einem zukünftigen Sprint behoben werden können. Wird die Frist versäumt, läuft diese Ausnahme ab und die Feststellung für diese Ressourcen wird wieder in die Warteschlange der offenen Feststellungen verschoben.

Sie haben außerdem die Möglichkeit, Ausschlüsse für jede Richtlinie zu verwalten, die es Ihnen erlaubt, Ressourcen entweder einzeln oder nach Muster auszuschließen.

Beim Ausschluss einer Ressource nach Muster haben Sie die Möglichkeit, diese nach Amazon Resource Names (ARN), Name oder Tag hinzuzufügen. Mithilfe dieser Funktion können Sie mehrere Ressourcen in Ihrem Unternehmen auf einmal ausschließen.

Key Performance Indicators (KPIs)

Nachdem Sie die Feststellungen behoben haben, besteht der nächste Schritt darin, Compliance-Kennzahlen und die Performance im Lauf der Zeit zu messen. Leistungskennzahlen (Key Performance Indicators, KPIs) dienen dazu, die Compliance-Maßnahmen eines Unternehmens anhand eines bekannten Compliance-Standards zu bewerten. Als Teil eines ausgereiften Programms für Cloud-Sicherheit ist die monatliche Verfolgung von KPI-Kennzahlen ein guter Ansatzpunkt. Zudem ist es wichtig, dass Sie gemeinsam mit Ihrem Führungsteam eine Reihe von Leistungskennzahlen festlegen und vereinbaren, die im Rahmen Ihres Programms überwacht werden sollen.

Beispielsweise könnte eine Leistungskennzahl darin bestehen, eine Erfolgsquote von mindestens 85 % beizubehalten, um die Compliance-Bewertung zu bestehen. Sobald diese KPIs festgelegt und vereinbart wurden, können Ihre Teams alle Änderungen im Dashboard-Bereich der Tenable Cloud Security-Konsole nachverfolgen.

Um diese Änderungen zu überwachen, wählen Sie zunächst das Zielkonto in der oberen rechten Ecke der Konsole aus. Überprüfen Sie im Abschnitt „Dashboard“ das Widget „Compliance“, um Änderungen in den letzten 7, 30 oder 90 Tagen einzusehen.

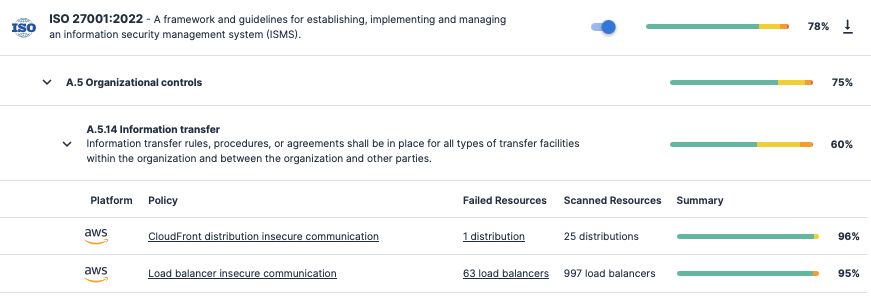

Außerdem können Sie eine Aufschlüsselung der Compliance-Ergebnisse im Abschnitt „Compliance“ einsehen.

Das Cloud-Sicherheitsprogramms den Kontobesitzern vorstellen

Als letzten Schritt empfehlen wir ein Meeting mit den Kontobesitzern, um die Einzelheiten des Cloud-Sicherheitsprogramms noch einmal durchzugehen. Bei der Präsentation dieser Informationen ist es wichtig, auf die Gründe für die Umsetzung dieses Programms einzugehen und zu erläutern, wofür die Kontobesitzer die Verantwortung tragen. Kontobesitzer sollten sich darüber im Klaren sein, dass ein Programm für Cloud-Sicherheit darauf ausgelegt ist, den Datenschutz und die Einhaltung von Vorschriften zu gewährleisten und vor Sicherheitsrisiken zu schützen.

Darüber hinaus ist es wichtig, mit den Kontobesitzern zu besprechen, welche Konten sie in Tenable Cloud Security verwalten und auf welche sie Zugriff haben werden. Für Compliance-Berichte sollte genau angegeben werden, was den Kontobesitzern zur Verfügung gestellt wird. Es ist hilfreich, Vorschläge zu machen, wie Teams mit der Auswertung und Behebung von Feststellungen beginnen können. Beziehen Sie außerdem Informationen über den Ausschlussprozess und die jeweils zulässigen Anwendungsfälle für Ihr Unternehmen ein. Geben Sie abschließend an, welche Leistungskennzahlen die Kontobesitzer anstreben sollten.

Die Einrichtung einer internen Seite mit Dokumentation, die den Kontonamen, die anwendbaren Compliance-Standards und die Kontobesitzer auflistet, ist als Referenz für aktuelle und zukünftige Kontoinhaber hilfreich.

Fazit

Bei der Entwicklung eines Programms für Cloud-Sicherheit ist es nicht mit einer einmaligen Einführung getan. Die Pflege eines soliden Programms ist eine fortwährende Aufgabe, in die alle Teams Ihres Unternehmens eingebunden werden müssen. Wir hoffen, dass die hier vorgestellten Erkenntnisse und Best Practices Ihnen dabei helfen werden, die Strategie für Ihr Cloud-Sicherheitsprogramm mithilfe unserer umfassenden Tenable Cloud Security-Lösung zu optimieren.

Weitere Informationen zu Tenable Cloud Security und wie Sie die Lösung zur Optimierung Ihres Cloud-Sicherheitsprogramms einsetzen können, finden Sie im Whitepaper „Stärken Sie Ihre Cloud: CNAPP-Sicherheit erfolgreich umsetzen“ sowie im Blogartikel „If You Only Have Five Minutes, Here’s CNAPP in a Snap“ (auf Englisch).

- Cloud