Wir stellen vor: Tenable Cloud Security mit Agentless Assessment und Live Results

Die neuesten Cloud Security-Erweiterungen von Tenable vereinheitlichen das Management von Cloud-Sicherheit und Schwachstellen mit neuen, vollständig API-gesteuerten Funktionen für Scans und Zero-Day-Erkennung.

Hinweis: Wir haben von unseren Kunden fantastisches Feedback zu den unten beschriebenen Funktionen erhalten. Seit der Early-Access-Version haben wir auf der Grundlage der Kundennachfrage erhebliche Funktionserweiterungen vorgenommen. Am 14. Oktober 2022 gab Tenable die allgemeine Verfügbarkeit von Agentless Assessment with Live Results für AWS bekannt.

Tenable unterstützt Tausende von Kunden seit vielen Jahren dabei, Schwachstellen in ihrer Cloud-Infrastruktur zu scannen und zu managen. Mit dem Kauf von Accurics, der Markteinführung von Tenable.cs und der Integration mit Tenable.io haben wir in den Jahren 2021 und 2022 unseren Cloud-Native-Anwendungsschutz (CNAPP) vorangetrieben. Wir bieten einen einzigartigen Ansatz für die Cloud-Sicherheit, indem wir das Management der Cloud-Sicherheitslage (Cloud Security Posture Management, CSPM) und Schwachstellen-Management in einer einzigen Lösung vereinen.

Heute stellte Tenable neue Funktionen für die Cloud-Sicherheit vor, die nicht nur erhebliche technologische Fortschritte darstellen, sondern Kunden darüber hinaus einen einheitlichen Ansatz für das Management von Cloud-Sicherheit und Schwachstellen bieten, der sowohl Cloud- als auch Nicht-Cloud-Assets abdeckt. Mit der neuesten Version von Tenable.cs können Anwender das gleiche Maß an Sichtbarkeit und Schwachstellen-Management, das sie von unserer Suite marktführender Lösungen gewohnt sind, auch auf die Cloud ausweiten. Zu den neuen Funktionen zählen:

- Tenable.cs Agentless Assessment und Tenable.cs Live Results

- Verbesserte Richtlinienverwaltung und Berichterstellung

- Erweiterte DevOps/GitOps-Abdeckung

Tenable.cs Agentless Assessment und Tenable.cs Live Results

Für jedes Unternehmen, das ein einheitliches Cloud-Sicherheitsprogramm aufstellen möchte, ist es von entscheidender Bedeutung, dass Sicherheitsteams in die Lage versetzt werden, die stetig wachsende Angriffsoberfläche mit kontinuierlicher, vollständiger Transparenz über die Cloud zu überwachen.

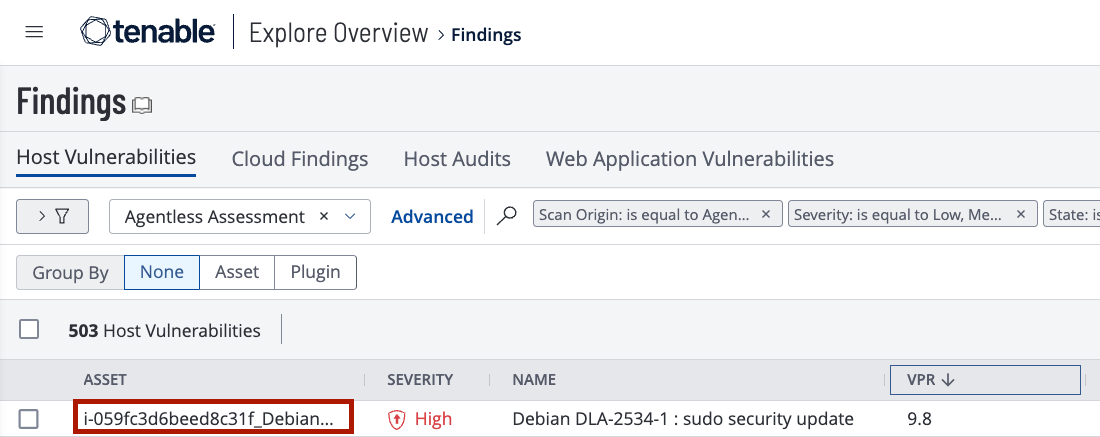

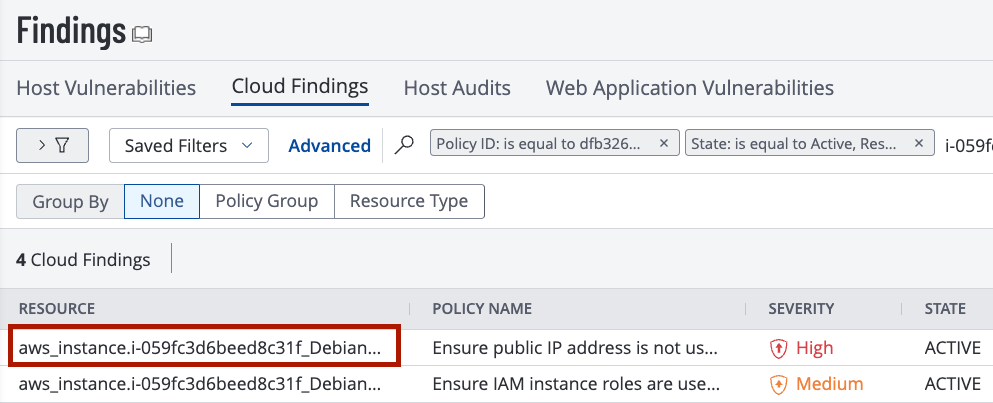

Mit Tenable.cs Agentless Assessment und Tenable.cs Live Results können Sicherheitsteams schnell und unkompliziert ihre gesamten Cloud-Assets erfassen und bewerten. Daten werden kontinuierlich über Live-Scans aktualisiert, die automatisch durch jedes protokollierte Änderungsereignis ausgelöst werden. Wenn eine neue Schwachstelle von unserem branchenführenden Tenable Research-Team in der Datenbank hinzugefügt wird, können Sicherheitsteams anhand von Live Results erkennen, ob diese Schwachstelle in ihrem aktuellen Asset-Bestand vorhanden ist, ohne erst einen neuen Scan durchführen zu müssen.

Schwachstellen als CVEs

Quelle: Tenable, August 2022

Schwachstellen als CSPM-Funde

Quelle: Tenable, August 2022

Dies hilft Unternehmen, Schwachstellen regelmäßig zu bewerten, Zero-Day-Bedrohungen aufzudecken, sobald sie veröffentlicht werden – ohne dass die gesamte Umgebung erneut gescannt werden muss – und das Potenzial für die Ausführung von Exploits zu verringern. Mit einer Abdeckung von mehr als 70.000 Schwachstellen verfügt Tenable über die branchenweit umfangreichste CVE-Datenbank (Common Vulnerabilities and Exposures). Darüber hinaus tragen die Sicherheitskonfigurationsdaten von Tenable dazu bei, dass Kunden sämtliche Expositionen ihrer gesamten Assets kennen.

Bestandskunden von Tenable können jetzt frühzeitig Zugang zu Tenable.cs Agentless Assessment für Amazon Web Services (AWS) erhalten. Weitere Informationen über Agentless Assessment finden Sie in diesem Blog-Artikel: Accelerate Vulnerability Detection and Response for AWS with Tenable Cloud Security Agentless Assessment.

Im 4. Quartal wird Tenable voraussichtlich Tenable.cs Agentless Assessment für Microsoft Azure und Google Cloud Platform veröffentlichen, zusammen mit weiteren Verbesserungen im Bereich Container-Sicherheit.

Verbesserte Richtlinienverwaltung und Berichterstellung

Seit Jahren hören wir immer wieder, wie wichtig bestimmte Cybersecurity-Praktiken in Cloud-Umgebungen sind. Dazu zählen insbesondere:

- Cloud-Sicherheit für den angemessenen Schutz dieser Umgebungen

- DevSecOps zur Einbindung der Sicherheit in die Pipelines zur Softwarebereitstellung

- „Shift-left“, um Sicherheitsprüfungen im Rahmen von lokalen Entwicklungszyklen zu starten, wo sie unmittelbar behoben werden können

Weil wir neugierig waren, welche Herausforderungen mit der Umsetzung dieser Verfahren in der Praxis verbunden sind, haben wir im Juni 388 Teilnehmer eines Tenable-Webinars zu ihren Bedenken hinsichtlich der Sicherheit in der Public Cloud befragt. Die Antworten bieten uns einen kleinen Einblick in die Hauptbereiche, die Anlass zur Sorge geben. Auf die Frage „Was ist Ihre größte Herausforderung in Bezug auf die Sicherheit Ihrer Assets in Public-Cloud-Plattformen?“ nannten mehr als 60 % der Befragten mangelnden Einblick in Assets und deren Sicherheitsstatus oder aber Bedenken hinsichtlich der Infrastruktursicherheit der Cloud-Provider.

Bei Tenable sind wir der Ansicht, dass Unternehmen, die erhebliche Investitionen getätigt haben, um Sicherheits- und Compliance-Kontrollen in die Bereitstellungszyklen von Anwendungen und Infrastrukturen zu integrieren, nun auf ihrem Weg in die Public Cloud damit überfordert sind, dasselbe zu tun.

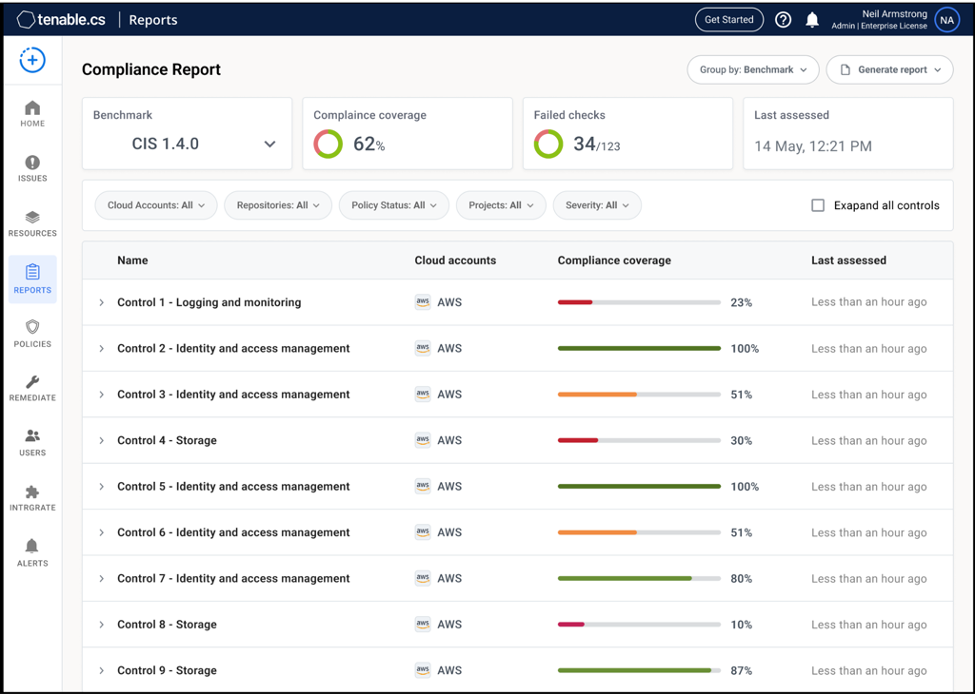

Mit erweiterten Richtlinien-Workflows, neuer Compliance-Berichterstellung und der Gruppierung fehlgeschlagener Richtlinien bietet Tenable.cs wertvolle Einblicke, die Anwendern helfen, ihre Cloud Governance und das Management der Cloud-Sicherheitslage zu verbessern.

Compliance-Berichterstellung von Tenable.cs: Die Abbildung unten zeigt, wie wir Compliance-Berichte dynamisch aktualisieren und Gruppierungen für vordefinierte Benchmarks bereitstellen. Tenable.cs unterstützt über 20 Benchmarks, darunter SOC2 (Service Organization Control 2), HIPAA (Health Insurance Portability and Accountability Act) und DSGVO (Datenschutzgrundverordnung).

Quelle: Tenable, August 2022

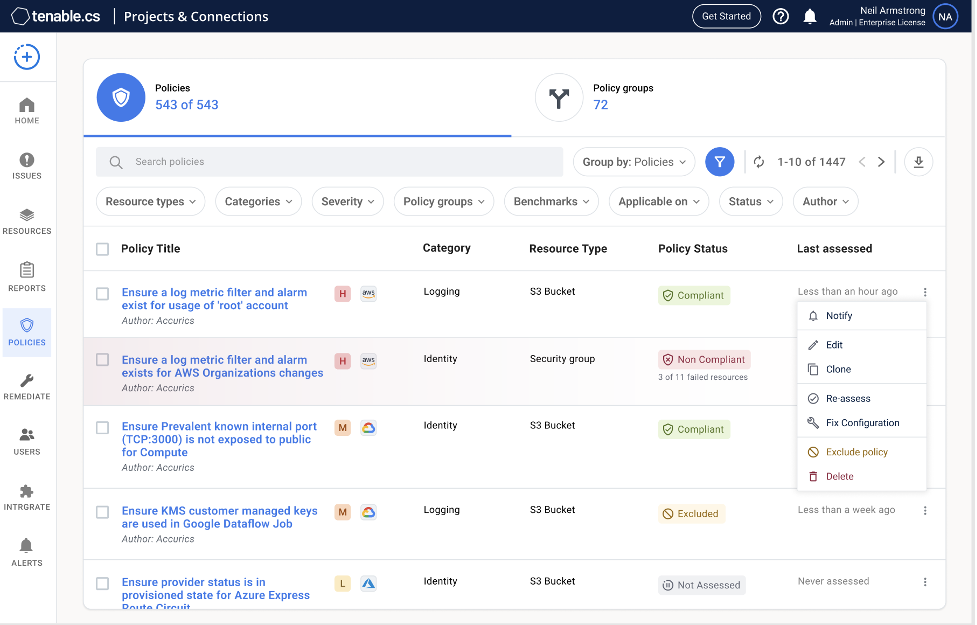

Automatisierte Workflows von Tenable.cs: Die Abbildung unten zeigt ein Beispiel dafür, wie Benutzer ganz leicht integrierte Workflows auf der Grundlage einer bestimmten Richtlinie erstellen können, sodass sie beliebige vorgefertigte Richtlinien schnell neu bewerten oder als Vorlage für die Erstellung einer neuen, speziell auf die Umgebung zugeschnittenen Richtlinie verwenden können.

Quelle: Tenable, August 2022

Erweiterte Remediation-, DevOps- und GitOps-Abdeckung

In der oben erwähnten Webinar-Umfrage haben wir unsere Kunden gefragt: „Wie hoch ist der Grad der Integration und Automatisierung Ihrer Sicherheitskontrollen in Ihrem Softwareentwicklungs- und -bereitstellungsprozess (auch DevSecOps genannt)?“ Die Antwort fiel überwältigend einseitig aus. Fast 70 % der Befragten gaben an, dass es keine oder nur eine minimale Automatisierung gibt. Dies kann zu einer starken Gefährdung und langen Behebungszeiten führen.

Mit Hilfe von Tenable.cs können DevSecOps-Teams die Anzahl der in Produktionsumgebungen gefundenen Sicherheitsmängel reduzieren, indem sie die Lösung in bestehende DevOps-Workflows einbinden. Vor diesem Hintergrund haben wir mehrere wichtige Verbesserungen vorgenommen, um DevSecOps-Teams zu unterstützen.

- Verbesserungen an automatisierten Remediation-Workflows

- Unterstützung von HashiCorp Terraform Cloud Run Tasks

- Verbesserte Quellcode-Verwaltung

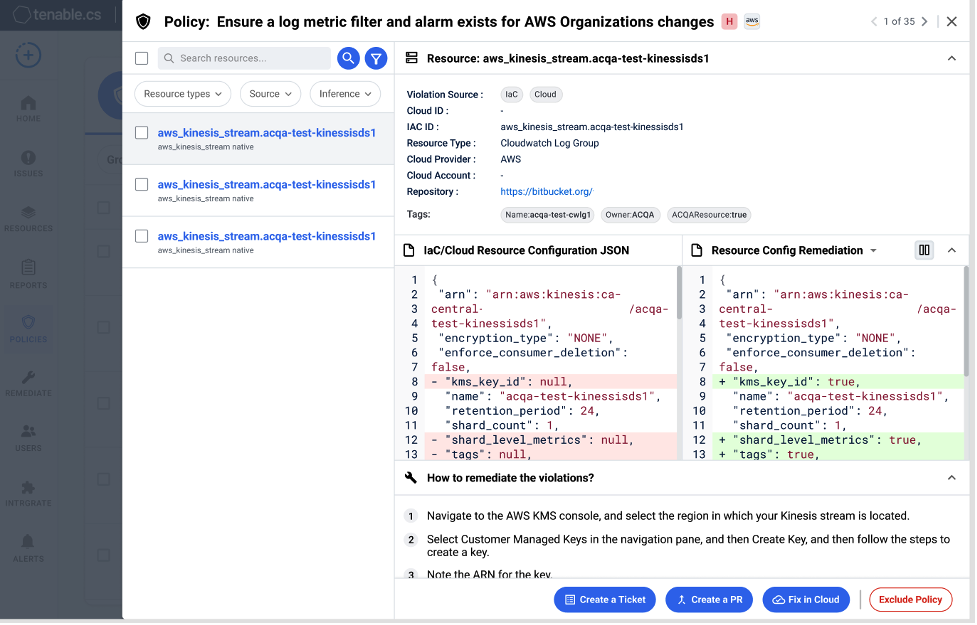

Automatisierte Remediation-Workflows: Tenable.cs liefert standardmäßig eine integrierte Ansicht aller Ressourcen, die gegen eine Sicherheitsrichtlinie verstoßen, einschließlich individueller Details und Empfehlungen für Behebungsmaßnahmen. Mit Hilfe von Quick Links, über die automatisierte Workflows gestartet werden, können diese schnell an Entwicklungsteams weitergeleitet werden. In diesem Release haben wir eine Reihe von Verbesserungen vorgenommen, um die Jira-spezifischen Workflows und die Verwaltung von Warnmeldungen zu verbessern. Siehe Beispiel unten.

Quelle: Tenable, August 2022

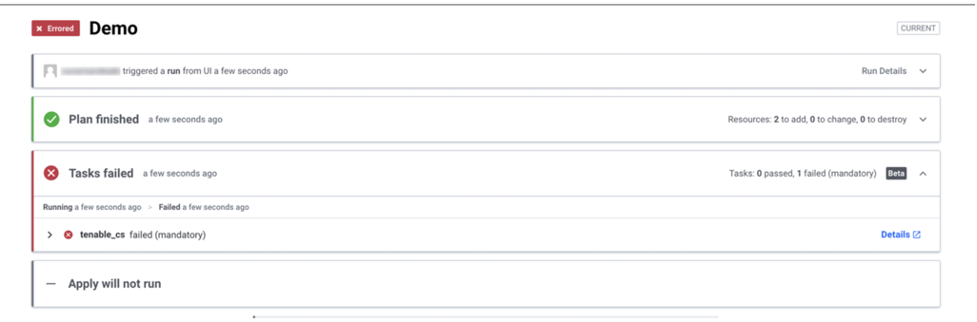

Integration von HashiCorp Terraform Cloud Run Tasks: Dank dieser neuen Integration ist Tenable.cs in der Lage, Terraform-Vorlagen während des Terraform Cloud Deployment-Schrittes zu scannen. So können Terraform Cloud-Kunden Sicherheitsprobleme innerhalb ihrer Infrastructure as Code (IaC) mithilfe von Tenable.cs bereits in der Planungsphase der Terraform-Ausführung erkennen. Indem wir diese Unterstützung für Terraform Cloud Run Tasks in Tenable.cs hinzufügen, helfen wir Entwicklern, Compliance- und Sicherheitsrisiken in ihrer IaC zu erkennen und zu beheben, sodass sie Probleme beseitigen können, bevor Cloud-Infrastruktur bereitgestellt wird. Siehe Beispiel unten.

Quelle: Tenable, August 2022

Nutzer, die sich für die Anleitung zur Einrichtung der Verbindung von Tenable.cs mit Terraform Cloud Workspace interessieren, finden eine ausführliche Dokumentation hier.

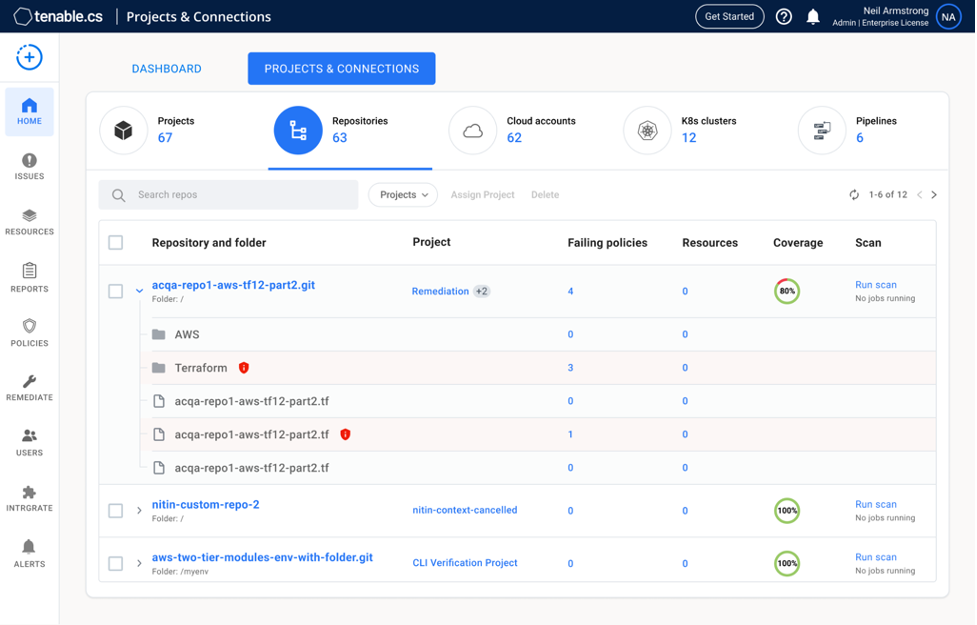

Verbesserte Integration der Quellcodeverwaltung und verbessertes Quellcode-Scanning: Tenable.cs bietet einen unkomplizierten Mechanismus, um all Ihre Repositories zu erfassen. Zudem kann es mehrere Repositories in einer integrierten Ansicht zusammenführen, die alle Ressourcen enthält, die gegen Sicherheitsrichtlinien oder Compliance-Benchmarks verstoßen. Etwaige Richtlinienverstöße lassen sich schnell über automatisch generierte Pull Requests beheben, die in derselben Konsole übermittelt und nachverfolgt werden können. Siehe Beispiel unten.

Quelle: Tenable, August 2022

Learn more

- Nehmen Sie am Webinar teil: Was ist neu in Tenable Cloud Security?

- Blog lesen: Accelerate Vulnerability Detection and Response for AWS with Tenable Cloud Security Agentless Assessment

- Besuchen Sie unsere Produktseite Tenable.cs: https://de.tenable.com/products/tenable-cs

- Cloud

- DevOps

- Threat Management

- Vulnerability Management