Eine Leidenschaft für Audits und Compliance entwickeln? Es ist möglich!

Ausgeführte Workloads in der Public Cloud abzusichern und Compliance-Standards einzuhalten, stellt für den Großteil der Unternehmen eine zwingende Notwendigkeit dar. Doch das Zusammenführen der notwendigen Sichtbarkeits-, Mapping- und Monitoring-Funktionen erweist sich in vielen Fällen als manueller, zeitaufwendiger Prozess. Dies hat zur Folge, dass Audits und Compliance-Aufgaben in Sicherheits- und Compliance-Teams zu Verzögerungen führen und ihnen Sorgen bereiten können.

Da Audit- und Compliance-Anforderungen in Cloud-Infrastrukturen bekanntermaßen ein Problem sind, mag „eine Leidenschaft dafür zu entwickeln“ eher wirklichkeitsfremd als realistisch klingen. In diesem Blog-Beitrag werfen wir einen Blick auf Sicherheitsherausforderungen bei Compliance und Zugriff in der Cloud und befassen uns mit der Frage, wie Sicherheitsprofis Audits mithilfe der richtigen Tools und Strategien zum Kinderspiel machen können.

Auch wenn es unkompliziert erscheint: Einfach nur ein paar Formulare auszufüllen reicht nicht aus, um Compliance in der Cloud zu erreichen. Einige gesetzliche Bestimmungen und Best Practices sind zwar sehr spezifisch, was ihre Anweisungen betrifft, doch viele andere sind deutlich abstrakter. Ein abstrakter Standard könnte es notwendig machen, ein bestimmtes Ziel zu erfüllen – ohne zu erklären, wie dies gelingt. Welche Methoden und Tools in diesen Fällen zu implementieren sind, um den jeweiligen Standard einzuhalten, beruht dann auf reinen Vermutungen. Dasselbe gilt für die Frage, wie kontinuierliche Compliance erreicht werden kann.

Ein Grund dafür, dass einige Standards abstrakt gehalten sind: Sicherheit ist keine einheitliche Praxis, die für sämtliche Szenarien gilt. Insbesondere Cloud-Umgebungen sind mehrdimensional und dynamisch, und fortwährend treten neue Schwachstellen auf. Darüber hinaus bestehen je nach Branche, Unternehmensgröße und Standort unterschiedliche Compliance-Anforderungen für Unternehmen. Selbst die allerlängste Liste mit spezifischen Compliance-Anweisungen würde immer noch nicht alle denkbaren Sicherheitsszenarien abdecken.

Die komplexe Kombination aus Bestimmungen und Frameworks ist nur ein Teilaspekt dessen, was Sicherheits-Compliance in Cloud-Umgebungen so schwierig macht. In den meisten Unternehmen greifen zahlreiche Teams und Tools im Cloud-Ökosystem ineinander. Hierzu zählen:

- Infrastrukturteams, die Cloud-Umgebungen entwickeln und warten

- Entwickler, die Code in Produktionsumgebungen übertragen

- IAM-Experten (Identitäts- und Zugriffsverwaltung), die neue Dienst- und Personenidentitäten bereitstellen

Bedingt durch die zahlreichen beteiligten Stakeholder ist es für Sicherheitsteams äußerst zeitaufwendig, elementaren Compliance-Details – z. B. welche Ressourcen mit welchen Berechtigungen ausgeführt werden – branchenspezifische Benchmarks zuzuordnen. Erschwerend kommt hinzu: Viele Unternehmen nutzen mehr als einen Cloud Service Provider (CSP) in Kombination mit On-Premises-Infrastruktur. Dadurch verharren Compliance-Teams in endlosen E-Mail-Threads und Meetings und greifen parallel dazu auf ein Asset-Inventar zurück, das quasi unmittelbar nach der Erstellung schon wieder überholt sein dürfte.

Compliance-Teams tragen wohl die Hauptlast der Arbeit, doch auch für DevOps- und Infrastrukturteams ist Compliance gewiss keine einfache Aufgabe. Häufig haben sie alle Hände voll damit zu tun, detaillierte Erkenntnisse zu Cloud-Ressourcen zusammenzustellen.

Ohne zentrale Ansicht der Cloud-Architektur haben Compliance-Teams keinen Überblick über mehrere Clouds und sind nicht in der Lage, häufige Änderungen an den Konfigurationen von Anwendungen im Blick zu behalten, während diese ausgeführt werden. Noch schwieriger gestaltet sich die Aufgabe, Compliance-Probleme wie etwa einen öffentlich zugänglichen Lambda-Dienst oder eine unzureichende Zugriffsverwaltung zu isolieren – und erst recht zu priorisieren, welches Problem als Erstes zu beheben ist.

Eine Leidenschaft für Audits entwickeln – mit einer CNAPP

Eine qualitativ hochwertige Cloud Native Application Protection Platform (CNAPP), die Infrastruktur-Konfigurationsmanagement, zentralisierte Multi-Cloud-Transparenz und eine anpassbare Berichterstellung umfasst, kann Teams einen Großteil ihrer compliancebezogenen Aufgaben abnehmen. Ferner geht eine gute CNAPP über Compliance hinaus und stärkt zudem die Sicherheitslage von Unternehmen in Übereinstimmung mit Best Practices. Denn, wie viele erfahrene Sicherheitsprofis wissen: Das Nachweisen von Compliance ist nur ein Teilaspekt einer ganzheitlichen Sicherheitsstrategie. Sie mögen in der Lage sein, Audits erfolgreich zu bestehen, doch wenn Sie nicht mit neuen und aufkommenden Best Practices Schritt halten, wird Ihre Cloud-Sicherheitslage darunter leiden. Eine ideale CNAPP bringt compliance- und sicherheitsrelevante Best Practices ins Gleichgewicht und bietet die vier folgenden Funktionen:

1. Bandbreite und Detailtiefe von behördlichen Vorgaben

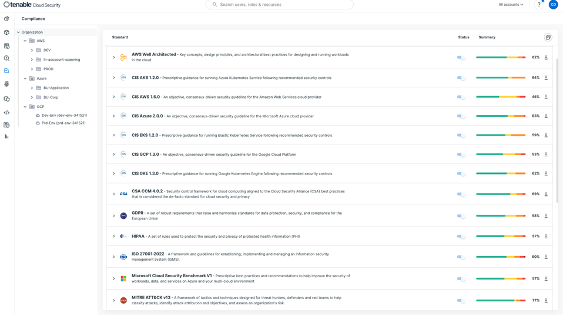

Die Lösung sollte eine Vielzahl von sicherheitsrelevanten Best Practices sowie führende Branchen- und Compliance-Standards abdecken. Dazu zählen:

- Benchmarks von Organen wie dem Center for Internet Security (CIS), der Internationalen Organisation für Normung (ISO) und dem National Institute of Standards and Technology (NIST)

- Branchenspezifische Richtlinien, wie z. B. der Data Security Standard (DSS) der Payment Card Industry (PCI) sowie Service Organization Control (SOC) Type 2 des American Institute of Certified Public Accountants (AICPA)

- Bestimmungen wie etwa die Datenschutz-Grundverordnung (DSGVO) und der Health Insurance Portability and Accountability Act (HIPAA)

Stellen Sie sicher, dass die von Ihnen einzuhaltenden Standards in den Vorlagen der Plattform enthalten sind und dass diese regelmäßig aktualisiert werden. Zusätzlich zu einer Vielzahl an einsatzfertigen Standards und Richtlinien sollte die Lösung Nutzern auch die Möglichkeit bieten, diese entsprechend anzupassen – basierend auf sich ändernden Anforderungen, die unter Umständen nicht in eine der vorhandenen Compliance-Gruppen passen.

Bildquelle: Tenable Cloud Security

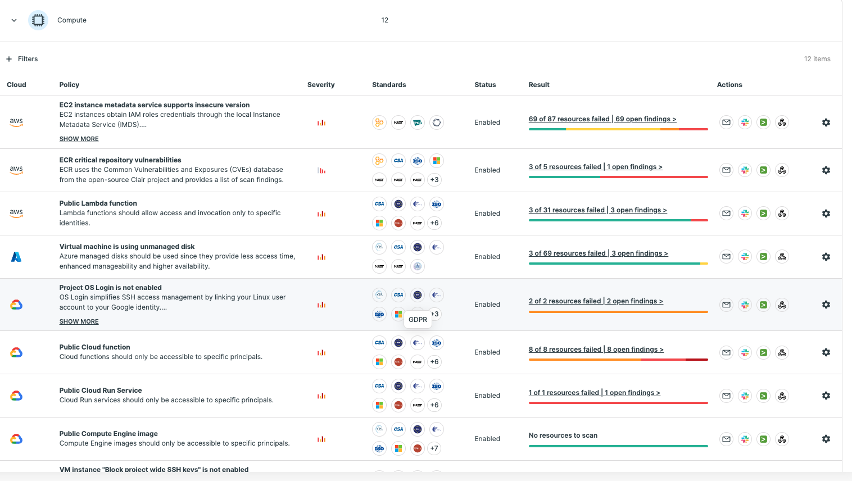

2. Korrelation von Compliance und Cloud

Bei Sicherheit und Compliance kommt es auf den Kontext an. Sie sollten in der Lage sein, jeden Standard ganz einfach spezifischen Cloud-Konfigurationen, Cloud-Ressourcen und Cloud-Aktivitätsrichtlinien zuzuordnen, und parallel dazu ein eindeutiges Inventar bereitstellen können, das den jeweiligen Compliance-Status nach Asset/Konto umfasst. Ein öffentlich zugänglicher Lambda-Dienst in Amazon Web Services (AWS) könnte beispielsweise die Standards des STAR-Programms der Cloud Security Alliance (CSA) sowie ISO- und NIST-Frameworks unterlaufen oder gegen Compliance-Vorschriften verstoßen. Verfügt Ihre CNAPP über diesen Detailgrad, kann dies dazu beitragen, Bereiche aufzuschlüsseln, in denen unter Umständen keine Konformität besteht – und mittels integrierter Automatisierung schnell Behebungsmaßnahmen zu ergreifen.

Bildquelle: Tenable Cloud Security

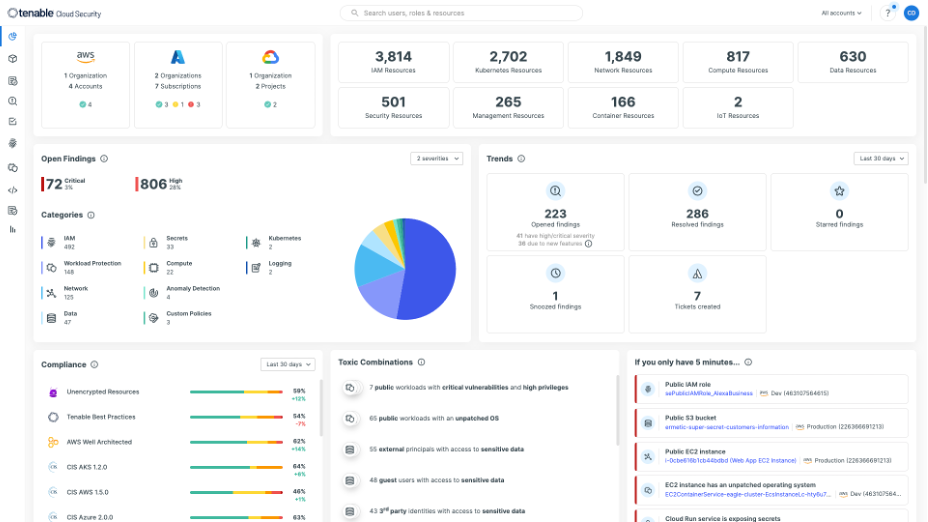

3. Kontinuierliches Monitoring

Sich ein Bild davon zu machen, welchen Stand Sie bei Branchenstandards und Best Practices erreicht haben, sollte keine 5 Werktage dauern. Lösungen wie Tenable Cloud Security prüfen die gesamte Umgebung fortwährend anhand von Frameworks und Benchmarks, um Compliance zu gewährleisten und Abweichungen und Anomalien zu identifizieren. Der Compliance-Status sollte für Sie und all Ihre Stakeholder sichtbar sein – zu jeder Zeit und ohne mühsame Audits abzuwarten. Durch jede Verzögerung bei der Überwachung bleiben Sie böswilligen Akteuren gegenüber anfällig.

Bildquelle: Tenable Cloud Security

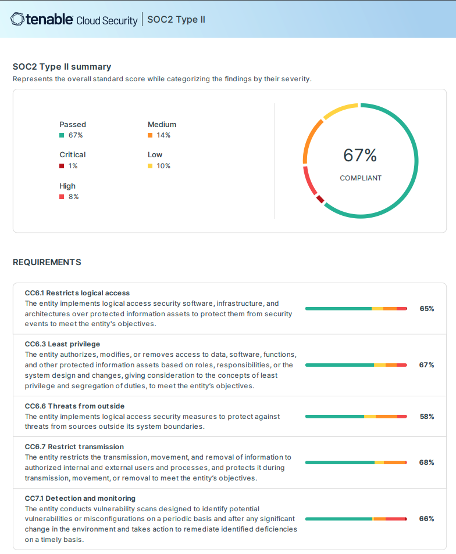

4. Flexible Berichterstellung

Ihre CNAPP sollte Ihnen helfen, Compliance gegenüber Prüfern nachzuweisen – durch Transparenz und eine flexible Berichterstellung auf sämtlichen Ebenen des Unternehmens. Ihr Tool sollte Ihnen beispielsweise Einblick in die Sicherheitslage und Compliance des gesamten Unternehmens bieten, es Ihnen aber auch ermöglichen, spezifische Konten und Projekte aufzuschlüsseln, um ganz einfach Compliance-Berichte für interne und externe Prüfer zu erstellen.

Bildquelle: Tenable Cloud Security

Fazit

Um Compliance in der Cloud zu erreichen, müssen Compliance-Richtlinien zunächst in die konkreten Gegebenheiten von Cloud-Architektur „übersetzt“ werden. Sich ein Bild davon zu machen, über welche Cloud-Assets Sie verfügen, gegenüber welchen Arten von Schwachstellen diese anfällig sind und welcher Zusammenhang dabei zu Audit-Richtlinien besteht, ist von entscheidender Bedeutung, um laufende Compliance-Aufgaben in den Bereichen Monitoring, Berichterstellung und Behebung zu unterstützen. Ist die Zuordnung der Umgebung abgeschlossen, können Sie zu automatisiertem Monitoring übergehen – basierend auf Compliance- bzw. individuell angepassten Richtlinien. Im letzten Schritt können Sie dann einen automatisierten Bericht erstellen, mit dessen Hilfe sich Compliance gegenüber Prüfern nachweisen lässt. Tenable Cloud Security kann Ihnen bei all dem helfen, sodass Sie Compliance-Hürden senken und eine Leidenschaft für Sicherheitsaudits entwickeln können.

Um weitere Informationen zu Tenable Cloud Security zu erhalten oder eine Demo anzufordern, besuchen Sie bitte die Produktseite von Tenable Cloud Security: https://de.tenable.com/products/tenable-cloud-security

- Cloud

- Exposure Management