Compliance-Herausforderungen in Multi-Cloud-Umgebungen

Unternehmen, die Public Clouds wie Amazon Web Services (AWS), Microsoft Azure und Google Cloud Platform (GCP) nutzen, sind sich darüber im Klaren, dass jede Plattform ihre Eigenheiten hat – und diese Unterschiede erschweren die Absicherung aller Plattformen. In einer kürzlich ausgestrahlten Episode der Webinar-Reihe „Cloud Security Coffee Break“ von Tenable sind wir auf diese Herausforderungen eingegangen und haben erörtert, wie Tenable Cloud Security helfen kann. Die Highlights des Gesprächs finden Sie in diesem Blogbeitrag.

Automatisierungs- und IaC-Tools (Infrastructure as Code) wie Terraform haben kleinen wie auch großen Unternehmen geholfen, ihre Vorgehensweise bei der Bereitstellung und Verwaltung von Systemen in Public Clouds zu verändern. Aber sie haben auch zu Cloud-Wildwuchs und Fehlkonfigurationen geführt, die Sicherheitsprobleme verursachen. Es kann zu einer Zerstreuung der unterschiedlichen Teams und Workloads kommen, und das wiederum erschwert die Erkennung und Behebung von Sicherheitsproblemen, bevor diese katastrophale Ausmaße annehmen.

Die Einführung von Multi-Cloud-Umgebungen und die immer gängigere Praxis in Unternehmen, sich für die Nutzung von zwei oder mehr Public Cloud-Plattformen zu entscheiden, um nicht alles auf eine Karte zu setzen, verstärken das Problem. Diese Diversifizierung hat zwar Vorteile, stellt aber auch eine Herausforderung für die Sicherheit dar, denn jede Plattform funktioniert ein wenig anders. Zu ihrer Absicherung ist es in der Regel notwendig, dass Experten jede Plattform separat verwalten.

Dieser Ansatz lässt sich nicht gut skalieren und ist auch nicht praktikabel, wenn Cloud-Infrastruktur wächst und immer verstreuter wird. In einer kürzlich ausgestrahlten Episode der Webinar-Reihe Cloud Security Coffee Break von Tenable sind wir gemeinsam mit Phillip Hayes, Tenable Senior Manager of Information Security, und Alex Feigenson, Tenable Senior Manager of Security Engineering, auf einige dieser Herausforderungen eingegangen und haben erörtert, wie Compliance in Multi-Cloud-Umgebungen funktioniert.

Automatisierung: Es gibt nicht nur gute Nachrichten

Mit Terraform, AWS CloudFormation, Dockerfiles, Helm-Charts und anderen IaC-Tools (Infrastructure as Code) ist es schnell und einfach möglich, die Bereitstellung von Systemen zu automatisieren. Doch genauso einfach ist es, Instanzen zu erstellen, die mit den Sicherheitsrichtlinien eines Unternehmen nicht konform sind.

„Es gibt eine Vielzahl wirklich großartiger Automatisierungstools, aus der man frei wählen kann, beispielsweise Terraform und AWS CloudFormation. Doch für viele dieser Tools gibt es einfach keine vernünftigen Standardeinstellungen“, so Feigenson.

Mit einigen Zeilen Terraform-Code können in wenigen Minuten einzelne, Hunderte oder gar Tausende Instanzen in AWS oder Azure eingerichtet werden. Einige der Standardeinstellungen, die Sie verwenden, mögen sicher sein – doch genauso wahrscheinlich ist es, auf Dutzende weitere zu stoßen, die es nicht sind.

„Vielleicht kopiert man einfach Terraform-Beispielcode aus dem Netz und denkt sich: Wow! Ich habe gerade virtuelle Maschinen in AWS eingerichtet. Das war ein Kinderspiel!“, so Feigenson. „Und schon ist das Sicherheitsteam am Telefon.“

Fehlkonfigurationen in der Cloud-Umgebung aufzudecken, die Ihr Unternehmen Sicherheitsrisiken aussetzen, ist schlimm genug. Doch herauszufinden, was diese Risiken verursacht und wie sie ausnahmslos beseitigt werden können, ist eine noch größere Herausforderung. „Wenn dann noch Multi-Cloud-Umgebungen im Spiel sind, wird alles noch viel, viel schlimmer“, so Feigenson.

Situationen dieser Art zu vermeiden, zählt für Hayes als Head of Information Security zum Tagesgeschäft. Es ist ein Problem, das sich immer schwieriger bewältigen lässt – vor allem in den letzten 10 Jahren.

„Es ist erfreulich, dass diese Art der Automatisierung heutzutage zu so geringen Kosten und in derart hoher Geschwindigkeit möglich ist“, so Hayes. „Doch vielleicht stellt man unwissentlich etwas bereit, das nicht sicher ist, oder AWS hat eine neue Funktion veröffentlicht, von der man gar nichts weiß. Und schon ist alles, was vor 72 Stunden noch sicher war, es plötzlich nicht mehr.“

Die Absicherung mehrerer Clouds bedeutet in der Regel mehrere Tools

Die Public Cloud-Anbieter haben dieses Problem erkannt und Tools entwickelt, die Kunden bei der Absicherung ihrer Umgebungen und der darin ausgeführten Workloads unterstützen. Da aber alles immer größer wird, müssen Sicherheitsteams, die mehrere Clouds verwenden, für jede Plattform auf unterschiedliche Tools setzen, die häufig von den jeweiligen Cloud-Anbietern zur Verfügung gestellt werden.

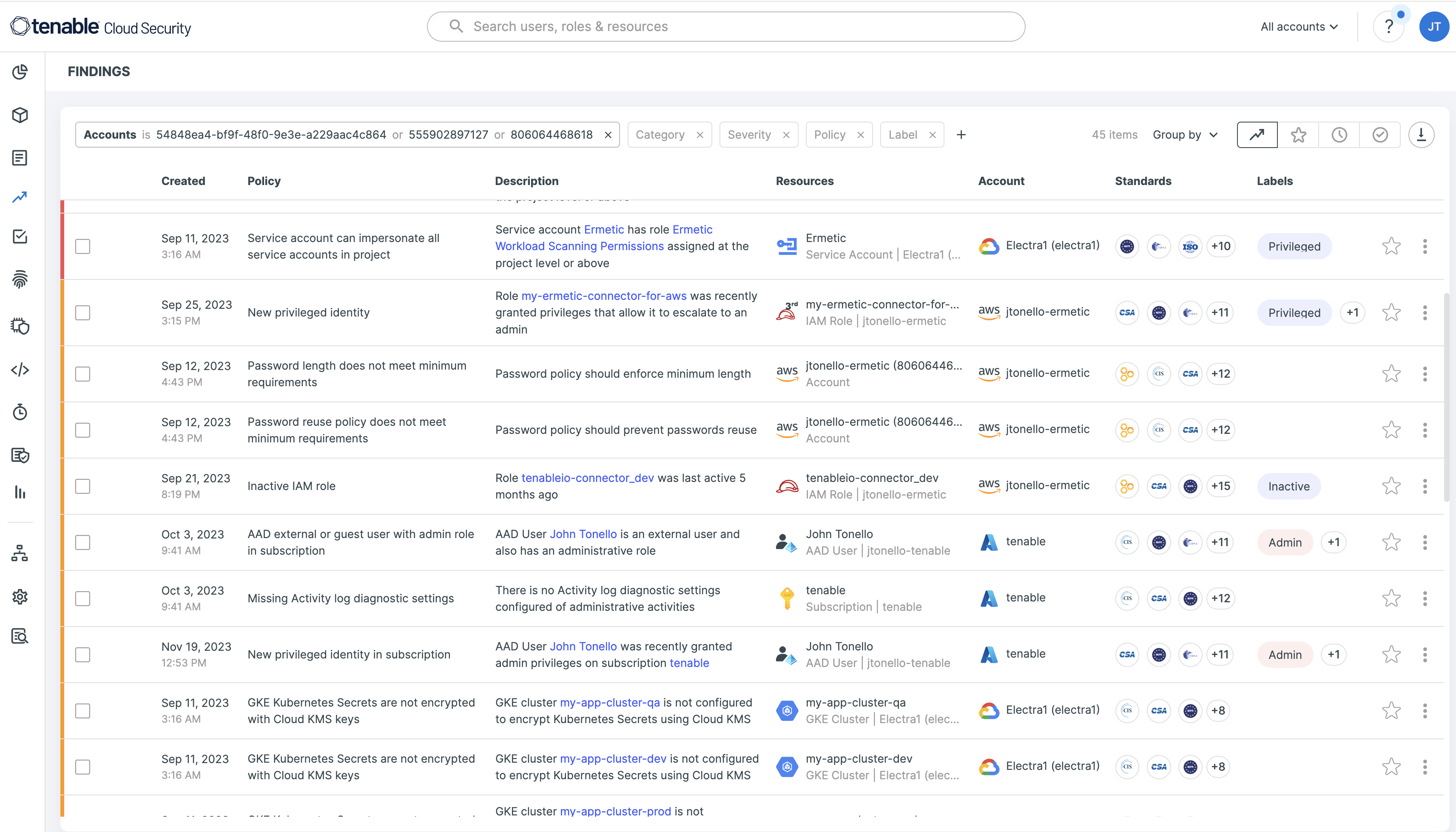

Auf dem Weg zu Effizienz mussten Hayes und sein Team nicht lange suchen, um das für ihre Anforderungen geeignete Tool zu finden. Sie führten Tenable Cloud Security ein – und teilen den Ingenieuren von Tenable Cloud Security in Form von Nutzerfeedback mit, wie diese ihre Anforderungen erfüllen können. Tenable Cloud Security verwendet Cloud-APIs, um Daten aus unterschiedlichen Cloud-Plattformen zusammenzutragen, zu aggregieren, auf Sicherheitsprobleme zu scannen und die Ergebnisse zu vereinheitlichen. Dadurch entsteht eine übergreifende Ansicht der Cloud-Ressourcen, die alles auf eine einheitliche Linie bringt – einschließlich aller sicherheitsrelevanten Fehlkonfigurationen, die diese Ressourcen betreffen.

„Es gibt so viele Clouds“, so Hayes. „Aggregation und Zentralisierung werden dadurch sehr schnell zu einer Notwendigkeit.“

Tenable Cloud Security: Eine zentrale Oberfläche für mehrere Clouds

Tenable Cloud Security bietet eine einheitliche Ansicht über AWS, Azure und GCP hinweg. Dadurch können Sicherheitsteams alles sehen, was in Public Clouds ausgeführt wird, die kritischsten Probleme identifizieren und dann mit integrierten Jira-Tickets und Git-Pull-Requests den Behebungsprozess starten.

Sicherheitsteams können außerdem auf mehr als 1.500 integrierte Richtlinien zurückgreifen, die die Compliance im Zusammenhang mit einer Vielzahl von Sicherheits-Frameworks unterstützen. Hierzu zählen die Frameworks des Center for Internet Security (CIS) und des National Institute of Standards and Technology (NIST), Systems and Organization Controls (SOC-2) sowie Bestimmungen wie die Datenschutz-Grundverordnung (DSGVO) und der Health Insurance Portability and Accountability Act (HIPAA). Durch Filter ist schnell erkennbar, welche Cloud-Ressourcen konform sind – und welche nicht.

„Das hilft uns jeden Tag“, meint Hayes. „Egal, ob wir einen Vorfall untersuchen oder ob jemand ein Problem mit einer Ressource hat, über zu hohe Zugriffsrechte verfügt oder nicht weiß, wo sich etwas befindet. An dieser Stelle kommt schnell Aggregation ins Spiel. Verglichen mit den einzelnen Cloud-Tools bietet uns dies im Hinblick auf unsere Anforderungen ein hohes Maß an Effizienz.“

Laut Hayes macht Tenable Cloud Security auch das Reporting bei Sicherheitsaudits deutlich schneller und einfacher. Durch das integrierte Reporting ist es möglich, Governance- und Compliance-Teams detaillierte Übersichten vorzulegen.

„Es spart viel Zeit, weil wir keine Tools entwickeln müssen, um all diese Checks durchzuführen und aufzuzeigen, wo wir konform oder nicht konform sind“, so Hayes. „Dies ist ein ständiger Teilaspekt unserer Arbeit, mit dem wir uns immer wieder befassen müssen. Und ein Tool wie Tenable Cloud Security trägt dazu bei, dass dies effizient geschieht.“

Mehr über CSPM und Tenable Cloud Security erfahren Sie hier.

- Cloud