Schaffen Sie vollständige Transparenz über Cloud-Risiken und SDLC-Sicherheit

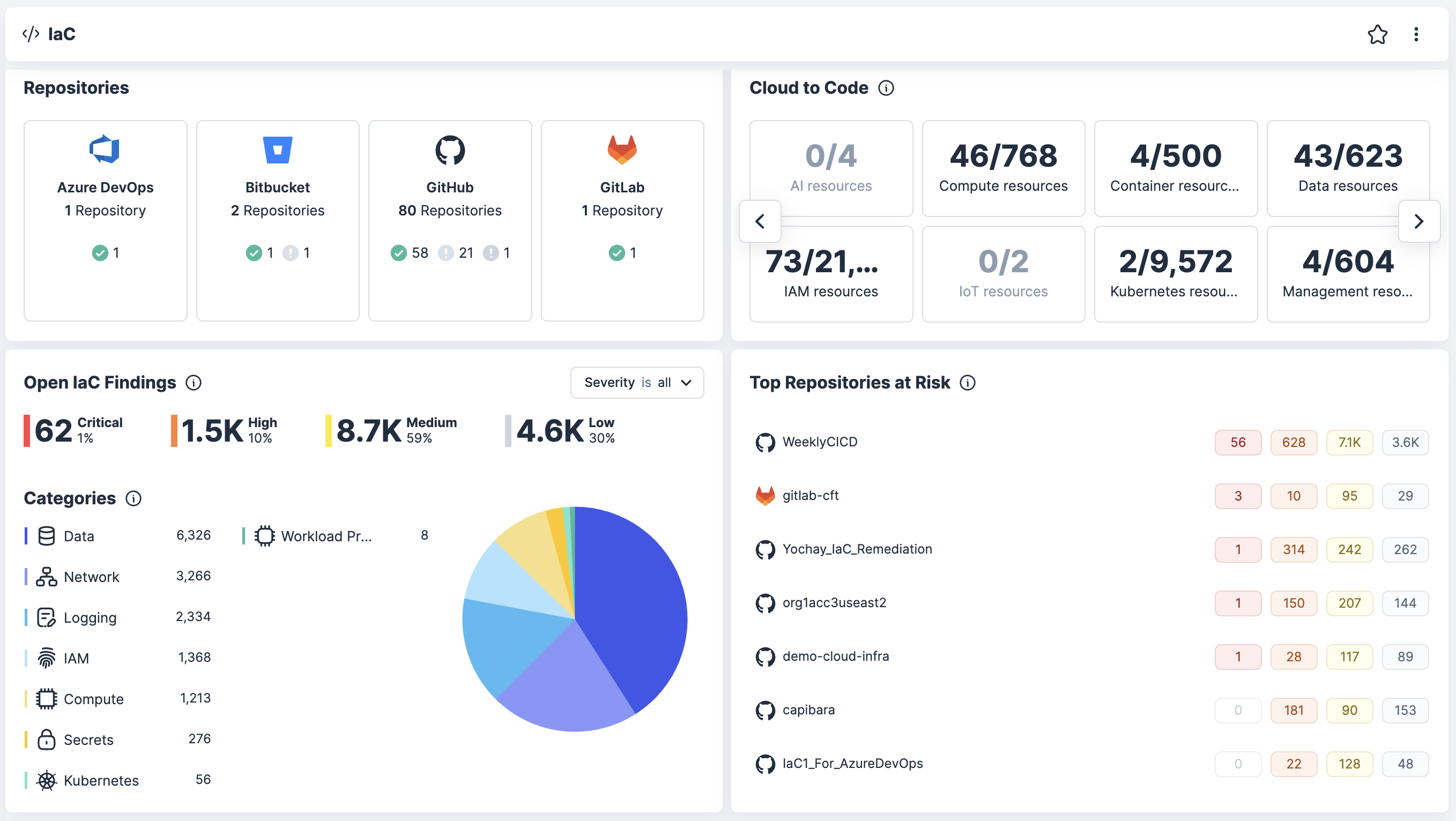

Fehlkonfigurationen und der Wildwuchs von Identitäten in Ihrer wachsenden Cloud-Angriffsfläche führen zu erhöhten Risiken und begraben Ihre Sicherheitsteams unter einer Flut von Warnmeldungen. Reduzieren Sie unnötige Meldungen und verhindern Sie Probleme, bevor sie in die Produktion gelangen: Verfolgen Sie einen Shift-Left-Ansatz, indem Sie Infrastructure-as-Code (IaC)-Vorlagen wie Terraform, CloudFormation und ARM frühzeitig scannen. Mithilfe von Tenable One können Sie Code mit Laufzeitkontext verknüpfen, um Sicherheitsprobleme Probleme noch vor der Bereitstellung abzufangen und zu beseitigen, Nachbesserungen zu reduzieren und sichere Cloud-Infrastruktur schneller verfügbar zu machen.

Absicherung sämtlicher Workflows von der Entwicklung bis zur Produktion

Profitieren Sie von umfassender Cloud-Sicherheit für DevOps, SecOps sowie Erkennung & Reaktion

Kontinuierliche Rückverfolgbarkeit von SDLC bis Produktion

Beschleunigte Behebungsmaßnahmen durch Zuordnung von Verantwortlichen

Richtliniendurchsetzung mit Drift-Erkennung

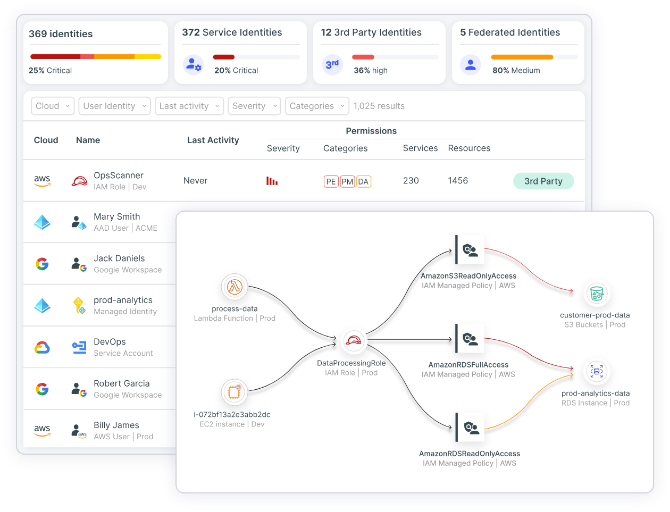

Kontextreiche Darstellung von Identitäten und Berechtigungen

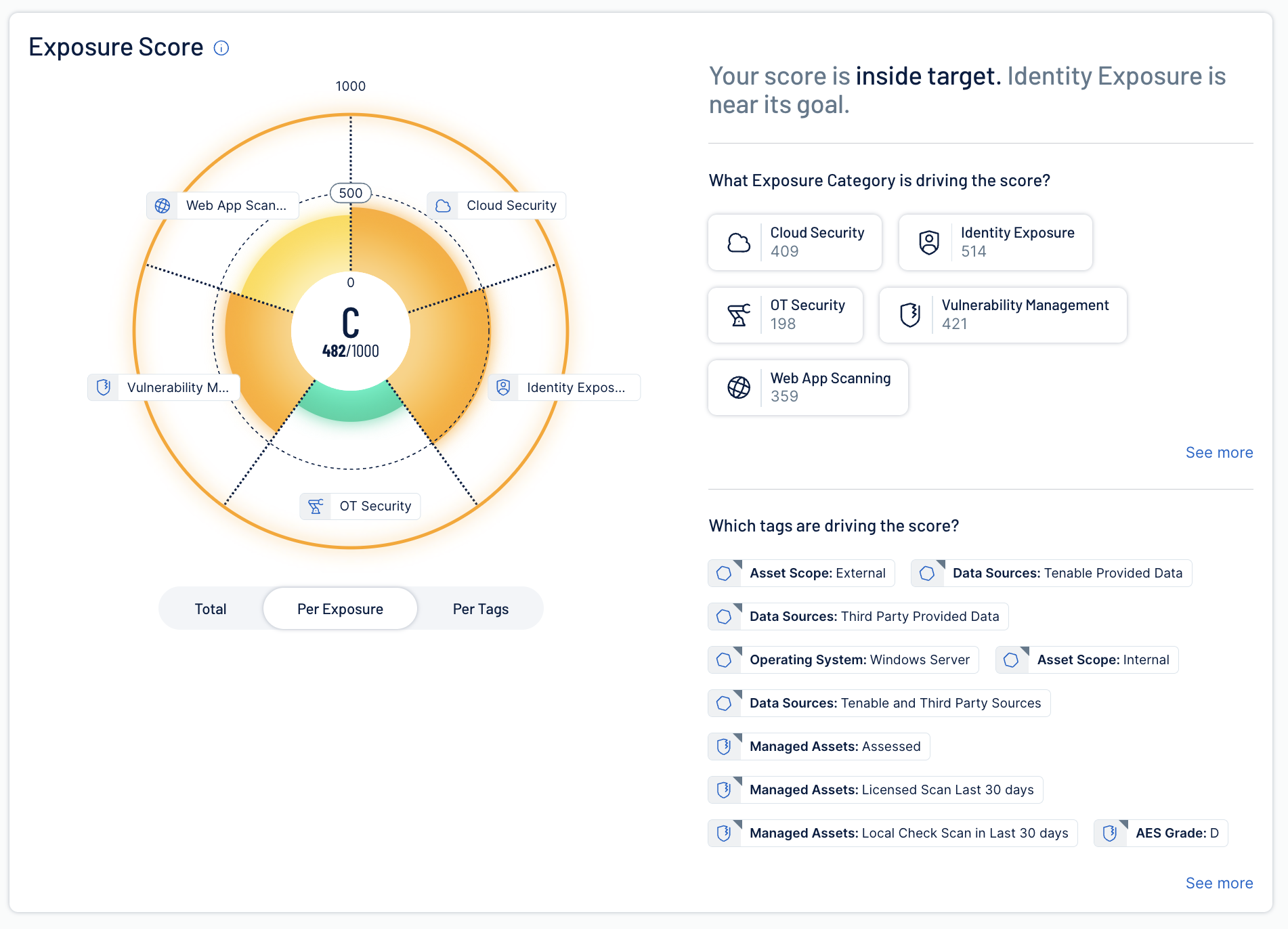

Einheitlicher Exposure Graph für Cloud- und IT-Umgebungen

Cloud-Sicherheit, die Ihren gesamten Lifecycle abdeckt

Tenable Cloud Security verbindet Build-Time-Checks mit Laufzeit-Schutz, sodass Sie Fehlkonfigurationen rechtzeitig abfangen und Risiken minimieren können.

Kontinuierliche Rückverfolgbarkeit vom SDLC bis zur Produktion

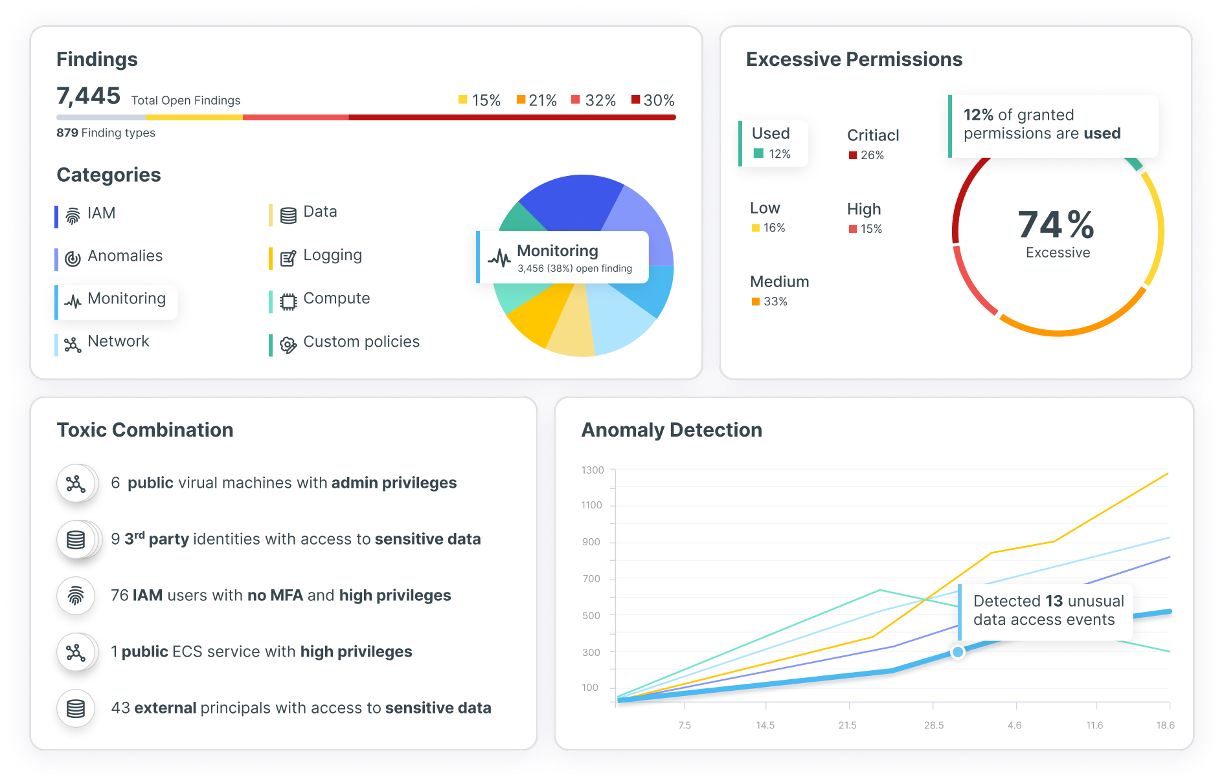

Korrelieren Sie Schwachstellen, Fehlkonfigurationen und Identitätsrisiken, um toxische Kombinationen und Angriffspfade in Code, Build, Bereitstellung, Konfiguration und Laufzeit aufzudecken.

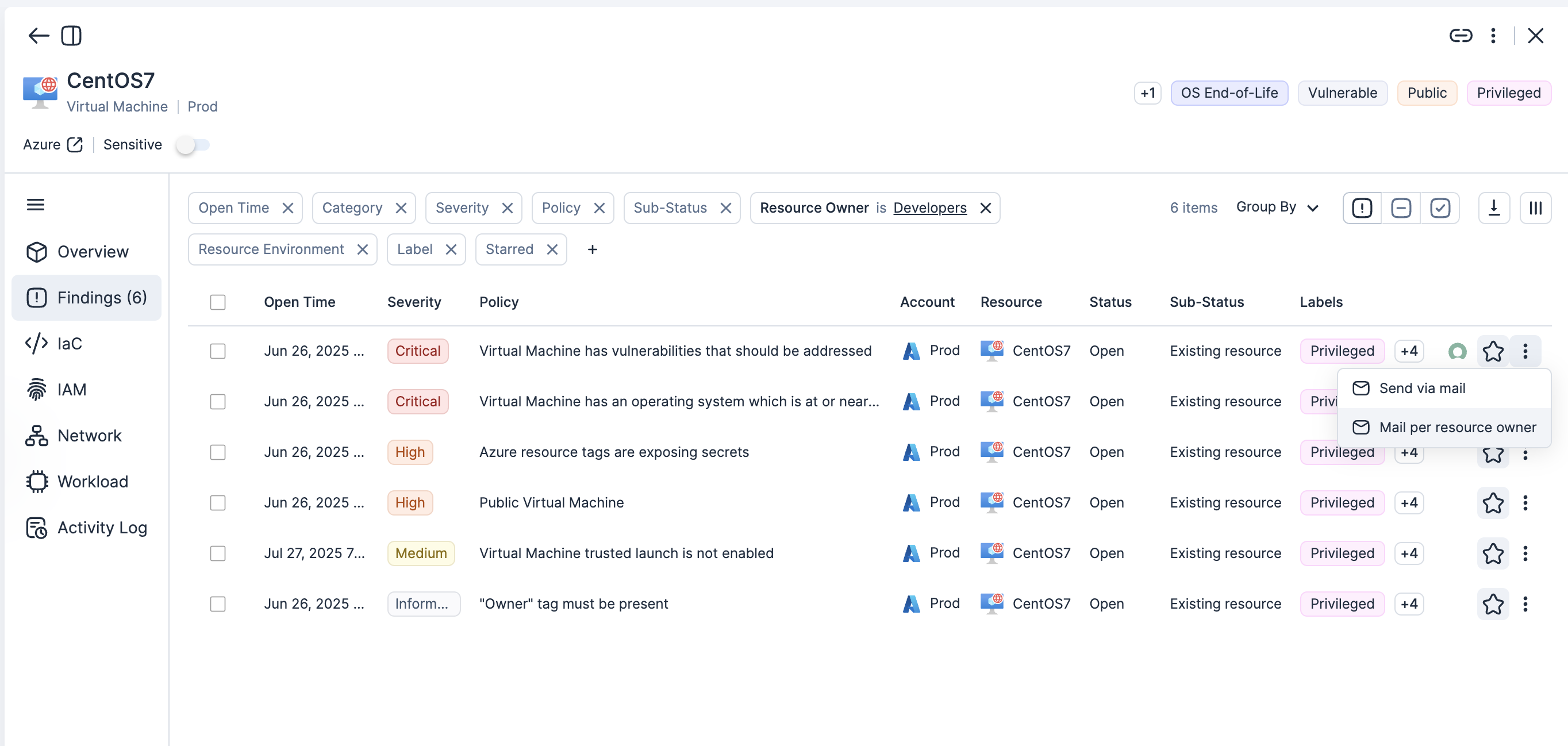

Schnellere Behebung durch Zuordnung von Verantwortlichen

Ordnen Sie jedes Problem dem zuständigen Team, Service oder Repository zu und stellen Sie umsetzbare Lösungsvorschläge bereit.

Kontextreiche Darstellung von Identitäten und Berechtigungen

Behalten Sie Zugriffsrechte in Echtzeit im Blick – über Benutzer, Rollen, Service Principals und föderierte Identitäten hinweg.

Einheitlicher Exposure Graph für Cloud- und IT-Umgebungen

Korrelieren Sie cloud-native und IT-Risiken in einem einzigen Exposure Graph. Beseitigen Sie Silos und priorisieren Sie Bedrohungen auf der Grundlage ihrer Ausnutzbarkeit und ihrer geschäftlichen Auswirkungen.

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security