Beseitigen von Cybersecurity-Silos durch Exposure Management

Führen Sie Sicherheitsteams, Tools und Daten zusammen, um Sicherheitsrisiken zu priorisieren und zu beheben

Isolierte Sicherheitstools führen zu einem fragmentierten Einblick in Ihre Angriffsfläche. Die hochentwickelte Exposure Data Fabric der Exposure Management-Plattform Tenable One führt Daten aus verschiedenen Tools zusammen und kombiniert KI mit technischem und geschäftlichem Kontext, um die größten Risiken für Ihr Unternehmen aufzudecken.

Ihre Sicherheitsteams stehen vor einer schwierigen Aufgabe, da sie bei der Abwehr von Angriffen mit drei häufigen Herausforderungen konfrontiert sind:

Exposure-Daten der Spitzenklasse vereinen sich mit generativer KI für zuverlässiges Exposure-Management

Exposure Data Fabric

Damit generative künstliche Intelligenz ein Exposure Management-Programm wirklich revolutionieren kann, müssen Sie Zugang zu außergewöhnlich gutem Schwachstellen- und Exposure-Kontext haben. Diese Fülle an Daten spielt eine wesentliche Rolle bei der Entscheidungsfindung im Zusammenhang mit präventiver Sicherheit. Die Exposure Data Fabric von Tenable bildet das Fundament, auf dem ExposureAI basiert.

ExposureAI

ExposureAI transformiert Ihre Verteidigungsstrategien, indem es schnelle Analysen, entschlossene Entscheidungsfindung und zuverlässige Anleitungen ermöglicht. Mithilfe der unübertroffenen Daten und der Expertise von Tenable versetzt ExposureAI Teams in die Lage, komplexe Zusammenhänge zu durchschauen, Angreifer zu überlisten und präventive Sicherheit zu gewährleisten. Analysten sind in der Lage, Risiken auf der gesamten sich entwickelnden Angriffsfläche zu minimieren, unabhängig von deren Ursprung.

Vereinheitlichen Sie sicherheitsrelevante Sichtbarkeit, Erkenntnisse und Maßnahmen zur Abwehr von Cyberrisiken

Exposure Management verschafft Ihrem Unternehmen ein Verständnis des Cyberrisikos, sodass Sie effektivere Geschäftsentscheidungen treffen können. Exposure Management baut auf den Grundlagen von risikobasiertem Schwachstellenmanagement auf, betrachtet Ihre moderne Angriffsfläche jedoch aus einem breiteren Blickwinkel. Dabei wird sowohl der technische als auch der geschäftliche Kontext berücksichtigt, um Cyberrisiken präziser zu identifizieren und zu kommunizieren und auf diese Weise bessere Geschäftsentscheidungen zu ermöglichen.

Erzielen Sie umfassende Sichtbarkeit auf Ihrer gesamten modernen Angriffsfläche.

Sicherheitsteams benötigen eine uneingeschränkte Sicht, um Ihr Unternehmen effektiv vor Angriffen zu schützen.

Nutzen Sie Kontextinformationen, um Bedrohungen vorherzusehen.

Ihre Teams benötigen kontextbezogene Informationen, um ihre Maßnahmen so zu priorisieren, dass die wahrscheinlichsten Angriffe verhindert werden.

Kommunizieren Sie das Cyberrisiko präzise auf allen Ebenen des Unternehmens.

Durch eine genaue Kommunikation von Risiken können Stakeholder Maßnahmen ergreifen, die den geschäftlichen Nutzen steigern.

Exposure Management liefert Ihnen eine „Landkarte“ der Schwachstellen, Fehlkonfigurationen und übermäßigen Berechtigungen in Ihrer Angriffsfläche, die Bedrohungsakteure zu den kritischsten Systemen und Daten Ihres Unternehmens führen können. Anhand dieser Karte können Sie proaktiv die Wege der Angreifer beseitigen und Ihr Cyberrisiko reduzieren. Erfahren Sie mehr darüber, wie Sie ein Exposure Management-Programm aufstellen und ausbauen können.

5 entscheidende Schritte zum Aufbau Ihres Exposure Management-Programms

Hacker halten sich nicht an Silos:

Fünf Schritte zur Priorisierung der tatsächlichen geschäftlichen Exposure

Whitepaper herunterladen

Ermitteln Sie Lücken in der Abdeckung oder Integration.

Berücksichtigen Sie sämtliche Aspekte der modernen Angriffsfläche und und achten Sie darauf, sie aus der Sicht eines Angreifers zu betrachten.

Verstehen Sie den geschäftlichen Nutzen Ihrer Assets und priorisieren Sie Behebungsmaßnahmen auf Grundlage des Risikos.

Führen Sie internes und externes Benchmarking durch und wenden Sie Verfahren zur kontinuierlichen Verbesserung an.

Entwickeln Sie einheitliche und präzise Kommunikationsverfahren. Können Sie die Frage „Wie sicher sind wir?“ beantworten?

Wichtige Rollen in einem Exposure Management-Programm

Sicherheitsfachkräfte

Sicherheitsfachkräfte benötigen vollständigen Einblick in die Angriffsfläche sowie eine einheitliche Ansicht aller Assets. Eine Exposure Management-Plattform kann Sicherheitsfachkräften dabei helfen, ihre Maßnahmen zur Behebung von Software-Schwachstellen, Fehlkonfigurationen und unsachgemäß zugewiesenen Berechtigungen zu priorisieren. Dank dieser umfassenden Sichtbarkeits- und Priorisierungsfunktionen sind Sicherheitsteams in der Lage, ihre Angriffsfläche besser zu verstehen, blinde Flecken zu beseitigen und eine Baseline für effektives Risikomanagement zu erstellen. Dadurch werden sie befähigt, die besten Entscheidungen darüber zu treffen, welche Risiken das Unternehmen am stärksten gefährden und wann und wie sie entschärft werden können.

Erste SchritteSicherheitsverantwortliche

Sicherheitsverantwortliche benötigen Erkenntnisse und Kontextinformationen über Bedrohungen, Assets und Zugriffsrechte, um die verfügbaren Ressourcen auf die dringendsten Sicherheitsanforderungen zu konzentrieren. Eine Exposure Management-Plattform hilft Sicherheitsverantwortlichen, Risikofenster zu beseitigen und gleichzeitig die zur Behebung und Reaktion notwendigen Ressourcen zu reduzieren. Da die Plattform diesen Benutzern eine kontextbezogene Ansicht der Beziehungen zwischen Assets und Benutzern auf der gesamten Angriffsfläche bietet, sind sie in der Lage, die Folgen von Angriffen vorherzusehen. Zudem liefert sie Sicherheitsverantwortlichen klare und einfach zu kommunizierende KPIs (Key Performance Indicators), die Erkenntnisse zu Fortschritten im zeitlichen Verlauf bieten und Benchmark-Vergleiche innerhalb des Unternehmens ermöglichen.

Erste SchritteCISOs, BISOs und andere Führungskräfte im Bereich Sicherheit

CISOs, BISOs und andere Führungskräfte im Bereich Sicherheit benötigen genaue Risikobewertungen, um Investitionsentscheidungen zu optimieren, Entscheidungen zur Versicherbarkeit zu treffen, gesetzliche Vorschriften und Compliance-Anforderungen zu erfüllen und Verbesserungen im Unternehmen voranzutreiben. Eine Exposure Management-Plattform liefert umsetzbare Metriken, mit deren Hilfe Sicherheitsverantwortliche Cyberrisiken messen, vergleichen und kommunizieren können – nicht nur gegenüber den Operations-Teams innerhalb der Bereiche IT und Sicherheit, sondern auch gegenüber nicht technischen Führungskräften und Betriebsteams im gesamten Unternehmen. Ein einheitlicher Überblick über Cyberrisiken mit klaren KPIs ermöglicht es Führungskräften, Fortschritte im zeitlichen Verlauf zu messen und Benchmark-Vergleiche mit ähnlichen Unternehmen der Branche und innerhalb des Unternehmens anzustellen. Mit welchem Ziel? Sicherheitsverantwortlichen dabei zu helfen, die Frage „Wie sicher sind wir?“ zu beantworten.

Erste SchritteSicherheitsfachkräfte benötigen vollständigen Einblick in die Angriffsfläche sowie eine einheitliche Ansicht aller Assets. Eine Exposure Management-Plattform kann Sicherheitsfachkräften dabei helfen, ihre Maßnahmen zur Behebung von Software-Schwachstellen, Fehlkonfigurationen und unsachgemäß zugewiesenen Berechtigungen zu priorisieren. Dank dieser umfassenden Sichtbarkeits- und Priorisierungsfunktionen sind Sicherheitsteams in der Lage, ihre Angriffsfläche besser zu verstehen, blinde Flecken zu beseitigen und eine Baseline für effektives Risikomanagement zu erstellen. Dadurch werden sie befähigt, die besten Entscheidungen darüber zu treffen, welche Risiken das Unternehmen am stärksten gefährden und wann und wie sie entschärft werden können.

Erste SchritteSicherheitsverantwortliche benötigen Erkenntnisse und Kontextinformationen über Bedrohungen, Assets und Zugriffsrechte, um die verfügbaren Ressourcen auf die dringendsten Sicherheitsanforderungen zu konzentrieren. Eine Exposure Management-Plattform hilft Sicherheitsverantwortlichen, Risikofenster zu beseitigen und gleichzeitig die zur Behebung und Reaktion notwendigen Ressourcen zu reduzieren. Da die Plattform diesen Benutzern eine kontextbezogene Ansicht der Beziehungen zwischen Assets und Benutzern auf der gesamten Angriffsfläche bietet, sind sie in der Lage, die Folgen von Angriffen vorherzusehen. Zudem liefert sie Sicherheitsverantwortlichen klare und einfach zu kommunizierende KPIs (Key Performance Indicators), die Erkenntnisse zu Fortschritten im zeitlichen Verlauf bieten und Benchmark-Vergleiche innerhalb des Unternehmens ermöglichen.

Erste SchritteCISOs, BISOs und andere Führungskräfte im Bereich Sicherheit benötigen genaue Risikobewertungen, um Investitionsentscheidungen zu optimieren, Entscheidungen zur Versicherbarkeit zu treffen, gesetzliche Vorschriften und Compliance-Anforderungen zu erfüllen und Verbesserungen im Unternehmen voranzutreiben. Eine Exposure Management-Plattform liefert umsetzbare Metriken, mit deren Hilfe Sicherheitsverantwortliche Cyberrisiken messen, vergleichen und kommunizieren können – nicht nur gegenüber den Operations-Teams innerhalb der Bereiche IT und Sicherheit, sondern auch gegenüber nicht technischen Führungskräften und Betriebsteams im gesamten Unternehmen.Ein einheitlicher Überblick über Cyberrisiken mit klaren KPIs ermöglicht es Führungskräften, Fortschritte im zeitlichen Verlauf zu messen und Benchmark-Vergleiche mit ähnlichen Unternehmen der Branche und innerhalb des Unternehmens anzustellen. Mit welchem Ziel?Sicherheitsverantwortlichen dabei zu helfen, die Frage „Wie sicher sind wir?“ zu beantworten.

Erste SchritteTenable One

Sicherheit im Aufbruch

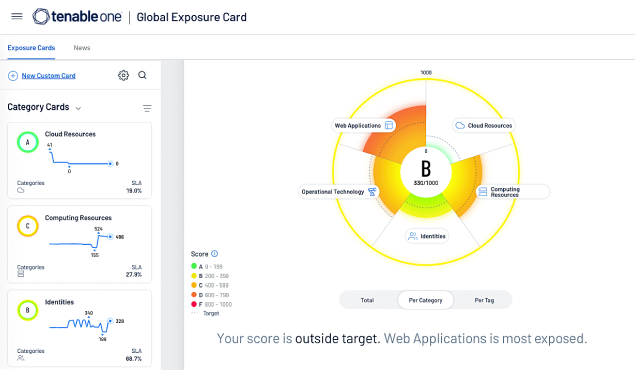

Tenable One ist eine Exposure Management-Plattform, mit deren Hilfe Unternehmen Sichtbarkeit auf ihrer gesamten modernen Angriffsfläche erzielen, Maßnahmen zur Verhinderung von wahrscheinlichen Angriffen fokussieren und Cyberrisiken präzise kommunizieren können, um eine optimale Unternehmensperformance zu unterstützen. Die Tenable One-Plattform bietet umfassende Schwachstellen-Abdeckung für IT-Assets, Cloud-Ressourcen, Container, Web-Apps und Identitätssysteme.

Mehr erfahren

Erste Schritte mit Tenable One

Tenable One hat unseren Engineers geholfen, den Zeitaufwand für manuelle Aufgaben um 75 % zu reduzieren, sodass sie sich auf die eigentliche Engineering-Arbeit konzentrieren können.

- Tenable One