Was ist CTEM?

Zuletzt aktualisiert | 27. Januar 2026 |

Continuous Threat Exposure Management

Mit einem CTEM-Programm sind Sie Bedrohungen stets einen Schritt voraus

Inhalt

- Was ist Continuous Threat Exposure Management?

- Die fünf Schritte eines CTEM-Zyklus und Best Practices

- Worin unterscheidet sich CTEM von Vulnerability Management?

- Die drei CTEM-Säulen

- Die Rolle von Exposure Assessment Platforms (EAP) in CTEM

- CTEM: Die Rolle von CAASM

- CTEM: Die Rolle von EASM

- Wichtige Vorteile eines CTEM-Programms im Cybersecurity-Bereich

- Auswahl einer CTEM-Lösung

- Ressourcen zum Thema CTEM

- CTEM-Produkte

Was ist Continuous Threat Exposure Management?

Ein CTEM-Programm (Continuous Threat Exposure Management) ist strukturell darauf ausgelegt, Ihre Teams im Rahmen der Risikominderung bei einer effektiven Bewertung und Priorisierung zu unterstützen, sodass sich Ihre Cybersecurity-Lage parallel dazu kontinuierlich verbessert.

CTEM wurde 2022 von Gartner eingeführt und „ist eine Methodik, die Unternehmen durch die Einbindung von Menschen, Prozessen und Technologien in die Lage versetzt, den Zugriff, die Gefährdung und die Ausnutzbarkeit ihrer digitalen und physischen Assets kontinuierlich und konsistent zu bewerten.“

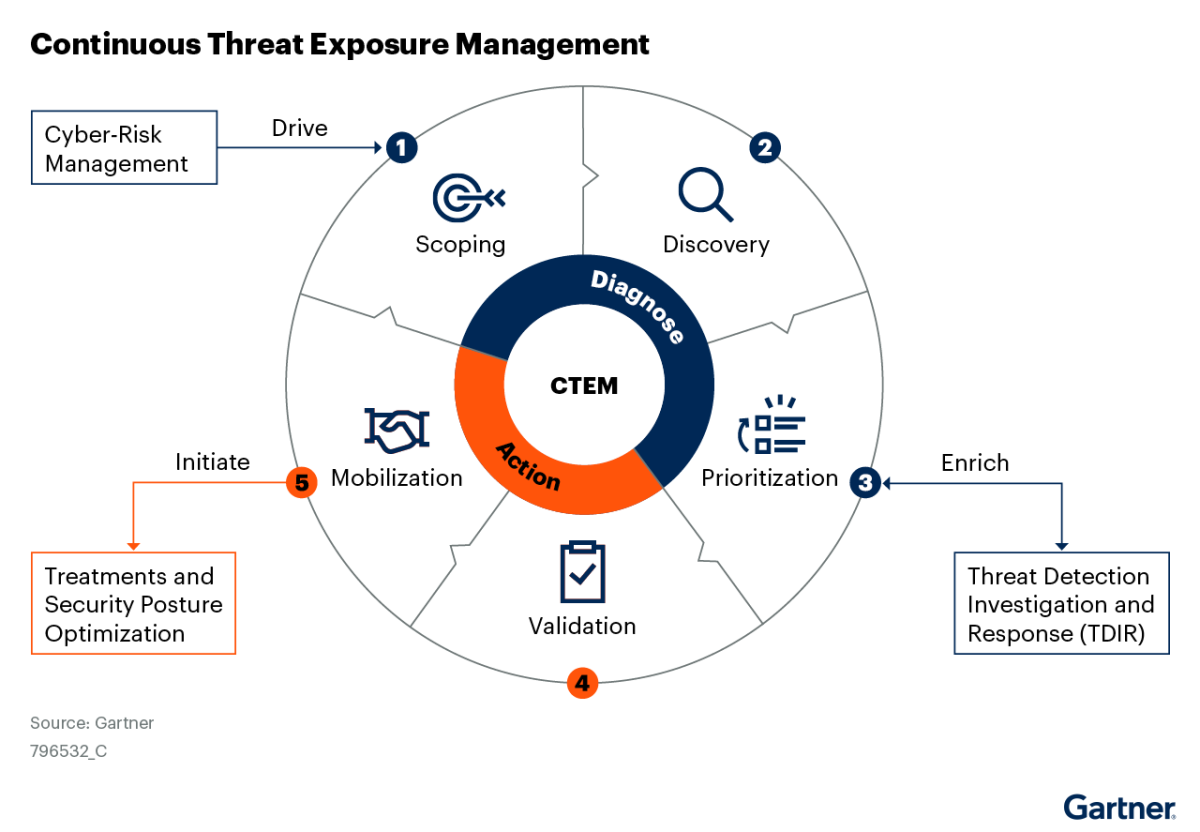

Die fünf Schritte eines CTEM-Zyklus und Best Practices

CTEM erfolgt in einem kontinuierlichen Zyklus, der sich in fünf Schritten fortlaufend an Änderungen anpasst. Jeder Schritt unterstützt eine andere Funktion.

- Definieren von Umfang und Häufigkeit der Exposure-Bewertungen. Ermitteln Sie den Umfang der Angriffsfläche, die Sie bewerten wollen. Priorisieren Sie kritische Assets, Systeme und Geschäftsprozesse, um Ihr Programm mit den Prioritäten des Unternehmens in Einklang zu bringen. Fokussieren Sie sich zunächst auf die wirkungsstärksten Bereiche.

- Ausweitung der Erfassung auf nicht patchbare Angriffsflächen. Identifizieren Sie Assets und Sicherheitslücken, einschließlich Schwachstellen, Fehlkonfigurationen, unsichere Zugangsdaten sowie nicht zugelassene Geräte oder Dienste, um Einblick in IT-, OT-, Cloud-, IoT- und externe Systeme zu gewinnen.

- Einsatz von Priorisierung, um den Fokus auf aktiv ausgenutzte Schwachstellen zu legen. Priorisieren Sie Gefährdungen basierend auf Faktoren wie Schweregrad, Ausnutzbarkeit, Asset-Kritikalität, Geschäftskontext sowie der Wahrscheinlichkeit von Auswirkungen, um Prozesse und die Ressourcenzuweisung zu optimieren.

- Ermittlung der effektivste Vorgehensweise mithilfe von Validierung. Testen Sie identifizierte Risiken durch Simulationen wie Penetrationstests oder Red-/Purple-Team-Übungen, um die Ausnutzbarkeit von Schwachstellen zu bestätigen und potenzielle Angriffspfade nachzuvollziehen. Die Validierung trägt dazu bei, Priorisierungs- und Behebungspläne zu präzisieren.

- Mobilisierung effektiver Behebungsmaßnahmen durch die Integration bestehender Workflows und die Zusammenarbeit mit Teams außerhalb des Sicherheitsbereichs. Mindern oder beseitigen Sie identifizierte und validierte Risiken, einschließlich kompensierender Kontrollen oder Änderungen an Prozessen und Konfigurationen. Arbeiten Sie mit Ihren IT-, Sicherheits- und Business-Teams zusammen.

Worin unterscheidet sich CTEM von Vulnerability Management?

Zwischen CTEM und Schwachstellenmanagement (Vulnerability Management, VM) bestehen Unterschiede. CTEM trägt den Komplexitäten des modernen Attack Surface Management Rechnung. Herkömmliches Schwachstellenmanagement hingegen konzentriert sich darauf, Schwachstellen zu identifizieren und zu patchen. CTEM erweitert den Umfang der Abdeckung und schließt einen Business-orientierten, proaktiven Ansatz zum Umgang mit Gefährdungen auf Ihrer gesamten Angriffsfläche ein.

Laut einem Forschungsbericht von Gartner®, How to grow vulnerability management into exposure management (November 2024) „können aktuelle Ansätze zur Erfassung der Angriffsfläche nicht mit dem rasanten Tempo der digitalen Entwicklung Schritt halten. Organisationen müssen schnell Ihre Exposure reduzieren, um ihre öffentlich zugänglichen Assets weniger sichtbar und zugänglich zu machen,“ (Übersetzung von Tenable)

Der Bericht kommt zu dem Schluss, dass „die Erstellung von priorisierten Listen mit Sicherheitsschwachstellen nicht ausreicht, um alle Sicherheitsrisiken abzudecken oder umsetzbare Lösungen zu finden“. Aus diesem Grund ist es für Sicherheitsverantwortliche unerlässlich, sich mit dem Thema „Exposure Management“ vs. „Vulnerability Management“ auseinanderzusetzen und vom traditionellen Schwachstellenmanagement für Technologien zu einer breiteren, dynamischeren CTEM-Praxis überzugehen.

Wichtige Unterschiede zwischen CTEM und Schwachstellenmanagement

- Vulnerability Management-Programme beginnen mit Software-Schwachstellen in IT-Systemen.

- CTEM bietet einheitliche Sichtbarkeit über IT-, Cloud-, OT-, IoT- und Identitätssysteme hinweg und bewertet alle potenziellen Gefährdungen.

- Bei fortschrittlichen Vulnerability Management-Programmen wird ein risikobasierter Ansatz zur Priorisierung angewendet.

- CTEM nutzt zusätzlichen relationalen und geschäftlichen Kontext, um toxische Kombinationen von Risiken ans Licht zu bringen, einschließlich kritischer Asset-Angriffspfade. Dadurch können Sie die potenziellen Auswirkungen von Risiken besser nachvollziehen.

- Bei herkömmlichen Sicherheitsprogrammen kommen separate proaktive Sicherheitstools wie Schwachstellenbewertungen und Schwachstellenmanagement sowie reaktive Sicherheitskontrollen wie Threat Response- und Incident Response-Maßnahmen zum Einsatz.

- CTEM stimmt Daten, Workflows und Ziele über diese separaten Funktionen hinweg aufeinander ab, z. B. werden Angriffspfade sowie geschäftlicher Kontext mit Dritten geteilt, um die Entscheidungsfindung zu verbessern.

- Vulnerability Management-Programme sind in der Regel linear aufgebaut und auf die IT ausgerichtet.

- Bei CTEM steht die Bedeutung der Abstimmung mit dem geschäftlichen Bereich im Vordergrund, um die Beziehungen zwischen Assets, Risiken und den jeweils unterstützten Business-Services, Prozessen oder Funktionen besser verstehen zu können.

Die drei CTEM-Säulen

Exposure Management besteht aus drei zentralen Säulen. Jede Säule trägt unterschiedlichen Aspekten Rechnung, die mit einem Verständnis von Risiken und ihrer Eindämmung einhergehen.

- Attack Surface Management (ASM): Diese Säule soll Ihnen in erster Linie ein besseres Verständnis davon vermitteln, wie potenzielle Angreifer Ihre Angriffsfläche wahrnehmen.

- ASM umfasst die Identifizierung und Priorisierung von Cyberrisiken, die aus externer Perspektive sichtbar sind, wie etwa gefährdete Systeme oder Fehlkonfigurationen.

- Zu den entsprechenden Lösungen gehören External Attack Surface Management (EASM) für externe Sichtbarkeit und Cyber Asset Attack Surface Management (CAASM) zur Erfassung interner Assets.

- Vulnerability Management (VM): Das Schwachstellenmanagement identifiziert Software-Schwachstellen und -Konfigurationen, die das Risiko von Cyberangriffen erhöhen. Tools zur Schwachstellenbewertung und Risikopriorisierung können Ihnen helfen, Schwachstellen zu erfassen, zu kategorisieren und anhand des jeweiligen Risikos bei der Behebung zu priorisieren.

- Validierung der Sicherheitslage: Diese Säule bewertet, wie sich Ihre Abwehrmaßnahmen und Prozesse bei einem realen Angriff „schlagen“ würden. Tools wie CAASM und Exposure Assessment Platforms (EAPs) können Informationen aus Quellen verschiedener Anbietern sammeln und dabei im Detail aufzeigen, mithilfe welcher vorhandenen Kontrollen validiert werden kann, ob Bedrohungsakteure eine Sicherheitslücke ausnutzen können – zum Beispiel kein EDR-Agent auf einem Gerät.

Die Rolle von Exposure Assessment Platforms (EAP) in CTEM

Eine Exposure Assessment Platform (EAP) spielt im Rahmen von CTEM-Prozessen (Continuous Threat Exposure Management) eine entscheidende Rolle. Sie zentralisiert die Identifizierung, Priorisierung und das Cyber-Risikomanagement über unterschiedliche Asset-Typen hinweg.

EAPs erkennen Schwachstellen, Fehlkonfigurationen und andere Sicherheitslücken kontinuierlich. Darüber hinaus konsolidieren sie Daten, um die Sichtbarkeit zu verbessern und Behebungsmaßnahmen zu koordinieren. EAPs lassen sich mit anderen Discovery-Tools integrieren, um handlungsrelevante Erkenntnisse zu gewinnen – ein Eckpfeiler des modernen Exposure Management.

So unterstützen EAPs CTEM-Programme

EAPs sind zur Implementierung von Continuous Threat Exposure Management unerlässlich. Ihre Tools und Daten dienen der Umfangsdefinition, Erfassung, Priorisierung, Validierung und Mobilisierung.

EAPs bieten Folgendes:

- Umfassende Sichtbarkeit – mithilfe von aggregierten Daten über IT-, OT-, Cloud- und IoT-Umgebungen hinweg. Sie erhalten einen ganzheitlichen Überblick über Ihre Angriffsfläche, um alle Assets nachzuverfolgen, einschließlich Schatten-IT sowie Drittanbieter-Komponenten.

- Kontextbezogene Priorisierung basierend auf Schweregrad, Asset-Kritikalität, Wahrscheinlichkeit der Ausnutzung sowie geschäftlichen Auswirkungen. Dadurch können Behebungsmaßnahmen auf Sicherheitsprobleme mit den größten potenziellen Auswirkungen auf Ihr Utnernehmen fokussiert werden.

- Risikoorientierte Entscheidungsfindung durch Konsolidierung von Exposure-Daten in einer zentralen, einheitlichen Ansicht. EAPs unterstützen strategische Entscheidungen – mit handlungsrelevanten Erkenntnissen zu hochriskanten Schwachstellen und deren potenziellen Auswirkungen.

CTEM: Die Rolle von CAASM

CAASM-Tools (Cyber Asset Attack Surface Management) bieten Ihnen einen einheitlichen Einblick in Ihre interne Angriffsfläche. CAASM-Lösungen führen Daten aus verschiedenen Sicherheitstools und -plattformen zusammen, um Ihre Assets, Konfigurationen, Schwachstellen und Sicherheitslücken zu identifizieren und zu verstehen.

CAASM ist auf die CTEM-Zyklen abgestimmt und unterstützt sie:

- CAASM grenzt den internen Umfang der Angriffsfläche ab, indem Assets über IT-, OT-, Cloud- und andere Umgebungen hinweg identifiziert werden.

- CAASM ermöglicht eine detaillierte interne Asset-Bestandsaufnahme und Risikoprofilerstellung, bei der Fehlkonfigurationen, Schwachstellen und Schatten-IT hervorhoben werden.

- CAASM integriert Asset-Kritikalität und geschäftlichen Kontext, um Risiken zu priorisieren.

- CAASM erleichtert Tests durch Assessment-Tool-Integrationen bzw. Einspeisung von Asset-Daten in Simulationen.

- CAASM bietet handlungsrelevante Erkenntnisse zur Behebung identifizierter Risiken und zur Aufdeckung von Cyberbedrohungen.

CTEM: Die Rolle von EASM

EASM ist auf die CTEM-Zyklen abgestimmt und unterstützt sie:

- EASM definiert extern zugängliche Assets wie Public Cloud-Umgebungen, Drittanbieter-Integrationen und Schatten-IT.

- EASM identifiziert kontinuierlich extern sichtbare Assets sowie damit verbundene Risiken und bildet sie entsprechend ab.

- EASM hebt kritische externe Gefährdungen hervor, z. B. solche, die für aktive Exploits anfällig sind oder Abhängigkeiten von hochwertigen Systemen aufweisen.

- EASM unterstützt die Validierung durch Angriffssimulationen oder manuelle Tests von externen Risiken.

- EASM stellt handlungsrelevante Daten zur Absicherung gefährdeter Assets bereit. Dies geschieht häufig in Zusammenarbeit mit der IT-Abteilung oder Drittanbietern.

Wichtige Vorteile eines CTEM-Programms im Cybersecurity-Bereich

CTEM-Tools (Continuous Threat Exposure Management) bieten zahlreiche Vorteile:

- Sie konsolidieren Erkenntnisse über IT-, OT-, Cloud- und IoT-Umgebungen hinweg, um Sicherheitssilos abzubauen.

- Sie identifizieren und beseitigen Risiken, bevor Angreifer sie ausnutzen.

- Sie konzentrieren sich auf hochgefährliche Schwachstellen, basierend auf Schweregrad, Ausnutzbarkeit und geschäftlichen Auswirkungen.

- Sie optimieren Workflows und reduzieren den manuellen Arbeitsaufwand bei der Bewertung und Beseitigung von Risiken.

- Sie stellen sicher, dass Cybersecurity-Kontrollen kritische Geschäftsfunktionen schützen und strategische Geschäftsziele unterstützen.

- Sie dämmen komplexe Bedrohungen ein, indem Angriffspfade und Lateral Movement–Aktivitäten abgebildet und entsprechend angegangen werden.

- Sie bieten kontextbezogene Erkenntnisse für fundierte Entscheidungen im Hinblick auf Risiken und die Ressourcenzuweisung.

- Sie unterstützen die Einhaltung von Compliance-Auflagen durch klare Dokumentation und Risikomanagementprozesse.

- Sie präzisieren Sicherheitsstrategien, um auf sich entwickelnde Bedrohungen und organisatorische Veränderungen zu reagieren.

- Sie weiten Cybersecurity-Praktiken aus, indem diese in ein dynamisches, iteratives Framework integriert werden.

Auswahl einer CTEM-Lösung

Es gibt viele CTEM-Plattformen auf dem Markt, doch bei Funktionen und Features bestehen Unterschiede. Bei der richtigen CTEM-Lösung für Ihr Unternehmen sollten Funktionen unmittelbar auf Ihre individuellen Sicherheitsanforderungen abgestimmt sein.

Hier fünf empfohlene Schritte, die Sie auf der gesamten CTEM Buyer’s Journey unterstützen:

Vergegenwärtigen Sie sich Ihre Anforderungen und Sicherheitsziele. Bevor Sie sich näher mit CTEM-Anbietern und Produktfunktionen befassen, müssen Sie sich über die Risikobereitschaft, die Sicherheits- und Compliance-Anforderungen und die Programmziele Ihres Unternehmens im Klaren sein.

Fragen Sie sich:

- Wo bestehen Lücken bei der Sichtbarkeit der Angriffsfläche?

- Was sind unsere kritischsten Sicherheitsziele?

- Welche Compliance-Anforderungen (z. B. DSGVO, HIPAA) muss die Lösung unterstützen?

- Müssen wir das Schwachstellenmanagement, die Bedrohungserkennung oder beides verbessern?

Beziehen Sie wichtige Stakeholder aus sämtlichen Abteilungen und Teams ein. Ein CTEM-Tool kann Sichtbarkeit über mehrere Abteilungen hinweg bieten, z. B. innerhalb von IT-, Risikomanagement-, Sicherheits- und DevOps-Teams sowie der Führungsebene. Ein entsprechendes Verständnis der jeweiligen Anforderungen trägt dazu bei, wichtige CTEM-Funktionen bei jeder zu evaluierenden Lösung zu priorisieren.

Fragen Sie sich:

- Welche wichtigen Stakeholder sollten wir in diesen Prozess einbeziehen?

- Welche spezifischen Anforderungen oder Herausforderungen bestehen in den verschiedenen Abteilungen (Sicherheit, IT, Risiko)?

- Inwieweit ist das CTEM-Tool auf unsere allgemeinen Geschäftsziele abgestimmt?

- Welches Maß an Schulung oder Support werden Stakeholder benötigen, um das CTEM-Tool effektiv zu nutzen?

Legen Sie den Umfang fest. Machen Sie sich ein Bild Ihrer aktuellen Angriffsfläche, um zu ermitteln, was die Lösung abdecken soll.

Fragen Sie sich:

- Welche Umgebungen sind Bestandteil unserer Angriffsfläche (Cloud, On-Prem, Hybrid, OT, IoT usw.)?

- Muss das CTEM-Tool mit spezifischen Asset-Typen umgehen können?

- Welchen Grad an Sichtbarkeit wünschen wir uns auf unserer gesamten Angriffsfläche?

- Lässt sich der Umfang der Abdeckung bei Wachstum bzw. Veränderungen in unserem Unternehmen anpassen?

Evaluieren Sie Features und Funktionen. Marketingversprechen klingen verlockend. Doch um die bestmögliche Entscheidung zu treffen, sollten Sie vorbereitet und mit den Funktionen der einzelnen CTEM-Tools vertraut sein.

Fragen Sie sich:

- Wie priorisiert das CTEM-Tool Schwachstellen anhand des geschäftlichen Kontexts?

- Bietet das Tool automatisierte Remediation-Workflows?

- Wie unterstützt das Tool die Angriffspfad-Analyse, um das Exploit-Potenzial zu visualisieren?

- Lässt es sich skalieren und flexibel an unsere geschäftlichen Anforderungen anpassen?

- Verfügt es über Echtzeit-Erkennungsfunktionen für neuartige Bedrohungen und Angriffsvektoren?

Bewerten Sie Integrationen. Ein CTEM-Tool, das mit Ihren vorhandenen Sicherheitstools nicht interoperabel ist, kann eher hinderlich als hilfreich sein.

Fragen Sie sich:

- Wie gut lässt es sich in unsere vorhandenen Sicherheitstools (z. B. SIEM, SOAR) einbinden?

- Wie schnell können wir das CTEM-Tool bereitstellen und in unsere aktuellen Workflows einbinden?

- Bietet es flexible Konfigurationsmöglichkeiten, um sich verändernden Sicherheitsanforderungen gerecht zu werden?

- Wie gut lassen sich Daten aus verschiedenen Quellen korrelieren und konsolidieren, um die Bedrohungserkennung und Reaktion (Threat Detection and Response, TDR) zu verbessern?

Informieren Sie sich über die zusätzlichen CTEM-Ressourcen und -Produkte von Tenable, um sich eingehender mit Continuous Threat Exposure Management sowie der Frage zu befassen, wie CTEM Ihre Cybersecurity stärken kann.

*Mit freundlicher Genehmigung von GARTNER, einer eingetragenen Marke und Dienstleistungsmarke von Gartner, Inc. und/oder Tochtergesellschaften in den USA und weltweit. Alle Rechte vorbehalten.

Ressourcen zum Thema CTEM

CTEM-Produkte

Cybersecurity-Nachrichten, die Ihnen nutzen können

- Tenable One