Was ist eine Exposure Assessment-Plattform (EAP)?

Zuletzt aktualisiert | 27. Januar 2026 |

Warum moderne Angriffsflächen eine EAP erfordern

Sicherheitstools weisen Unternehmen auf Tausende von Problemen hin. Eine Exposure Assessment Platform hingegen verdeutlicht, worauf es wirklich ankommt: wie Angreifer in Ihre Umgebung gelangen. Einblick in sämtliche Gegebenheiten ist für präventive Maßnahmen von entscheidender Bedeutung.

Inhalt

- EAP-Definition

- Welche Rolle spielen EAPs in einem CTEM-Programm?

- Welche Anwendungsfälle werden von EAPs unterstützt?

- Welche führenden Exposure Management-Anbieter bieten EAPs an?

- Welche Sicherheitsherausforderungen treiben die EAP-Nutzung voran?

- Worin unterscheiden sich EAPs von herkömmlichen proaktiven Sicherheitstools?

- Die Weiterentwicklung von Schwachstellenmanagement zu Exposure Management

- Worin bestehen die wesentlichen Unterschiede zwischen Exposure-Bewertung und Schwachstellenbewertung?

- Worin bestehen die wesentlichen Unterschiede zwischen Exposure Management und Schwachstellenmanagement?

- EAP-Funktionen: Wie funktioniert eine Exposure Assessment Platform?

- Auswahl der richtigen EAP: Worauf Sie bei einer Exposure Assessment Platform achten sollten

- Wie Tenable EAP eine einheitliche Ansicht der Exposure bietet

- Häufig gestellte Fragen zu Exposure Assessment Platforms

- Haftungsausschlüsse

- Ressourcen zum Thema EAP

- Exposure Assessment Platforms

EAP-Definition

„Exposure Assessment Platforms (EAPs) identifizieren und priorisieren kontinuierlich Gefährdungen wie Schwachstellen und Fehlkonfigurationen über eine breite Palette von Asset-Klassen hinweg. Diese Plattformen stellen Discovery-Funktionen nativ bereit oder binden sie über Integrationen ein – etwa Assessment-Tools, die Gefährdungen wie Schwachstellen und Konfigurationsfehler erfassen und auflisten –, um die Sichtbarkeit zu erhöhen.“ – Gartner Peer InsightsTM

Exposure Assessment Platform (EAP) werden häufig auch als Exposure Management-Plattformen oder CTEM-Plattformen (Continuous Threat Exposure Management) bezeichnet. Der Begriff „EAP“ wurde von Gartner® geprägt und bezieht sich auf einen spezifischen Satz an Tools, die CTEM-Programme unterstützen.

„EAPs machen von Techniken wie Threat-Intelligence (TI) Gebrauch, um Angriffsflächen und Sicherheitsschwächen eines Unternehmens zu analysieren und Maßnahmen zur Behebung von hochriskanten Sicherheitslücken (sogenannte Exposures) zu priorisieren. Hierbei werden Kontextinformationen zur Bedrohungslandschaft, zu geschäftlichen Aspekten sowie zu vorhandenen Sicherheitskontrollen berücksichtigt. Durch priorisierte Visualisierungen und Behebungsempfehlungen tragen EAPs dazu bei, im Rahmen der Mobilisierung die Richtung vorzugeben, und identifizieren dabei die verschiedenen Teams, die an Risikominderung und Behebung beteiligt sind. EAPs werden in erster Linie als selbstgehostete Software oder Cloud-Service bereitgestellt. Unter Umständen kommen Agents zur Erfassung von Exposure-Daten zum Einsatz“.

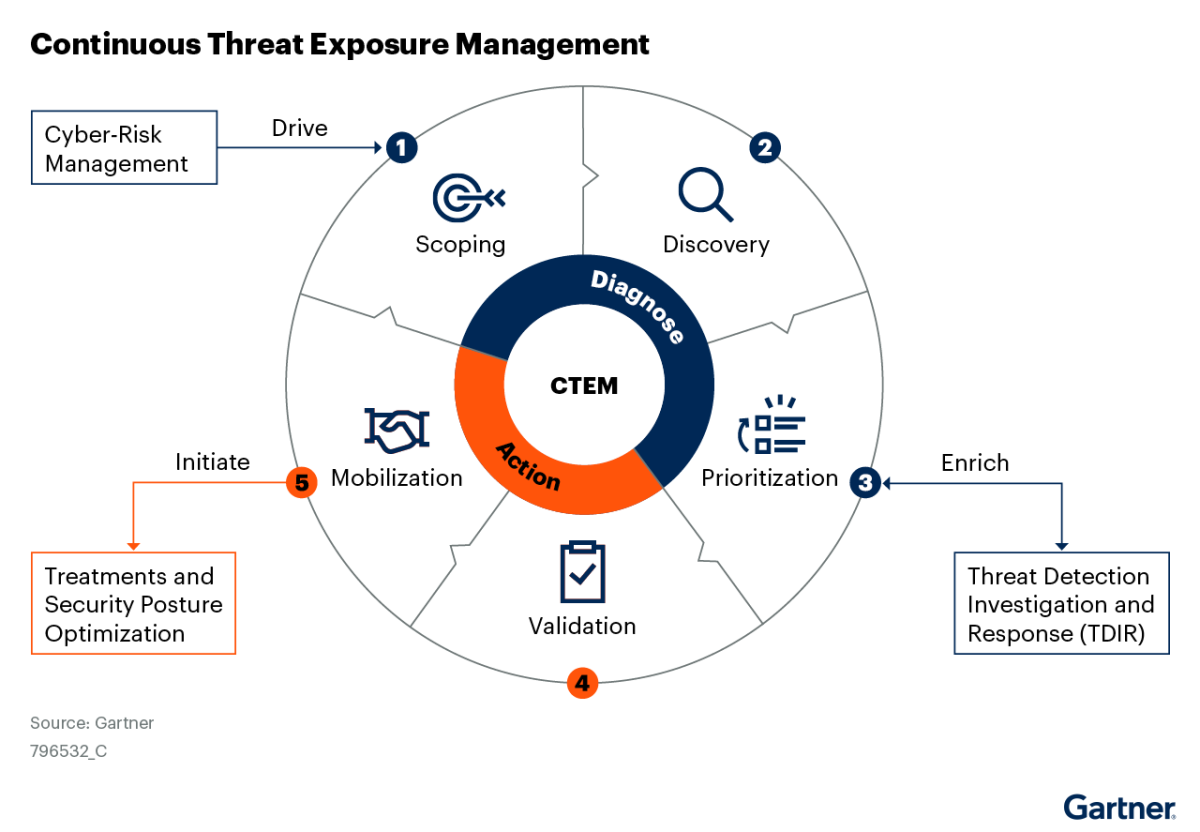

Welche Rolle spielen EAPs in einem CTEM-Programm?

Eine effektive Exposure Assessment Platform trägt dazu bei, im Rahmen Ihres Sicherheitsprogramms von einer reaktiven Haltung zu einem proaktiven, Exposure-orientierten Ansatz überzugehen. Sie bietet einheitliche Sichtbarkeit und handlungsorientierten Kontext, die CTEM-Prozesse und CTEM-Programme unterstützen.

CTEM-Programme bestehen aus fünf wichtigen Phasen:

1. Umfangsdefinition: In dieser Phase werden die zu bewertenden Systeme, Assets und Geschäftsprozesse festgelegt – nach der jeweiligen Kritikalität.

2. Erfassung: In dieser Phase werden sämtliche Assets und Risiken identifiziert, darunter Schwachstellen, Fehlkonfigurationen und nicht autorisierte Systeme (sogenannte „Rogue Systems“) in Ihrer gesamten Umgebung.

3. Priorisierung: In dieser Phase werden Sicherheitslücken (Exposures) anhand der jeweiligen Ausnutzungswahrscheinlichkeit und der potenziellen geschäftlichen Auswirkungen eingestuft, um Maßnahmen auf Bereiche zu fokussieren, in denen diese am dringlichsten sind.

4. Validierung: In dieser Phase wird mittels Tests und Simulationen von Angriffen ermittelt, bei welchen Sicherheitslücken es sich tatsächlich um Bedrohungen handelt, um Reaktionsmaßnahmen entsprechend zu optimieren.

5. Mobilisierung: In dieser Phase erfolgt die Reaktion auf validierte Risiken – mittels koordinierter, teamübergreifender Maßnahmen zu deren Behebung, Eindämmung oder Isolierung.

EAPs unterstützen in der Regel drei dieser fünf Phasen; je nach Anbieter der spezifischen EAP-Plattform kann dies jedoch zu einem gewissen Grad variieren.

EAPs bieten:

- Erfassung von Assets und Risiken

- Priorisierung der jeweiligen Exposure – im Kontext der potenziellen Auswirkungen

Die Mobilisierung von Teams erfolgt durch Behebungsempfehlungen und Kennzahlen zur Nachverfolgung der Programmeffektivität und Optimierung von Investitionen.

Welche Anwendungsfälle werden von EAPs unterstützt?

Der folgende Überblick verdeutlicht, wie EAPs wichtige Anwendungsfälle unterstützen:

Erfassung

- Hier wird ein zuverlässiges, einheitliches Bestandsverzeichnis mit reichhaltigem Kontext erstellt, das Anbieter, Typen, Software, Konfigurationen, damit verbundene Risiken, Nutzer und viele weitere Aspekte auf der gesamten Angriffsfläche umfasst.

- Durch die Zuordnung von Beziehungen (z. B. Angriffspfade, geschäftliche Zusammenhänge) unterstützt dieser Schritt detailliertere Erkenntnisse – für fundiertere Entscheidungen.

- Cyberhygiene-Maßnahmen mit vorgefertigten Richtlinien bringen häufige Cyberhygiene-Mängel ans Licht; hinzu kommen anpassbare Optionen zur Erkennung von individuellen Risikomustern.

- Dies hilft Teams, Cyberhygiene-Trends nachzuverfolgen, betroffene Assets näher zu untersuchen und Behebungsmaßnahmen zu priorisieren.

Priorisierung

- Bei der Exposure-Priorisierung werden einheitliche Bewertungen über sämtliche Bereiche hinweg angewendet und Asset-, Identitäts- und Risikodaten parallel dazu korreliert, um mögliche Angriffspfade aufzuzeigen.

- Dies ermöglicht eine frühzeitige Eindämmung von Bedrohungen, die auf hochwertige Assets abzielen – noch bevor es zu Angriffen kommt.

Mobilisierung

- Mithilfe von Exposure-Analysen werden geschäftsbezogene Dashboards und Berichte erstellt. Diese quantifizieren die Cyber Exposure und verfolgen wichtige Leistungskennzahlen (KPIs) nach, um so die Kommunikation mit Stakeholdern zu verbessern und strategische Investitionen zu steuern.

- Notfall-Reaktionsmaßnahmen bieten Echtzeit-Einblick in Zero-Days und kritische Bedrohungsereignisse – hinunter bis zur individuellen Ebene der betroffenen und „behobenen“ Assets. Zur Unterstützung einer schnellen Reaktion umfasst dies integrierte Threat-Intelligence aus Hunderten von Quellen.

- Bedrohungsuntersuchungen unterstützen Threat Hunter und Incident Response-Teams mit detaillierten Asset- und Risikoinformationen. Hierzu zählen Daten zu Angriffspfaden und potenziellen geschäftlichen Auswirkungen, die Untersuchungen und Behebungsmaßnahmen beschleunigen.

Welche führenden Exposure Management-Anbieter bieten EAPs an?

Der Gartner Magic Quadrant (MQ) for Exposure Assessment Platforms (EAPs) 2025 bewertet 20 bedeutende Anbieter, die Unternehmen dabei unterstützen, Cyber-Sicherheitslücken über die gesamte Angriffsfläche hinweg kontinuierlich zu identifizieren, zu priorisieren und zu reduzieren.

Gartner positioniert jeden Anbieter in diesem Quadranten auf der Grundlage seiner Leistung in zwei Schlüsselbereichen:

Bewertungskriterien:

- Umsetzungsfähigkeit („Ability to execute“): Bewertet, wie erfolgreich ein Anbieter zuverlässige Produkte liefert, die Kundenbedürfnisse erfüllt und sich auf dem heutigen Markt behauptet.

- Vollständigkeit der Vision („Completeness of vision“): Gibt Aufschluss über das Verständnis des Anbieters für zukünftige Marktanforderungen und die Stärke seiner Strategie, um diese zu erfüllen.

Diese Einstufungen basieren auf detaillierten Bewertungskriterien und bestimmen, in welchem der vier Quadranten sich die einzelnen Anbieter befinden.

Magic Quadrant-Platzierung

- Führende Anbieter („Leaders“) zeichnen sich durch eine starke Umsetzung und eine gut artikulierte, zukunftsorientierte Vision aus.

- Herausforderer („Challengers“) zeichnen sich durch ihre aktuellen Fähigkeiten aus, haben aber keine überzeugende langfristige Vision.

- Visionäre („Visionaries“) bringen innovative Ideen ein, müssen aber noch ihre Umsetzungsstärke unter Beweis stellen.

- Nischenanbieter („Nischenanbieter“) konzentrieren sich auf bestimmte Segmente oder Regionen, sind aber in ihrer Größe oder in der Ausgereiftheit ihrer Roadmap begrenzt.

Tenable zählt den führenden Anbietern im Magic Quadrant 2025

Zu den EAP-Anbietern, die im Jahr 2025 als führende Unternehmen eingestuft wurden, zählen Tenable, Rapid7 und Qualys.

Tenable ist ein Vorreiter, der für seine umfassenden Exposure Management-Funktionen im Rahmen der Exposure Management-Plattform Tenable One ausgezeichnet wurde.

Tenable One ermöglicht es Ihrem Unternehmen, seine Angriffsfläche aus der Perspektive eines Bedrohungsakteurs zu sehen, indem es Folgendes bietet:

- Eine vollständige, einheitliche Inventarisierung aller Assets und potenziellen Einstiegspunkte

- Einblick in Angriffspfade und toxische Kombinationen von Risiken, die von Angreifern ausgenutzt werden könnten

- Geschäftsspezifischen Risikokontext, um zu ermitteln, welche Bedrohungen am wichtigsten sind

- Die Fähigkeit, Angriffsketten proaktiv zu zerschlagen, bevor Angreifer Fuß fassen können

Der Umfang der domänenübergreifenden Transparenz und der kontextbezogenen, risikobasierten Priorisierung, die Tenable bietet, sind die Hauptgründe dafür, dass das Unternehmen in der Analyse von Gartner eine Führungsposition erreicht hat.

Welche Sicherheitsherausforderungen treiben die EAP-Nutzung voran?

Zur effektiven Absicherung Ihres Unternehmens muss Ihr Blick über IT-Assets hinausgehen. Bei Ihrer tatsächlichen Angriffsfläche handelt es sich um ein komplexes Geflecht aus Informationstechnologie (IT), Cloud-Infrastruktur, operativer Technologie (OT) und Identitätssystemen.

Diese Bereiche existieren nicht in Isolation, sie sind eng miteinander verzahnt. Dadurch entstehen komplexe Angriffspfade, die Angreifer ausnutzen können.

Eine kompromittierte Identität könnte Angreifern beispielsweise Zugriff auf Ihre kritischen Cloud-Daten verschaffen oder aber die Möglichkeit bieten, physische OT-Prozesse zu stören.

Risikomanagement erfordert hier zunächst einen ganzheitlichen Überblick, der verdeutlicht, wie diese Umgebungen konvergieren und zu welchen neuen Sicherheitslücken sie führen.

Worin unterscheiden sich EAPs von herkömmlichen proaktiven Sicherheitstools?

Der Security-Stack Ihres Unternehmens dürfte eine Vielzahl von bewährten und spezialisierten Lösungen für unterschiedliche Bereiche umfassen: Schwachstellenmanagement (Vulnerability Management, VM), Cloud Native Application Protection Platform (CNAPP), Web-App-Scanning, Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) u. v. m.

Diese proaktiven Sicherheitstools konzentrieren sich jeweils auf spezifische Technologiebereiche: Informationstechnologie (IT), die Cloud, Identitäten, operative Technologie (OT), das IoT, Anwendungen und Risikotypen wie Schwachstellen, Fehlkonfigurationen und Berechtigungen.

Der jüngsten Cybersecurity Workforce Study von ISC2 zufolge sind Sicherheitsteams häufig überlastet – und dieser isolierte Ansatz zwingt Ihre Analysten dazu, Zusammenhänge in manueller Form über verschiedene Konsolen hinweg herzustellen. Dieser Prozess ist langsam, ineffizient und fehleranfällig.

Angreifer betrachten Ihr Unternehmen jedoch als ineinandergreifendes System und sind überaus versiert darin, die zwischen isolierten Abwehrmechanismen vorhandenen Sicherheitslücken auszunutzen. Und genau diese Herausforderung löst eine EAP.

Daten aus dem Verizon Data Breach Investigations Report belegen immer wieder, dass Angreifer nicht einfach nur die am höchsten bewerteten Schwachstellen für ihre Zwecke nutzen. Vielmehr nutzen sie diejenigen Schwachstellen aus, die ihnen den einfachsten Weg zu ihrem jeweiligen Ziel bieten.

Ohne Asset-Kritikalität und Angriffspfad-Analysen, die eine EAP als zusätzlichen Kontext bietet, läuft Ihr Team Gefahr, wertvolle Zeit mit der Behebung von Problemen zu verbringen, die Geschäftsrisiken nicht wirksam verringern.

EAPs vereinheitlichen Daten über gänzlich verschiedene Tools hinweg, wodurch Ihnen eine einheitliche Ansicht Ihrer Angriffsfläche vorliegt. Durch Abbildung von Asset-, Identitäts- und Risikobeziehungen bieten EAPs eine Schritt-für-Schritt-Visualisierung der Angriffspfade und MITRE-Techniken, die Angreifer ausnutzen können, um die sinnbildlichen Kronjuwelen zu kompromittieren.

Gewappnet mit der Perspektive des Angreifers können sich Ihre Sicherheitsanalysten darauf fokussieren, diejenigen Angriffspfade zu unterbrechen, die erhebliche Auswirkungen auf Ihr Unternehmen haben können.

Die Weiterentwicklung von Vulnerability Management zu Exposure Management

Eine der häufigsten Fragen, die sich Sicherheitsverantwortliche bei der Implementierung eines CTEM-Programms stellen, lautet: Wo fangen wir an?

EAPs stellen die nötigen Tools zur Unterstützung eines Exposure Management-Programms bereit, doch darüber hinaus sind wichtige Überlegungen bezogen auf Mitarbeiter und Prozesse anzustellen.

In den meisten etablierten Organisationen ist bereits ein Schwachstellenmanagement-Programm vorhanden, das häufig anderen Sicherheitsbereichen wie der Cloud oder OT voraus ist. Folglich weisen Schwachstellenmanagement-Programme in der Regel einen höheren Reifegrad als andere Programme auf. Aus diesem Grund empfehlen Branchenanalysten Unternehmen, ihr Schwachstellenmanagement-Programm zu einem Exposure Management-Programm weiterzuentwickeln.

Damit dies effektiv geschieht, sollte der Aufgabenbereich des zuständigen Teams auf sämtliche Asset- und Risikotypen, Sicherheitsrichtlinien und Workflows ausgeweitet werden – über die gesamte Angriffsfläche hinweg. Dadurch kommt es zu einer Weiterentwicklung der zentralen Zuständigkeiten von Vulnerability Management-Teams: An die Stelle von isolierten Schwachstellenmanagement-Verfahren rückt bereichsübergreifendes Exposure Management. Die Absicht besteht darin, den Umgang mit kritischen Aufgaben im Unternehmen zu zentralisieren, sodass Teams in ihren individuellen Bereichen entlastet werden und sich auf ihre jeweiligen Kernkompetenzen fokussieren können.

Sie möchten mehr erfahren? Nähere Informationen erhalten Sie im Blogbeitrag „ “Who owns Threat and Exposure Management in your organization?”

Bei dieser Weiterentwicklung spielen EAPs eine entscheidende Rolle: Sie führen Daten aus sämtlichen Tools an einem Ort zusammen und ergänzen wichtige technische und geschäftliche Kontextinformationen, die zur Identifizierung der Exposure auf der gesamten Angriffsfläche notwendig sind. Exposure Management-Teams können dann gezielte Ansichten der Exposure, Handlungsempfehlungen, Berichte und Kennzahlen bereitstellen, die auf einzelne Verantwortliche und Geschäftsbereiche abgestimmt sind.

Diese Umstellung von herkömmlichem Schwachstellenmanagement auf ein umfassendes Exposure Management-Programm zählt zu den wichtigsten strategischen Verlagerungen, die Sicherheitsabteilungen in die Wege leiten können.

Worin bestehen die wesentlichen Unterschiede zwischen Exposure-Bewertung und Schwachstellenbewertung?

Bei der Schwachstellenbewertung werden bekannte Schwachstellen wie z. B. Softwaremängel (Common Vulnerabilities and Exposures, CVEs) in IT-Assets identifiziert und gepatcht. Die Zielsetzung besteht darin, einzelne Sicherheitsschwächen basierend auf dem jeweiligen technischen Schweregrad ausfindig zu machen und zu beheben.

Exposure Assessement ist breiter gefasst: Dieser Ansatz geht über CVEs hinaus und berücksichtigt auch Fehlkonfigurationen, Identitätsprobleme und potenzielle Angriffspfade. Exposure Assessement beinhaltet sämtliche Kontextinformationen zu der Frage, wie Angreifer diese Sicherheitslücken miteinander kombinieren könnten, um Sicherheitsverletzungen zu verursachen. Darüber hinaus helfen sie dabei, Sicherheitslücken anhand des tatsächlichen Risikos für Ihr Unternehmen zu priorisieren.

Worin bestehen die wesentlichen Unterschiede zwischen Exposure Management und Schwachstellenmanagement?

| Kategorie | Schwachstellenmanagement | Exposure Management |

| Primärer Schwerpunkt | Identifizierung und Patching von bekannten CVEs | Ganzheitliches Management aller Sicherheitslücken (Exposures), die zu Sicherheitsverletzungen führen könnten |

| Umfang der Abdeckung | Software-Schwachstellen (CVEs) von IT-Assets | Umfasst CVEs und weitere Aspekte |

| Asset-Typen | Hauptsächlich IT (Server, Endgeräte) | IT, OT, Cloud, IoT, Identitäten, externe Angriffsfläche |

| Risikokontext | Beschränkt auf CVSS-Bewertungen; gelegentlich Asset-Kritikalität | Umfasst geschäftliche Auswirkungen, Ausnutzbarkeit, Lücken bei Kontrollen, gegenseitige Beziehungen |

| Priorisierung | Basierend auf Schweregrad + Asset-Wert | Basierend auf Angriffspfaden und dem jeweiligen Potenzial zur Kompromittierung der sinnbildlichen Kronjuwelen |

| Validierung | Wird nur selten validiert; unterliegt der Annahme, dass jede Schwachstelle ausnutzbar ist | Unterstützt Validierung (z. B. Analyse von Knotenpunkten, Simulation von Angriffen, Purple Team-Übungen) |

| Unterstützung bei der Behebung | Häufig manuell bzw. anhand von Tickets | Automatisierte Workflows mit Zuordnung der jeweiligen Verantwortlichkeit, SLA-Tracking und KI-Vorschlägen zur Behebung |

| Programmziel (primär) | Schnelles Patchen, um die Anzahl bekannter Schwachstellen zu reduzieren | Unterbrechung von Angriffsketten und Verringerung der Wahrscheinlichkeit von Sicherheitsverletzungen – über sämtliche Exposure-Typen hinweg |

| Erfolgsmessung | Schnelles Patchen, um die Anzahl bekannter Schwachstellen zu reduzieren | Geschäftsbezogene KPIs und managementgerechter Einblick in die Risikolage |

Der Bericht „IDC Worldwide Device Vulnerability and Exposure Management Market Shares“ ist hier abrufbar.

EAP-Funktionen: Wie funktioniert eine Exposure Assessment Platform?

Mit einer effektiven Exposure Assessment Platform werden reaktive Sicherheitsprogramme zu proaktiven Sicherheitsprogrammen – bei kontinuierlicher Validierung der Sicherheitslage.

An dieser Stelle gehen wir der Frage nach, wie EAP-Funktionen ineinandergreifen und das übergeordnete Programm unterstützen:

Voller Einblick, in sämtlichen Bereichen

Die grundlegende Funktionalität einer Exposure Assessment Platform bietet Ihren Sicherheitsteams ein umfassendes und kontinuierlich aktualisiertes Asset-Bestandsverzeichnis. Mit herkömmlichen Netzwerk-Scans ist es an dieser Stelle nicht getan: Hier werden auch IT-Assets, Cloud-Services, Web-Apps, containerisierte Umgebungen und kritische Identitätssysteme erfasst.

Darüber hinaus lassen sich EAPs unmittelbar in domänenspezifische Sicherheitstools einbinden, um relevante Asset- und Risikoinformationen zu sammeln. Die Plattform aggregiert und normalisiert diese Daten, sodass eine einzige, einheitliche Ansicht sämtlicher Assets auf der gesamten Angriffsfläche entsteht. Dies reduziert blinde Flecken, die von Angreifern häufig ausgenutzt werden.

Mithilfe der Suchfunktion in natürlicher Sprache können Sicherheitsteams spezifische KI-Abfragen durchführen, um gängige Probleme der Sicherheitshygiene zu identifizieren. Hierzu zählen beispielsweise fehlende Agents, End-of-Life-Software (EoL), fehlende Multi-Faktor-Authentifizierung (MFA) oder beliebige Kombinationen eindeutiger Attribute.

Unterscheidung zwischen Sicherheitslücken und nebensächlichen Feststellungen, die durch statische Schwachstellenbewertungen entstehen

Sobald eine EAP ein Asset erfasst, wird es auf Schwachstellen, Fehlkonfigurationen und übermäßige Berechtigungen untersucht. Die Plattform bereichert Analysen durch zusätzliche kritische Kontextebenen.

Eine EAP aggregiert Risikodaten für jedes Asset und normalisiert diese über Sicherheitsbereiche hinweg, um so einen allgemeinen Asset Exposure Score (AES) zu ermitteln.

Der AES berücksichtigt wichtige Variablen, darunter die geschäftliche Kritikalität eines Assets, die entsprechende Zugänglichkeit für Bedrohungsakteure, die Ausnutzbarkeit einer bestimmten Sicherheitsschwäche, z. B. nach dem KEV-Katalog (Known Exploited Vulnerabilities) der CISA, sowie minutengenaue Threat-Intelligence. Aus all diesen Daten geht eine einzige, verständliche Kennzahl hervor, die Asset-Risiken auf einen Blick kommuniziert. Dadurch ist schnell erkennbar, von welchen Assets das größte Gesamtrisiko ausgeht.

Hier zeigt sich, was eine Exposure Assessment Platform auszeichnet: Anstatt einfach nur Assets und Sicherheitsschwächen zu identifizieren, bildet eine EAP auch die jeweiligen Beziehungen ab.

Teams können bestehende Beziehungen zwischen Assets, Identitäten und Risiken umgehend visualisieren. Über diese Angriffspfade können Angreifer eine Reihe von Sicherheitslücken mit scheinbar geringem Risiko auszunutzen, um zu den sinnbildlichen Kronjuwelen eines Unternehmens zu gelangen.

Eine EAP stimmt Angriffspfade auf geschäftliche Gegebenheiten ab und priorisiert sie entsprechend, sodass sich Ihre Teams auf die Behebung derjenigen Sicherheitslücken fokussieren können, von denen das größte potenzielle Risiko für Ihr Unternehmen ausgeht.

Mit KI-gestützten Behebungsempfehlungen lassen sich spezifische Knotenpunkte in Angriffspfaden aufspüren. Wenn Ihr Team diese Knotenpunkte und Angriffsketten versteht, die in vielen Fällen gängige Taktiken, Techniken und Verfahren (TTPs) von Angreifern imitieren, kann es die wahrscheinlichsten Angriffsszenarien in proaktiver Form bereits im Vorfeld aushebeln.

EAPs lassen sich darüber hinaus mit Technologien wie BAS-Tools (Breach and Attack Simulation) und Pentesting-Tools integrieren – eine Kategorie, die Gartner als Adversarial Exposure Validation (AEV) bezeichnet (Gartner, „Market Guide for Adversarial Exposure Validation“, von Eric Ahlm, Dhivya Poole et al., 11. März 2025).0 Im Anschluss kann in aktiver Form getestet und validiert werden, ob es sich bei einem Angriffspfad um ein theoretisches Risiko oder um eine konkrete, ausnutzbare Bedrohung für Ihre Umgebung handelt.

Exposure-Reaktion, Exposure-Quantifizierung und Kommunikation der Auswirkungen an Stakeholder

Sobald eine Sicherheitslücke validiert wurde, spielen EAPs eine entscheidende Rolle bei der Orchestrierung des Behebungszyklus. Die Plattform kann automatisch die jeweiligen Asset-Verantwortlichen ermitteln und Workflow-Aktionen auslösen (z. B. Tickets in Tools wie JIRA, ServiceNow oder Slack öffnen).

Details zu Knotenpunkten und KI-gesteuerte Behebungsempfehlungen beschleunigen Reaktionsmaßnahmen, da Unternehmen geeignete Patches, Konfigurationsänderungen oder kompensierende Kontrollen vorgeschlagen werden.

EAPs verfolgen den Remediation-Status kontinuierlich nach, überwachen die Einhaltung von SLAs und gewährleisten teamübergreifende Verantwortlichkeit.

Und nicht zuletzt können EAPs Ihrem Unternehmen durch eine Quantifizierung von Cyberrisiken helfen, die entscheidende Frage nach der eigenen Sicherheit – „Wie sicher sind wir?“ – zu beantworten.

Statt der Unternehmensleitung taktische KPIs vorzulegen, wie etwa zur Anzahl der gepatchten Schwachstellen, bieten Ihnen EAPs einen geschäftsbezogenen Cyber Exposure Score.

Dadurch können Sie Exposure-Trends im Zeitverlauf nachverfolgen, die jeweilige Performance in Geschäftsbereichen oder mit ähnlichen Unternehmen vergleichen und darüber hinaus Benchmark-Vergleiche anhand interner Zielsetzungen oder Branchenstandards anstellen.

Mit geschäftsbezogenen Dashboards ist ganz einfach möglich, Führungskräften und Vorständen die Risikolage zu vermitteln und notwendige Investitionen zu rechtfertigen.

In unserem Blogbeitrag Risikoreduzierung und geschäftliche Abstimmung: So hat Exposure Management Tenable unterstützt (auf Englisch) erfahren Sie mehr zu diesem Thema.

Auswahl der richtigen EAP: Worauf Sie bei einer Exposure Assessment Platform achten sollten

Es gibt zahlreiche wichtige Kriterien, auf die Sie bei einer EAP achten sollten:

- Leitfäden für Einkäufer (z.B. der Tenable Buyer's Guide for Exposure Management Platforms) enthalten neben detaillierten Angaben zu Komponenten und erforderlichen Features, die Exposure Assessment-Plattformen ausmachen, auch weitere strategische Überlegungen, die es bei der Auswahl einer Plattform zu beachten gilt.

- Analystenberichte wie der Gartner Magic Quadrant for Exposure Assessment Platforms 2025 und IDC MarketScape: Worldwide Exposure Management, 2025 Vendor Assessment sind wertvolle Ressourcen, um ein breites Spektrum an Kriterien jenseits der Plattformfähigkeiten zu betrachten.

Checkliste für Einkäufer: Exposure Assessment Platform

- Umfassende Abdeckung: Einheitliche Ansicht – über IT, Cloud, Identitäten und OT hinweg

- Exposure-Priorisierung: Kontextbezogene Risikobewertung und Angriffspfad-Analyse

- Handlungsorientierte Berichterstattung: Klare Behebungsempfehlungen und Dashboards auf geschäftlicher Ebene

- Nahtlose Integrationen: Robuste APIs für SIEM-, SOAR- und ITSM-Plattformen

Wie Tenable EAP eine einheitliche Ansicht der Exposure bietet

Sie möchten von einem reaktiven Sicherheitsansatz zu einer proaktiven Strategie übergehen? Hierzu müssen Best Practices für Exposure Management in die Praxis umgesetzt werden – und dieser Schritt erfordert die richtige Exposure Assessment Platform.

Tenable bietet Ihnen diese Möglichkeit durch einen umfassenden Ansatz, der Ihr Unternehmen bei der Konzeption und Umsetzung eines modernen, proaktiven CTEM-Programms (Continuous Threat Exposure Management) unterstützt.

Machen Sie sich ein Bild davon, wie Tenable One Ihnen eine einheitliche und kontextbezogene Ansicht der Exposure auf Ihrer gesamten Angriffsfläche bieten kann. Fordern Sie noch heute eine Demo an.

Häufig gestellte Fragen zu Exposure Assessment Platforms

Mit zunehmender Nutzung von Exposure Assessment Platform im Cybersecurity-Bereich stellen sich zahlreichen Sicherheitsexperten immer häufiger gewisse Fragen. Auf einige Antworten gehen wir an dieser Stelle genauer ein:

Worin besteht der Hauptunterschied zwischen Exposure Management und Schwachstellenmanagement?

Der Hauptunterschied zwischen Exposure Management und Schwachstellenmanagement besteht darin, dass es sich bei Exposure Management um eine ganzheitliche Strategie handelt, die alle Arten von Assets, Sicherheitsschwächen sowie deren gegenseitige Beziehungen bewertet, wodurch eine priorisierte Ansicht der Angriffspfade und potenziellen geschäftlichen Exposure vorliegt. Schwachstellenmanagement hingegen konzentriert sich darauf, einzelne CVEs ausfindig zu machen und zu beheben – ohne diesen breiteren Kontext.

Inwiefern hilft eine Exposure Assessment Platform bei Attack Surface Management?

Eine Exposure Assessment Platform hilft bei Attack Surface Management (ASM), indem die EAP Ihnen einen umfassenden Überblick über Assets auf Ihrer gesamten Angriffsfläche, über damit verbundene Risiken und Beziehungen sowie kontextbezogene Erkenntnisse bietet – und dadurch die Sicherheitshygiene optimiert und die potenzielle geschäftliche Exposure reduziert.

Welche Arten von Sicherheitslücken können EAPs erkennen?

EAPs können ein breites Spektrum an Sicherheitslücken („Exposures“) erkennen, darunter Software-Schwachstellen (CVEs), Fehlkonfigurationen in der Cloud, unsichere Benutzerberechtigungen, gefährdete Web-App-Services sowie Schwächen in Identitätssystemen, um nur einige zu nennen.

Warum reichen CVSS-Bewertungen zur Priorisierung nicht aus?

Bei einer CVSS-Bewertung steht der technische Schweregrad im Vordergrund. Es mangelt an wichtigen Variablen wie Zugänglichkeit, Ausnutzbarkeit, Threat-Intelligence und Geschäftskontext, die die Priorisierung bereichern. EAPs berücksichtigen diese ergänzenden Variablen.

Inwiefern unterstützt eine Exposure Assessment Platform CISOs?

Ein EAP übersetzt komplexe technische Daten in eindeutige Kennzahlen zum Geschäftsrisiko. CISOs sind dadurch in der Lage, der Geschäftsleitung und Vorstandsebene Sicherheits- und Geschäftsrisiken effektiver zu vermitteln, um Sicherheitsinvestitionen zu rechtfertigen.

Machen Sie sich ein Bild davon, wie Tenable One Ihnen eine einheitliche Ansicht Ihrer gesamten Angriffsfläche bieten kann. Fordern Sie noch heute eine Demo an.

Haftungsausschlüsse

GARTNER ist eine eingetragene Marke und Dienstleistungsmarke und PEER INSIGHTS ist eine eingetragene Marke von Gartner, Inc. und/oder deren verbundenen Unternehmen in den USA und international und werden hier mit Genehmigung verwendet. Alle Rechte vorbehalten.

Gartner Peer Insights-Inhalte stellen die subjektiven Meinungen einzelner Endanwender dar, die auf deren eigenen Erfahrungen beruhen, und repräsentieren nicht die Ansichten von Gartner oder seinen Partnern. Gartner befürwortet keinen in diesem Inhalt dargestellten Anbieter, kein Produkt und keine Dienstleistung und übernimmt keine ausdrücklichen oder stillschweigenden Gewährleistungen in Bezug auf diesen Inhalt, einschließlich der Genauigkeit oder Vollständigkeit sowie hinsichtlich der Marktgängigkeit oder Eignung für einen bestimmten Zweck.

Diese Grafik wurde von Gartner, Inc. als Teil einer umfangreicheren Forschungspublikation veröffentlicht und sollte im Kontext des gesamten Dokuments bewertet werden. Das Gartner-Dokument auf Anfrage an Tenable verfügbar.

Ressourcen zum Thema EAP

Exposure Assessment Platforms

Cybersecurity-Nachrichten, die Ihnen nutzen können

- Tenable One