Tenable

OT Security

Die einheitliche Sicherheitslösung für konvergente OT/IT-Umgebungen

Schutz kritischer Systeme ohne Unterbrechung des Betriebs.

Demo anfordern

Übernehmen Sie die Kontrolle über Ihre Assets

Identifizieren aller OT/IT-Assets

Vereinheitlichen Sie die Sichtbarkeit aller Assets in Ihrer konvergenten Umgebung auf einer einzigen Benutzeroberfläche.

Bewerten der kritischen Sicherheitslücken

Identifizieren Sie proaktiv Schwachstellen in Ihrer OT-Umgebung.

Beheben der wichtigsten Sicherheitsprobleme

Beseitigen Sie Schwachpunkte mit hohem Risiko, bevor diese ausgenutzt werden.

Vereinheitlichen Sie Transparenz, Erkenntnisse und Kontrolle über OT/IT-Umgebungen

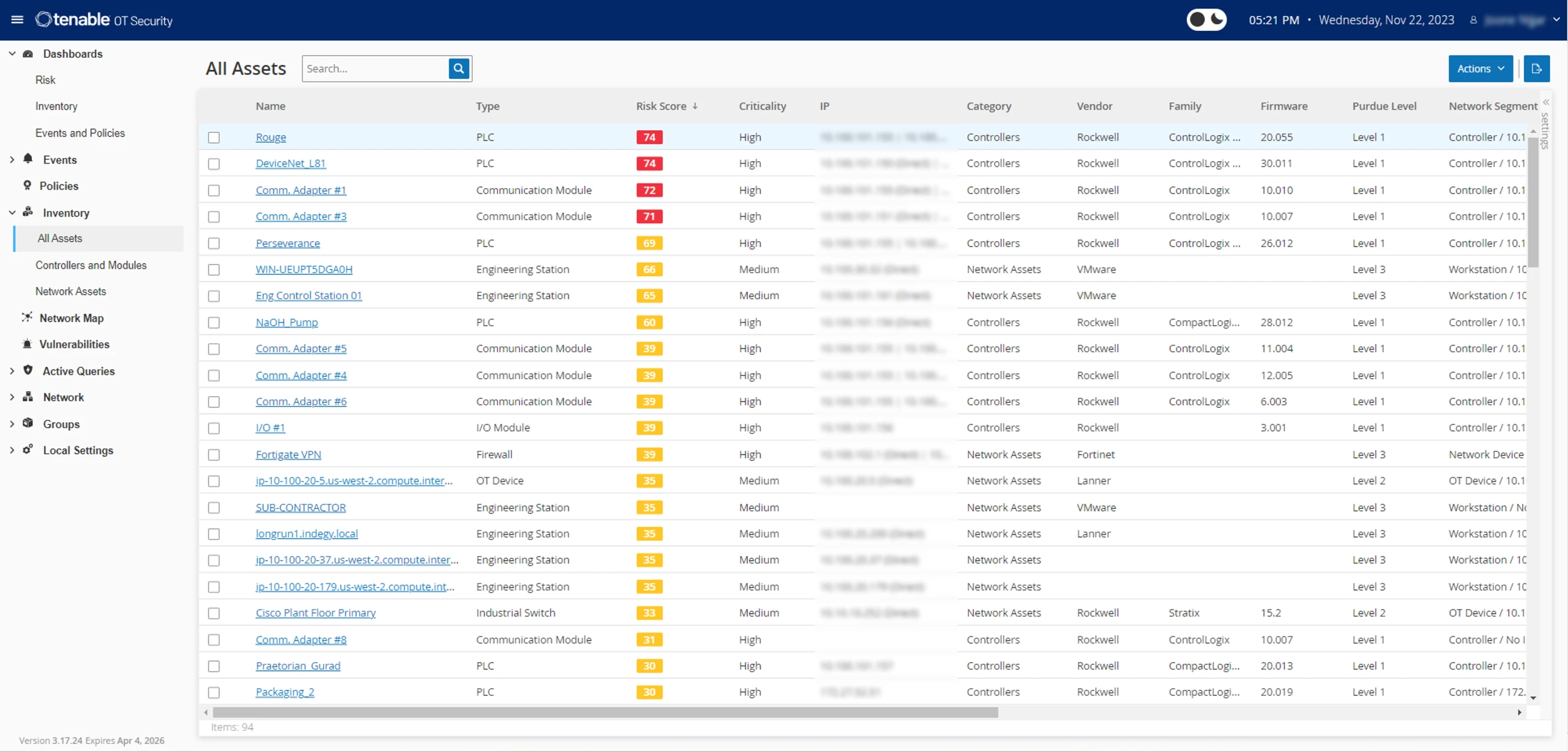

Umfassende Asset-Sichtbarkeit

Automatisieren Sie die Erfassung von Assets und erstellen Sie visuelle Asset-Maps, um eine einheitliche Ansicht der Netzwerk-Assets zu erhalten, einschließlich Workstations, Servern, Industrie-Controllern und IoT-Geräten. Setzen Sie Connector-Engines gezielt für Anwendungen ein, die IoT-Geräte und -Beziehungen verwalten, um eine vollständige Inventarisierung sicherzustellen. Verwalten Sie Assets, indem Sie Firmware- und Betriebssystemversionen, interne Konfiguration, Anwendungen und Benutzer, Seriennummern und Backplane-Konfiguration für OT- und IT-basierte Geräte nachverfolgen.

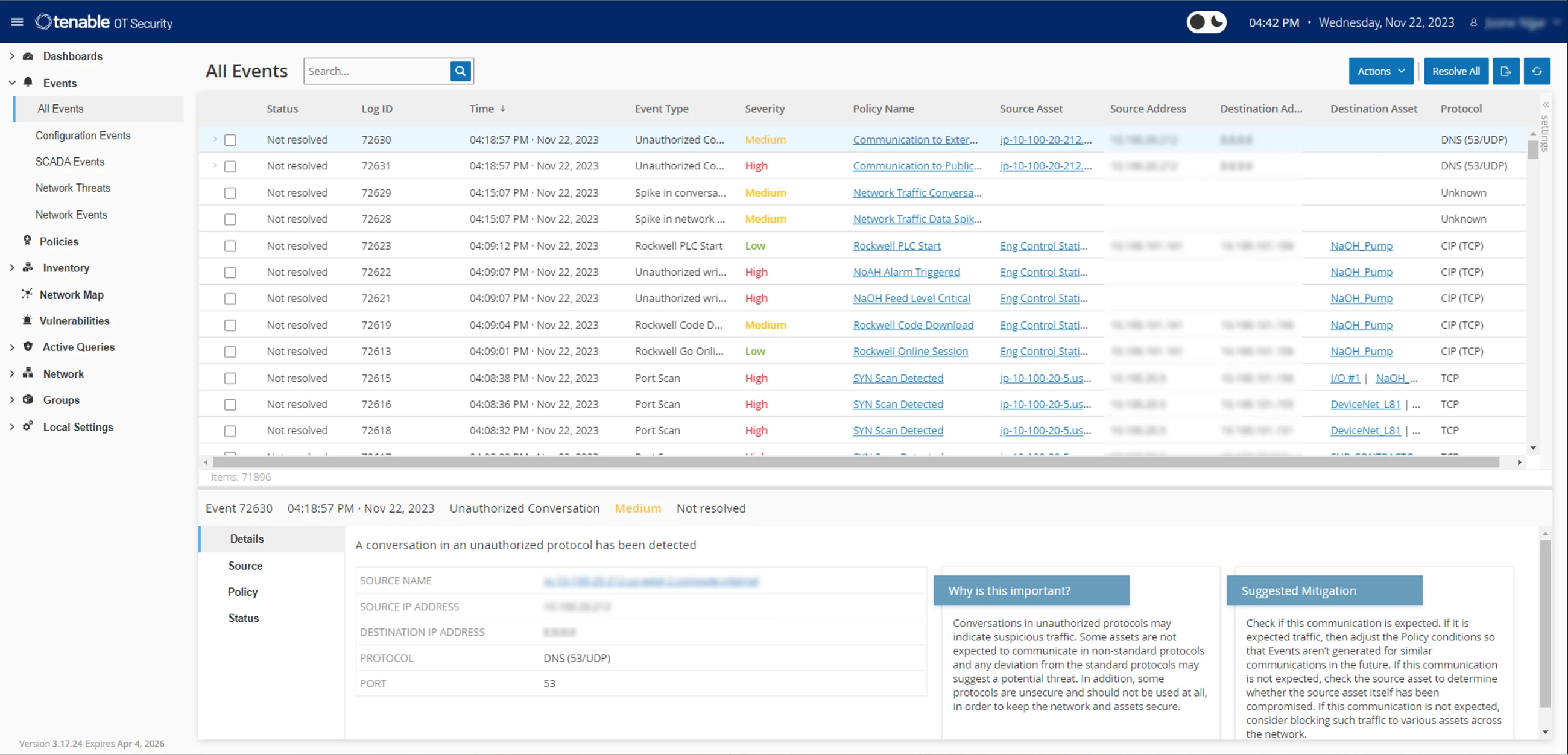

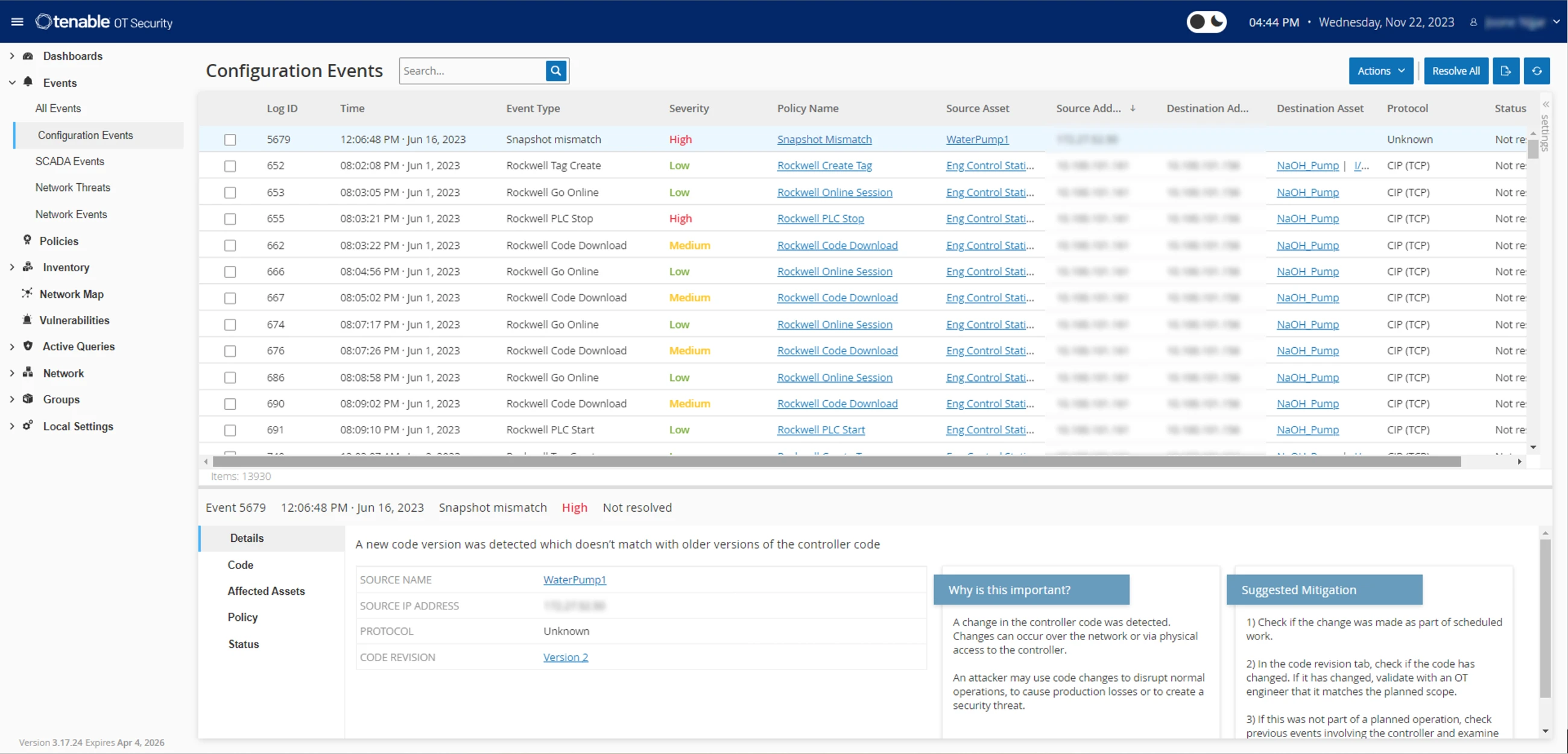

Erweiterte Bedrohungs- und Anomalieerkennung

Profitieren Sie von einer fortschrittlichen Multi-Detection-Engine, um Netzwerkanomalien zu identifizieren, Sicherheitsrichtlinien durchzusetzen und lokale Änderungen auf Geräten mit hochriskanten Ereignissen zu verfolgen – alles mit granularer Präzision. Dank einer gerätebasierten Bedrohungserkennung können Sie Probleme auf inaktiven Geräten identifizieren, um riskante Ereignisse in OT-/IT-Umgebungen zu erkennen und zu entschärfen. Erkennungsmethoden lassen sich an die spezifischen Anforderungen Ihrer Umgebung anpassen und entsprechend optimieren. Verbessern Sie die Reaktion auf Bedrohungen mithilfe von kontextreichen Warnmeldungen und einem umfassenden Audit-Trail für Incident Response und forensische Untersuchungen.

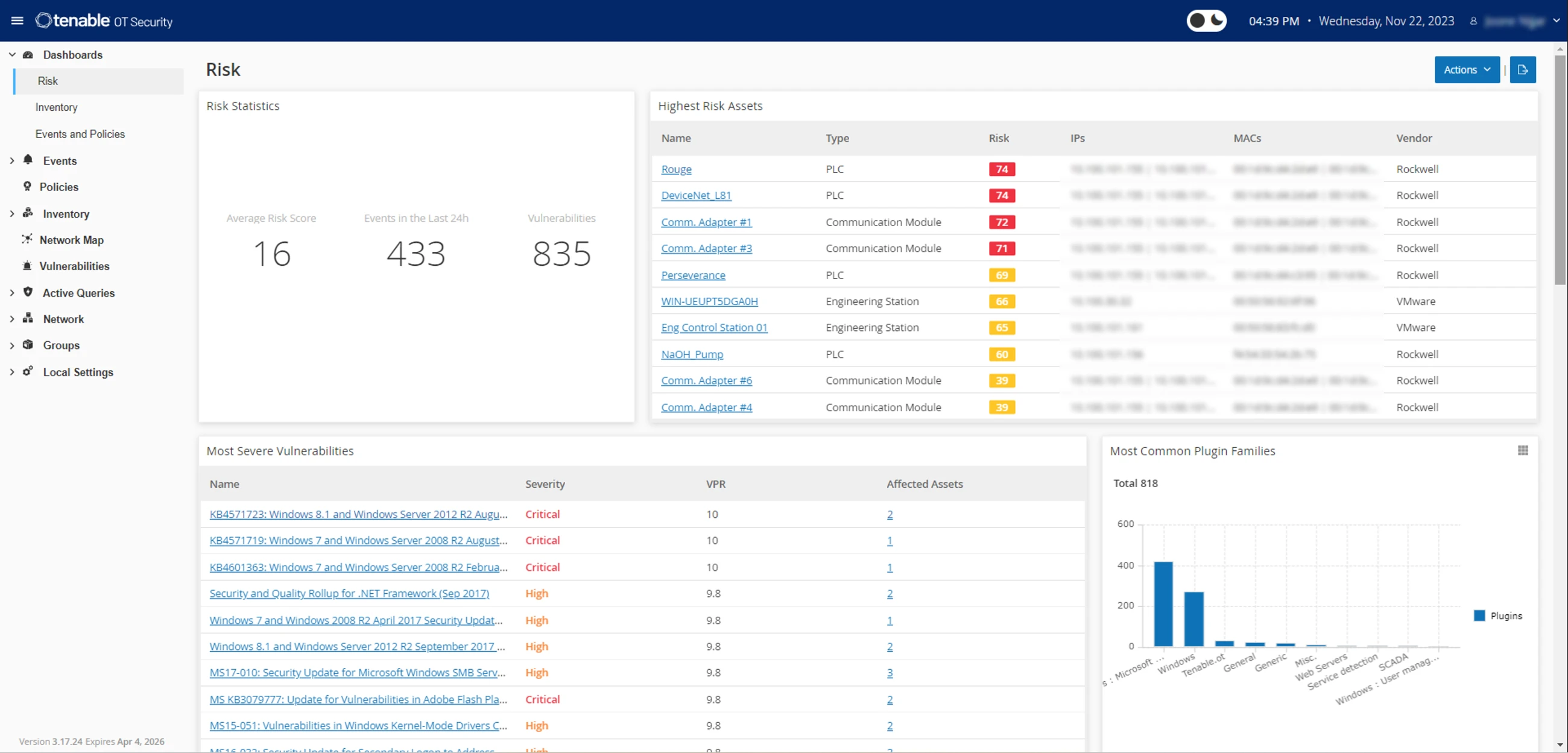

Risikobasiertes Schwachstellenmanagement für OT/IT

Priorisieren Sie die Behebungsmaßnahmen mit dem Scoring-System „Vulnerability Priority Rating (VPR)“ von Tenable, um Schwachstellen basierend auf ihrem Kontext und ihren potenziellen Auswirkungen zu bewerten. Analysieren Sie jedes Asset anhand umfassender Daten, darunter Firmware-Versionen, proprietäre Forschungsdaten und Erkenntnisse zu Asset-Beziehungen, Sicherheitslücken, Berechtigungen und Angriffspfaden. Unterstützen Sie Sicherheitsteams und wichtige Stakeholder durch handlungsrelevante Informationen, damit sie fundierte Entscheidungen treffen und Maßnahmen zur Risikominderung beschleunigen können.

Automatisiertes Asset-Management

Vereinfachen Sie das Asset-Management durch bessere Sichtbarkeit und kontextbezogene Erkenntnisse. Ermitteln Sie Assets und ihre kritischen Sicherheitslücken schnell mit dem patentierten hybriden Ansatz von Tenable, bei dem Abfragen in natürlicher Sprache verwendet werden, um kritische Vorgänge möglichst nicht zu unterbrechen. Decken Sie mithilfe von detaillierten Asset-Mappings komplexe Beziehungen zwischen physisch verbundenen und kommunikationsfähigen Geräten auf, um robuste Abwehrstrategien zu entwickeln.

Konfigurationsänderungen verfolgen

Verfolgen Sie Malware und durch Benutzer vorgenommene Änderungen über Ihr Netzwerk oder direkt auf einem Gerät. Zeigen Sie eine Zeitachse der Änderungen von Gerätekonfigurationen an, einschließlich spezifischer Leiterlogiksegmente, Diagnosepuffer und Tag-Tabellen. Erstellen Sie einen Backup-Snapshot, der den „zuletzt als funktionierend bekannten Zustand“ festhält, um eine schnellere Wiederherstellung zu ermöglichen und die Einhaltung von Branchenvorschriften zu gewährleisten.

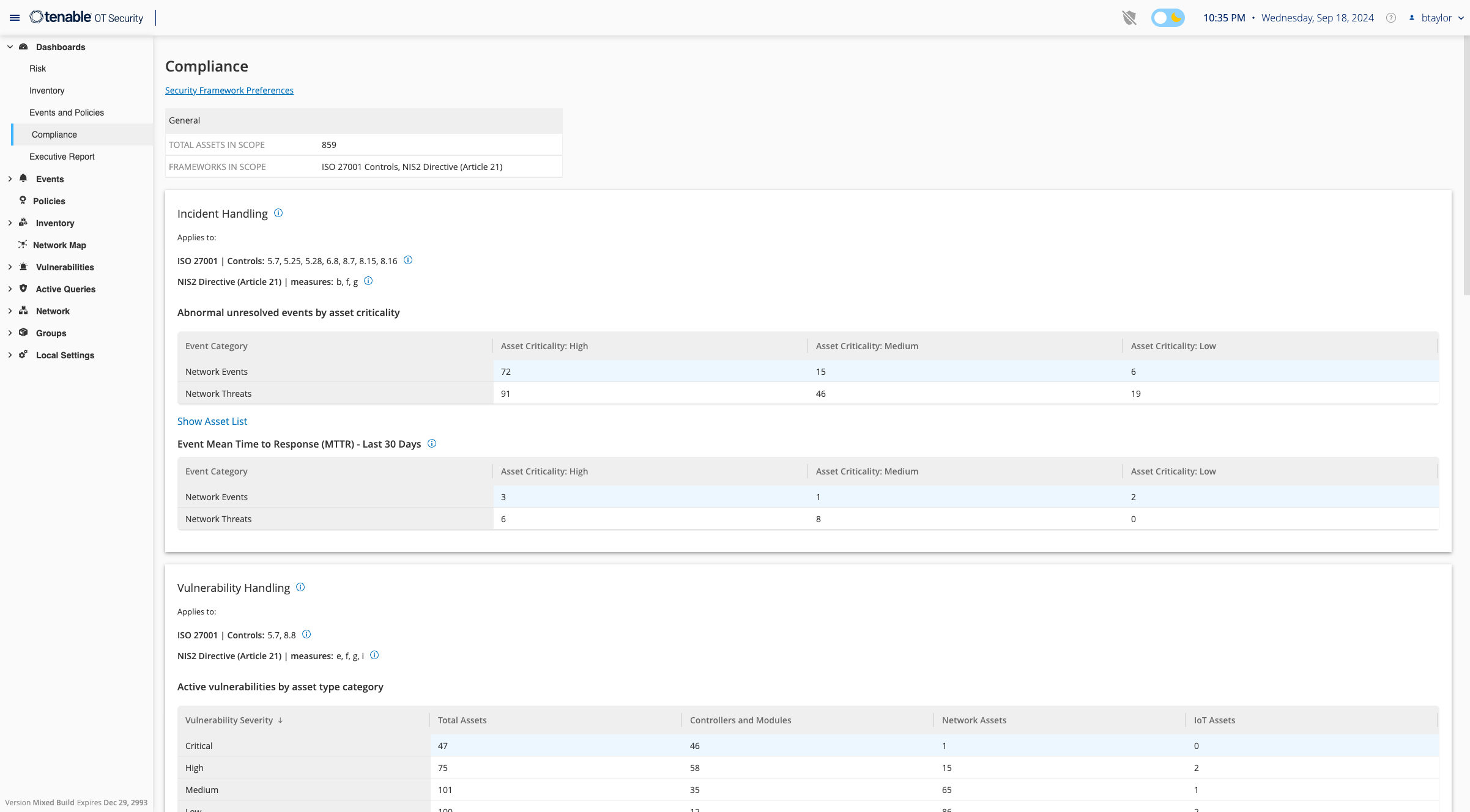

Optimiertes Governance-, Audit- und Compliance-Reporting

Transformieren Sie Ihren Compliance-Prozess zu einem Wettbewerbsvorteil. Vereinfachen Sie das Compliance-Management und verbessern Sie die Vorfallsreaktion, um Sicherheitsteams dabei zu unterstützen, Risiken zu minimieren und in einem sich ständig verändernden regulatorischen Umfeld stets einen Schritt voraus zu sein. Bringen Sie Ihre OT-Sicherheitslage ganz einfach mit den neuesten globalen Frameworks und Standards in Einklang– in einem zentralen Dashboard, das Ihnen in Echtzeit Einblick in den Compliance-Status gewährt.

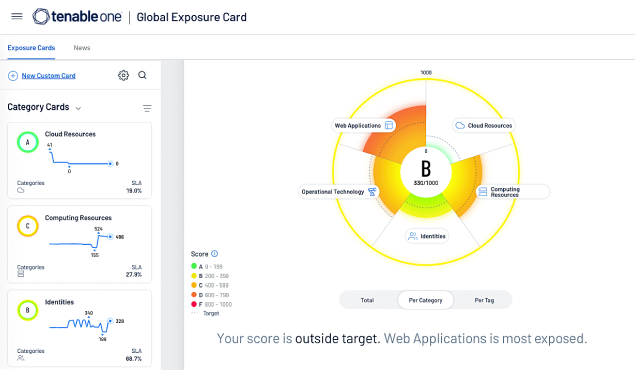

Verfügbar über Tenable One: Die weltweit einzige KI-gestützte Plattform für Exposure Management

Tenable One ist die Lösung für die zentrale Herausforderung moderner Sicherheit: ein zutiefst uneinheitlicher Ansatz für die Erkennung und Bekämpfung von Cyberrisiken. Wir beseitigen Risiken, indem wir Sichtbarkeit, Erkenntnisse und Maßnahmen über die gesamte Angriffsfläche hinweg vereinheitlichen, um Lücken schnell aufzudecken und zu schließen. Kunden nutzen Tenable One, um wichtige Cyber-Schwächen zu beseitigen und sich vor Angriffen zu schützen – von der IT-Infrastruktur über Cloud-Umgebungen bis hin zu kritischen Infrastrukturen und allen dazwischen liegenden Bereichen.

Mehr erfahren

Tenable OT Security in drei Minuten erklärt (Videos)

Tenable OT Security schützt Ihre industriellen Netzwerke vor Cyberbedrohungen, böswilligen Insidern und menschlichen Fehlern in der rapide konvergierenden OT/IT-Umgebung von heute.

Top-Bedrohungen für ICS

Industrielle Steuerungsebene

Asset-Management

Schutz an beiden Fronten

Industrielle Steuerungen

Verwandte Ressourcen

Erste Schritte mit Tenable OT Security

Wir haben erkannt, dass Tenable OT Security nicht nur aus Perspektive der IT, sondern auch im Hinblick auf industrielle Steuerungssysteme versteht, was Cybersecurity ausmacht. Und das ist es, was uns wirklich überzeugt hat.

- Tenable OT Security