Tenable ein führender Anbieter per Einstufung im 2025 Gartner® Magic Quadrant™ for Exposure Assessment Platforms

Aktuelles und Ressourcen zum Thema Exposure Management

Entschärfen Sie geschäftsrelevante Cyberrisiken mit Tenable One

Verfolgen Sie nicht länger unzusammenhängende Cybersecurity-Warnungen. Profitieren Sie von geschäftlichem Kontext, Threat Intelligence und einheitlicher Sichtbarkeit, um die dringlichsten Schwachstellen in Ihrer gesamten Angriffsfläche zu identifizieren und zu beheben – alles in einer einzigen Exposure Management-Lösung.

Umfassende Asset-Invenatrisierung

Dynamisches Angriffspfad-Mapping

Predictive Prioritization

Orchestrierung und Behebung

rweiterte Analysen und Berichterstattung

Beschleunigen Sie Suchvorgänge, Erkenntnisse und Maßnahmen mit generativer KI, die versteckte Risiken aufdeckt und das Sicherheits-Know-how in Ihrer gesamten Umgebung erweitert.

Gewinnen Sie einen einheitlichen Überblick über sämtliche Assets und Risiken auf der gesamten Angriffsfläche: verborgene Assets, IT-, OT-, IoT- und Cloud-Assets sowie Identitäten und Anwendungen.

Machen Sie sich ein Bild von der Zugänglichkeit für Angreifer durch die Visualisierungen von bereichsübergreifenden Beziehungen, sodass Sie die gefährlichsten Angriffspfade blockieren können.

Fokussieren Sie Ihre Maßnahmen auf das, was wirklich wichtig ist: die kritischen Sicherheitslücken, bei denen die Wahrscheinlichkeit eines Angriffs am größten ist.

Beschleunigen Sie die Reaktion mit automatisierten Workflows und konkreten Handlungsempfehlungen, die Behebungsmaßnahmen vereinfachen.

Optimieren Sie die Messung und Kommunikation der Cyber Exposure– mit business-orientierten Ansichten, die Ihnen zu besseren Entscheidungen und Investitionen verhelfen.

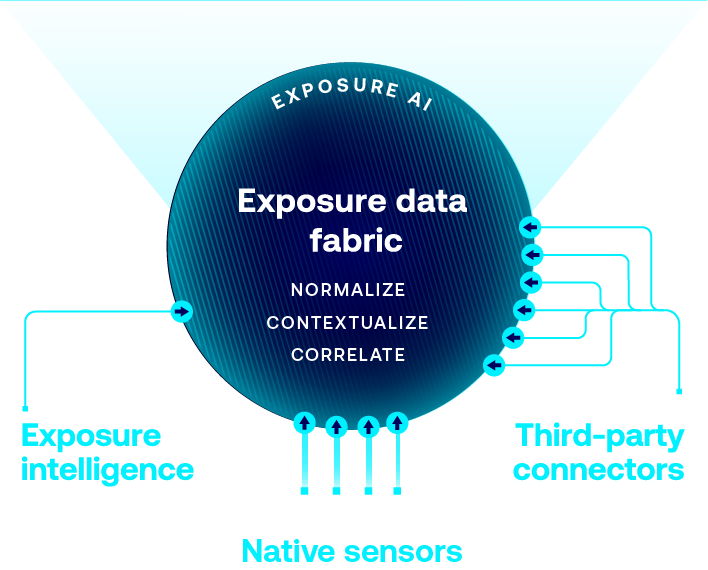

Machen Sie sich das umfassendste Wissen über Bedrohungen und Schwachstellen zunutze, das Erkenntnisse von Tenable Research, der National Vulnerability Database (NVD) und vertrauenswürdigen Drittanbietern vereint.

Nutzen Sie die native Erkennung von Angriffsflächen für Cloud, Identitäten, IT, IoT, OT, KI, Anwendungen, Container und Kubernetes, die von den Tenable Produktsensoren gespeist werden.

Verbinden Sie nahtlos Asset- und Exposure-Daten aus Ihren bestehenden Tools, um die Bedohungsdaten von Tenable zu ergänzen und einen umfassenden Exposure-Kontext zu erhalten.

Nutzen Sie das weltweit größte Repository für Asset-, Exposure- und Bedrohungskontext, aus dem ExposureAI unübertroffene Erkenntnisse gewinnt.

Organisieren Sie Daten, um Redundanz zu reduzieren und Integrität, Konsistenz und Effizienz zu verbessern.

Reichern Sie die Daten mit zusätzlichen Informationen an, damit sie aussagekräftiger und handlungsrelevanter werden.

Identifizieren Sie wichtigen Beziehungskontext zu grundlegenden Unternehmensservices und -funktionen und zeigen Sie ihn auf.

Integrieren Sie leistungsstarke Funktionen für umfassendes Exposure Management

Reduzieren Sie Ihre Angriffsfläche mit den spezialisierten Exposure Management-Funktionen von Tenable One, die kritische Sicherheitsrisiken für alle Ihre Assets in sämtlichen Umgebungen identifizieren, priorisieren und beheben.

Beheben von Sicherheitslücken in der Cloud

Mit der handlungsfähigen Cloud Security-Plattform für Cloud-Risiken

Identifizieren aller Cloud-Ressourcen

Konsolidieren Sie fragmentierte Ansichten und verschaffen Sie sich einen 360-Grad-Einblick in Ihre Cloud-Sicherheitslage.Bewerten kritischer Cloud-Risiken

Nutzen Sie integrierte Cloud-Sicherheitstools, wie zum Beispiel eine Cloud Native Application Protection Platform (CNAPP), Cloud Security Posture Management (CSPM) und Cloud Workload Protection (CWP), um zu erkennen, wie Cloud-Risiken zusammenwirken und sich auf Ihrer Angriffsfläche ausbreiten.Reduzieren von Cloud-Risiken

Beseitigen Sie vordringliche Cloud-Risiken, indem Sie Zero-Trust-Prinzipien wie Least Privilege und Just-in-Time-Zugriff durchsetzen.

Beheben von Schwachstellen

Mit der weltweit führenden Vulnerability Management-Lösung

Identifizieren aller Arten von Schwachstellen

Decken Sie gravierende Schwachstellen in Ihrer IT-Umgebung auf.Bewerten der prioritären Sicherheitslücken

Erkennen Sie umgehend Cyber-Bedrohungen mit hoher Priorität, bei denen eine große Wahrscheinlichkeit für Angriffe und geschäftliche Auswirkungen besteht.Beheben kritischer Cyberrisken

Ergreifen Sie schnell und entschlossen Maßnahmen, um kritische Sicherheitslücken zu schließen und Behebungsmaßnahmen durchzuführen.

Beheben von OT-Cyberrisiken

Mit Tenable OT Security für konvergente OT-/IT-Umgebungen

Identifizieren aller OT/IT-Assets

Zeigen Sie jedes Asset in Ihrer konvergenten Umgebung über eine zentrale Benutzeroberfläche an.Schließen Ihrer kritischen Lücken

Identifizieren Sie proaktiv die blinden Flecken in Ihrer Sicherheit, die eine Gefahr für Ihr Unternehmen darstellen.Beheben der wichtigsten Sicherheitsprobleme

Beseitigen Sie Ihre risikoreichsten Schwachstellen, bevor Angreifer sie ausnutzen können.

Beheben von Identity-Risiken

Mit dem durchgängigen Schutz von Tenable Identity Exposure

Identifizieren Ihrer Situation im Identitätsbereich

Vereinheitlichen Sie sämtliche Identitäten in Active Directory, Hybrid Cloud und Entra ID.Bewerten der Risiken bei privilegierten Identitäten

Finden Sie heraus, wie Cloud-Risiken interagieren und sich auf Ihrer gesamten Angriffsfläche ausbreiten.Beheben von Identitäts-Sicherheitslücken

Schließen Sie schnell die Sicherheitslücken, bei denen die Wahrscheinlichkeit von identitätsbasierten Angriffen am größten ist..

Von Branchenanalysten als „Leader“ im Bereich Exposure Management ausgezeichnet

Tenable ist ein führender Anbieter im 2025 Gartner® Magic Quadrant™️for Exposure Assessment Platforms (EAP).

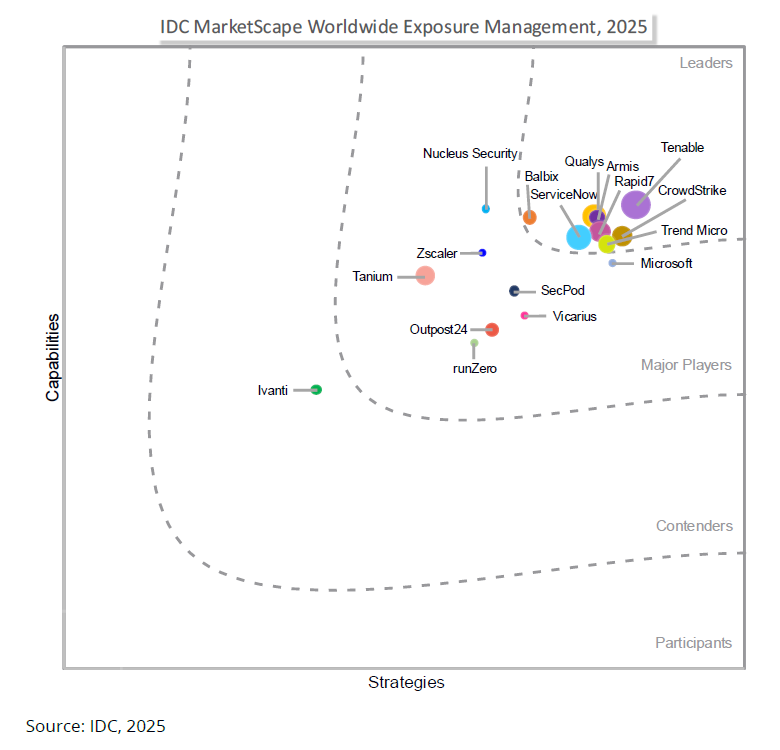

Tenable im IDC MarketScape: Worldwide Exposure Management 2025 Vendor Assessment als führender Anbieter eingestuft

Tenable wurde in The Forrester Wave™: Unified Vulnerability Management Solutions, 3Q 2025 als ein Marktführer eingestuft

Lesen Sie, was Kunden über die Exposure Management-Lösungen von Tenable sagen

Gemäß Bewertungen auf Gartner Peer Insights™

Verwandeln Sie Bedrohungsinformationen in umsetzbare Maßnahmen

Wie können Sie unter den Tausenden von Schwachstellen, die Analysten jedes Jahr aufdecken, diejenigen ausfindig machen, die wirklich wichtig sind? Tenable Research deckt die Wahrheit auf: Nur 3 % sind wahre Risiken, die Ihr Unternehmen tatsächlich gefährden.

Als branchenweit größte Forschungsorganisation für Exposure Management unterstützt Sie Tenable Research dabei, Nebensächliches herauszufiltern. Überprüfen Sie CVEs (Common Vulnerabilities and Exposures) aus aller Welt und profitieren Sie von relevanten Bedrohungsinformationen, datenwissenschaftlichen Erkenntnissen, Warnmeldungen und Sicherheitshinweisen, damit Sie sich auf die wenigen kritischen Schwachstellen konzentrieren können, die wirklich von Bedeutung sind.

Erkunden Sie die neuesten Forschungsergebnisse112 000

Schwachstellen anhand von über 293.000 Plugins bewertet

756

Schwachstellen wurden von Tenable Research aufgedeckt

< 24 Std.

Mittlere Zeit für die Meldung von High-Profile-Schwachstellen

Tenable One

Exposure-Management-Plattform

Exposure Management vereinheitlicht Sichtbarkeit, Erkenntnisse und Maßnahmen über Ihre gesamte Angriffsfläche hinweg. Sie erhalten einen umfassenden technischen und geschäftlichen Kontext, um gezielt zu priorisieren, welche Schwachstellen das größte Risiko bergen, und um zu verstehen, wie verschiedene Bedrohungen zusammenwirken und das Gesamtrisiko erhöhen. Dank automatisierter Behebung und Orchestrierung kann Ihr Team Sicherheitslücken schnell schließen und vorrangige Sicherheitsrisiken beseitigen, bevor sie zu einem Sicherheitsvorfall führen.

Mehr erfahrenErleben Sie Tenable in Aktion

Möchten Sie sehen, wie Tenable Ihrem Team dabei helfen kann, die vorrangigen Cyber-Sicherheitslücken, die Ihr Unternehmen gefährden, aufzudecken und zu schließen?

Füllen Sie dieses Formular aus, um weitere Informationen zu erhalten.