Wie sich Active Directory vor Ransomware-Angriffen schützen lässt

Ransomware-Angriffe finden auf jede Art von Unternehmen statt und erfolgen aus allen Richtungen. Dabei bleibt Active Directory das bevorzugte Ziel. Verhindern Sie die Ausweitung von Zugriffsrechten, indem Sie die folgenden grundlegenden Fehlkonfigurationen von AD und Gruppenrichtlinien beheben.

Weltweit war bereits jede Art von Organisation von Ransomware betroffen. Zudem hat sie sich dramatisch verändert: Sie dringt von nahezu allen Seiten in das Unternehmen ein, und Angreifer machen sich gestohlene Daten zunutze, indem sie diese im Internet veröffentlichen, um die Betroffenen zur Zahlung zu zwingen. In den meisten Fällen (siehe SolarWinds und XingLocker) wird Active Directory (AD) ins Visier genommen, damit der Angreifer die Ransomware leicht verteilen kann, nachdem er sich Domänenberechtigungen verschafft hat. Es gibt jedoch Methoden, mit denen Active Directory besser abgesichert werden kann, um zu verhindern, dass Ransomware erfolgreich ist.

Verschiedene Bereiche innerhalb von Active Directory können abgesichert werden, wodurch die Sicherheit des Unternehmens insgesamt erhöht und das Sicherheitsrisiko zugleich reduziert wird. Insbesondere können die folgenden Einstellungen im Zusammenhang mit AD-Objekten abgesichert werden, und zwar auf folgende Weise:

- Fehlkonfigurationen von Benutzerattributen müssen behoben werden

- Fehlkonfigurationen von Gruppen müssen behoben werden

- Privilegierte Gruppen müssen bereinigt werden

- AD-Prozesse müssen ordnungsgemäß konfiguriert sein (z. B. SDProp)

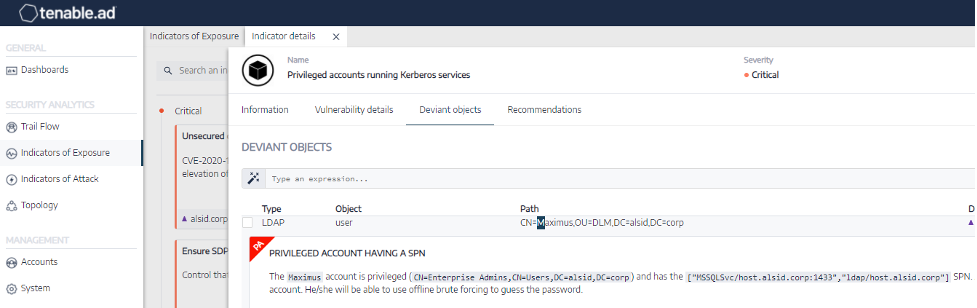

- Dienstprinzipalnamen müssen abgesichert werden (siehe Abbildung 1)

- Vertrauensstellungen müssen korrekt und abgesichert sein

- SidHistory-Attribut muss für Benutzer bereinigt werden

Abbildung 1. Benutzerkonto mit Dienstprinzipalname (SPN)

Darüber hinaus können das AD selbst und Gruppenrichtlinien so abgesichert werden, dass Angreifer keine Fehlkonfigurationen und Bereiche ausnutzen können, über die eine Rechteausweitung erreicht werden kann. Dazu ist Folgendes erforderlich:

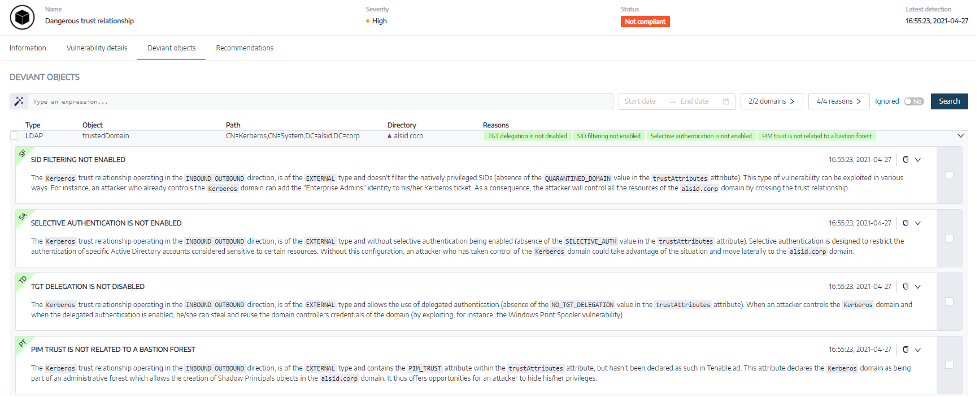

- AD-Vertrauensstellungen müssen verifiziert und abgesichert werden (siehe Abbildung 2)

- AD-Delegierungen müssen bereinigt werden

- Gruppenrichtlinien-Delegierungen müssen bereinigt werden

- Strukturelle Komponenten von Gruppenrichtlinien müssen abgesichert werden

- Sicherheitseinstellungen, die von Gruppenrichtlinienobjekten eingesetzt werden, müssen aktiviert werden

Abbildung 2. Firmenzusammenschlüsse und Übernahmen können zu verwaisten Vertrauensstellungen führen; zudem müssen notwendige Vertrauensstellungen abgesichert werden.

Letztendlich wollen Angreifer Zugriffsrechte erlangen. Sobald sie dies erreicht haben, steht als Nächstes die Erstellung von Hintertüren („Backdoors“) auf dem Plan. Diese Arten von AD-Angriffen erkennen zu können, ist von entscheidender Bedeutung. Im Folgenden finden Sie einige der Maßnahmen, die AD-Administratoren und Sicherheitsexperten ergreifen können, um Angriffswege zu versperren:

- Sicherstellen, dass die Mitgliedschaft in privilegierten Gruppen überwacht wird

- Erkennen von DCShadow- und DCSync-Angriffen

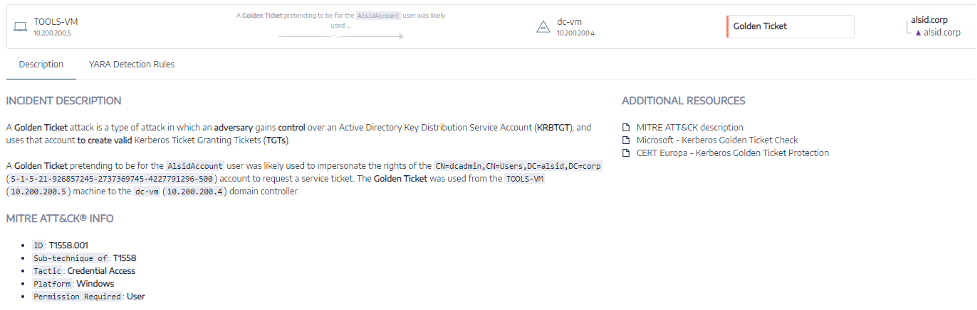

- Erkennen von Golden Ticket-Angriffen (dargestellt in Abbildung 3)

- Erkennen von Lateral Movement-Angriffen

- Ermittlung gefährlicher SIDHistory- und PrimaryGroupID-Einstellungen

Abbildung 3. Tenable.ad kann komplexe Angriffe auf Active Directory erkennen, und zwar in Echtzeit, ohne Agents oder Privilegien.

Es sind Technologien verfügbar, die AD-Sicherheit und Angriffspfade kontinuierlich und automatisch analysieren und erkennen. Wenn Sie mehr darüber erfahren möchten, wie Tenable.ad Ihnen helfen kann, sehen Sie sich dieses Webinar an: Introducing Tenable.ad — Secure Active Directory and Disrupt Attack Paths

Mehr erfahren

- Webinar ansehen: Introducing Tenable.ad — Secure Active Directory and Disrupt Attack Paths

- E-Book herunterladen: Teures Lösegeld: Wie die Verbreitung von Ransomware über AD gestoppt werden kann

- Lesen Sie die Blog-Beiträge zum Thema Active Directory

- Active Directory

- Government

- Threat Management