Angriffsvektoren in der Industrie: So schalten Sie OT-Bedrohungen aus, bevor es zu einem Vorfall kommt

Angesichts immer ausgefeilterer Cyberangriffe auf Industrieanlagen können Sicherheitsverantwortliche Angriffsvektoren nutzen, um Schwachstellen in ihrer OT-Infrastruktur zu identifizieren und Angriffe zu unterbinden, noch bevor sie beginnen.

Operative Technologie gibt es schon seit Jahrzehnten. Sie steuert die Ventile, Pumpen, Transmitter und Schaltvorrichtungen, die unsere moderne Infrastruktur am Laufen halten. Der Schutz dieser kritischen Funktionen war bisher eine Frage der physischen Sicherheit. Da in modernen Anlagen und Fabriken jedoch immer mehr neue vernetzte Geräte zum Einsatz kommen, sind OT-Infrastrukturen zunehmend anfällig für Cyberbedrohungen – und die Zahl der Angriffe nimmt stetig zu.

Selbst wenn Sie die striktesten Maßnahmen zur Absicherung Ihrer OT-Anlagen ergriffen haben, zeigen die jüngsten aufsehenerregenden Cyberangriffe – von LockerGoga bis Ripple20 – wie vernetzt moderne Industrieumgebungen sind. Malware kann leicht von IT-Geräten in OT-Netzwerke eindringen und umgekehrt. Etwas so harmloses wie ein USB-Flash-Laufwerk kann als Übertragungsweg zu Ihren kritischsten industriellen Steuerungssystemen (ICS) dienen.

Konvergenz spielt bei ICS zunehmend eine zentrale Rolle und muss daher im Mittelpunkt jeder effektiven Strategie für industrielle Sicherheit stehen. In einem ersten Schritt sollte dabei das gesamte Ausmaß Ihrer modernen OT-Umgebung erfasst und zugeordnet werden, einschließlich aller Angriffsvektoren, die ein Cyberangreifer potenziell ausnutzen könnte.

Blicken Sie über OT hinaus, um ein vollständiges Bild Ihrer industriellen Angriffsoberfläche zu erhalten

Zur Erfassung der gesamten Angriffsoberfläche ist ein adaptiver Ansatz für die Bewertung erforderlich. Sicherheitsverantwortliche in der Industrie müssen zusätzlich zu den OT-Assets auch Einblick in die IT- und IoT-Geräte (Internet der Dinge) haben, die etwa 20-50 % moderner Industrieumgebungen ausmachen. Darüber hinaus benötigen sie eine Technologie für aktive Abfragen, die in der Lage ist, die ca. 30 % der OT-Assets im Ruhezustand zu erfassen, die für netzwerkbasierte oder rein passive Erkennung unsichtbar sind. Das volle Ausmaß Ihrer konvergenten Angriffsfläche im Blick zu haben, ist von entscheidender Wichtigkeit, um blinde Flecken in Ihrer Umgebung zu beseitigen.

Ermitteln Sie detallierte, situationsbezogene Daten zu jedem Gerät und Kommunikationsweg

Das Aufspüren von „gefährdeten“ Geräten ist das Hauptziel jeglicher Auskundschaftung. Um Ihren gesamten Assets-Bestands zu schützen, benötigen Sie ein detailliertes Verständnis des Aufbaus und aktuellen Zustands aller Geräte, damit sie diese gegen Angriffe absichern können. Dazu gehören Informationen wie Marke, Modell, Firmware, Backplane-Details, offene Schwachstellen und mehr.

Außerdem sollten Sie die Ausrichtung jedes Geräts innerhalb Ihres Netzwerks kennen, einschließlich der Übertragungswege zwischen gleichartigen Assets – beispielsweise Steuerungen oder Workstations –, die zu Angriffsvektoren werden können, wenn ein böswilliger Akteur Ihre Systeme infiltriert.

Beheben Sie Cyberrisiken, um Angriffe zu stoppen, bevor sie beginnen

Traditionelle OT-Sicherheit basiert in der Regel auf einer reaktiven Sicherheitsstrategie, bei der im Wesentlichen darauf gewartet wird, dass ein Angriff stattfindet, und erst dann Maßnahmen ergriffen werden. „Angriffsvektorisierung“ – also die Untersuchung der potenziellen Routen, die ein Angreifer nehmen könnte – ermöglicht einen proaktiveren Ansatz zur Absicherung Ihres Unternehmens, bei dem die Schwachpunkte in Ihrer OT-Infrastruktur behoben werden. Indem Sie risikoreiche Übertragungswege, offene Ports, ungepatchte Schwachstellen und viele andere Faktoren identifizieren, sind Sie in der Lage zu erkennen, wie sich ein Angriff verhalten könnte, falls er in Ihre OT-Umgebung eingeschleust wird.

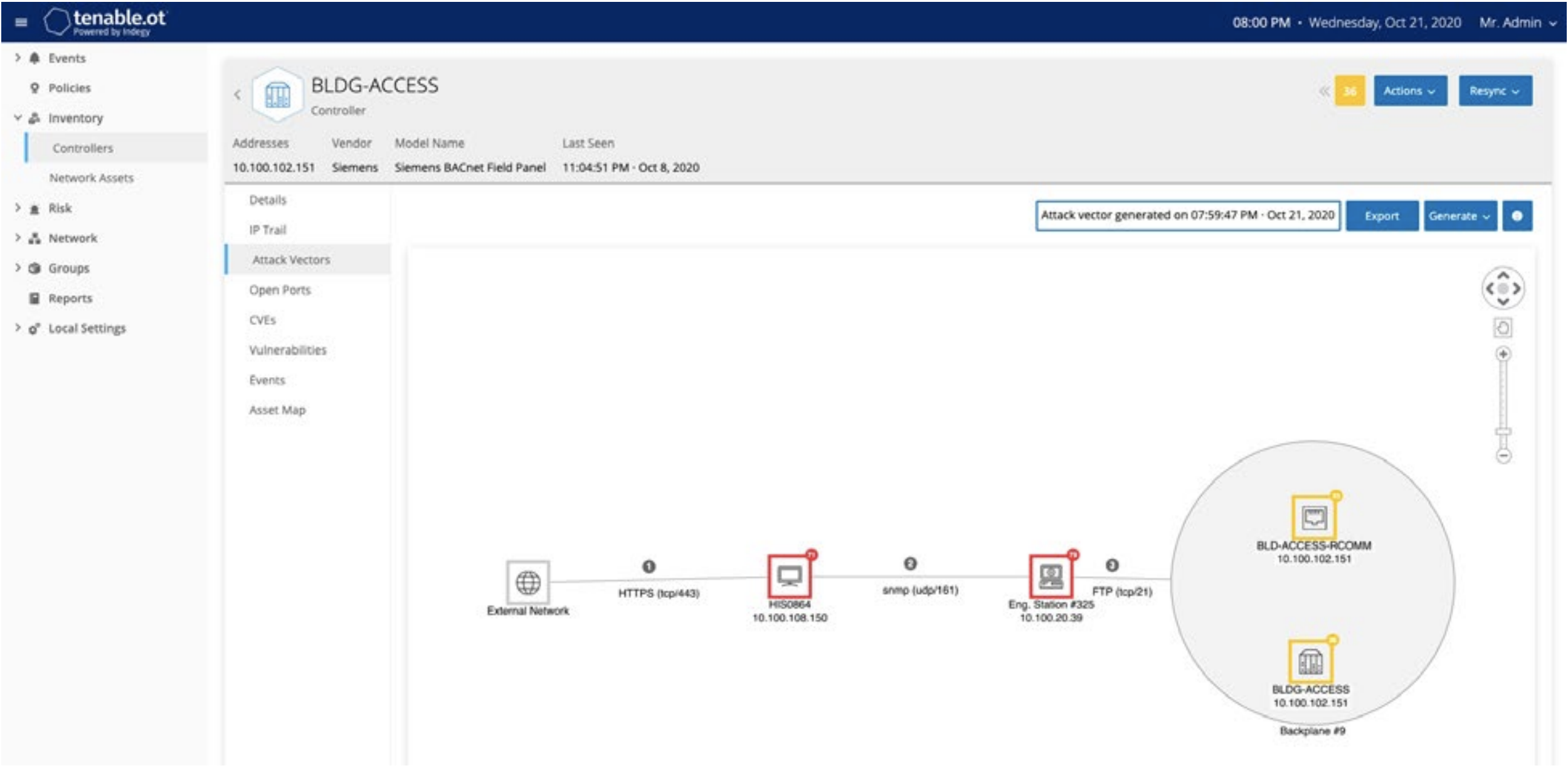

Angriffsvektorisierung schafft völlig neue Möglichkeiten, um OT-Angriffe zu bekämpfen, bevor sie stattfinden. Mit Hilfe von Simulationen können Schwachpunkte und bestimmte Geräte oder Bereiche aufgedeckt werden, die besondere Aufmerksamkeit oder Sicherheitsmaßnahmen erfordern. In der Abbildung unten ist zu sehen, wie eine Lösung für industrielle Sicherheit wie Tenable.ot anhand von Angriffsvektoren die Bereiche in Ihrer Umgebung identifiziert, die Ihre kritischsten Assets Risiken aussetzen:

Neben der Härtung Ihrer Geräte sollten Sie sich auch für den Fall vorbereiten, dass es doch zu einem Angriff kommt. Das bedeutet, dass Sie – auf der Basis von Richtlinien, Anomalien oder Angriffssignaturen – Alarme an Eintrittspunkten in Ihrem Netzwerk einrichten, um vor risikoreichen Aktivitäten zu warnen, bevor es zu Schäden kommt.

Gehen Sie jetzt in die Offensive, um zukünftige Schäden zu vermeiden

Angesichts der Tatsache, dass Cyberangriffe weiterhin auf kritische Infrastrukturen abzielen, benötigen Sicherheitsverantwortliche einen proaktiven Ansatz, um ihre industriellen Umgebungen vor der nächsten aufkommenden Bedrohung zu schützen. Um mehr darüber zu erfahren, wie sich OT-Angriffsvektoren in Ihre industrielle Sicherheitsstrategie einfügen können, laden Sie unser Whitepaper „Vorhersage eines OT-Angriffs“ herunter oder fordern Sie eine kostenlose Demo von Tenable.ot an.

- Incident Response

- OT Security

- SCADA