Cloud Security Posture Management (CSPM)

Priorisierung von Cloud-Fehlkonfigurationen mit identitätsgestützten Erkenntnissen

Durch eine einzige Fehlkonfiguration – oder Missmanagement Ihrer Cloud-Services – könnten Ihrem Unternehmen Bußgelder und Prozesskosten in Höhe mehrerer Hundert Millionen US-Dollar drohen. Profitieren Sie von zuverlässiger Identitätssicherheit in der Cloud, um Ihre größten Konfigurations- und Berechtigungsrisiken präzise zu erkennen, zu priorisieren und zu beseitigen.

Demo anfordern

Was ist CSPM (Cloud Security Posture Management)?

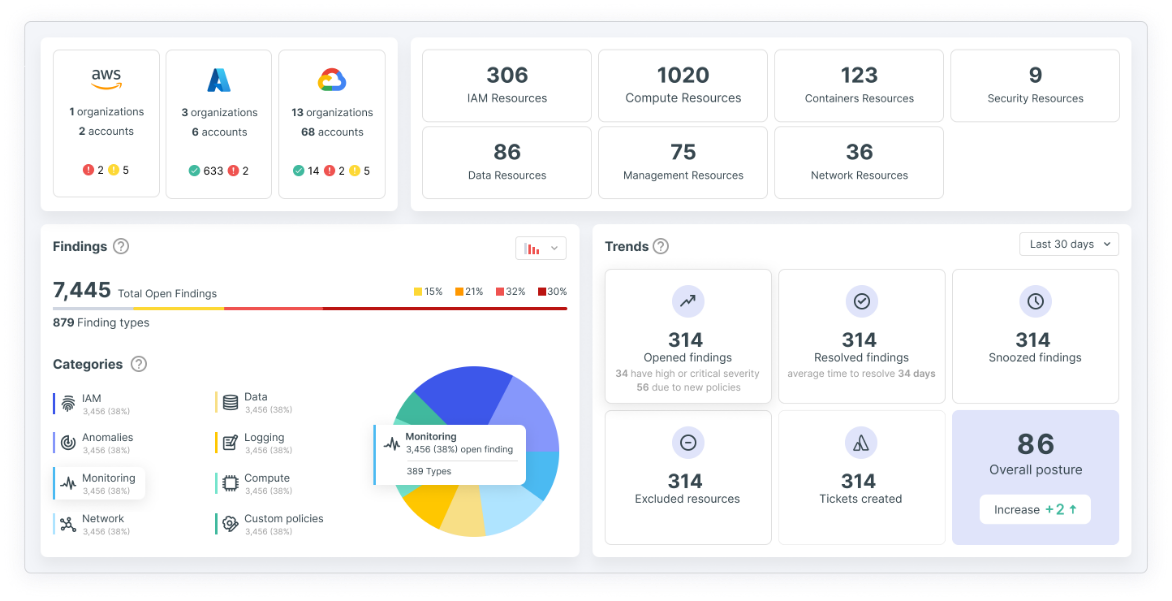

CSPM ist ein Marktsegment für IT-Sicherheitstools, die darauf ausgelegt sind, Fehlkonfigurationen und Compliance-Risiken in der Cloud zu identifizieren. Ein CSPM-Tool validiert Sicherheitsrichtlinien, die einen gewünschten Cloud-Zustand definieren, und stellt sicher, dass sie in der Produktion umgesetzt werden. Es prüft Multi-Cloud-Umgebungen anhand von Richtlinien, sodass Sie erfasste Fehlkonfigurationen erkennen und priorisieren, Berichte zum Compliance-Status erstellen und gefundene Risiken beseitigen können.

CSPM – integriert in eine zentrale, ganzheitliche Cloud-Sicherheitslösung

Tenable Cloud Security bietet Ihnen weit mehr als Warnmeldungen, die einfach nur auf Risiken aufmerksam machen. Sie erhalten handlungsrelevante und leicht verständliche Ergebnisse, die Ihnen zu einer schnellen Entscheidungsfindung verhelfen. Sie können Ihre Reaktionsmaßnahmen sogar automatisieren – oder sich alternativ für geführte Behebungsmaßnahmen entscheiden. Verschwenden Sie keine Zeit mehr mit manuellen Analysen oder dem Sortieren von isolierten Warnmeldungen aus mehreren Tools. Mit CSPM von Tenable können Sie präzise Richtlinien aufstellen, die Risiken und Compliance berücksichtigen, und unternehmensweit das Least-Privilege-Prinzip umsetzen, um Exposure zu reduzieren.

Reduzieren von Fehlkonfigurationen und Risiken in der Cloud-Infrastruktur

Konformität in Ihrer Umgebung ist keine Garantie für Sicherheit. Selbst eine kleine, fehlerhaft konfigurierte Einstellung kann dazu führen, dass sensible Assets für böswillige Akteure angreifbar sind. Um Angriffe zu vermeiden, müssen Sie Risiken beseitigen und sicherheitsrelevante Best Practices durchsetzen, einschließlich des Least-Privilege-Prinzips – doch manuell ist dies in großem Maßstab nahezu unmöglich.

Tenable hilft durch eine automatische Prüfung Ihrer Cloud-Konfigurationen, Sicherheitseinstellungen und Ihrer Konformität mit gängigen Frameworks, gesetzlichen Anforderungen und Unternehmensrichtlinien, um zu ermitteln, wo übermäßige Risiken bestehen. Dies minimiert übermäßige Warnmeldungen und unterstützt Sie dabei, Risiken genau zu priorisieren, Nichtkonformität proaktiv zu managen und fehlerhafte Konfigurationen, Verstöße und Risiken automatisch zu beseitigen, darunter auch identitätsbasierte Risiken.

„Sicherheitsprüfungen in der Cloud sind kein Kinderspiel. Da Ermetic [inzwischen Tenable Cloud Security] es uns ermöglicht, uns durch den Audit-Dschungel zu kämpfen, hat sich die Lösung als leistungsfähige Technologie und Mittel zur Zeitersparnis erwiesen.“

Etienne SmithCTO, Kikapay

Cloud-Compliance durch kontinuierliches Scannen und 1-Klick-Berichterstellung

Tenable Cloud Security vereinfacht Cloud-Compliance. Sie erhalten eine zentrale Lösung für kontinuierliche Scans der Konfigurationen und Ressourcen in Multi-Cloud-Umgebungen, um Verstöße zu verhindern und die Einhaltung von Sicherheitsrichtlinien zu gewährleisten.

Mit Tenable können Sie Multi-Cloud-Umgebungen anhand von Industriestandards wie CIS, AWS Well Architected, DSGVO, HIPAA, ISO, NIST, PCI-DSS, SOC2 und CIS für Kubernetes prüfen und benutzerdefinierte Checks erstellen. Darüber hinaus erstellt Tenable schnell detaillierte Berichte über interne Compliance, externe Audits und tägliche Sicherheitsaktivitäten (Asset-Inventarisierung, Fehlkonfigurationen, Netzwerkkonfigurationen usw.), sodass Sie den manuellen Aufwand reduzieren und Zeit einsparen können.

Sicherheit und Compliance in K8S-Umgebungen automatisieren

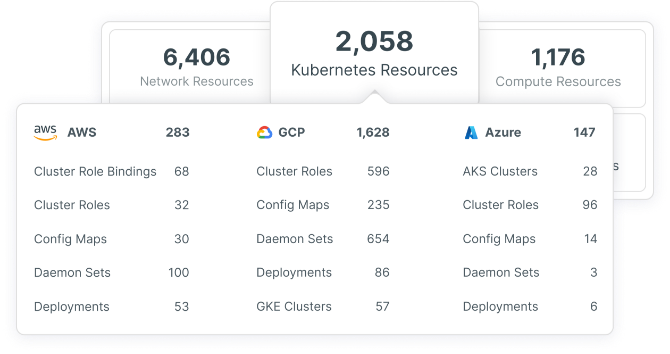

Als Bestandteil von Tenable Cloud Security erhalten Sie auch eine leistungsstarke KSPM-Lösung (Kubernetes Security Posture Management), die Kubernetes On-Prem oder in der Public Cloud scannt. Gewinnen Sie einen vollständigen, kontextbezogenen Einblick in Kubernetes-Ressourcen, einschließlich Knoten, Namespaces, Bereitstellungen, Server und Dienstkonten. Darüber hinaus können Sie neue Ressourcen, die in einem Kubernetes-Cluster erstellt wurden, mit einem integrierten und anpassbaren Kubernetes Admission Controller steuern und absichern.

Umfassende Cloud-Sicherheit mit der einheitlichen CNAPP von Tenable

Unter dem Namen Tenable Cloud Security bietet Tenable eine umfassende CNAPP (Cloud-Native Application Protection Platform) für AWS, Azure und GCP an. Mit einem marktführenden CIEM (Cloud Infrastructure Entitlement Management) als Kernstück reduziert diese Ihre Angriffsoberfläche in der Cloud erheblich und sorgt für die Durchsetzung des Least-Privilege-Prinzips im großen Maßstab.

„Durch den Einsatz der Automatisierung von Tenable Cloud Security konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.“

Larry VivianoDirector of Information Security, IntelyCare

Erfahren Sie mehr über Tenable Cloud Security

Durch den Einsatz der Automatisierung [von Tenable Cloud Security] konnten wir aufwendige manuelle Prozesse eliminieren und in wenigen Minuten erledigen, wofür zwei oder drei Sicherheitsmitarbeiter Monate gebraucht hätten.

- Tenable Cloud Security