So schützen Sie Ihre IT-, OT- und IoT-Assets mit einer Exposure-Management-Plattform: Umfassende Sichtbarkeit durch Erkennung und Inventarisierung von Assets

Erfahren Sie, wie Tenable One für OT/IoT Unternehmen dabei unterstützt, in der sich ständig weiterentwickelnden Bedrohungslandschaft stets einen Schritt voraus zu sein – dank durchgängiger Sichtbarkeit und Priorisierung von Cyberrisiken für IT, OT und IoT.

Sichtbarkeit bildet den Eckpfeiler der Sicherheit, denn sie bietet Unternehmen die Möglichkeit, ihre digitale Infrastruktur effektiv zu überwachen, zu analysieren und zu schützen. Durch die Pflege eines vollständigen Inventars der IT-, OT- und IoT-Geräte können Unternehmen Einblick in ihre Netzwerktopologie gewinnen, potenzielle Schwachpunkte identifizieren und die Einhaltung von Sicherheitsrichtlinien sicherstellen. Darüber hinaus sind Sicherheitsteams durch Echtzeit-Sichtbarkeit in der Lage, Bedrohungen proaktiv zu entschärfen, bevor sie zu einer ausgewachsenen Krise eskalieren können.

Transparenz über IT- und OT-Bereiche zu erlangen, stellt allerdings eine Herausforderung dar, die durch die Verschiedenartigkeit dieser Geräte und ihrer unterschiedlichen Systeme noch verschärft wird. Herkömmliche Sicherheitsmaßnahmen, die für IT-Umgebungen entwickelt wurden, greifen zu kurz, wenn sie auf die einzigartigen Merkmale von OT- und IoT-Ökosystemen angewandt werden. Dadurch entsteht der Bedarf an spezialisierten Lösungen, die auf die spezifischen Anforderungen des Unternehmens zugeschnitten sind. Im ersten und zweiten Beitrag dieser dreiteiligen Blog-Reihe haben wir die wichtigsten Herausforderungen beleuchtet, durch die moderne Unternehmen in ihren Möglichkeiten zum Schutz ihrer OT- und IoT-Assets eingeschränkt werden. In diesem Beitrag gehen wir näher auf vier Strategien ein, mit denen Sie vollständige Transparenz über Ihre IT-, OT- und IoT-Assets erlangen, und zeigen auf, wie die Exposure-Management-Plattform von Tenable Ihre Sicherheitslage verbessern kann.

1. Assets erfassen und auf Risiken überwachen

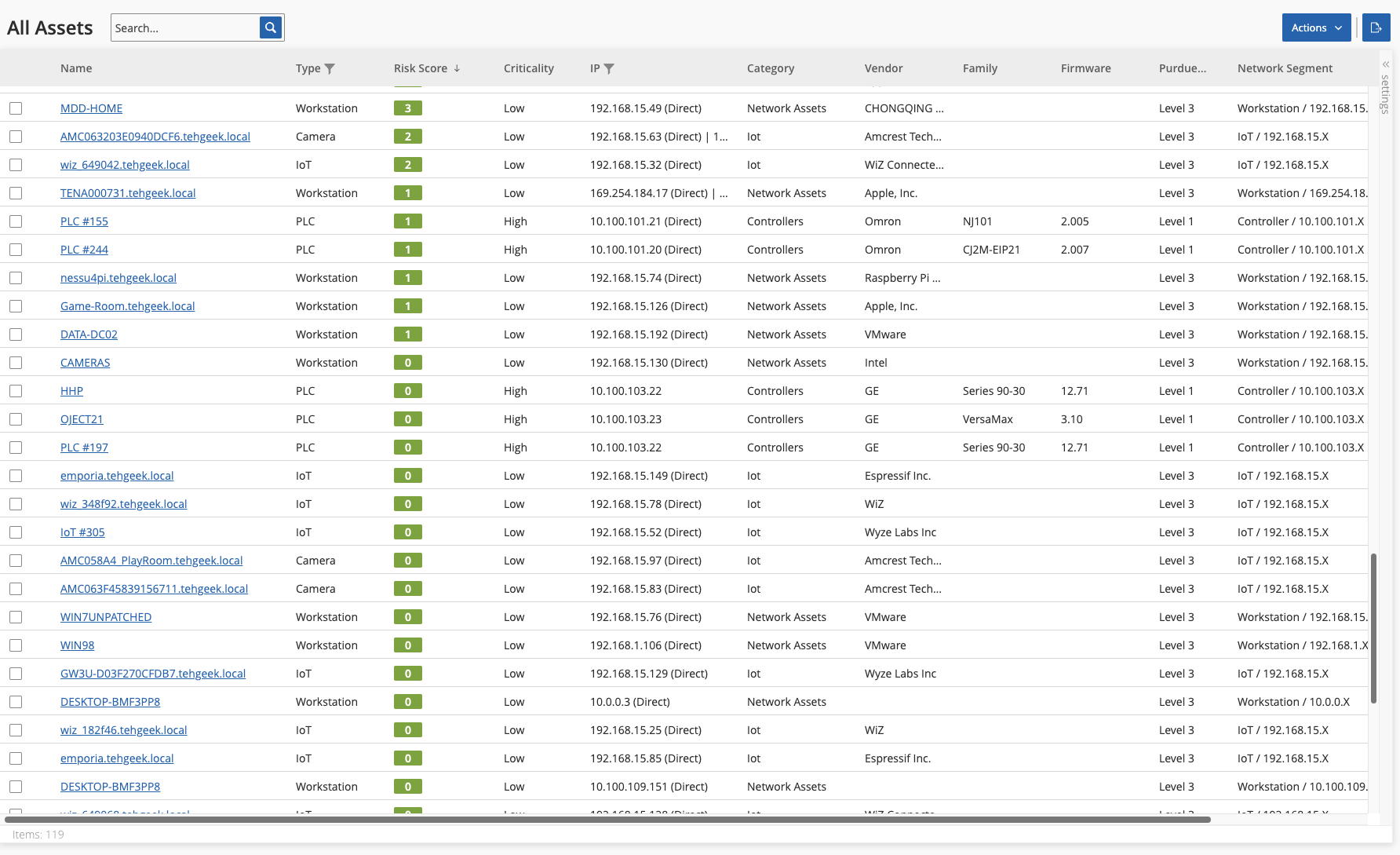

OT- und IoT-Umgebungen bestehen aus einer Vielzahl von Geräten mit unterschiedlichen Verwaltungsmethoden und Kommunikationsprotokollen. Um diesen besonderen Anforderungen gerecht zu werden, sollten verschiedene Ansätze für passive und aktive Erkennung und Überwachung eingesetzt werden, um ein genaues und aktuelles Inventar zu erstellen und Asset-bezogene Risiken wie Fehlkonfigurationen und Schwachstellen zu erkennen.

OT- und IoT-Geräte haben jedoch ganz eigene Eigenschaften. Wenn Sie also versuchen, sie mit Erkennungstools zu erfassen, die für IT-Assets konzipiert sind, kann es zu Fehlern, Speicherüberlastung und unerwarteten Ausfallzeiten kommen. Daher sollten Sie Tools verwenden, die speziell auf die Erfassung von OT- und IoT-Assets ausgelegt sind, damit die Verfügbarkeit und Zuverlässigkeit aufrechterhalten wird.

So können beispielsweise passive Discovery-Verfahren, die den Netzwerkverkehr überwachen, eingesetzt werden, um OT- und IoT-Assets sicher zu identifizieren. Diese Methode lauscht auf Netzwerkkommunikation und analysiert Muster, um die Anwesenheit von Geräten festzustellen. Die passive Erfassung hat den zusätzlichen Vorteil, dass sie wohl neue Geräte erkennt, sobald sie dem Netzwerk hinzugefügt werden, als auch Assets, die in regelmäßigen Abständen kommen und gehen und ebenfalls ein Risiko darstellen können. Passives Lauschen kann außerdem einige der einzigartigen Merkmale von Assets erkennen, die dazu verwendet werden können, sie zu identifizieren und einen Teil der Asset-Details auszufüllen.

Mit einem grundlegenden Verständnis der IoT- und OT-Assets im Netzwerk und ihrer identifizierenden Merkmale können wir native Kommunikationsmittel einsetzen – also solche, die speziell für die Interaktion mit einem bestimmten Asset entwickelt wurden –, um aktiv weitere Asset-Details zu erfassen, z. B. Firmware-Version und Konfiguration sowie die Asset-Risiken, einschließlich Schwachstellen, Fehlkonfigurationen und Konfigurationsänderungen.

Durch kontinuierliches Monitoring des Netzwerks mittels passivem Lauschen sowie regelmäßige aktiven Abfragen können Unternehmen ihre Sicherheitsmaßnahmen an die sich entwickelnde Bedrohungslandschaft und Veränderungen in der Netzwerkumgebung anpassen.

2. Ein Inventar mit Assets und Risikodetails pflegen

Asset-Details spielen eine zentrale Rolle für die Unterstützung verschiedener Funktionen im gesamten Unternehmen, sind aber auch entscheidend für die effektive Priorisierung und Behebung von Sicherheitsrisiken. Im Folgenden gehen wir auf einige der wichtigsten Eigenschaften und ihre Bedeutung für die Sicherheit ein.

Geräteinformationen

- Gerätetyp: Die Identifizierung des Gerätetyps (z. B. SPS, SCADA-System, Sensor, IoT-Gerät) gibt Aufschluss über seine Funktionalität und seinen Zweck im Netzwerk.

- Hersteller und Modell: Die Marke und das Modell des Geräts zu kennen, hilft dabei, seine Spezifikationen, Fähigkeiten und potenziellen Schwachstellen zu verstehen.

- Firmware-/Software-Version: Die Verfolgung von Firmware- oder Software-Versionen ist unerlässlich, um bekannte Schwachstellen zu identifizieren und sicherzustellen, dass Geräte mit Sicherheits-Patches auf dem neuesten Stand sind.

- Seriennummer: Die Zuweisung eindeutiger Kennungen zu Geräten erleichtert die Nachverfolgung von Geräten, die Identifizierung des Asset-Besitzers und die Verwaltung.

Netzwerk-Konnektivität

- IP-Adresse: Die Aufzeichnung von IP-Adressen ermöglicht ein Netzwerk-Mapping und erleichtert die Überwachung und Verwaltung der Gerätekonnektivität.

- MAC-Adresse: MAC-Adressen helfen bei der eindeutigen Identifizierung von Geräten im Netzwerk und können für Zugriffskontrolle und Sicherheitszwecke verwendet werden.

- Port-Konfiguration: Wenn Sie wissen, welche Ports Ihre Geräte nutzen, können Sie potenzielle Angriffsvektoren besser einschätzen und die Zugangsstellen zum Netzwerk absichern.

- Netzwerksegmentierung: Die Identifizierung der Netzwerksegmente, zu denen die Geräte gehören, hilft Ihnen bei der Implementierung geeigneter Sicherheitskontrollen und Isolierungsmaßnahmen.

Konfiguration und Einstellungen

- Standard-Zugangsdaten: Geräte mit Standard- oder unsicheren Zugangsdaten zu identifizieren, trägt dazu bei, das Risiko von unbefugtem Zugriff und auf Zugangsdaten basierenden Angriffen zu verringern.

- Konfigurationsparameter: Das Dokumentieren von Gerätekonfigurationen, z.B. Kommunikationsprotokolle, Verschlüsselungseinstellungen und Zugriffskontrollen, sorgt für Konsistenz und erleichtert die Sicherheitsüberprüfung.

- Zugangskontrollen: Um Sicherheitsrichtlinien durchzusetzen und unbefugte Änderungen zu verhindern, ist es entscheidend zu wissen, wer Zugriffsrechte hat, um Geräte zu konfigurieren oder mit ihnen zu interagieren, und über welche Berechtigungen diese Personen verfügen.

Operative Daten

- Betriebsstatus: Die Überwachung des Betriebsstatus von Geräten gibt Aufschluss über deren Zustand, Leistung und Verfügbarkeit.

- Sensordaten: Für IoT-Geräte kann die Erfassung von Sensordaten wie Temperatur-, Luftfeuchtigkeits- oder Druckmesswerten für die Betriebsüberwachung und Entscheidungsfindung wichtig sein.

- Datenfluss: Das Verständnis dafür, wie Daten von Geräten erfasst, verarbeitet und übertragen werden, ist hilfreich bei der Bewertung von Datensicherheitsrisiken und Compliance-Anforderungen.

Physischer Standort

- Geografischer Standort: Die Kenntnis des physischen Standorts von Geräten ist hilfreich beim Asset-Tracking, bei der Wartungsplanung und bei der Reaktion auf physische Sicherheitsvorfälle.

- Umgebungsbedingungen: Das Dokumentieren von Umgebungsfaktoren wie Temperatur, Luftfeuchtigkeit und Belastung durch gefährliche Umgebungsbedingungen hilft bei der Beurteilung der Zuverlässigkeit und Lebensdauer von Geräten.

Informationen zum Lebenszyklus

- Installationsdatum: Die Nachverfolgung, wann Geräte installiert wurden, bietet Erkenntnisse über ihren Lebenszyklus und hilft bei der Planung von Wartungs- und Austauschterminen.

- Datum des Endes des Lebenszyklus/des Supports: Durch die Identifizierung von Geräten, die sich dem Ende ihres Lebenszyklus oder dem Ende des Supports nähern, können proaktive Maßnahmen ergriffen werden, um die mit veralteter Technologie verbundenen Risiken zu minimieren.

Überwachung von Risiken und Aktivitäten:

- Schwachstellen: Bekannte Schwachstellen in Assets zu identifizieren ist nützlich, um das Vulnerability Priority Rating (VPR) zu bestimmen.

- Netzwerk-Aktivität: Die Ermittlung von Quelle, Typ, Ziel und Volumen des Datenverkehrs ist nützlich, um anomale Kommunikationen zu identifizieren, z. B. solche mit externen Zielen.

- Kommunikationen: Die Identifizierung von Kommunikationen, die im Netzwerk erkannt wurden, mit Details über den Zeitpunkt, zu dem sie stattgefunden haben, und die beteiligten Assets ist nützlich beim Asset-Mapping.

3. Angriffspfade zur Priorisierung von Risken visualisieren

Asset-Details, Informationen zu Risiken und Kommunikation sind auch für das Netzwerk-Mapping und die Priorisierung von Risiken von entscheidender Bedeutung. Allzu oft haben Übergriffe in OT- und IoT-Umgebungen ihren Ursprung in anfälligen IT-Assets, die, wenn sie kompromittiert werden, Hackern erhöhte Berechtigungen verschaffen und ihnen die Ausführung von Angriffen ermöglichen, wie z. B. Ransomware. Ein Verständnis der Beziehungen zwischen den Assets ist unerlässlich, um Angriffsvektoren oder -pfade abzubilden und zu visualisieren, bei denen ein hohes Risiko einer Ausnutzung besteht. Um den kritischsten Angriffsvektor zu identifizieren, müssen Sie mehrere Parameter berücksichtigen und einen risikobasierten Ansatz verwenden. Die Zuordnung von Faktoren wie dem Risikograd von Assets, der Länge des Angriffspfads, den Kommunikationsmethoden und der externen bzw. internen Konnektivität ermöglicht eine bessere Priorisierung und Behebung von Problemen. Auf diese Weise können Sie beispielsweise den Zugang zu externen Netzwerken minimieren oder reduzieren oder Ports schließen und Dienste entfernen, die nicht zwingend erforderlich sind und zu einer höheren Exposition gegenüber Risiken beitragen.

Obwohl alle Identitäten aus technischer Sicht Assets sind, die verwaltet werden müssen, ist es wichtig darauf hinzuweisen, dass die meisten domänenspezifischen Sicherheitstools Identitäten und die damit verbundenen Risiken nicht erkennen und einsehen können. Beispielsweise erkennen diese Tools in der Regel keine Fehlkonfigurationen, die zu übermäßigen Berechtigungen führen oder die Identitäten anfällig für Angriffe machen können, wie z. B. unsichere Passwörter.

Insbesondere im OT-Bereich können Sichtbarkeitslücken in Bezug auf Identitäten und Risiken schwerwiegende Folgen haben, da Ausfallzeiten von Assets mit hohen Kosten verbunden sind und manchmal zu unsicheren Arbeitsbedingungen oder sogar zum Verlust von Menschenleben führen können. Tools für OT/IoT-Sicherheit und Identitätssicherheit, die sich in eine ganzheitliche Exposure-Management-Plattform integrieren lassen, können von großem Nutzen sein, da sie alle relevanten Asset-Informationen bereitstellen können, die für eine domänenübergreifende Angriffspfad-Analyse erforderlich sind. Mehr zu diesem Thema finden Sie im zweiten Beitrag dieser Blog-Reihe: So schützen Sie alle Ihre Assets – IT, OT und IoT – mit einer Exposure-Management-Plattform: Die Bedeutung von kontextbezogener Priorisierung.

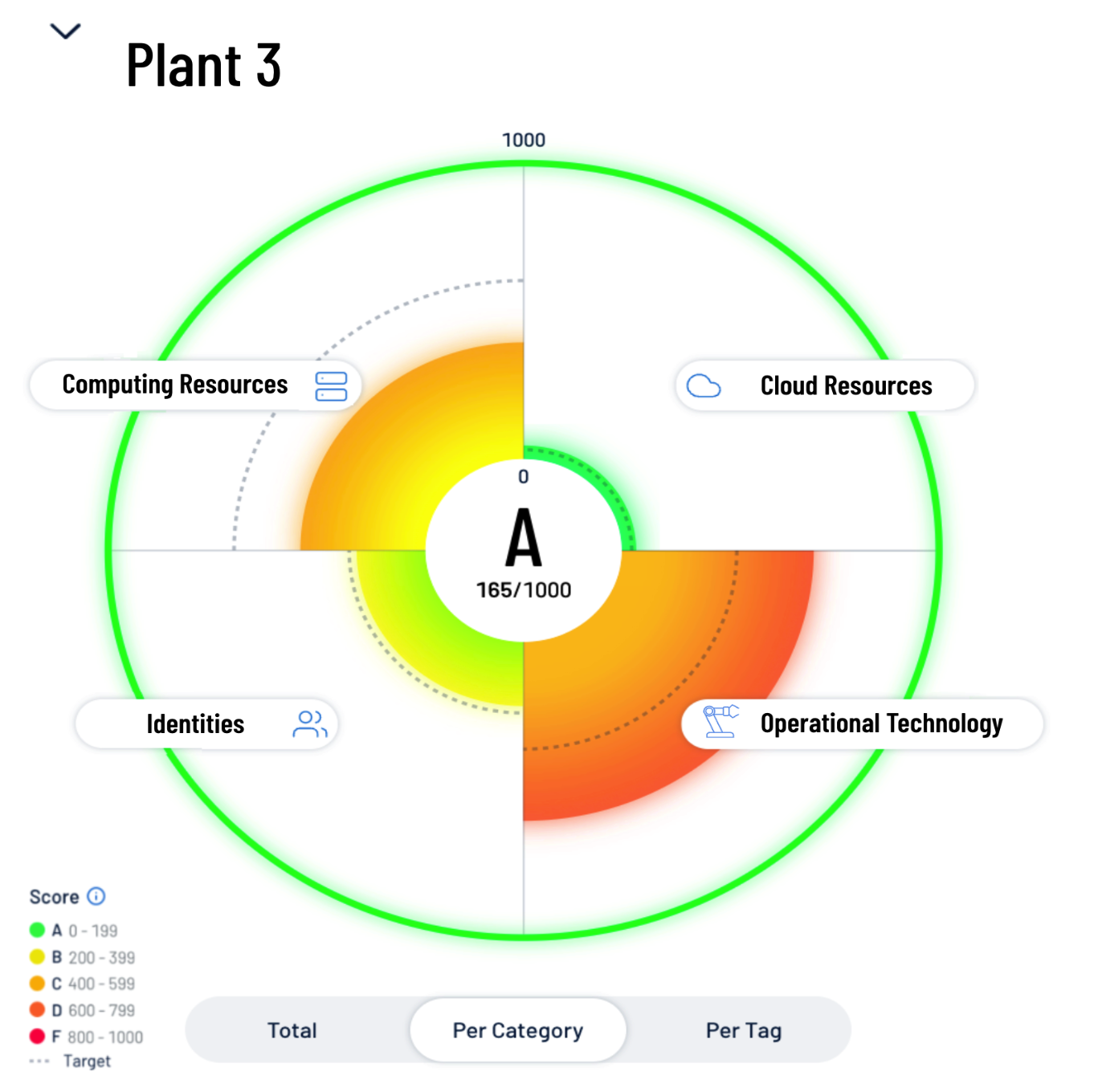

4. Geschäftsrisiko durch Asset-Tagging quantifizieren

Wie wir in diesem zweiten Beitrag erläutert haben, ist die Möglichkeit zur logischen Gruppierung und Kennzeichnung von Assets in Tenable One für OT/IoT ein wichtiges Element, um ein Asset Criticality Rating (ACR) zu definieren. Gerätetyp, Hersteller und Modell, physischer Standort und Netzwerksegment können zur Gruppierung und Kennzeichnung von Assets verwendet werden, die mit unternehmenskritischen OT- und IoT-Umgebungen verbunden sind. Beispielsweise kann eine Netzwerksegmentierung, die angibt, dass ein Kühlsystem zu einer Produktionsstätte und nicht zu einer Cafeteria gehört, dazu verwendet werden, das ACR zu erhöhen. Ebenso kann eine Workstation in der Produktionsstätte mehr Schaden anrichten als ein persönlicher Laptop in einem Gastnetzwerk.

Asset-Tags in Tenable One für OT/IoT können auch dazu genutzt werden, mehrere Asset-Gruppen zusammenzufassen, um Exposure-Karten zu erstellen, die auf kritische Geschäftsfunktionen ausgerichtet sind, und um einen Gesamt-Cyber Exposure Score (CES) für eine Geschäftsfunktion zu ermitteln. Ebenso können Identitäten von Menschen und Maschinen mit Zugang zu denselben Netzwerksegmenten wie OT- und IoT-Assets auf derselben Exposure-Karte erfasst werden. Auf diese Weise kann das Gesamtrisiko berücksichtigt und zur Priorisierung von Ressourcen und Investitionen herangezogen werden.

Umfassenden Einblick in die gesamte Angriffsoberfläche gewinnen

Tenable One für OT/IoT hilft Unternehmen, sich Einblick in die moderne Angriffsoberfläche aus IT-, OT- und IoT-Assets zu verschaffen, ihre Maßnahmen auf die Verhinderung wahrscheinlicher Angriffe zu fokussieren und Cyberrisiken präzise zu kommunizieren, um eine optimale Unternehmensperformance zu unterstützen. Die Plattform kombiniert eine umfassende Schwachstellen-Abdeckung über IT-Assets, Cloud-Ressourcen, Container, Web-Apps, Identitätssysteme sowie OT- und IoT-Assets hinweg, baut auf der Schnelligkeit und Breite der Schwachstellen-Abdeckung von Tenable Research auf und bietet zudem umfangreiche Analytik, um Maßnahmen zu priorisieren und Cyberrisiken zu kommunizieren.

Mithilfe von Tenable One für OT/IoT können Unternehmen:

- Umfassenden Einblick in alle Assets und ihre Schwachstellen gewinnen, ob On-Premises oder in der Cloud, sowie ein Verständnis dafür, wo die Assets einem Risiko ausgesetzt sind

- Bedrohungen vorhersehen und Maßnahmen zur Verhinderung von Angriffen priorisieren, indem sie generative KI und den branchenweit größten Datenbestand an Schwachstellen- und Exposure-Kontext nutzen

- Exposition gegenüber Risiken an Führungskräfte und Stakeholder mithilfe verständlicher KPIs, Benchmarks und umsetzbarer Erkenntnisse kommunizieren

- Von der breitesten Schwachstellenabdeckung profitieren, die IT-Assets, Cloud-Ressourcen, Container, Web-Apps und Identitätssysteme umfasst

- Integrationen mit Datenquellen und Tools von Drittanbietern für bessere Exposure-Analysen und Behebungsmaßnahmen vornehmen

Mit Tenable One for OT/IoT können Unternehmen Einzellösungen und organisatorische Silos hinter sich lassen, um umfassende Sichtbarkeit und eine präzise Inventarisierung von IT-Assets auf der gesamten modernen Angriffsfläche zu erzielen, einschließlich OT- und IoT-Geräten.

Kostenlose Beratung und Demo vereinbaren

Möchten Sie erfahren, was Tenable One für OT/IoT für Ihr Unternehmen tun kann? Vereinbaren Sie einen Termin für ein kostenloses Beratungsgespräch, um eine kurze technische Demo zu erhalten und zu besprechen, wie wir Sie dabei unterstützen können, Ihr Sicherheitsprogramm und Ihre Ergebnisse zu verbessern.

Wenn Sie weitere Informationen über Tenable One für OT/IoT wünschten, besuchen Sie tenable.com/products/tenable-one oder melden Sie sich für unser bevorstehendes Webinar The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments an (auf Englisch), um detaillierter in die Thematik dieses Beitrags einzutauchen.

Mehr erfahren

- So schützen Sie alle Ihre Assets – IT, OT und IoT – mit einer Exposure-Management-Plattform: (Blog-Beitrag)

- So schützen Sie alle Ihre Assets – IT, OT und IoT – mit einer Exposure-Management-Plattform: Die Bedeutung von kontextbezogener Priorisierung (Blog-Beitrag)

- Tenable führt bahnbrechende Sichtbarkeit über IT-, OT- und IoT-Bereiche hinweg ein, um Angriffsvektoren und Risiken umfassend zu beleuchten (Pressemitteilung)

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (Webinar, auf Englisch)

- Exposure Management

- OT Security

- SCADA